来源:http://bbs.ichunqiu.com/thread-8783-1-1.html?from=ch

我选择分条做笔记,因为我是看着视频一条条记得,要不最后就忘了

1、启动Wireshark并且在接口列表中选择接口名,然后开始在此接口上抓包。第一次抓取的是本地链接数据包,当然可以随意

2、Wireshark会捕捉系统发送和接收的每一个报文。

3、

4、菜单栏

1. MENUS(菜单)

2. SHORTCUTS(快捷方式)

3. DISPLAY FILTER(显示过滤器)

4. PACKET LIST PANE(封包列表)

5. PACKET DETAILS PANE(封包详细信息)

6. DISSECTOR PANE(16进制数据)

7. MISCELLANOUS(杂项)

5、工具栏

- "File"(文件) 打开或保存捕获的信息。

- "Edit" (编辑) 查找或标记封包。进行全局设置。

- "View"(查看)设置Wireshark的视图。

- "Go" (转到)跳转到捕获的数据。

- "Capture"(捕获)设置捕捉过滤器并开始捕捉。

- "Analyze"(分析)设置分析选项。

- "Statistics" (统计)查看Wireshark的统计信息。

- "Help" (帮助) 查看本地或者在线支持。

6、DISPLAY FILTER(显示过滤器)

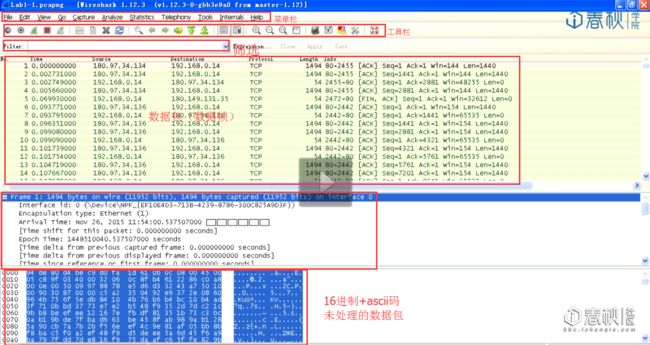

7、PACKET LIST PANE(封包列表)

8、PACKET DETAILS PANE(封包详细信息)

9、DISSECTOR PANE(16进制数据)

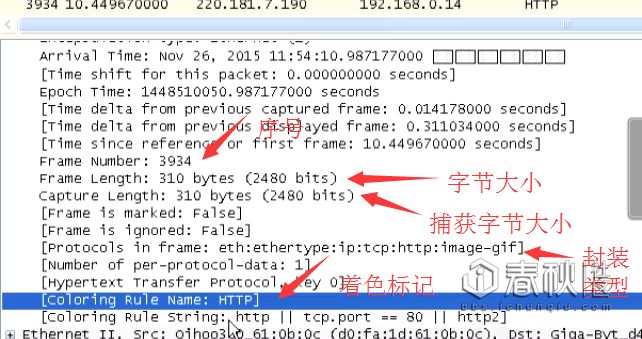

10、 识别数据包的方法

1、数据帧起始点和目的地点是数据的链路层

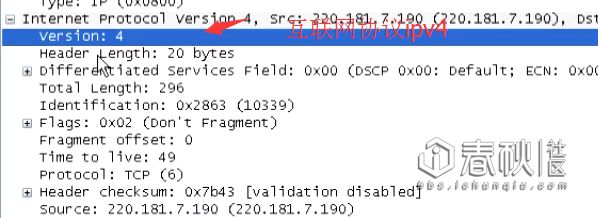

2 、数据包起始点和目的地点是数据的网络层

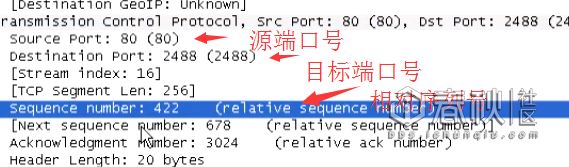

3、数据段起始点和目的地点是数据的传输层

11、

Display Filters显示的五种协议信息

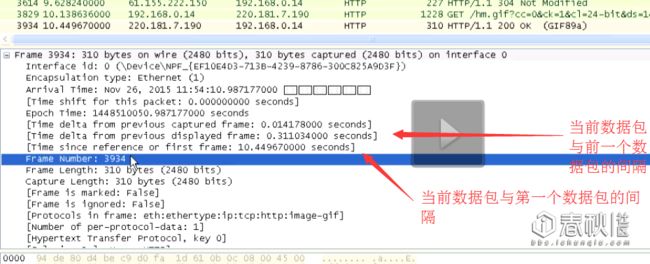

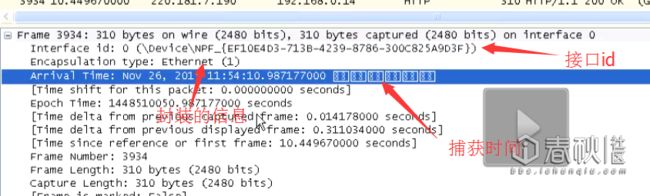

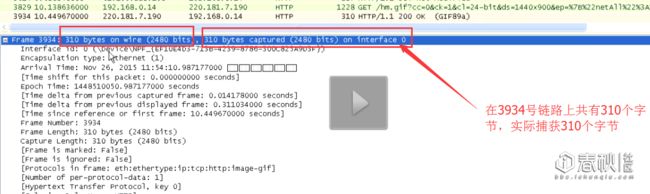

1、frame(物理层)

2、etherent 数据链路层以太网帧的信息

3、internet protocol version (网络层IP报的头部信息)

4、transmission 传输层的数据段传输信息

5、hypertext 应用层的信息

视频中未讲到的筛选命令以及方法

一、IP过滤:包括来源IP或者目标IP等于某个IP

比如:ip.src addr==192.168.0.208 or ip.src addr eq 192.168.0.208 显示来源IP

ip.dst addr==192.168.0.208 or ip.dst addr eq 192.168.0.208 显示目标IP

MAC地址过滤

命令汇总:

eth.addr==20:dc:e6:f3:78:cc

eth.src==20:dc:e6:f3:78:cc

eth.dst==20:dc:e6:f3:78:cc

1、根据MAC地址进行筛选

使用命令:eth.addr==20:dc:e6:f3:78:cc

命令解说:筛选出MAC地址是20:dc:e6:f3:78:cc的数据包,包括源MAC地址或者的MAC地址使用的是20:dc:e6:f3:78:cc的全部数据包。

3、根据目的MAC地址筛选

使用命令:eth.dst==20:dc:e6:f3:78:cc

命令解说:筛选出目的MAC地址是20:dc:e6:f3:78:cc的数据包。

二、端口过滤:

比如:tcp.port eq 80 // 不管端口是来源的还是目标的都显示

tcp.port == 80

tcp.port eq 2722

tcp.port eq 80 or udp.port eq 80

tcp.dstport == 80 // 只显tcp协议的目标端口80

tcp.srcport == 80 // 只显tcp协议的来源端口80

过滤端口范围

tcp.port >= 1 and tcp.port <= 80

三、协议过滤:tcp

udp

arp

icmp

http

smtp

ftp

dns

msnms

ip

ssl

等等

排除ssl包,如!ssl 或者 not ssl

四、包长度过滤:

比如:

udp.length == 26 这个长度是指udp本身固定长度8加上udp下面那块数据包之和tcp.len >= 7 指的是ip数据包(tcp下面那块数据),不包括tcp本身

ip.len == 94 除了以太网头固定长度14,其它都算是ip.len,即从ip本身到最后

frame.len == 119 整个数据包长度,从eth开始到最后

六、连接符 and / or

七、表达式:!(arp.src==192.168.1.1) and !(arp.dst.proto_ipv4==192.168.1.243)八、expert.message是用来对info信息过滤