前言

工作中可能会遇到SELinux 的一些错误,希望本文可以帮助工程师提高开发效率

知识点:

1.Android O 版本 SELinux Policy 路径的一些思考

2.Android O 版本 APP 如何获取sys file system 中节点的写权限

3.Android O 版本 APP 如何获取proc file system 中节点的写权限

1.SELinux Policy 路径

O 版本: 将SELinux Policy 文件存放在下面目录

1). Google 原生目录 alps/system/sepolicy

2). MTK 配置目录 alps/device/mediatek/sepolicy/

注意的是里面有basic, bsp, full 目录.

其中basic 目录所有的版本都会吃到; bsp 目录则是bsp 版本 + Turnkey 版本都会吃到; full 目录则是只有Turnkey 版本会吃到

那么我们到底应该改basic, bsp, full哪个路径呢?

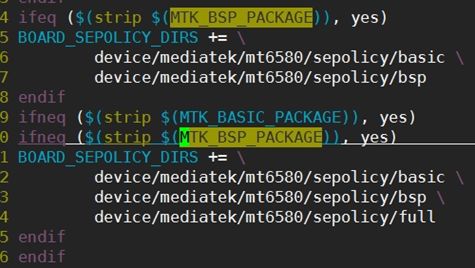

device/mediatek/mt6580/BoardConfig.mk

如果MTK_BSP_PACKAGE为yes,那么系统将编译basic, bsp这2个目录

否则编译basic, bsp,full这三个目录

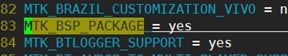

MTK_BSP_PACKAGE定义在

device/mediateksample/tecno8321p2_6953/ProjectConfig.mk

结论:修改basic和bsp任意一个目录都可以,最终这2个目录下都会整合成一个te文件!!!

2.Android O APP 如何获取sys file system 中节点的写权限

平时工作中,我们会自定义节点去做一些功能,例如:

创建节点: /sys/devices/virtual/torch/torch/torch_level

写入1 ,后手电筒亮,写入0 ,后手电筒灭。

当你添加完需求之后,可能会遇到SELinux的错误

avc: denied { write } for name="torch_level" dev="sysfs" ino=9205

scontext=u:r:system_app:s0 tcontext=u:object_r:sysfs:s0 tclass=file

permissive=0

分析过程:

缺少什么权限: { write }权限,

谁缺少权限: scontext=u:r:system_app:s0

对哪个文件缺少权限:tcontext=u:object_r:sysfs:s0

什么类型的文件: tclass=file

解决方法:谁缺少权限,我们就改动{谁.te},这里改动system_app.te

方案一:暴力解决方案,不推荐

-

device/mediatek/sepolicy/basic/non_plat/system_app.te

或者device/mediatek/sepolicy/bsp/non_plat/system_app.te

allow system_app sysfs:file { write };

2.system/sepolice/private/app.te

注释掉谷歌官方逻辑

这样改虽然可以解决问题, 但是Google 默认禁止app , 包括system app, radio app

等直接写/sys 下面的文件, 认为这个是有安全风险的。

如果直接放开SELinux 权限, 会导致CTS 无法通过.因此不推荐这种改法。

方案二:自定义类型,推荐

- 在device/mediatek/sepolicy/basic/non_plat/file.te 定义torch_level SELinux type

type app_torch_file, fs_type,sysfs_type;

//这里app_torch_file名字可以随意取,原则是方便理解

- 在device/mediatek/sepolicy/bsp/non_plat/file_context 绑定 torch_level 对应的label

/sys/devices/virtual/torch/torch/torch_level u:object_r:app_torch_file:s0

- 在device/mediatek/sepolicy/basic/non_plat/system_app.te 中申请权限.

allow app system_app_torch_file:file rw_file_perms;

这里的rw_file_perms是一个包含所有的读写权限

define(r_file_perms',{ getattr open read ioctl lock }')

define(w_file_perms',{ open append write }')

define(rw_file_perms',{ r_file_perms w_file_perms }')

- 为其它的process 申请相关的权限(如果需要)

device/mediatek/sepolicy/basic/non_plat/system_server.te

allow system_server app_torch_file:file rw_file_perms;

5.device/mediatek/mt6580/init.mt6580.rc

或者device/mediateksample/{Project}/init.project.rc

如果以上4步都无法访问,请添加以下权限

chmod 0666 /sys/devices/virtual/torch/torch/torch_level

chown root system /sys/devices/virtual/torch/torch/torch_level

方案三:绑定service访问,推荐 (需要应用工程师配合)

通过system server service 或者 init 启动的service 读写,

然后app 通过binder/socket 等方式连接APP 访问.

此类安全可靠, 并且可以在service 中做相关的安全审查, 推崇这种方法.

3.Android O APP 如何获取proc file system 中节点的写权限

同样有3种方案,这里只讲

方案二:自定义类型,推荐

具体的做法下面以 fm app 控制/proc/fm_antenna_en来说明.

方案二:自定义类型,推荐

- 在device/mediatek/sepolicy/basic/non_plat/file.te 定义proc_fm_antenna_en SELinux type

type proc_fm_antenna_en, fs_type;

//这里proc_fm_antenna_en名字可以随意取,原则是方便理解

- 在sepolicy/basic/non_plat/genfs_contexts 绑定 proc_fm_antenna_en对应的label

genfscon proc /fm_antenna_en u:object_r:proc_fm_antenna_en:s0

//这里格式要注意, /fm_antenna_en是去掉proc后具体的节点路径

- 在device/mediatek/sepolicy/basic/non_plat/platform_app.te 中申请权限.

allow platform_app proc_fm_antenna_en:file rw_file_perms;