与目标系统不产生直接交互

信息收集的内容包括:IP地址段、域名信息、邮件地址、文档图片数据、公司地址、公司组织架构、联系电话/传真号码、人员姓名/职务、目标系统使用的技术架构、公开的商业信息。

- 1、DNS信息收集

域名:sina.com.cn

FQDN:www.sina.com.cn //完全限定域名

域名记录:

A记录

CNname

NS:指定哪台服务器负责解析域名

MX:邮件服务器

Ptr:反向解析 ip--->dns

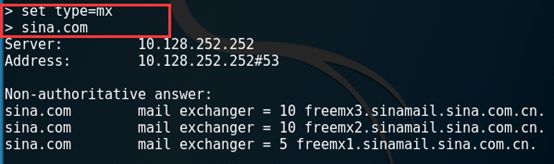

#nslookup

>set type=a/ns/mx或使用set q=a/ns/mx

>域名

>server 8.8.8.8 //将其改为谷歌的域名解析,返回的结果会更全面

>set q=any

>sina.com

其spf用于反垃圾邮件,反向解析后判断

或合并命令#nslookup –type=ns example.com 8.8.8.8

- 2、DIG

#dig sina.com any @8.8.8.8

#dig +noall +answer sina.com //只显示对应的A记录信息

#dig –x IP地址 //反向查询

#dig +noall +answer txt chaos VERSION.BIND @ ns3.dnsv4.com //查看ns3.dnsv4.com的bind版本信息,类chaos中的txt类型

#dig +trace www.sina.com //迭代DNS追踪

#dig sina.com //递归DNS追踪

比较抓包结果(迭代查询包较多,没有截图),可以发现递归只发送个本地DNS,然后本地DNS直接返回,而迭代则需要多次发送给被动DNS,然后本地DNS返回.域/.com域/.sina域的DNS服务器

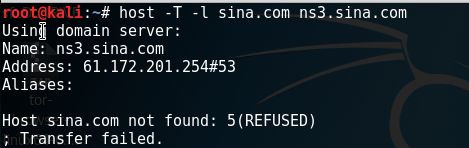

- 3、DNS区域传输

获取目标DNS服务器的所有记录,区域传输用于同步,由于错误配置,则可以拿到主机记录。

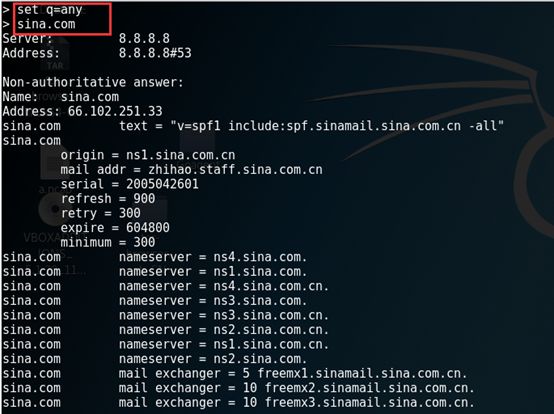

#dig sina.com ns //找到sina的ns服务器

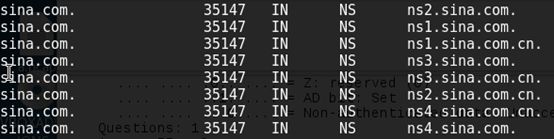

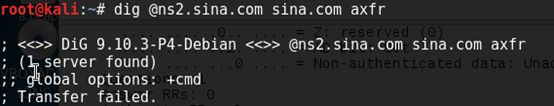

#dig @ns2.sina.com sina.com axfr //

通过抓包,DNS在查询请求记录的时候使用的是UDP,而在此次进行区域传输时,使用的是TCP。

#host –T –l sina.com 8.8.8.8

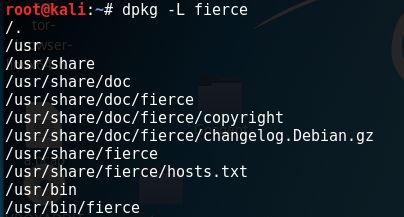

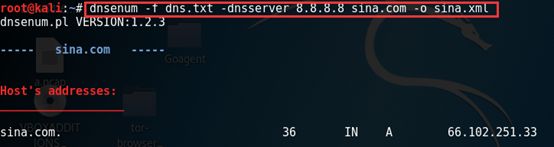

- 4、DNS字典爆破

使用dkpg命令查看与fierce相关的文件

fierce -dnsserver 8.8.8.8 -dns sina.com.cn -wordlist /usr/share/fierce/hosts.txt

#dnsdict6 -d4 –t 16 –x sina.com //d4表示显示IPv4和v6地址,t表示制定线程数,-x表示字典大小

#dnsmap sina.com –w dns.txt

#dnsenum –f dns.txt –dnsserver 8.8.8.8 sina.com –o sina.xml

#dnsrecon –d sina.com --lifetime 10 –t brt – D dns.txt //lifttime指超时时间

#dnsrecon –t std –d sina.com //std指标准查询

- 5、DNS注册信息

#whois sina.com

#whois –h whois.apnic.net 192.0.43.10 //apnic负责分配IP及域名

- 6、搜索引擎:SHODAN

搜索可以查到的信息包括:公司新闻动态、重要雇员信息、机密文档/网络拓扑/用户名密码/目标系统软硬件技术架构

SHODAN:负责搜索互联网的设备,通过设备的banner信息搜索

网址:https:ww.shodan.io/

常见筛选指令filter:net(192.168.1.20)、city(CN、US)、port、os、hostname、server

搜索:

(1)net:1.1.1.0/24 country:CN HTTP/1.1 200 hostname:baidu.com

(2)200 OK cisco country:JP

(3)user: admin pass: password

(4)linux upnp avtech

访问https://www.shodan.io/explore 可以通过此方式打开常用的搜索方法

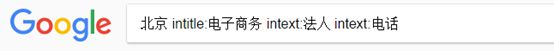

- 7、搜索引擎:GOOGLE

(1)搜索: +充值-支付 //只搜索充值但不含有支付的页面

(2)搜索:北京 intitle:电子商务 intext:法人 intext:电话 //北京的电子商务公司

(3)搜索:北京 site:alibaba.com inurl:contact //阿里巴巴网站上的北京公司联系人,inurl指在URL里面包含联系人(contact)

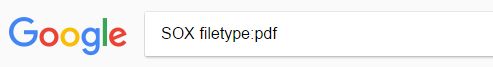

(4)搜索:SOX filetype:pdf //塞班司法案的PDF文档

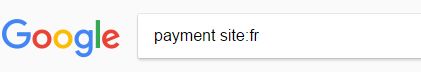

(5)搜索:payment site:fr//法国相关支付页面

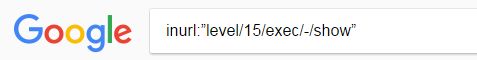

(6)inurl:”level/15/exec/-/show” //显示cisco级别为15,并且可执行命令

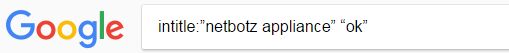

(7)intitle:”netbotz appliance” “ok”//显示特定摄像头(施耐德下的APC)

(8)inurl:/admin/login.php//找后台页面

inurl:qq.txt

filetype:xls “username | password”

inurl:ftp”passwoed” filetype:xls site:baidu.com

inurl:Service.pwd //基于FrontPage(微软网页制作软件)漏洞,搜索账号

谷歌搜索指令语法大全:

http://exploit-db.com/google-dorks

- 8、搜索引擎:并发搜索

世界第四大搜索引擎(俄罗斯):http://www.yandex.com

利用工具可以大并发的去搜索信息,比如用户信息。

下面搜索执行域名下的邮件、主机

theharvester –d youku.com –l 300 –b google

前提:使用tor网络,并确定9150端口处于linsten状态

- 9、Maltego

选择domain name进行transform,进行相应查询

- 10、其他途径

社交网络、工商注册、新闻组/论坛、招聘网站

http:www.archive.org/web/web.php //可以搜索网站之前的各种快照

- 11、个人专属的密码字典

按个人信息生成其专属的密码字典

#git clone https://github.com/Mebus/cupp.git

#python cupp.py –i //然后输入一些相关信息,自动回生成.txt的密码文件

- 12、METADATA(元数据)

查看图片信息

Linux:exif

exiftool 图片路径

Windows:foca软件

- 13、RECON-NG

全特性的web侦查/搜索框架,基于python开发,命令格式与msf一致,使用方法包括模块/数据库/报告

#recon-ng

默认是在default工作区,可以通过创建工作区

# recon-ng -w sina //创建一个sina的工作区

#workspaces list //进入recon-ng查看工作区

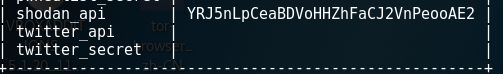

> keys add shodan_api YRJ5nLpCeaBDVoHHYhFaCJ5VnPeooAE3 //将shodan的api添加(//修改了API)

> keys list //查看添加的api

>show options //全局显示设置

>set PROXY 127.0.0.1:8087 //设置代理服务器

>show schema

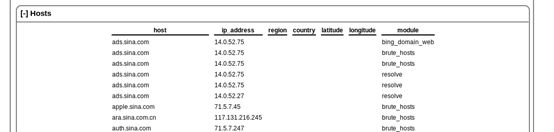

(1)使用模块进行搜索:

> use recon/domains-hosts/bing_site_web

>run

>show hosts //查看搜索的记录

> >query select * from hosts where host like "%w%" //使用query查询

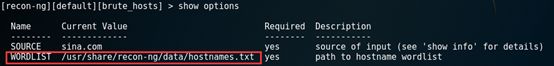

(2)使用模块中的暴力破解模块查找sina.com的主机名:

使用brute_hosts,会多出一个字典,用于暴力破解,然后run 执行

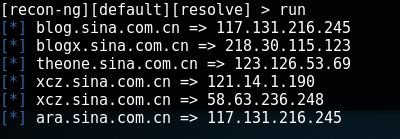

(3)通过搜索的主机名查找IP

> use recon/hosts-hosts/resolve

> set SOURCE query select host from hosts where host like '%sina.com.cn'

>run

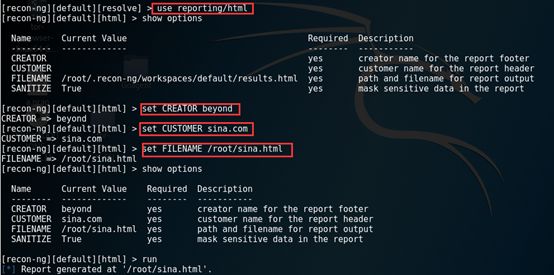

(4)导出报告

使用report/html输出为html格式,并指定作者、输出路径等信息后,执行run

查看sina.html报告