1、历史

1)卡尔达诺栅格码:Spam Mimic使用了栅格密码。

纸币水印

隐形墨水

缩影术的间谍相机

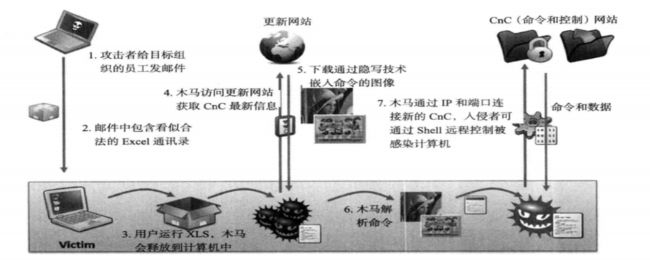

2)一个关于利用隐写术实现攻击的真实故事。

是从2006年年中开始的一系列持续网络攻击。攻击目标包括至少72个组织,包括国防承包商,世界各地的企业,联合国和国际奥委会。

2006年黑客实施了第一次攻击,2008年奥运会开幕之前他们则攻击了许多体育管理机构。2011年8月,在攻击了全世界超过70个公司和政府部门后,神秘的“暗鼠行动”终于曝光在世人面前,他们的攻击目标甚至还包括联合国的防务承包商。

The details of Operation Shady RAT:看似在这繁杂的过程中只有一两步涉及图片隐写,但它确是这整个过程中最写意、最核心的一步。经过隐写的图片放在最显眼的网络中,看似无害,但它CnC(command-and-control命令和控制)却充当了攻击者对受害者进行攻击的桥头堡,因为隐写图片可以随时更换嵌入的命令,使攻击者灵活而又随心所欲的进行各种花式攻击。当隐写用在入侵攻击中,它便显露出了狰狞的面目。

2、HTML隐写实例

snow 是一款在html嵌入隐写信息的软件,它的原理是通过在文本文件的末尾嵌入空格和制表位的方式嵌入隐藏信息,不同空格与制表位的组合代表不同的嵌入信息。

3、Windows隐写实例

Windows NTFS 使用交换数据流来存储文件相关元数据,包括原作者、安全信息及其他一些元数据。是一个简单有效的隐藏信息载体的渠道,对于普通检查人员来说,在查看目录信息的时候,是看不出来隐藏文件的。

4、一种关于网络协议的隐写

利用TCP/IP协议数据隐藏

网络中客户端与服务器端建立连接通过TCP/IP协议中的三次握手,我们可以通过控制这个过程中的序列号来传递隐秘信息,序列号指的是客户端或服务端向对方显示自己传递信息报文的序列号。序列号允许被修改,通信双方可以自行规定。优势:传递警示信号,密钥消息等,不错选择,检测就像大海捞针一样,因为网络中存在大量链接数据。

5、多媒体隐写

1)

实际上Exif格式就是在JPEG格式头部插入了数码照片的信息,包括拍摄时的光圈、快门、白平衡、ISO、焦距、日期时间等各种信息以及相机品牌、型号、色彩编码、拍摄时录制的声音以及全球定位系统(GPS)、缩略图等等信息。0xFFD8”开头,并以字符串“0xFFD9”结束。摄影爱好者可以参考这些信息提高自己的摄影技术。而别有用心之人则会想方设法通过获取他人的原始照片来得到一些信息,不用担心微信qq,已经帮助清除了exif。当然有工具可以修改exif的信息。还可以将exif信息段嵌入加密的信息来传递信息。

2)利用PS

制作过程需要将要隐藏的图像在索引颜色模式下RGB调小使其变暗,(这一步很关键,使拼合后的图片与原来的图片在肉眼看来相似。)之后将其与显示图片进行拼合,一张带有隐藏图片的png无损图片就此生成。

6、在图片中隐藏压缩包

这种方法的原理是:以jpg格式的图片为例,一个完整的jpg文件由FF D8开头,FF D9结尾,图片浏览器会忽略FF D9以后的内容,因此可以在jpg文件中加入其他文件。

•使用copy /b a.jpg+b.zip 3.jpg 会生成图种,更改后缀名即可解压或查看源文件。

总而言之:如果结尾非FF D9,就有可能藏有文件。

检测方法:binwalk、winhex

分离压缩包方法:利用foremost工具、改后缀名

详见江sir博客

7、隐写取证

1)所谓隐写取证简单说就是在可疑系统中检测是否包含数据隐藏软件或是信息隐写者留下隐写的痕迹。而反取证的是与之相反的,信息隐写者想方设法去除进行隐写的任何痕迹,使取证者无据可查。

2)取证的一些方法

*1*缩略图中觅踪迹:

所谓缩略图存在于网络及计算机中,它是图片文件经过压缩处理后的小图。它包含了完整大图的超链接等信息。它占空间小,加载速度快,因而常用来完成图片预览及目录预览等任务。在Windows中,不论是借助移动介质中的图片进行隐写还是计算机中的,很容易在thumbs.db(缩略图数据库隐藏文件)文件中留下痕迹。即使删除原有图片,缩略图数据库文件依然存在。

缩略图查看工具:ThumbViewer

*2*工具篇

WinHex:WinHex是一个专门用来对付各种日常紧急情况的小工具,它可以用来检查和修复各种文件、恢复删除文件、硬盘损坏造成的数据丢失等,同时它还可以让你看到其他程序隐藏起来的文件和数据。(windows下使用该工具,linux下直接用十六进制查看器)

stegsolve:一款图片隐写取证神器。它很全面。用它可以查看图片不同图层的信息,查看图片中包含的ascii码信息,还可以将两张相似图片拼合,查找蛛丝马迹……

binwalk:用于分析和提取文件。当遇到一个隐写文件,怀疑它包含其他文件并与之拼接时,binwalk的神力就此体现。它可以帮助我们查看文件并附加提取文件的功能。(kali自带)

8、练习题:

1)实验吧 哆啦a梦 http://www.shiyanbar.com/ctf/1890

*1*kali下binwalk:

root@kali:~# binwalk -e ameng.jpg 发现DESCRIPTION显示都是JPEG image data ,所以肯定是2张图片 然后分离出来

root@kali:~# dd if=ameng.jpg of=fucl.jpg bs=88665 skip=1 分离出来之后查看图片就有flag了

*2*stegsolve使用

可以利用Stegsolve工具的Frame Browser来看,他可以直接分离多层图片

2)实验吧 男神 http://www.shiyanbar.com/ctf/1926

(知识点:图片隐藏通道 解题:利用工具Stegsolve)

(并没有ps软件0.0

其他writeup中提到用PS可以查看通道的方式也可以解决这个题目

)

首先用Stegsolve打开first.png这个图片,然后用Analyse--Image Combiner功能合成两个图片,移动到SUB的时候出现了一个类似二维码的结果,保存之……仔细观察,和正常的二维码有些区别,反色下试试(Windows自带的画图功能就可以实现~)使用Stegsolve神器打开反色好的图片~使用左右箭头分通道查看图片~

当调整到Red plane 0的时候出现了第一个清晰的二维码

调整到Green plane 0的时候出现了第二个清晰的二维码

调整到Blue plane 0的时候出现了第三个清晰的二维码

扫描三个二维码可以得到以下三个结果:

DES

6XaMMbM7

U2FsdGVkX18IBEATgMBe8NqjIqp65CxRjjMxXIIUxIjBnAODJQRkSLQ/+lHBsjpv1BwwEawMo1c=

这样就非常清楚了,第一个二维码是加密方式,第二个是密钥,第三个是密文。找一个可以解密DES的网站解密就可以得到答案了

3)实验吧 流 http://www.shiyanbar.com/ctf/1937

(知识点:图片隐写 解题:windows下winhex查看字符串)

linux在终端查看其十六进制,并用管道命令使它流向liu.txt,用find命令查找ctf字符即可。

4)七星网络安全攻防平台 签到题 http://ctf.s7star.cn/challenges#%E7%AD%BE%E5%88%B0%E9%A2%98

9、练习总结