20199115 2019-2020-2 《网络攻防实践》第二周作业

前言

| 这个作业属于哪个课程 | <课程的链接> |

|---|---|

| 这个作业的要求在哪里 | 第二次作业-实践一 网络攻防环境的搭建 |

| 我在这个课程的目标是 | 攻防环境搭建详细过程 |

| 作业正文 | 网络攻防环境搭建 |

网络攻防环境搭建

1.知识点梳理与总结

基本知识

- 蜜网:通过构建部署陷阱网络进行诱骗与分析网络攻击的一种技术手段,通过部署安装典型操作系统并存在安全漏洞的高交互式蜜罐,提供攻击目标环境,作为诱骗网络攻击的陷阱。

- 靶机环境:Linux Metasploitable 和Windows XP Metasploitable

- 攻击机 :Back Track 4 和 Windows XP Attacker

- 检测与防御平台:Honey Wall SEED虚拟镜像:SEED Project

相关配置

| 虚拟机镜像名称 | 虚拟机镜像类型 | 用户名 | 密码 | IP |

|---|---|---|---|---|

| Kali Linux | 攻击机 | kail | kail | 192.168.200.64 |

| Windows XP Attacker | 攻击机 | mima1234 | 192.168.200.4 | |

| seed Ubuntu16.04 | Linux攻击机/靶机 | seed | dees/seedubuntu | 192.168.200.5 |

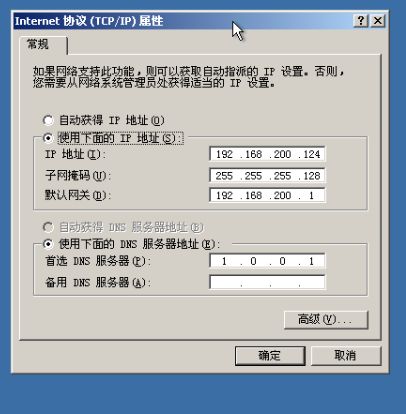

| win2KServer | Windows靶机 | administrator | mima1234 | 192.168.200.124 |

| Metasploitable2 | Linux靶机 | msfadmin | msfadmin | 192.168.200.125 |

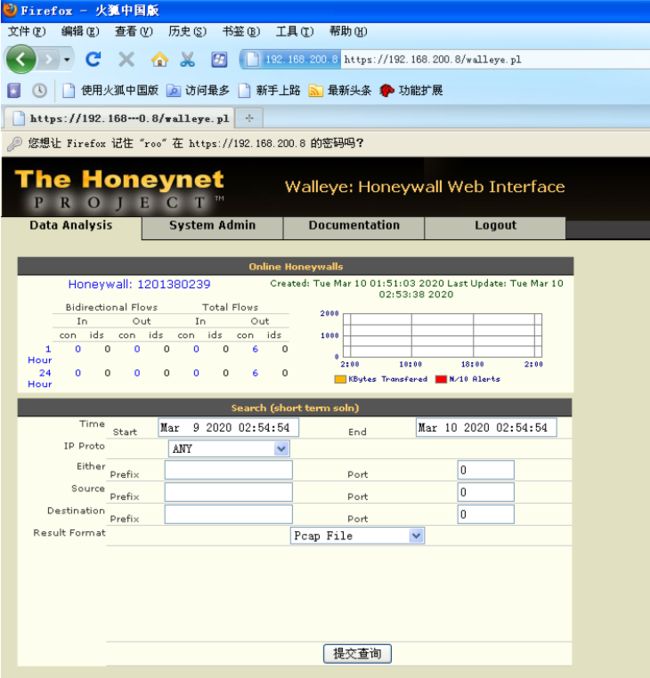

| Honey Wall roo-v1.4 | 蜜罐网关 | roo | honey | 192.168.200.8 |

搭建流程

一、VMware的安装(因之前就已经安装,这里不多赘述,如有问题请点击详细教程查看)

二、相关虚拟网卡的配置

-

打开VMware的虚拟网络编辑器,在配置的过程中出现没有桥接模式!!!心情沉重,这是点击这里详细解决办法

-

有关网卡配置三种模式,可以点击这里了解

-

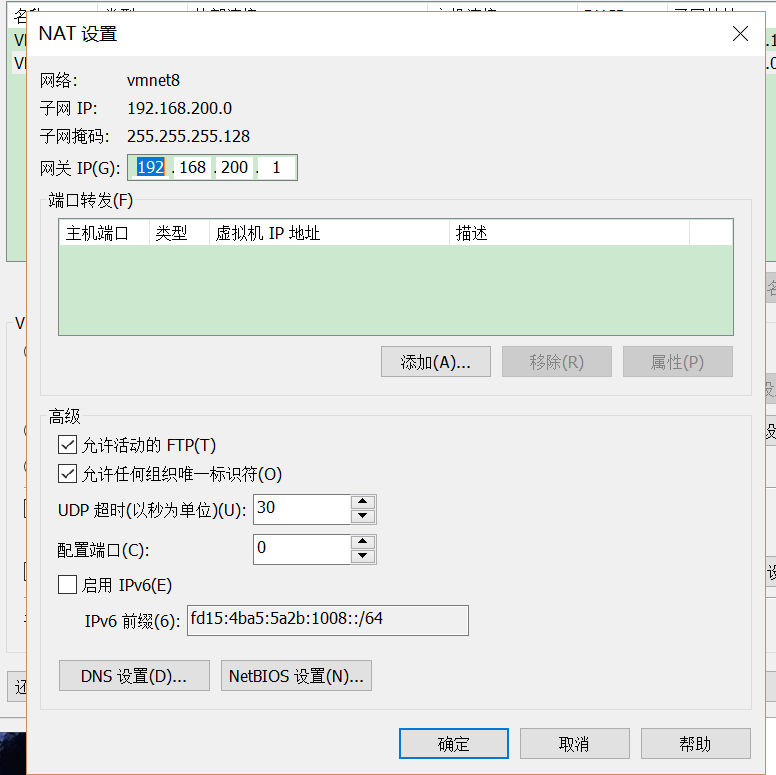

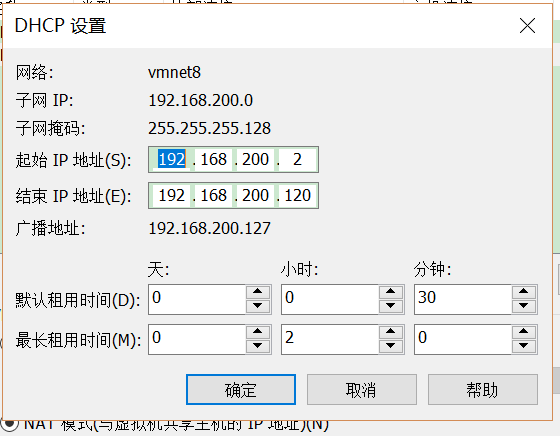

VMnet8的相关设置(NAT模式。相关数据要进行记录,后续会用哦!子网IP:192.168.200.0 子网掩码:255.255.255.128)

三、相关虚拟机的配置

1、Linux攻击机-Kail安装

通过扫描虚拟机向导直接扫描Kali文件,开机进入,进行相关设置(Kali的默认用户名为kali,密码kali),Kali的网卡设置选择自定义为VMnet8,提权(sudo su),安装工具(net-tools),执行ifconfig命令,查看IP地址进行记录。Kali设置完成。

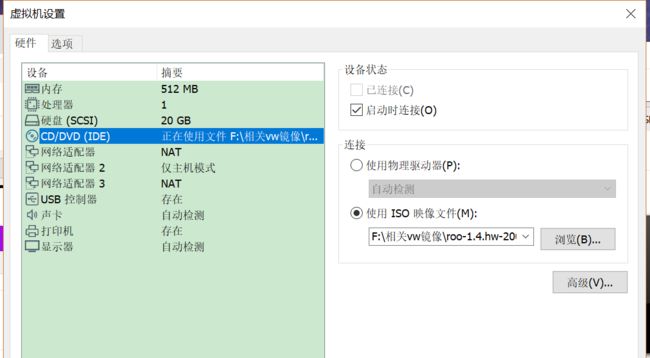

2、Windows靶机-win2kServer安装

通过扫描虚拟机向导直接扫描Win2kServer文件,开机进入,进行相关设置(账号:administrator,密码:mima1234),通过快捷键ALT+CTRL+DEL进入系统,网卡设置为仅主机模式。设置网络参数时候要细心!!!

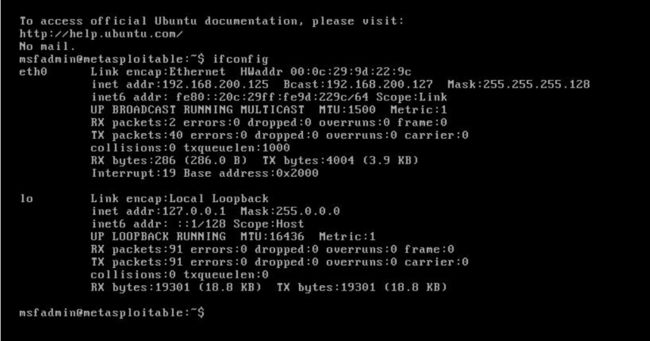

3、Metasploitable2-Linux安装

通过扫描虚拟机向导直接扫描Win2kServer文件,开机进入,进行相关设置(账号:msfadmin ,密码:msfadmin),网卡设置为仅主机模式。

手动设置IP地址,具体命令如下:

sudo su 命令提升权限

vim /etc/rc.local

按i键进入编辑模式,方向键控制光标方向(hjkl四个键也行)在文件倒数第二行exit0之前, 插入以下两句

ifconfig eth0 192.168.200.125 netmask 255.255.255.128

route add default gw 192.168.200.1

现在按ESC键, 再按 :wq 然后回车。

之后reboot重启

ifconfig查看结果

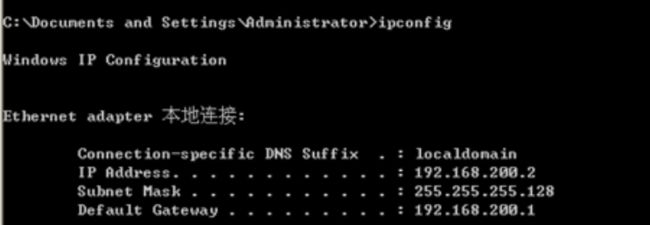

4、windows攻击机-windows Attacker安装

通过扫描虚拟机向导直接扫描Win2kServer文件,开机进入,进行相关设置(默认密码:mima1234),网卡设置为NAT模式,用ifconfig 命令查看IP地址 。

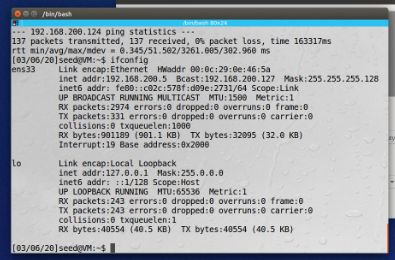

5、 SEEDUbuntu安装配置

SEEDUbuntu通过VM虚拟机vmdk磁盘镜像给定,选择新建虚拟机->自定义安装->兼容XX随便选->稍后安装系统->选择linux、版本ubuntu->名称位置看自己心情->连续6个下一步->使用现有虚拟磁盘!!!选择seedubuntu的vmdk文件->无脑下一步(账号:seed 密码:普通用户 dees,管理员seedubuntu )

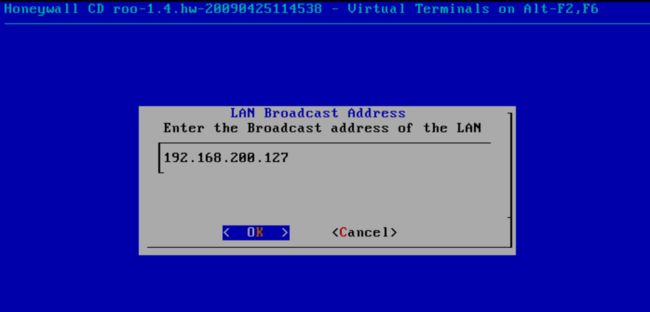

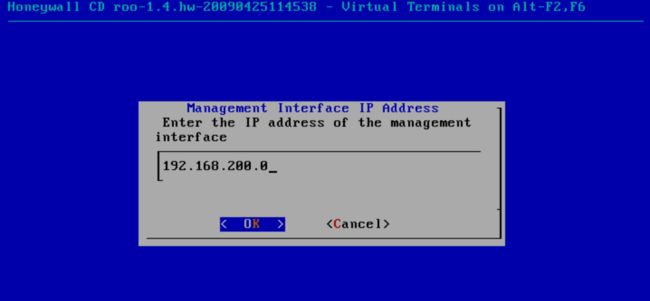

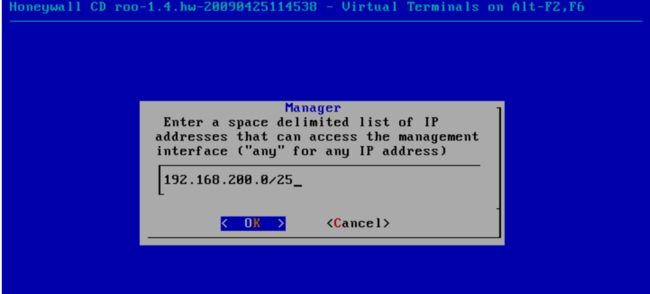

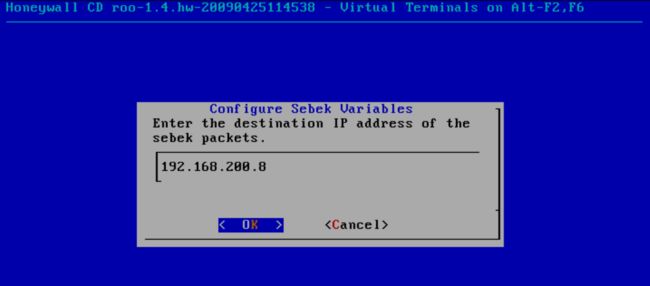

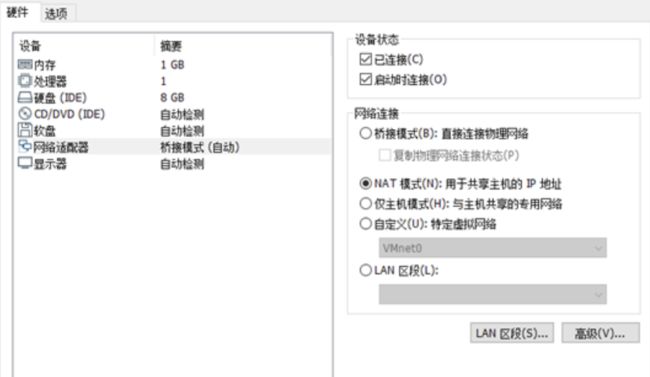

6、Roo蜜罐网关安装

蜜罐安装相对比较复杂,一定要细心!!!

选择新建虚拟机,自定义安装相关镜像文件,选择稍后安装系统-->Linux-->版本Cetus5和更早版本-->使用网络地址转换-->完成-->添加镜像-->添加两个网卡-->开机(账号 :roo 密码:honey)j-->进行相关配置(su -)

在windowsAttacker用浏览器访问https://192.168.200.8,修改密码Dsq*123456

四、测试

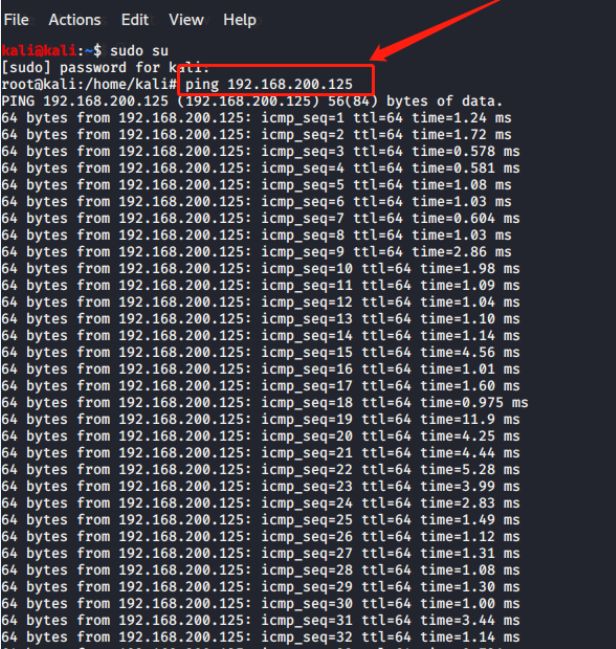

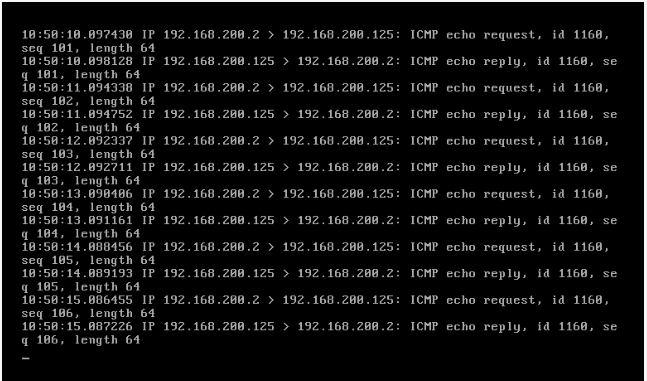

- 通过命令tcpdump -i eth0 icmp开始蜜罐的监听,用攻击机kali-linux【IP地址:192.168.200.2】ping靶机metasploitable-linux【IP地址:192.168.200.125】

2.学习感悟、思考

- 当我提交的时候感觉难度系数有点大,知识欠缺的我一下暴露无遗,写完后感觉身体被掏空....不过好在我坚持下来了,还是努力学习把!

参考资料

- 《网络攻防技术与实践》

- 《网络攻防技术与实践》PPT

- VMware中桥接模式,NAT模式,仅主机模式的区别

- Kali Linux Vmware的介绍

- Metasploitable2系列教程

- 基于第三代蜜罐网关ROO,简单搭建***网络环境