阿里云日志服务器—-logtail部署使用

公司有2台window服务器,需要收集日志,到阿里云日志服务器中进行监控,需求如下:

1,需要监控2台windows服务器。

2,监控用户的登录,登出,以及文件操作(主要是增加,删除)

需求分析:

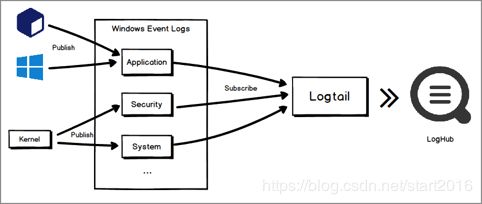

1,window日志类型分析

window日志主要分为三个channel:Application、Security、System。

1.1 Security

记录系统的安全审计事件,包含各种类型的登录日志、对象访问日志、进程追踪日志、特权使用、帐号管理、策略变更、系统事件。安全日志也是调查取证中最常用到的日志。默认设置下,安全性日志是关闭的,管理员可以使用组策略来启动安全性日志,或者在注册表中设置审核策略,以便当安全性日志满后使系统停止响应。

1.2 Application

包含由应用程序或系统程序记录的事件,主要记录程序运行方面的事件,例如数据库程序可以在应用程序日志中记录文件错误,程序开发人员可以自行决定监视哪些事件。如果某个应用程序出现崩溃情况,那么我们可以从程序事件日志中找到相应的记录,也许会有助于你解决问题。

1.3 System

记录操作系统组件产生的事件,主要包括驱动程序、系统组件和应用软件的崩溃以及数据丢失错误等。系统日志中记录的时间类型由Windows NT/2000操作系统预先定义。

2 , windows日志事件分析

从日志类型我们可以看出,对于用户的操作和登录日志主要是在Security中。接下来分析日志事件,找出哪些是用户的行为操作和登录事件,

查看系统日志方法:

在“开始”菜单上,依次指向“所有程序”、“管理工具”,然后单击“事件查看器”

按 “Window+R”,输入 ”eventvwr.msc“ 也可以直接进入“事件查看器”

通过实际操作,刷选出如下id:

4624 登录成功

4625 登录失败

4634 注销成功,

4663 文件操作。通过对事件的分析,我们可以了解文件中发生了什么类型的活动,例如,文件是否已被读取,删除或修改过

需求实现

从分析中我们可以得到,通过logtail这个插件进行日志的收集,并进行清洗我们需要的日志。

在这个过程中需要了机logtail这个工具的实现流程,交互方式和具体配置。

这里做个简单的总结:

logtail确实很牛逼,它集合了ELK的日志采集,转发过滤和展示于一体,只需要将插件安装在对应的服务器中,启动自然会将日志进行收集,在阿里云中配置接收地址,配置简单明白。有强大的输入数据源解析,过滤的功能。

使用阿里云日志服务器,根据教程安装logtail:

1,安装Logtail(Windows系统)

https://help.aliyun.com/document_detail/49006.html?spm=a2c4g.11186623.6.600.3c733d0eXrNsvd

注意事项:

1,根据服务器类型和所在区域选择网络类型。我们的windows服务器是非阿里云服务器。需要用公网。

2,为非本账号ECS、自建IDC配置主账号AliUid。

3,window的创建主账号为名称的文件不是txt格式。是文件。无后缀否则会报错。

2,创建IP地址机器组

https://help.aliyun.com/document_detail/28966.html?spm=a2c4g.11186623.6.604.3ed85781SS9eOj

3 管理机器组

https://help.aliyun.com/document_detail/49011.html?spm=a2c4g.11186623.6.608.4ed5502c2Lunrs

4,window事件日志采集配置

https://help.aliyun.com/document_detail/101177.html?spm=a2c4g.11186623.6.631.1a004b7aV1VZBC