Mark : 谷歌验证器的原理及实现

这两年发现身边的很多应用和网站纷纷支持两步验证,并且呼吁用户使用两步验证。

并且发现,除了Apple ID的两步验证之外,其它两步验证很多能看到谷歌验证器(Google Authenticator)的身影。

这让我产生了浓厚的兴趣,到底谷歌验证器的原理是什么,我自己能实现一个类似的验证器吗?

什么是两步验证

两步验证就是当用户输入账号密码并验证成功之后,需要额外输入一串一次性随机密码(一般是4-6位的数字),服务器以此确认登录者是用户本人。

两步验证的类型

- 短信验证

短信验证也是我们最熟悉最常用的两步验证,但是我认为短信验证有有以下几个缺点:需支付运营商短信费用、短信到达延迟、短信压根就没到达而网站不允许你立刻再次重发。相信你也有过等一条短信让你抓狂的经历。 - 动态密码器

玩过网易游戏的同学应该知道网易将军令,还有部分银行提供的动态密码器。我记得我以前第一次见到这个东西的时候就觉得很神奇,这东西不用联网居然就能验证用户。实际上它的实现原理和Google验证器的实现原理差不多,后面我们会详细讲到。

- 口令卡

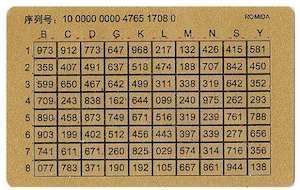

口令卡是我认为最反人类的设计。曾经办工商银行网上银行的时候就有过一张,它上面是以矩阵的形式排列若干个字符,系统会给你一些坐标,要求你根据坐标找出相应的字符输入到系统。?%&¥#……(*#)我从来没用过。不可能的,这辈子不可能用口令卡的。。

两步验证的重要性

两步验证从用户体验的角度来说肯定是不友好的,因为用户登录或者操作一个开启两步验证的网站时,用户需要额外输入一串随机密码以确认用户是本人操作。对于大多数人来说可能觉得这操作就是多余的,麻烦的。这么麻烦不如关掉。

我建议对于比较重要的账号,如果该应用提供了两步验证,最好开启。安全第一。

我举一下我身边的一个栗子?

大概是2016年,我女朋友的Apple ID被盗。盗号者解绑了她的邮箱,改用盗号者的邮箱,导致女朋友iPhone被锁。盗号者还发邮件勒索500元解锁,我还加了盗号者qq和他砍价,砍到了200元。最后当然是找苹果客服解锁,提供了各种照片、单据和电话确认,历时2天才解锁。总体没什么损失,就是给自己生活带来一些不便。看看知乎上被盗号并且盗刷信用卡支付宝的,那才叫惨烈。

如果被盗者开启了两步验证,即使别人有你的Apple ID的账号密码,也登录不了你的账号。

另外,可能很多用户喜欢在多个网站上使用相同的密码,这样是很危险的。如果用户一个网站上的账号被盗了,其它平台的账号可能也要遭殃。毕竟“某某平台的账号系统被盗”这种事也是时有发生的。这种情况开启两步验证也是能保护其它平台的账号不被不法分子利用。

HOTP 和 TOTP

OTP

两步验证中使用的密码是一次性密码(One-Time Password 简称OTP),也称为动态口令。是使用密码技术实现的在客户端和服务器之间通过共享密钥的一种强认证技术,是增强目前静态口令认证的一种非常方便技术手段,是一种重要的两步验证认证技术。Wikipedia解释

HOTP (HMAC-Based One-Time Password Algorithm)

HOTP 是基于 HMAC 算法生成的一次性密码,也称事件同步的动态密码,是 ITEF RFC 4226 公开的算法规范, 伪代码如下:

HOTP(K,C) = Truncate(HMAC-SHA-1(K,C))客户端和服务器事先协商好一个密钥K,用于一次性密码的生成。客户端和服务器各有一个事件计数器C,并且事先将计数值同步。Truncate是将HMAC-SHA-1产生的20字节的字符串转换为若干位十进制数字的算法。

TOTP (Time-Based One-Time Password Algorithm)

TOTP 是 HOTP 的改良版,使用时间替换掉 HOTP 的事件计数器 C,也称时间同步的动态密码。详细规范见 RFC 6238,伪代码:

TOTP = Truncate(HMAC-SHA-1(K,T))T = (Current Unix time - T0) / X

T0 是初试时间,默认为 0

X 是时间步长,默认30秒

官方文档中举了个栗子,假设当前unix时间=59,T0=0,X=30,则T=1

假设当前unix时间=60,T0=0,X=30,则T=2

也就是对T的值向下取整,抛弃小数的意思

实现

了解完了规范后,撸代码就简单了。

上面的算法除了HMAC-SHA-1之外就是Truncat了,贴一段Truncat的JS代码:

// 将20字节的hmac结果转为6位数字,不够6位前面补0

truncat(hmac_result) {

const offset = hmac_result[19].charCodeAt() & 0xf;

const bin_code = (hmac_result[offset].charCodeAt() & 0x7f) << 24

| (hmac_result[offset + 1].charCodeAt() & 0xff) << 16

| (hmac_result[offset + 2].charCodeAt() & 0xff) << 8

| (hmac_result[offset + 3].charCodeAt() & 0xff);

let otp = (bin_code % 10 ** this.digit).toString();

while (otp.length < this.digit) {

otp = '0' + otp;

}

return otp;

}在线预览地址

代码已上传npm,支持node.js和浏览器执行

完整代码请移步我的Github https://github.com/wuyanxin/t...

安装

npm install totp.js

使用

const TOTP = require('totp.js');

// generate a base32 secret key

const key = TOTP.randomKey();

// 'GAXGGYT2OU2DEOJR'

const totp = new TOTP(key);

const code = totp.genOTP();

// '552179'

totp.verify(code)

// true

// generate Google Authenticator supported URL

totp.gaURL('[email protected]', 'Totp.js')

// 'otpauth://totp/[email protected]?issuer=Totp.js&secret=GAXGGYT2OU2DEOJR'

// OR

const totp2 = new TOTP(TOTP.base32.encode('your key'));

totp2.genOTP()参考

https://segmentfault.com/a/1190000014002139

http://www.infoq.com/cn/news/2014/09/system-verification