升级kali的msf(Metasploit从5.0.20到5.0.47),cve-2019-0708漏洞验证

参考网站:https://github.com/rapid7/metasploit-framework/wiki/Nightly-Installers

只能验证0708,不能利用漏洞

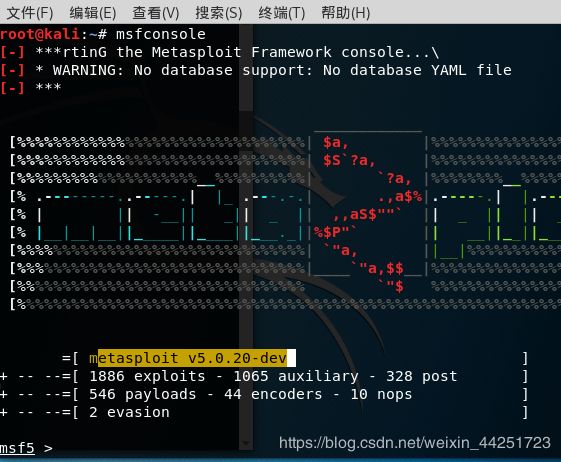

- 系统版本与msf版本,如下图所示:

- 打开终端中输入

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && \ chmod 755 msfinstall && \ ./msfinstall

- 静心等待安装完成即可

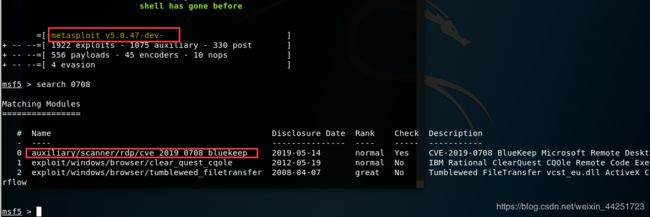

- 安装完成后,终端输入msfconsole,检验是否升级成功,验证0708漏洞poc已添加

- 以上位全部安装过程

- 以下给出安装过程日志:

root@kali:~# uname -a

Linux kali 4.19.0-kali4-amd64 #1 SMP Debian 4.19.28-2kali1 (2019-03-18) x86_64 GNU/Linux

root@kali:~# curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && \

> > chmod 755 msfinstall && \

> > ./msfinstall

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

100 5495 100 5495 0 0 804 0 0:00:06 0:00:06 --:--:-- 1585

bash: 755:未找到命令

root@kali:~# curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && \

> chmod 755 msfinstall && \

> ./msfinstall

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

100 5495 100 5495 0 0 7053 0 --:--:-- --:--:-- --:--:-- 7044

Adding metasploit-framework to your repository list..OK

Updating package cache..OK

Checking for and installing update..

正在读取软件包列表... 完成

正在分析软件包的依赖关系树

正在读取状态信息... 完成

下列软件包将被升级:

metasploit-framework

升级了 1 个软件包,新安装了 0 个软件包,要卸载 0 个软件包,有 0 个软件包未被升级。

需要下载 217 MB 的归档。

解压缩后会消耗 152 MB 的额外空间。

获取:1 http://downloads.metasploit.com/data/releases/metasploit-framework/apt lucid/main amd64 metasploit-framework amd64 5.0.47+20190906102412~1rapid7-1 [217 MB]

已下载 217 MB,耗时 9分 59秒 (362 kB/s)

apt-listchanges: 读取变更记录(changelogs)...

(正在读取数据库 ... 系统当前共安装有 407035 个文件和目录。)

准备解压 .../metasploit-framework_5.0.47+20190906102412~1rapid7-1_amd64.deb ...

正在解压 metasploit-framework (5.0.47+20190906102412~1rapid7-1) 并覆盖 (5.0.20-0kali1) ...

dpkg: 警告: 无法删除原有的目录 /usr/share/metasploit-framework/lib/msf/core/modules/external/python/metasploit :目录非空

dpkg: 警告: 无法删除原有的目录 /usr/share/metasploit-framework/lib/msf/core/modules/external/python :目录非空

dpkg: 警告: 无法删除原有的目录 /usr/share/metasploit-framework/lib/msf/core/modules/external :目录非空

dpkg: 警告: 无法删除原有的目录 /usr/share/metasploit-framework/lib/msf/core/modules :目录非空

dpkg: 警告: 无法删除原有的目录 /usr/share/metasploit-framework/lib/msf/core :目录非空

dpkg: 警告: 无法删除原有的目录 /usr/share/metasploit-framework/lib/msf :目录非空

dpkg: 警告: 无法删除原有的目录 /usr/share/metasploit-framework/lib :目录非空

dpkg: 警告: 无法删除原有的目录 /usr/share/metasploit-framework :目录非空

正在设置 metasploit-framework (5.0.47+20190906102412~1rapid7-1) ...

update-alternatives: 使用 /opt/metasploit-framework/bin/msfbinscan 来在自动模式中提供 /usr/bin/msfbinscan (msfbinscan)

update-alternatives: 警告: 侯选项 /usr/share/metasploit-framework/msfconsole(链接组 msfconsole 的一部分)不存在;从候选项列表中移除。

update-alternatives: 警告: /etc/alternatives/msfconsole 正处于未决状态;将以最佳选项更新它。

update-alternatives: 使用 /opt/metasploit-framework/bin/msfconsole 来在自动模式中提供 /usr/bin/msfconsole (msfconsole)

update-alternatives: 警告: 侯选项 /usr/share/metasploit-framework/msfd(链接组 msfd 的一部分)不存在;从候选项列表中移除。

update-alternatives: 警告: /etc/alternatives/msfd 正处于未决状态;将以最佳选项更新它。

update-alternatives: 使用 /opt/metasploit-framework/bin/msfd 来在自动模式中提供 /usr/bin/msfd (msfd)

update-alternatives: 警告: 侯选项 /usr/share/metasploit-framework/msfdb(链接组 msfdb 的一部分)不存在;从候选项列表中移除。

update-alternatives: 警告: /etc/alternatives/msfdb 正处于未决状态;将以最佳选项更新它。

update-alternatives: 使用 /opt/metasploit-framework/bin/msfdb 来在自动模式中提供 /usr/bin/msfdb (msfdb)

update-alternatives: 使用 /opt/metasploit-framework/bin/msfelfscan 来在自动模式中提供 /usr/bin/msfelfscan (msfelfscan)

update-alternatives: 使用 /opt/metasploit-framework/bin/msfmachscan 来在自动模式中提供 /usr/bin/msfmachscan (msfmachscan)

update-alternatives: 使用 /opt/metasploit-framework/bin/msfpescan 来在自动模式中提供 /usr/bin/msfpescan (msfpescan)

update-alternatives: 使用 /opt/metasploit-framework/bin/msfrop 来在自动模式中提供 /usr/bin/msfrop (msfrop)

update-alternatives: 警告: 侯选项 /usr/share/metasploit-framework/msfrpc(链接组 msfrpc 的一部分)不存在;从候选项列表中移除。

update-alternatives: 警告: /etc/alternatives/msfrpc 正处于未决状态;将以最佳选项更新它。

update-alternatives: 使用 /opt/metasploit-framework/bin/msfrpc 来在自动模式中提供 /usr/bin/msfrpc (msfrpc)

update-alternatives: 警告: 侯选项 /usr/share/metasploit-framework/msfrpcd(链接组 msfrpcd 的一部分)不存在;从候选项列表中移除。

update-alternatives: 警告: /etc/alternatives/msfrpcd 正处于未决状态;将以最佳选项更新它。

update-alternatives: 使用 /opt/metasploit-framework/bin/msfrpcd 来在自动模式中提供 /usr/bin/msfrpcd (msfrpcd)

update-alternatives: 警告: 侯选项 /usr/share/metasploit-framework/msfupdate(链接组 msfupdate 的一部分)不存在;从候选项列表中移除。

update-alternatives: 警告: /etc/alternatives/msfupdate 正处于未决状态;将以最佳选项更新它。

update-alternatives: 使用 /opt/metasploit-framework/bin/msfupdate 来在自动模式中提供 /usr/bin/msfupdate (msfupdate)

update-alternatives: 警告: 侯选项 /usr/share/metasploit-framework/msfvenom(链接组 msfvenom 的一部分)不存在;从候选项列表中移除。

update-alternatives: 警告: /etc/alternatives/msfvenom 正处于未决状态;将以最佳选项更新它。

update-alternatives: 使用 /opt/metasploit-framework/bin/msfvenom 来在自动模式中提供 /usr/bin/msfvenom (msfvenom)

Run msfconsole to get started

正在处理用于 man-db (2.8.5-2) 的触发器 ...

root@kali:~# msfconsole

[-] ***Rting the Metasploit Framework console...\

[-] * WARNING: No database support: No database YAML file

[-] ***

. .

.

dBBBBBBb dBBBP dBBBBBBP dBBBBBb . o

' dB' BBP

dB'dB'dB' dBBP dBP dBP BB

dB'dB'dB' dBP dBP dBP BB

dB'dB'dB' dBBBBP dBP dBBBBBBB

dBBBBBP dBBBBBb dBP dBBBBP dBP dBBBBBBP

. . dB' dBP dB'.BP

| dBP dBBBB' dBP dB'.BP dBP dBP

--o-- dBP dBP dBP dB'.BP dBP dBP

| dBBBBP dBP dBBBBP dBBBBP dBP dBP

.

.

o To boldly go where no

shell has gone before

=[ metasploit v5.0.47-dev- ]

+ -- --=[ 1922 exploits - 1075 auxiliary - 330 post ]

+ -- --=[ 556 payloads - 45 encoders - 10 nops ]

+ -- --=[ 4 evasion ]

msf5 > search 0708

Matching Modules

================

# Name Disclosure Date Rank Check Description

- ---- --------------- ---- ----- -----------

0 auxiliary/scanner/rdp/cve_2019_0708_bluekeep 2019-05-14 normal Yes CVE-2019-0708 BlueKeep Microsoft Remote Desktop RCE Check

1 exploit/windows/browser/clear_quest_cqole 2012-05-19 normal No IBM Rational ClearQuest CQOle Remote Code Execution

2 exploit/windows/browser/tumbleweed_filetransfer 2008-04-07 great No Tumbleweed FileTransfer vcst_eu.dll ActiveX Control Buffer Overflow