常接触思科设备的都知道,目前使用IPsec协议建立的×××站点都是无法使用路由的,要么采用GRE技术,GRE over IPsec可以实现路由,不过那样配置复杂不说,由于2次封装,每个数据包的有效载荷小了很多,效率性就不好了。也只能说目前,看ASA的进化方向,没准不知道什么时候就导入了。

而且目前采用策略模式的是大部分厂家的设备,cisco就不必说了,比如微软的ISA、SonicWall、D-link等;我目前发现支持路由模式的就只有两家,juniper的SSG和fortigate,要说起这两个产品其实从根上说是一家,就是原来的netscreen,后来理念不同,分家的。在fortigate里是叫接口模式,也的确是用的接口路由的。

我以netscreen的5gt,5.4.0r11.0版本为例说明一下,即便是目前的SSG的6.4版,从配置方法上说也差不多,最多是选择项目多了,位置稍微发生了些变化。

先说一下图形界面

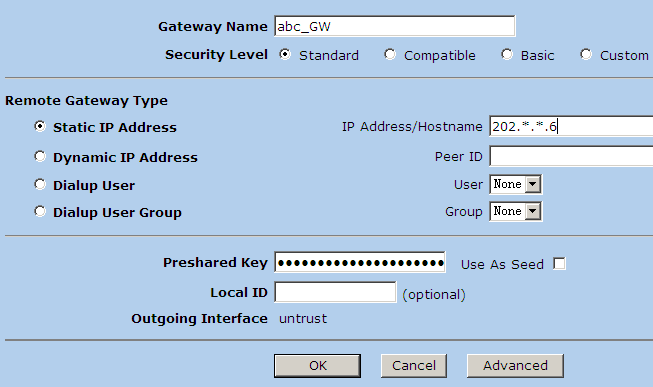

打开左侧的×××s》AutoKey Advanced》Gateway点击new按钮。

出现以下画面

Gateway Name只是为了好记忆和分辨,可以根据自己情况设定,没要求。

Security Level选Standard,这是netscreen的标准配置,是设置ike协商阶段的加密方式的。如果对端也是netscreen活着ssg选standard最方便,不过如果有特殊加密要求,可以自行选择更搞级别的。

Remote Gateway Type选固定IP,Static IP Address,后面的栏目填上对方的公网IP地址。

Preshared Key是共享密钥,这个双方必须完全一致。

Local ID有其它用处,以后在其它案例会使用到,这里就不填了。

Outgoing Interface这个必须选择接续外网的接口,这就是绑定接口,这才asa里面体现不出来。一定要仔细选择,错了就接不通了,因为它的默认配置往往是不对的。

然后点击Advanced高级,确认一下。

Mode选Main,在固定IP配置中,基本上都选用主模式,安全性比Aggressive好。

Enable NAT-Traversal是用来配置NAT穿越的,双方都是公网地址就不必选。

Peer Status Detection是用来检测对方的死活的,我们这里不选,在后面的地方进行更高级别的监视。

Preferred Certificate是启用数字证书进行ike协商的,我们不用这个方法,主要是配置起来很麻烦。

Use Distinguished Name for Peer ID也不必配了,太麻烦。

这是ike的第一阶段配置完成。

这部分其实和其它厂家的大体类似,但下面路由模式的关键就体现出来了。

有一个zone的概念,就是一个安全区域,下面我们做一个×××专用的zone,其实不用zone也是可以的,不过有些复杂的安全运用都需要牵扯的zone,所以做了更好。

Network > Zones点击new

Zone Name就写×××吧,容易记忆

Virtual Router Name选信任虚拟路由器trust-vr,如果选不信任虚拟路由器那做起来就复杂很多。

Block Intra-Zone Traffic当然不选,你想想都是跑的私有IP,怎么能选

If TCP non SYN, send RESET back和TCP/IP Reassembly for ALG斗不选,安全级别太高,你以后用起来就麻烦无穷。

Asymmetric ×××选上,如果有多个隧道,并有冗余的时候,这个选上就很重要了。

然后打开Network > Interfaces 点击new

Tunnel Interface Name没特别要求,记住你选的1还是2或者3。

Zone当然就选刚才做的×××的Zone了

下面是2选一,这里也有不同的用法,我们这里选Unnumbered,并且挂在内网接口上。这也是有讲究的,和其它用法有关。

其它的就默认吧。

记住刚才做好的tunnel是几号,进入IPsec的第二阶段。

打开×××s > AutoKey IKE点击new

××× Name也是自己决定,方便自己记忆就好

Security Level也选Standard吧

Remote Gateway选我们刚才做的,什么没记住,去×××s > AutoKey Advanced > Gateway查

点击下面的高级Advanced

其它都默认,不默认的有几处

Bind to选Tunnel Interface,就是我们刚才做的tunnel几号,忘了,去看大夫吧。

××× Monitor要选上,这就是前面不让选的Peer Status Detection的原因,这里直接监视第二阶段的情况,而且直接反应到接口上,成为×××的隧道冗余设计成为可能,看看还有很多复杂的运用呢。

好了,×××部分是完了,都说路由模式,下面就是路由了。

打开Network > Routing > Routing Entries点击new

IP Address/Netmask是对方的地址范围

Next Hop选Gateway

Interface选刚才做的tunnel几号,其它默认就可以了。

这样就结束了?那安全策略没有怎么能通呢?

打开Policies选择From是本地Trust,To是×××后点击new,这里体现了Zone的运用。

Source Address是本地地址,Destination Address是对方地址,选any和any可以吗?可以,这和思科设备可不一样了,因为这里不是策略模式的×××,第二阶段加密绑定策略,我们这里是分离的,所以不影响,当然测试的时候可以,实际运用还是要配置的。那么如果第二阶段加密要绑定双方的IP地址范围的话,在什么地方?×××s > AutoKey IKE > Edit的Proxy-ID就是,如果和思科的机器对接这里可是关键哦。这可是策略模式的根本特征哦,今天主要说的是路由模式,策略模式案例多了,这里只是说明一下区别所在。好了,搞了这么多,终于说完了。