android常见加密方式 RAS\AES\MD5\Base64\异或加密

android常见加密方式 RAS\AES\MD5\Base64\异或加密

- 0.参考(文件、书籍、博客)

- 1.Rsa加密

- 1.0.原理

- 1.1.密钥对生成

- 1.2.有限长度数据内容加密

- 1.2.0.公钥加密

- 1.2.1.私钥解密

- 1.2.2.私钥加密

- 1.2.3.公钥解密

- 1.3.分段加密

- 1.3.0.原因

- 1.3.1.公钥分段加密

- 1.3.2.私钥分段解密

- 1.3.3.私钥分段加密

- 1.3.4.公钥分段解密

- 1.6.备注

- 1.6.0.几个全局变量说明

- 1.6.1.关于加密填充方式

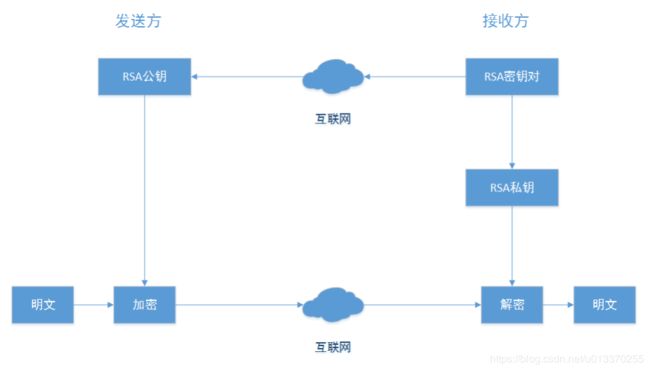

- 1.6.2.流程

- 1.6.3.演示demo

- 2.Aes加密

- 2.0.什么是aes加密?

- 2.1.如何生成一个随机Key?

- 2.2.Aes密钥处理

- 2.3.Aes加解密过程

- 2.3.0.Aes加密

- 2.3.1.Aes解密

- 2.4.备注

- 2.4.0.二进制转字符

- 2.4.1.几个全局变量说明

- 2.4.2.流程

- 2.4.3.演示demo

- 3.Des加密(不推荐)

- 3.0.什么是Des加密

- 3.1.生成密钥

- 3.2.处理密钥

- 3.2.0密钥处理_方式1

- 3.2.1密钥处理_方式2

- 3.3.Des加解密

- 3.3.0.加密

- 3.3.1.解密

- 3.4.DES知识扩展

- 3.5.备注

- 3.5.0.二进制转字符

- 3.5.1.几个全局变量说明

- 3.5.2.DES与AES比较

- 3.5.3.演示demo

- 4.MD5加密

- 4.0.什么是MD5加密?

- 4.1.MD5应用场景

- 4.2.MD5加密有哪些特点?

- 4.3.MD5加密算法实现

- 4.3.0.计算字符串MD5值

- 4.3.1.计算文件的MD5值

- 4.3.1.0.计算文件的MD5值

- 4.3.1.1.计算文件的MD5值(采用nio的方式)

- 4.4.MD5加密安全性探讨

- 4.4.0.对字符串多次MD5加密

- 4.4.1.MD5加盐

- 5.Base64编码算法

- 5.0.什么Base64算法?

- 5.1.Base64编码的用处?

- 5.2.Base64具体实现

- 5.2.0.字符串进行Base64编码

- 5.2.1.字符串进行Base64解码

- 5.2.2.对文件进行Base64编码

- 5.2.3.对文件进行Base64解码

- 5.3.针对Base64.DEFAULT参数说明

- 5.4.备注

- 6.异或加密算法XOR

- 6.0.什么是异或加密?

- 6.1.异或运算使用场景?

- 6.2.异或加密解密实现?

- 6.2.0.固定key的方式

- 6.2.0.0.加解密

- 6.2.0.1.测试

- 6.2.1.不固定key的方式

- 6.2.1.0.加密

- 6.2.1.1.解密

- 6.2.1.2.测试

- 6.3.备注

- 7.SHA安全散列算法

- 7.0.SHA加密算法

- 7.1.SHA加密原理

- 7.2.SHA加密优点

- 7.3.SHA应用场景

- 7.4.SHA加密的简单实现

- 7.5.SHA安全性探讨

- 组合方案

- RSA+AES+Base64方案:

- 流程

0.参考(文件、书籍、博客)

1、https://www.cnblogs.com/whoislcj/p/5470095.html

2、https://www.jianshu.com/p/f1081e7a6e20

1.Rsa加密

1.0.原理

RSA算法是最流行的公钥密码算法,使用长度可以变化的密钥。RSA是第一个既能用于数据加密也能用于数字签名的算法。

RSA算法原理如下:

1.随机选择两个大质数p和q,p不等于q,计算N=pq;

2.选择一个大于1小于N的自然数e,e必须与(p-1)(q-1)互素。

3.用公式计算出d:d×e = 1 (mod (p-1)(q-1)) 。

4.销毁p和q。

最终得到的N和e就是“公钥”,d就是“私钥”,发送方使用N去加密数据,接收方只有使用d才能解开数据内容。

RSA的安全性依赖于大数分解,小于1024位的N已经被证明是不安全的,而且由于RSA算法进行的都是大数计算,使得RSA最快的情况也比DES慢上倍,这是RSA最大的缺陷,因此通常只能用于加密少量数据或者加密密钥,但RSA仍然不失为一种高强度的算法。

1.1.密钥对生成

因为私钥内包含公钥,可以直接提取出对应的公钥,如果公开了私钥这个密钥对就废了,客户端上传至服务器的敏感信息可以直接被截获解密。

正确使用方式:

客户端公钥加密密码登陆服务器,服务端私钥解密验证,可以保障客户密码安全传输,如果传输大量数据应辅助使用对称加解密算法如AES,客户端与服务端协商一个密码,方法是客户端随机生成密码公钥加密后通知服务器使用此密码加解密来交换数据,这样对称密码只有客户端和服务端双方知晓,第三方截获也无法得知密码,所以可以保障网络传输安全。

其实这就是SSL的原理,Https使用这个方式,如果你使用http协议又想保障传输安全也可以使用类似加密方式来操作。

/**

* 随机生成RSA密钥对

*

* @param keyLength 密钥长度,范围:512~2048

* 一般1024

* @return

*/

public static KeyPair generateRSAKeyPair(int keyLength) {

try {

KeyPairGenerator kpg = KeyPairGenerator.getInstance(RSA);

kpg.initialize(keyLength);

return kpg.genKeyPair();

} catch (NoSuchAlgorithmException e) {

e.printStackTrace();

return null;

}

}

1.2.有限长度数据内容加密

1.2.0.公钥加密

/**

* 用公钥对字符串进行加密

*

* @param data 原文

*/

public static byte[] encryptByPublicKey(byte[] data, byte[] publicKey) throws Exception {

// 得到公钥

X509EncodedKeySpec keySpec = new X509EncodedKeySpec(publicKey);

KeyFactory kf = KeyFactory.getInstance(RSA);

PublicKey keyPublic = kf.generatePublic(keySpec);

// 加密数据

Cipher cp = Cipher.getInstance(ECB_PKCS1_PADDING);

cp.init(Cipher.ENCRYPT_MODE, keyPublic);

return cp.doFinal(data);

}

1.2.1.私钥解密

/**

* 使用私钥进行解密

*/

public static byte[] decryptByPrivateKey(byte[] encrypted, byte[] privateKey) throws Exception {

// 得到私钥

PKCS8EncodedKeySpec keySpec = new PKCS8EncodedKeySpec(privateKey);

KeyFactory kf = KeyFactory.getInstance(RSA);

PrivateKey keyPrivate = kf.generatePrivate(keySpec);

// 解密数据

Cipher cp = Cipher.getInstance(ECB_PKCS1_PADDING);

cp.init(Cipher.DECRYPT_MODE, keyPrivate);

byte[] arr = cp.doFinal(encrypted);

return arr;

}

1.2.2.私钥加密

/**

* 私钥加密

*

* @param data 待加密数据

* @param privateKey 密钥

* @return byte[] 加密数据

*/

public static byte[] encryptByPrivateKey(byte[] data, byte[] privateKey) throws Exception {

// 得到私钥

PKCS8EncodedKeySpec keySpec = new PKCS8EncodedKeySpec(privateKey);

KeyFactory kf = KeyFactory.getInstance(RSA);

PrivateKey keyPrivate = kf.generatePrivate(keySpec);

// 数据加密

Cipher cipher = Cipher.getInstance(ECB_PKCS1_PADDING);

cipher.init(Cipher.ENCRYPT_MODE, keyPrivate);

return cipher.doFinal(data);

}

1.2.3.公钥解密

/**

* 公钥解密

*

* @param data 待解密数据

* @param publicKey 密钥

* @return byte[] 解密数据

*/

public static byte[] decryptByPublicKey(byte[] data, byte[] publicKey) throws Exception {

// 得到公钥

X509EncodedKeySpec keySpec = new X509EncodedKeySpec(publicKey);

KeyFactory kf = KeyFactory.getInstance(RSA);

PublicKey keyPublic = kf.generatePublic(keySpec);

// 数据解密

Cipher cipher = Cipher.getInstance(ECB_PKCS1_PADDING);

cipher.init(Cipher.DECRYPT_MODE, keyPublic);

return cipher.doFinal(data);

}

1.3.分段加密

1.3.0.原因

RSA非对称加密内容长度有限制,1024位key的最多只能加密127位数据,否则就会报错(javax.crypto.IllegalBlockSizeException: Data must not be longer than 117 bytes) , RSA 是常用的非对称加密算法。最近使用时却出现了“不正确的长度”的异常,研究发现是由于待加密的数据超长所致。RSA 算法规定:待加密的字节数不能超过密钥的长度值除以 8 再减去 11(即:KeySize / 8 - 11),而加密后得到密文的字节数,正好是密钥的长度值除以 8(即:KeySize / 8)。

1.3.1.公钥分段加密

/**

* 用公钥对字符串进行分段加密

*

*/

public static byte[] encryptByPublicKeyForSpilt(byte[] data, byte[] publicKey) throws Exception {

int dataLen = data.length;

if (dataLen <= DEFAULT_BUFFERSIZE) {

return encryptByPublicKey(data, publicKey);

}

List<Byte> allBytes = new ArrayList<Byte>(2048);

int bufIndex = 0;

int subDataLoop = 0;

byte[] buf = new byte[DEFAULT_BUFFERSIZE];

for (int i = 0; i < dataLen; i++) {

buf[bufIndex] = data[i];

if (++bufIndex == DEFAULT_BUFFERSIZE || i == dataLen - 1) {

subDataLoop++;

if (subDataLoop != 1) {

for (byte b : DEFAULT_SPLIT) {

allBytes.add(b);

}

}

byte[] encryptBytes = encryptByPublicKey(buf, publicKey);

for (byte b : encryptBytes) {

allBytes.add(b);

}

bufIndex = 0;

if (i == dataLen - 1) {

buf = null;

} else {

buf = new byte[Math.min(DEFAULT_BUFFERSIZE, dataLen - i - 1)];

}

}

}

byte[] bytes = new byte[allBytes.size()];

{

int i = 0;

for (Byte b : allBytes) {

bytes[i++] = b.byteValue();

}

}

return bytes;

}

1.3.2.私钥分段解密

/**

* 使用私钥分段解密

*

*/

public static byte[] decryptByPrivateKeyForSpilt(byte[] encrypted, byte[] privateKey) throws Exception {

int splitLen = DEFAULT_SPLIT.length;

if (splitLen <= 0) {

return decryptByPrivateKey(encrypted, privateKey);

}

int dataLen = encrypted.length;

List<Byte> allBytes = new ArrayList<Byte>(1024);

int latestStartIndex = 0;

for (int i = 0; i < dataLen; i++) {

byte bt = encrypted[i];

boolean isMatchSplit = false;

if (i == dataLen - 1) {

// 到data的最后了

byte[] part = new byte[dataLen - latestStartIndex];

System.arraycopy(encrypted, latestStartIndex, part, 0, part.length);

byte[] decryptPart = decryptByPrivateKey(part, privateKey);

for (byte b : decryptPart) {

allBytes.add(b);

}

latestStartIndex = i + splitLen;

i = latestStartIndex - 1;

} else if (bt == DEFAULT_SPLIT[0]) {

// 这个是以split[0]开头

if (splitLen > 1) {

if (i + splitLen < dataLen) {

// 没有超出data的范围

for (int j = 1; j < splitLen; j++) {

if (DEFAULT_SPLIT[j] != encrypted[i + j]) {

break;

}

if (j == splitLen - 1) {

// 验证到split的最后一位,都没有break,则表明已经确认是split段

isMatchSplit = true;

}

}

}

} else {

// split只有一位,则已经匹配了

isMatchSplit = true;

}

}

if (isMatchSplit) {

byte[] part = new byte[i - latestStartIndex];

System.arraycopy(encrypted, latestStartIndex, part, 0, part.length);

byte[] decryptPart = decryptByPrivateKey(part, privateKey);

for (byte b : decryptPart) {

allBytes.add(b);

}

latestStartIndex = i + splitLen;

i = latestStartIndex - 1;

}

}

byte[] bytes = new byte[allBytes.size()];

{

int i = 0;

for (Byte b : allBytes) {

bytes[i++] = b.byteValue();

}

}

return bytes;

}

1.3.3.私钥分段加密

/**

* 分段加密

*

* @param data 要加密的原始数据

* @param privateKey 秘钥

*/

public static byte[] encryptByPrivateKeyForSpilt(byte[] data, byte[] privateKey) throws Exception {

int dataLen = data.length;

if (dataLen <= DEFAULT_BUFFERSIZE) {

return encryptByPrivateKey(data, privateKey);

}

List<Byte> allBytes = new ArrayList<Byte>(2048);

int bufIndex = 0;

int subDataLoop = 0;

byte[] buf = new byte[DEFAULT_BUFFERSIZE];

for (int i = 0; i < dataLen; i++) {

buf[bufIndex] = data[i];

if (++bufIndex == DEFAULT_BUFFERSIZE || i == dataLen - 1) {

subDataLoop++;

if (subDataLoop != 1) {

for (byte b : DEFAULT_SPLIT) {

allBytes.add(b);

}

}

byte[] encryptBytes = encryptByPrivateKey(buf, privateKey);

for (byte b : encryptBytes) {

allBytes.add(b);

}

bufIndex = 0;

if (i == dataLen - 1) {

buf = null;

} else {

buf = new byte[Math.min(DEFAULT_BUFFERSIZE, dataLen - i - 1)];

}

}

}

byte[] bytes = new byte[allBytes.size()];

{

int i = 0;

for (Byte b : allBytes) {

bytes[i++] = b.byteValue();

}

}

return bytes;

}

1.3.4.公钥分段解密

/**

* 公钥分段解密

*

* @param encrypted 待解密数据

* @param publicKey 密钥

*/

public static byte[] decryptByPublicKeyForSpilt(byte[] encrypted, byte[] publicKey) throws Exception {

int splitLen = DEFAULT_SPLIT.length;

if (splitLen <= 0) {

return decryptByPublicKey(encrypted, publicKey);

}

int dataLen = encrypted.length;

List<Byte> allBytes = new ArrayList<Byte>(1024);

int latestStartIndex = 0;

for (int i = 0; i < dataLen; i++) {

byte bt = encrypted[i];

boolean isMatchSplit = false;

if (i == dataLen - 1) {

// 到data的最后了

byte[] part = new byte[dataLen - latestStartIndex];

System.arraycopy(encrypted, latestStartIndex, part, 0, part.length);

byte[] decryptPart = decryptByPublicKey(part, publicKey);

for (byte b : decryptPart) {

allBytes.add(b);

}

latestStartIndex = i + splitLen;

i = latestStartIndex - 1;

} else if (bt == DEFAULT_SPLIT[0]) {

// 这个是以split[0]开头

if (splitLen > 1) {

if (i + splitLen < dataLen) {

// 没有超出data的范围

for (int j = 1; j < splitLen; j++) {

if (DEFAULT_SPLIT[j] != encrypted[i + j]) {

break;

}

if (j == splitLen - 1) {

// 验证到split的最后一位,都没有break,则表明已经确认是split段

isMatchSplit = true;

}

}

}

} else {

// split只有一位,则已经匹配了

isMatchSplit = true;

}

}

if (isMatchSplit) {

byte[] part = new byte[i - latestStartIndex];

System.arraycopy(encrypted, latestStartIndex, part, 0, part.length);

byte[] decryptPart = decryptByPublicKey(part, publicKey);

for (byte b : decryptPart) {

allBytes.add(b);

}

latestStartIndex = i + splitLen;

i = latestStartIndex - 1;

}

}

byte[] bytes = new byte[allBytes.size()];

{

int i = 0;

for (Byte b : allBytes) {

bytes[i++] = b.byteValue();

}

}

return bytes;

}

1.6.备注

1.6.0.几个全局变量说明

public static final String RSA = "RSA";// 非对称加密密钥算法

public static final String ECB_PKCS1_PADDING = "RSA/ECB/PKCS1Padding";//加密填充方式

public static final int DEFAULT_KEY_SIZE = 2048;//秘钥默认长度

public static final byte[] DEFAULT_SPLIT = "#PART#".getBytes(); // 当要加密的内容超过bufferSize,则采用partSplit进行分块加密

public static final int DEFAULT_BUFFERSIZE = (DEFAULT_KEY_SIZE / 8) - 11;// 当前秘钥支持加密的最大字节数

1.6.1.关于加密填充方式

之前以为上面这些操作就能实现rsa加解密,以为万事大吉了,呵呵,这事还没完,悲剧还是发生了,Android这边加密过的数据,服务器端死活解密不了,原来android系统的RSA实现是"RSA/None/NoPadding",而标准JDK实现是"RSA/None/PKCS1Padding" ,这造成了在android机上加密后无法在服务器上解密的原因,所以在实现的时候这个一定要注意。

1.6.2.流程

1.6.3.演示demo

https://download.csdn.net/download/u013370255/12240841

2.Aes加密

2.0.什么是aes加密?

高级加密标准(英语:Advanced Encryption Standard,缩写:AES),在密码学中又称Rijndael加密法,是美国联邦政府采用的一种区块加密标准。这个标准用来替代原先的DES,已经被多方分析且广为全世界所使用。

2.1.如何生成一个随机Key?

/*

* 生成随机数,可以当做动态的密钥 加密和解密的密钥必须一致,不然将不能解密

*/

public static String generateKey() {

try {

SecureRandom localSecureRandom = SecureRandom.getInstance(SHA1PRNG);

byte[] bytes_key = new byte[20];

localSecureRandom.nextBytes(bytes_key);

String str_key = toHex(bytes_key);

return str_key;

} catch (Exception e) {

e.printStackTrace();

}

return null;

}

2.2.Aes密钥处理

// 对密钥进行处理

private static byte[] getRawKey(byte[] seed) throws Exception {

KeyGenerator kgen = KeyGenerator.getInstance(AES);

//for android

SecureRandom sr = null;

// 在4.2以上版本中,SecureRandom获取方式发生了改变

if (android.os.Build.VERSION.SDK_INT >= 17) {

sr = SecureRandom.getInstance(SHA1PRNG, "Crypto");

} else {

sr = SecureRandom.getInstance(SHA1PRNG);

}

// for Java

// secureRandom = SecureRandom.getInstance(SHA1PRNG);

sr.setSeed(seed);

kgen.init(128, sr); //256 bits or 128 bits,192bits

//AES中128位密钥版本有10个加密循环,192比特密钥版本有12个加密循环,256比特密钥版本则有14个加密循环。

SecretKey skey = kgen.generateKey();

byte[] raw = skey.getEncoded();

return raw;

}

2.3.Aes加解密过程

2.3.0.Aes加密

/*

* 加密

*/

public static String encrypt(String key, String cleartext) {

if (TextUtils.isEmpty(cleartext)) {

return cleartext;

}

try {

byte[] result = encrypt(key, cleartext.getBytes());

return Base64Encoder.encode(result);

} catch (Exception e) {

e.printStackTrace();

}

return null;

}

/*

* 加密

*/

private static byte[] encrypt(String key, byte[] clear) throws Exception {

byte[] raw = getRawKey(key.getBytes());

SecretKeySpec skeySpec = new SecretKeySpec(raw, AES);

Cipher cipher = Cipher.getInstance(CBC_PKCS5_PADDING);

cipher.init(Cipher.ENCRYPT_MODE, skeySpec, new IvParameterSpec(new byte[cipher.getBlockSize()]));

byte[] encrypted = cipher.doFinal(clear);

return encrypted;

}

2.3.1.Aes解密

/*

* 解密

*/

public static String decrypt(String key, String encrypted) {

if (TextUtils.isEmpty(encrypted)) {

return encrypted;

}

try {

byte[] enc = Base64Decoder.decodeToBytes(encrypted);

byte[] result = decrypt(key, enc);

return new String(result);

} catch (Exception e) {

e.printStackTrace();

}

return null;

}

/*

* 解密

*/

private static byte[] decrypt(String key, byte[] encrypted) throws Exception {

byte[] raw = getRawKey(key.getBytes());

SecretKeySpec skeySpec = new SecretKeySpec(raw, AES);

Cipher cipher = Cipher.getInstance(CBC_PKCS5_PADDING);

cipher.init(Cipher.DECRYPT_MODE, skeySpec, new IvParameterSpec(new byte[cipher.getBlockSize()]));

byte[] decrypted = cipher.doFinal(encrypted);

return decrypted;

}

2.4.备注

2.4.0.二进制转字符

//二进制转字符

public static String toHex(byte[] buf) {

if (buf == null)

return "";

StringBuffer result = new StringBuffer(2 * buf.length);

for (int i = 0; i < buf.length; i++) {

appendHex(result, buf[i]);

}

return result.toString();

}

private static void appendHex(StringBuffer sb, byte b) {

sb.append(HEX.charAt((b >> 4) & 0x0f)).append(HEX.charAt(b & 0x0f));

}

2.4.1.几个全局变量说明

private final static String HEX = "0123456789ABCDEF";

private static final String CBC_PKCS5_PADDING = "AES/CBC/PKCS5Padding";//AES是加密方式 CBC是工作模式 PKCS5Padding是填充模式

private static final String AES = "AES";//AES 加密

private static final String SHA1PRNG="SHA1PRNG";//// SHA1PRNG 强随机种子算法, 要区别4.2以上版本的调用方法

2.4.2.流程

2.4.3.演示demo

https://download.csdn.net/download/u013370255/12241679

3.Des加密(不推荐)

3.0.什么是Des加密

DES是一种对称加密算法,所谓对称加密算法即:加密和解密使用相同密钥的算法。

DES加密算法出自IBM的研究,后来被美国政府正式采用,之后开始广泛流传,但是近些年使用越来越少,因为DES使用56位密钥,以现代计算能力,24小时内即可被破解。

3.1.生成密钥

长度不能够小于8位字节 因为DES固定格式为128bits,即8bytes。

/*

* 生成随机数,可以当做动态的密钥 加密和解密的密钥必须一致,不然将不能解密

*/

public static String generateKey() {

try {

SecureRandom localSecureRandom = SecureRandom.getInstance(SHA1PRNG);

byte[] bytes_key = new byte[20];

localSecureRandom.nextBytes(bytes_key);

String str_key = toHex(bytes_key);

return str_key;

} catch (Exception e) {

e.printStackTrace();

}

return null;

}

3.2.处理密钥

3.2.0密钥处理_方式1

// 对密钥进行处理

private static Key getRawKey(String key) throws Exception {

KeyGenerator kgen = KeyGenerator.getInstance(ALGORITHM);

//for android

SecureRandom sr = null;

// 在4.2以上版本中,SecureRandom获取方式发生了改变

if (android.os.Build.VERSION.SDK_INT >= 17) {

sr = SecureRandom.getInstance(SHA1PRNG, "Crypto");

} else {

sr = SecureRandom.getInstance(SHA1PRNG);

}

// for Java

// secureRandom = SecureRandom.getInstance(SHA1PRNG);

sr.setSeed(key.getBytes());

kgen.init(64, sr); //DES固定格式为64bits,即8bytes。

SecretKey skey = kgen.generateKey();

byte[] raw = skey.getEncoded();

return new SecretKeySpec(raw, ALGORITHM);

}

3.2.1密钥处理_方式2

// 对密钥进行处理

private static Key getRawKey(String key) throws Exception {

DESKeySpec dks = new DESKeySpec(key.getBytes());

SecretKeyFactory keyFactory = SecretKeyFactory.getInstance(ALGORITHM);

return keyFactory.generateSecret(dks);

}

3.3.Des加解密

3.3.0.加密

/**

* DES算法,加密

*

* @param data 待加密字符串

* @param key 加密私钥,长度不能够小于8位

* @return 加密后的字节数组,一般结合Base64编码使用

*/

public static String encode(String key, String data) {

return encode(key, data.getBytes());

}

/**

* DES算法,加密

*

* @param data 待加密字符串

* @param key 加密私钥,长度不能够小于8位

* @return 加密后的字节数组,一般结合Base64编码使用

*/

public static String encode(String key, byte[] data) {

try {

Cipher cipher = Cipher.getInstance(TRANSFORMATION);

IvParameterSpec iv = new IvParameterSpec(IVPARAMETERSPEC.getBytes());

cipher.init(Cipher.ENCRYPT_MODE, getRawKey(key), iv);

byte[] bytes = cipher.doFinal(data);

return Base64.encodeToString(bytes, Base64.DEFAULT);

} catch (Exception e) {

return null;

}

}

3.3.1.解密

/**

* 获取编码后的值

*

* @param key

* @param data

* @return

*/

public static String decode(String key, String data) {

return decode(key, Base64.decode(data, Base64.DEFAULT));

}

/**

* DES算法,解密

*

* @param data 待解密字符串

* @param key 解密私钥,长度不能够小于8位

* @return 解密后的字节数组

*/

public static String decode(String key, byte[] data) {

try {

Cipher cipher = Cipher.getInstance(TRANSFORMATION);

IvParameterSpec iv = new IvParameterSpec(IVPARAMETERSPEC.getBytes());

cipher.init(Cipher.DECRYPT_MODE, getRawKey(key), iv);

byte[] original = cipher.doFinal(data);

String originalString = new String(original);

return originalString;

} catch (Exception e) {

return null;

}

}

3.4.DES知识扩展

3DES是DES加密算法的一种模式,它使用3条64位的密钥对数据进行三次加密。数据加密标准(DES)是美国的一种由来已久的加密标准,它使用对称密钥加密法。3DES(即Triple DES)是DES向AES过渡的加密算法(1999年,NIST将3-DES指定为过渡的加密标准),是DES的一个更安全的变形。它以DES为基本模块,通过组合分组方法设计出分组加密算法。

3.5.备注

3.5.0.二进制转字符

//二进制转字符

public static String toHex(byte[] buf) {

if (buf == null)

return "";

StringBuffer result = new StringBuffer(2 * buf.length);

for (int i = 0; i < buf.length; i++) {

appendHex(result, buf[i]);

}

return result.toString();

}

private static void appendHex(StringBuffer sb, byte b) {

sb.append(HEX.charAt((b >> 4) & 0x0f)).append(HEX.charAt(b & 0x0f));

}

3.5.1.几个全局变量说明

private final static String HEX = "0123456789ABCDEF";

private final static String TRANSFORMATION = "DES/CBC/PKCS5Padding";//DES是加密方式 CBC是工作模式 PKCS5Padding是填充模式

private final static String IVPARAMETERSPEC = "01020304";////初始化向量参数,AES 为16bytes. DES 为8bytes.

private final static String ALGORITHM = "DES";//DES是加密方式

private static final String SHA1PRNG = "SHA1PRNG";//// SHA1PRNG 强随机种子算法, 要区别4.2以上版本的调用方法

3.5.2.DES与AES比较

当时被问起采用DES加密内心深处我是拒绝的。单纯从名字上看AES(Advanced Encryption Standard)高级加密标准,安全性要高于DES,其实AES的出现本身就是为了取代DES的,AES具有比DES更好的安全性、效率、灵活性,所以对称加密优先采用AES。

3.5.3.演示demo

4.MD5加密

4.0.什么是MD5加密?

MD5英文全称“Message-Digest Algorithm 5”,翻译过来是“消息摘要算法5”,由MD2、MD3、MD4演变过来的,是一种单向加密算法,是不可逆的一种的加密方式。

4.1.MD5应用场景

项目中无论是密码的存储或者说判断文件是否是同一文件,都会用到MD5算法

一致性验证

数字签名

安全访问认证

4.2.MD5加密有哪些特点?

压缩性:任意长度的数据,算出的MD5值长度都是固定的。

容易计算:从原数据计算出MD5值很容易。

抗修改性:对原数据进行任何改动,哪怕只修改1个字节,所得到的MD5值都有很大区别。

强抗碰撞:已知原数据和其MD5值,想找到一个具有相同MD5值的数据(即伪造数据)是非常困难的。

4.3.MD5加密算法实现

4.3.0.计算字符串MD5值

public static String md5(String string) {

if (TextUtils.isEmpty(string)) {

return "";

}

MessageDigest md5 = null;

try {

md5 = MessageDigest.getInstance("MD5");

byte[] bytes = md5.digest(string.getBytes());

String result = "";

for (byte b : bytes) {

String temp = Integer.toHexString(b & 0xff);

if (temp.length() == 1) {

temp = "0" + temp;

}

result += temp;

}

return result;

} catch (NoSuchAlgorithmException e) {

e.printStackTrace();

}

return "";

}

4.3.1.计算文件的MD5值

4.3.1.0.计算文件的MD5值

// 计算文件的 MD5 值

public static String md5(File file) {

if (file == null || !file.isFile() || !file.exists()) {

return "";

}

FileInputStream in = null;

String result = "";

byte buffer[] = new byte[8192];

int len;

try {

MessageDigest md5 = MessageDigest.getInstance("MD5");

in = new FileInputStream(file);

while ((len = in.read(buffer)) != -1) {

md5.update(buffer, 0, len);

}

byte[] bytes = md5.digest();

for (byte b : bytes) {

String temp = Integer.toHexString(b & 0xff);

if (temp.length() == 1) {

temp = "0" + temp;

}

result += temp;

}

} catch (Exception e) {

e.printStackTrace();

}finally {

if(null!=in){

try {

in.close();

} catch (IOException e) {

e.printStackTrace();

}

}

}

return result;

}

4.3.1.1.计算文件的MD5值(采用nio的方式)

public static String md5(File file) {

String result = "";

FileInputStream in = null;

try {

in = new FileInputStream(file);

MappedByteBuffer byteBuffer = in.getChannel().map(FileChannel.MapMode.READ_ONLY, 0, file.length());

MessageDigest md5 = MessageDigest.getInstance("MD5");

md5.update(byteBuffer);

byte[] bytes = md5.digest();

for (byte b : bytes) {

String temp = Integer.toHexString(b & 0xff);

if (temp.length() == 1) {

temp = "0" + temp;

}

result += temp;

}

} catch (Exception e) {

e.printStackTrace();

} finally {

if (null != in) {

try {

in.close();

} catch (IOException e) {

e.printStackTrace();

}

}

}

return result;

}

4.4.MD5加密安全性探讨

虽然说MD5加密本身是不可逆的,但并不是不可破译的,网上有关MD5解密的网站数不胜数,破解机制采用穷举法,就是我们平时说的跑字典。所以如何才能加大MD5破解的难度呢?

4.4.0.对字符串多次MD5加密

public static String md5(String string, int times) {

if (TextUtils.isEmpty(string)) {

return "";

}

String md5 = md5(string);

for (int i = 0; i < times - 1; i++) {

md5 = md5(md5);

}

return md5(md5);

}

4.4.1.MD5加盐

加盐的方式也是多种多样

string+key(盐值key)然后进行MD5加密

用string明文的hashcode作为盐,然后进行MD5加密

随机生成一串字符串作为盐,然后进行MD5加密

public static String md5(String string, String slat) {

if (TextUtils.isEmpty(string)) {

return "";

}

MessageDigest md5 = null;

try {

md5 = MessageDigest.getInstance("MD5");

byte[] bytes = md5.digest((string + slat).getBytes());

String result = "";

for (byte b : bytes) {

String temp = Integer.toHexString(b & 0xff);

if (temp.length() == 1) {

temp = "0" + temp;

}

result += temp;

}

return result;

} catch (NoSuchAlgorithmException e) {

e.printStackTrace();

}

return "";

}

5.Base64编码算法

平时开发中遇见的各种数据加密方式,最终都会对加密后的二进制数据进行Base64编码,起到一种二次加密的效果,其实呢Base64从严格意义上来说的话不是一种加密算法,而是一种编码算法,为何要使用Base64编码呢?它解决了什么问题?这也是本文探讨的东西?

5.0.什么Base64算法?

Base64是网络上最常见的用于传输8Bit字节代码的编码方式之一,Base64并不是安全领域的加密算法,其实Base64只能算是一个编码算法,对数据内容进行编码来适合传输。标准Base64编码解码无需额外信息即完全可逆,即使你自己自定义字符集设计一种类Base64的编码方式用于数据加密,在多数场景下也较容易破解。Base64编码本质上是一种将二进制数据转成文本数据的方案。对于非二进制数据,是先将其转换成二进制形式,然后每连续6比特(2的6次方=64)计算其十进制值,根据该值在A–Z,a–z,0–9,+,/ 这64个字符中找到对应的字符,最终得到一个文本字符串。基本规则如下几点:

标准Base64只有64个字符(英文大小写、数字和+、/)以及用作后缀等号;

Base64是把3个字节变成4个可打印字符,所以Base64编码后的字符串一定能被4整除(不算用作后缀的等号);

等号一定用作后缀,且数目一定是0个、1个或2个。这是因为如果原文长度不能被3整除,Base64要在后面添加\0凑齐3n位。为了正确还原,添加了几个\0就加上几个等号。显然添加等号的数目只能是0、1或2;

严格来说Base64不能算是一种加密,只能说是编码转换。

5.1.Base64编码的用处?

在计算机中任何数据都是按ascii码存储的,而ascii码的128~255之间的值是不可见字符。而在网络上交换数据时,比如说从A地传到B地,往往要经过多个路由设备,由于不同的设备对字符的处理方式有一些不同,这样那些不可见字符就有可能被处理错误,这是不利于传输的。所以就先把数据先做一个Base64编码,统统变成可见字符,这样出错的可能性就大降低了。

5.2.Base64具体实现

5.2.0.字符串进行Base64编码

String encodedString = Base64.encodeToString("whoislcj".getBytes(), Base64.DEFAULT);

Log.e("Base64", "Base64---->" + encodedString);

5.2.1.字符串进行Base64解码

String decodedString =new String(Base64.decode(encodedString,Base64.DEFAULT));

Log.e("Base64", "Base64---->" + decodedString);

5.2.2.对文件进行Base64编码

File file = new File("/storage/emulated/0/pimsecure_debug.txt");

FileInputStream inputFile = null;

try {

inputFile = new FileInputStream(file);

byte[] buffer = new byte[(int) file.length()];

inputFile.read(buffer);

inputFile.close();

encodedString = Base64.encodeToString(buffer, Base64.DEFAULT);

Log.e("Base64", "Base64---->" + encodedString);

} catch (Exception e) {

e.printStackTrace();

}

5.2.3.对文件进行Base64解码

File desFile = new File("/storage/emulated/0/pimsecure_debug_1.txt");

FileOutputStream fos = null;

try {

byte[] decodeBytes = Base64.decode(encodedString.getBytes(), Base64.DEFAULT);

fos = new FileOutputStream(desFile);

fos.write(decodeBytes);

fos.close();

} catch (Exception e) {

e.printStackTrace();

}

5.3.针对Base64.DEFAULT参数说明

无论是编码还是解码都会有一个参数Flags,Android提供了以下几种

DEFAULT 这个参数是默认,使用默认的方法来加密

NO_PADDING 这个参数是略去加密字符串最后的”=”

NO_WRAP 这个参数意思是略去所有的换行符(设置后CRLF就没用了)

CRLF 这个参数看起来比较眼熟,它就是Win风格的换行符,意思就是使用CR LF这一对作为一行的结尾而不是Unix风格的LF

URL_SAFE 这个参数意思是加密时不使用对URL和文件名有特殊意义的字符来作为加密字符,具体就是以-和_取代+和/

NO_CLOSE:这个参数意思是不关闭正在包装的输出流

5.4.备注

base64只是一种编码方式,并不是一种加密算法,不要使用base64来加密数据。

6.异或加密算法XOR

异或,英文为exclusive OR,或缩写成xor

异或(xor)是一个数学运算符。它应用于逻辑运算。异或的数学符号为“⊕”,计算机符号为“xor”。

6.0.什么是异或加密?

异或运算中,如果某个字符(或数值)x 与 一个数值m 进行异或运算得到y,则再用y 与 m 进行异或运算就可以还原为 x ,因此应用这个原理可以实现数据的加密解密功能。

运算法则为:a⊕b = (¬a ∧ b) ∨ (a ∧¬b)

如果a、b两个值不相同,则异或结果为1。如果a、b两个值相同,异或结果为0。

异或也叫半加运算,其运算法则相当于不带进位的二进制加法:二进制下用1表示真,0表示假,则异或的运算法则为:0⊕0=0,1⊕0=1,0⊕1=1,1⊕1=0(同为0,异为1),这些法则与加法是相同的,只是不带进位。

异或略称为XOR、EOR、EX-OR

程序中有三种演算子:XOR、xor、⊕。

使用方法如下

z = x ⊕ y

z = x xor y

6.1.异或运算使用场景?

两个变量的互换(不借助第三个变量)

数据的简单加密解密

6.2.异或加密解密实现?

6.2.0.固定key的方式

6.2.0.0.加解密

这种方式加密解密 算法一样

public byte[] encrypt(byte[] bytes) {

if (bytes == null) {

return null;

}

int len = bytes.length;

int key = 0x12;

for (int i = 0; i < len; i++) {

bytes[i] ^= key;

}

return bytes;

}

6.2.0.1.测试

byte[] bytes = encrypt("whoislcj".getBytes());//加密

String str1 = new String(encrypt(bytes));//解密

6.2.1.不固定key的方式

6.2.1.0.加密

public byte[] encrypt(byte[] bytes) {

if (bytes == null) {

return null;

}

int len = bytes.length;

int key = 0x12;

for (int i = 0; i < len; i++) {

bytes[i] = (byte) (bytes[i] ^ key);

key = bytes[i];

}

return bytes;

}

6.2.1.1.解密

public byte[] decrypt(byte[] bytes) {

if (bytes == null) {

return null;

}

int len = bytes.length;

int key = 0x12;

for (int i = len - 1; i > 0; i--) {

bytes[i] = (byte) (bytes[i] ^ bytes[i - 1]);

}

bytes[0] = (byte) (bytes[0] ^ key);

return bytes;

}

6.2.1.2.测试

byte[] bytes = encrypt("whoislcj".getBytes());//加密

String str1 = new String(decrypt(bytes));//解密

6.3.备注

位运算可以实现很多高级,高效的运算。比如说加密,乘法中的n次方就是右移n位,速度还快。IM二进制数据包采用异或算法第一能够实现加密,第二采用异或加密算法不会改变二进制数据的长度这对二进制数据包封包起到不小的好处。故作此总结。

7.SHA安全散列算法

7.0.SHA加密算法

SHA(Secure Hash Algorithm,安全散列算法),数字签名等密码学应用中重要的工具,被广泛地应用于电子商务等信息安全领域。和MD5加密算法一样,也是一种不可逆的加密算法,不过也可以通过穷举法破解,但是SHA的破译难度与成本要高于MD5,相对于MD5更加安全,现在已成为公认的最安全的散列算法之一,并被广泛使用。主要包括SHA-1,SHA-224,SHA-256,SHA-384,和SHA-512这几种单向散列算法。SHA-1,SHA-224和SHA-256适用于长度不超过264二进制位的消息。SHA-384和SHA-512适用于长度不超过2128二进制位的消息。官方解说如下:

- 由消息摘要反推原输入消息,从计算理论上来说是很困难的。

- 想要找到两组不同的消息对应到相同的消息摘要,从计算理论上来说也是很困难的。任何对输入消息的变动,都有很高的机率导致其产生的消息摘要迥异。

7.1.SHA加密原理

SHA-1是一种数据加密算法,该算法的思想是接收一段明文,然后以一种不可逆的方式将它转换成一段(通常更小)密文,也可以简单的理解为取一串输入码(称为预映射或信息),并把它们转化为长度较短、位数固定的输出序列即散列值(也称为信息摘要或信息认证代码)的过程。

单向散列函数的安全性在于其产生散列值的操作过程具有较强的单向性。如果在输入序列中嵌入密码,那么任何人在不知道密码的情况下都不能产生正确的散列值,从而保证了其安全性。SHA将输入流按照每块512位(64个字节)进行分块,并产生20个字节的被称为信息认证代码或信息摘要的输出。

该算法输入报文的长度不限,产生的输出是一个160位的报文摘要。输入是按512 位的分组进行处理的。SHA-1是不可逆的、防冲突,并具有良好的雪崩效应。

通过散列算法可实现数字签名实现,数字签名的原理是将要传送的明文通过一种函数运算(Hash)转换成报文摘要(不同的明文对应不同的报文摘要),报文摘要加密后与明文一起传送给接受方,接受方将接受的明文产生新的报文摘要与发送方的发来报文摘要解密比较,比较结果一致表示明文未被改动,如果不一致表示明文已被篡改。

MAC (信息认证代码)就是一个散列结果,其中部分输入信息是密码,只有知道这个密码的参与者才能再次计算和验证MAC码的合法性。

7.2.SHA加密优点

由于SHA也是有MD4演变过来的,所以其优点与MD5大致一样

- 压缩性:任意长度的数据,算出的SHA值长度都是固定的。

- 容易计算:从原数据计算出SHA值很容易。

- 抗修改性:对原数据进行任何改动,哪怕只修改1个字节,所得到的SHA值都有很大区别。

- 强抗碰撞:已知原数据和其SHA值,想找到一个具有相同SHA值的数据(即伪造数据)是非常困难的。

7.3.SHA应用场景

- 一致性验证

- 数字签名

- 安全访问认证

7.4.SHA加密的简单实现

这里代码演示以SHA-256为例。

public static String sha(String string) {

if (TextUtils.isEmpty(string)) {

return "";

}

MessageDigest md5 = null;

try {

md5 = MessageDigest.getInstance("sha-256");

byte[] bytes = md5.digest((string ).getBytes());

String result = "";

for (byte b : bytes) {

String temp = Integer.toHexString(b & 0xff);

if (temp.length() == 1) {

temp = "0" + temp;

}

result += temp;

}

return result;

} catch (NoSuchAlgorithmException e) {

e.printStackTrace();

}

return "";

}

7.5.SHA安全性探讨

- SHA-1在许多安全协议中广为使用,包括TLS和SSL、PGP、SSH、S/MIME和IPsec,曾被视为是MD5(更早之前被广为使用的散列函数)的后继者。2005年,密码学家就证明SHA-1的破解速度比预期提高了2000倍,虽然破解仍然是极其困难和昂贵的,但随着计算机变得越来越快和越来越廉价,SHA-1算法的安全性也逐年降低,已被密码学家严重质疑,希望由安全强度更高的SHA-2替代它。

- SHA-224、SHA-256、SHA-384,和SHA-512并称为SHA-2。

- 新的散列函数并没有接受像SHA-1一样的公众密码社区做详细的检验,所以它们的密码安全性还不被大家广泛的信任。

- 虽然至今尚未出现对SHA-2有效的攻击,它的算法跟SHA-1基本上仍然相似;因此有些人开始发展其他替代的散列算法。

跨国公司事迹:

Google官方博客宣布,将在Chrome浏览器中逐渐降低SHA-1证书的安全指示。但有意思的是Google.com目前使用的也是SHA-1签名的证书,但证书将在3个月内过期,Google将从2015年起使用SHA-2签名的证书。SHA-1算法目前尚未发现严重的弱点,但伪造证书所需费用正越来越低。

组合方案

RSA+AES+Base64方案:

RSA算法是公开密钥系统的代表,其安全性建立在具有大素数因子的合数,其因子分解困难这一法则之上的。Rijndael算法作为新一代的高级加密标准,运行时不需要计算机有非常高的处理能力和大的内存,操作可以很容易的抵御时间和空间的攻击,在不同的运行环境下始终能保持良好的性能。这使AES将安全,高效,性能,方便,灵活性集于一体,理应成为网络数据加密的首选。相比较,因为AES密钥的长度最长只有256比特,可以利用软件和硬件实现高速处理,而RSA算法需要进行大整数的乘幂和求模等多倍字长处理,处理速度明显慢于AES[5];所以AES算法加解密处理效率明显高于RSA算法。在密钥管理方面,因为AES算法要求在通信前对密钥进行秘密分配,解密的私钥必须通过网络传送至加密数据接收方,而RSA采用公钥加密,私钥解密(或私钥加密,公钥解密),加解密过程中不必网络传输保密的密钥;所以RSA算法密钥管理要明显优于AES算法。

从上面比较得知,由于RSA加解密速度慢,不适合大量数据文件加密,因此在网络中完全用公开密码体制传输机密信息是没有必要,也是不太现实的。AES加密速度很快,但是在网络传输过程中如何安全管理AES密钥是保证AES加密安全的重要环节。这样在传送机密信息的双方,如果使用AES对称密码体制对传输数据加密,同时使用RSA不对称密码体制来传送AES的密钥,就可以综合发挥AES和RSA的优点同时避免它们缺点来实现一种新的数据加密方案。