CTF-i春秋网鼎杯第一场misc部分writeup

最近因为工作原因报名了网鼎杯,被虐了几天后方知自己还是太年轻!分享一下自己的解题经验吧

minified

题目:

一张花屏,png的图片,老方法,先看属性

什么也没。

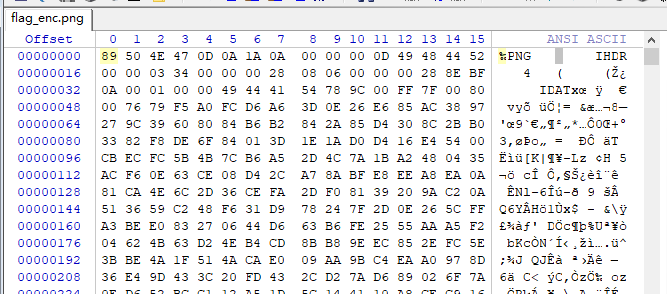

再扔到winhexv里看看

头文件正常,确实是png,尝试搜索flag关键字也没有收获。

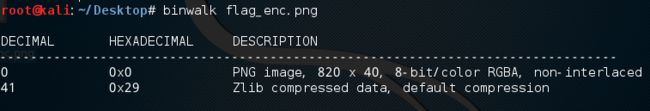

继续扔到kali里用binwalk分析一下

也没有发现异常的

会不会是高度隐写呢,直接在kali双击打开png图片,发现可以正常打开(注:被修改过高度的图片无法在kali中直接打开,会显示无法载入图像)

那继续分析IDAT块,IDAT是png图片中储存图像像数数据的块,不清楚的可以去补充一下关于png图片格式知识

我们使用pngcheck分析图片的IDAT块

好吧也没有异常

最后拿到Stegsolve跑一下吧

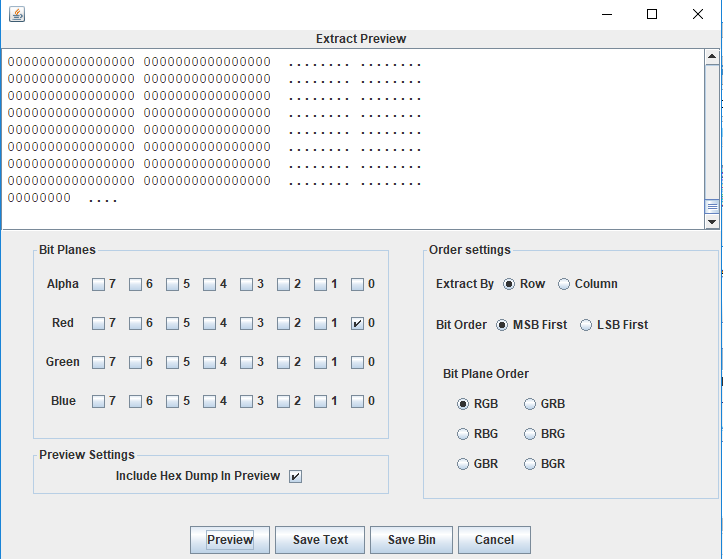

点击向右箭头发现Red plane 0居然是空的,本应该是和花屏一样的图片居然全黑,肯定有问题,而且其他的0通道都是有内容的

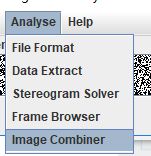

点击Analyse - Data Extract,查看图片通道

选择 0通道发现playload是LSB 隐写

分别把 alpha,green 和 blue 的 0 通道另存为再进行异或处理

在alpha和green的对比中发现flag如下图所示;

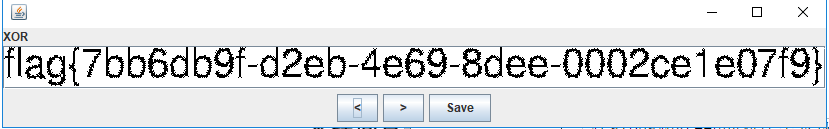

clip

打开题目发现是.disk文件,这个应该是linux磁盘文件

但是题目提示说词频是损坏的,那肯定不去kali试了,那分析一下文件吧

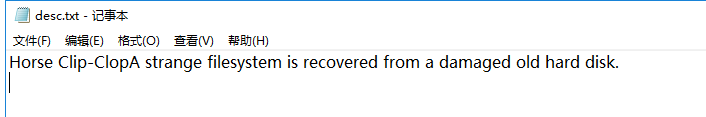

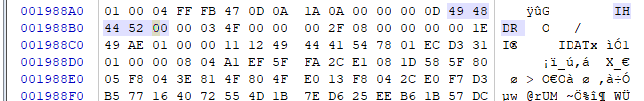

用winhexv打开

好吧,不认识这是什么,继续向下找,发现了和上面不一样的Hex数据!里面可能有东西

在 winhex 中的第 196280 行发现了 png 的文件头(注:png 16 进制文件头以 89504E47 开头)

还有一个IHDR 的 png 图片

剪切出来加png头

得到两张图片

图片1:

![]()

图片2:

![]()

对两张图片进行ps拼接,得到flag

![]()