安全域划分及网络改造是系统化安全建设的基础性工作,也是层次化立体化防御以及落实安全管理政策,制定合理安全管理制度的基础。此过程保证在网络基础层面实现系统的安全防御。

目标规划的理论依据

安全域简介

安全域是指同一系统内有相同的安全保护需求,相互信任,并具有相同的安全访问控制和边界控制策略的子网或网络,相同的网络安全域共享一样的安全策略。

相对以上安全域的定义,广义的安全域概念是指:具有相同和相似的安全要求和策略的IT要素的集合。这些IT要素包括但不仅限于:物理环境、策略和流程、业务和使命、人和组织、网络区域、主机和系统……

总体架构

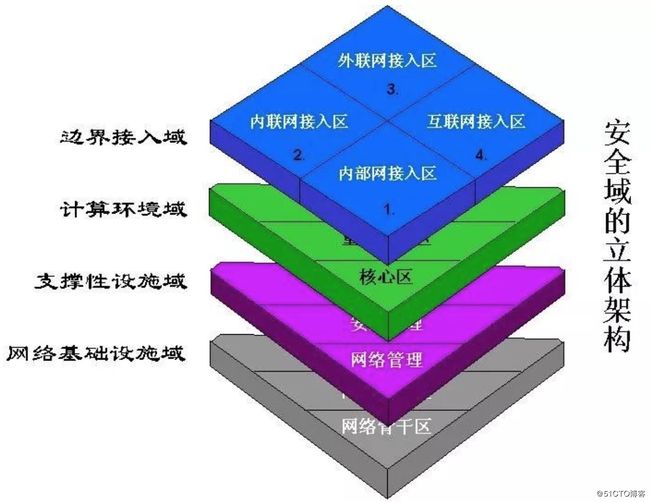

如下图所示:安全域的划分如下:

建议的划分方法是立体的,即:各个域之间不是简单的相交或隔离关系,而是在网络和管理上有不同的层次。

网络基础设施域是所有域的基础,包括所有的网络设备和网络通讯支撑设施域。

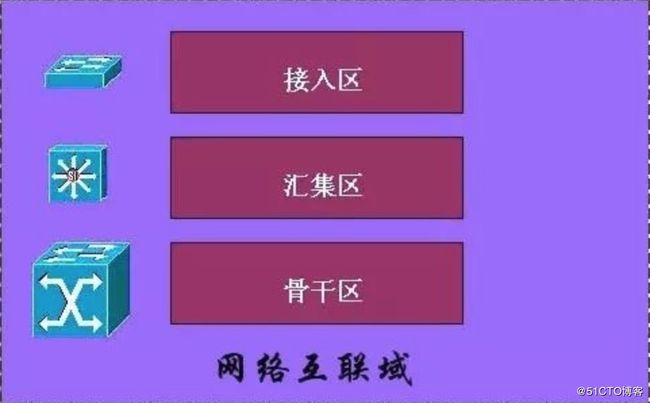

网络基础设施域分为骨干区、汇集区和接入区。

支撑设施域是其他上层域需要公共使用的部分,主要包括:安全系统、网管系统和其他支撑系统等。

计算域主要是各类的服务器、数据库等,主要分为一般服务区、重要服务区和核心区。

边界接入域是各类接入的设备和终端以及业务系统边界,按照接入类型分为:互联网接入、外联网接入、内联网接入和内网接入。

边界接入域的划分

边界接入域的划分,根据公司的实际情况,相对于ISO 13335定义的接入类型,分别有如下对应关系:

ISO 13335

实际情况

组织单独控制的连接

内部网接入(终端接入,如办公网);业务边界(如核心服务边界)

公共网络的连接

互联网接入(如Web和邮件服务器的外部接入,办公网的Internet接入等)

不同组织间的连接

外联网接入(如各个部门间的接入等)

组织内的异地连接

内联网接入(单位接入等其他部门等通过专网接入)

组织内人员从外部接入

远程接入(如移动办公和远程维护)

边界接入域威胁分析

由于边界接入域是公司信息系统中与外部相连的边界,因此主要威胁有:

××××××(外部***)

恶意代码(病毒蠕虫)

越权(非授权接入)

终端违规操作

……

针对边界接入域的主要威胁,相应的防护手段有:

访问控制(如防火墙)用于应对外部×××

远程接入管理(如×××)用于应对非授权接入

病毒检测与防御(IDS&IPS)用于应对外部×××和蠕虫病毒

恶意代码防护(防病毒)用于应对蠕虫病毒

终端管理(注入控制、补丁管理、资产管理等)对终端进行合规管理

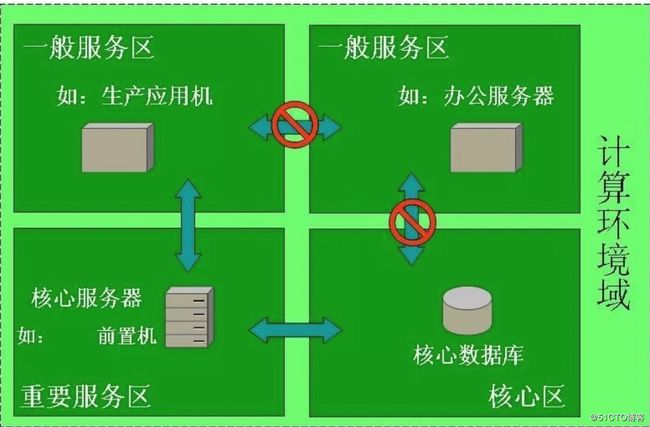

二、计算域计算域的划分

计算域是各类应用服务、中间件、大机、数据库等局域计算设备的集合,根据计算环境的行为不同和所受威胁不同,分为以下三个区:

一般服务区

用于存放防护级别较低(资产级别小于等于3),需直接对外提供服务的信息资产,如办公服务器等,一般服务区与外界有直接连接,同时不能够访问核心区(避免被作为×××核心区的跳板);

重要服务区

重要服务区用于存放级别较高(资产级别大于3),不需要直接对外提供服务的信息资产,如前置机等,重要服务区一般通过一般服务区与外界连接,并可以直接访问核心区;

核心区

核心区用于存放级别非常高(资产级别大于等于4)的信息资产,如核心数据库等,外部对核心区的访问需要通过重要服务区跳转。

计算域的划分参见下图:

计算域威胁分析

由于计算域处于信息系统的内部,因此主要威胁有:

内部人员越权和滥用

内部人员操作失误

软硬件故障

内部人员篡改数据

内部人员抵赖行为

对外服务系统遭受×××及非法***

针对计算域主要是内部威胁的特点,主要采取以下防护手段:

应用和业务开发维护安全

基于应用的审计

身份认证与行为审计

同时也辅助以其他的防护手段:

对网络异常行为的检测

对信息资产的访问控制

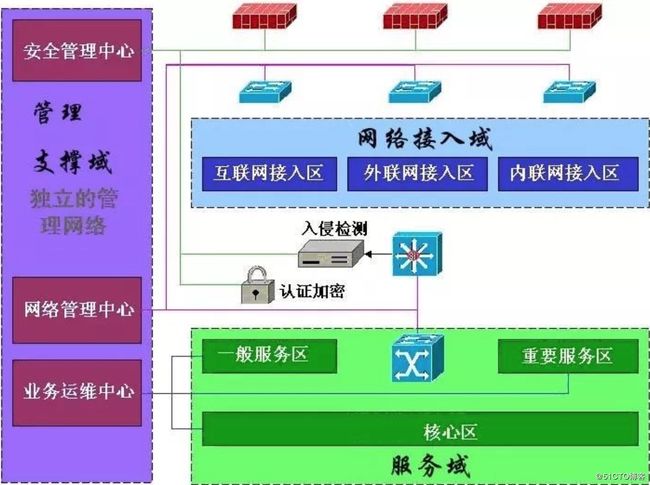

三、支撑设施域

支撑设施域的划分

将网络管理、安全管理和业务运维(业务操作监控)放置在独立的安全域中,不仅能够有效的保护上述三个高级别信息系统,同时在突发事件中也有利于保障后备通讯能力。

其中,安全设备、网络设备、业务操作监控的管理端口都应该处于独立的管理VLAN中,如果条件允许,还应该分别划分安全VLAN、网管VLAN和业务管理VLAN。

支撑设施域的威胁分析

支撑设施域是跨越多个业务系统和地域的,它的保密级别和完整性要求较高,对可用性的要求略低,主要的威胁有:

网络传输泄密(如网络管理人员在网络设备上窃听业务数据)

非授权访问和滥用(如业务操作人员越权操作其他业务系统)

内部人员抵赖(如对误操作进行抵赖等)

针对支撑设施域的威胁特点和级别,应采取以下防护措施:

带外管理和网络加密

身份认证和访问控制

审计和检测

四、网络基础设施域

网络基础设施域的划分

网络基础设施域的威胁分析

主要威胁有:

网络设备故障

网络泄密

物理环境威胁

相应的防护措施为:

通过备份、冗余确保基础网络的可用性

通过网络传输加密确保基础网络的保密性

通过基于网络的认证确保基础网络的完整性