- day-10 删除排序链表中的重复元素

菜♕卷

链表数据结构

思路先统计每个值出现的次数,然后将出现次数为一的节点链接为一个链表即可解题方法while(t!=null){//统计每个值出现次数arr[t.val+100]+=1;t=t.next;}while(t!=null&&arr[t.val+100]!=1)t=t.next;//确定返回的头结点tt=t;while(t!=null&&t.next!=null){//将出现次数为一的节点链接为新的链表if

- python爬虫day-10(urllib库-分析Robots协议)

南音木

个人学习笔记,方便自己查阅,仅供参考,欢迎交流分析Robots协议利用robotparser模块,可以实现网站Robots协议的分析。利用它,我们可以方便地判断哪些页面可以抓取,哪些页面不可以抓。1.Robots协议Robots协议也称作爬虫协议、机器人协议,用来告诉爬虫和搜索引擎哪些页面可以抓取,哪些不可以抓取。它通常是一个叫作robots.txt的文本文件,一般放在网站的根目录下。2.爬虫名称

- 2018-07-27 day-10作业

BIGBOSS_93d6

pygame的用法importpygamepygame.init()screen=pygame.display.set_mode((600,600))screen.fill((255,255,255))frommathimportpipygame.draw.line(screen,(0,0,0),(250,300),(350,300),5)pygame.draw.line(screen,(0,0,

- 这是一篇屏蔽保险人的推文!

刘小猫_301

我叫刘小猫,前媒体人,从服务15年的媒体离开时,我是一档省级知名民生新闻的主编,此前,我在市台、省报都留下过足迹。2020年5月15日,开始准备体验保险代理人人设。并通过100天的写作计划,记录下此间的经历和感受,并分享打动人心的事物。Day-10日更第十天,起初的兴奋,已经迅速淡化,此前开始担心,内容会不会跟上日更的节奏。但其实,吸引力法则已经开始发功,排山倒海而来的信息,让我焦灼。今天,就来说

- 算法进修Day-10

Aubyn11

算法进修算法leetcodec#

算法进修Day-1019.删除链表的倒数第N个结点题目难度:中等题目要求:给定一个链表,删除链表中的倒数第n个结点,并且返回链表的头节点示例1:输入:head=[1,2,3,4,5],n=2输出:[1,2,3,5]示例2:输入:head=[1],n=1输出:[]示例3:输入:head=[1,2],n=1输出:[1]题解最开始的想法:采用快慢指针,让快指针先走n步,然后快慢指针一起走,直到快指针为空

- 2021-04-12

菲菲小脚丫

【四月共读】Day-10共读文章心心的阅读疗愈Part1:你会读睡前故事给孩子听吗?到目前读了几年?会,应该有4年了Part2:你的孩子最喜欢哪本绘本?为什么?不同的阶段会习惯不同的绘本,曾经有过小猪佩奇系列,超级飞侠系列,肚子里有个火车站等等太多了。这些书都是被她反复听了很多的书。Part3:推荐一本你最喜欢给孩子读的书或绘本,并阐述理由。妈妈的红沙发,家人、邻居都很有爱。Part4:你觉得本文

- Day-10

过尽漉雪千山

java后端java-eespringspringboot

SpringTask简介SpringTask是Spring框架提供的任务调度工具,可以按照约定的时间自动执行某个代码逻辑。只要是需要定时处理的场景都可以使用SpringTask。cron表达式cron表达式其实就是一个字符串,通过cron表达式可以定义任务触发的时间,由6或7个域构成,由空格分隔开,每个域的含义分别为:秒、分钟、小时、日、月、周、年(可选)。通配符:*表示所有值;?表示未说明的值,

- Day-10

提笔落墨

今天是最后一课!《认识数据透视表》数据透视表是对比函数更简单更强大的数据分析和汇总申请,是一个可以任意组合的分析汇总模具。简单易操作、和用户交互性强、扩展性强、需要系统性学习都是数据透视表的显著特点。最简单的建立方法如下:点击任意单元格——插入——创建数据透视表——确定——“选项"内选择“显示经典数据透视表”——拖动字段即可。【储老师还细心讲解了:如何养成良好的数据处理习惯?】通常会出现5大问题导

- day-10总结

帅帅帅帅帅_4985

函数的返回值1.什么是返回值'''返回值就是返回给函数调用者的值(概念)返回值就是return后面的值(语法)返回值就是函数调用表达式的值(获取返回值)'''2.return'''1)return是一个关键字,只能出现在函数体中2)return的作用a.结束函数:执行函数体的时候,一旦遇到return函数直接结束b.将数据返回给函数调用者(将函数内部的数据传递到函数外部):return需要返回的数

- 21天训练营day-10

七超小哥

01日常任务1.早起#晨间分享#1.早起洗漱2.吃早餐3.看书图片发自App2.阅读以前读书,也明白读书好,但看不到读书直接效益,有点急功近利,所以买了很多书,都束之高阁,甚至有时认为读书无用,阅读完《微习惯》和《书不会读还想成功》,意识到两个问题,读书需要培养一个习惯的同时,明白读书的必要性和长期性,只有真正明白这些,才能抛去过去对读书误区,坚定不移的读书!图片发自App今天阅读完《书不会读还想

- 高效阅读青少年班第一届Day-10

CeciliaG18

今天已经是上高效阅读的第十天了,跟前几天一样,我们今天还是复习,并且由同学来担任老师。今天的老师是我们的班长,CG。我们先进行了复习。第一天:精英的要求,认知盲区和走出舒适圈第二天:冥想和如何绘制思维导图第三天:建立全新的阅读习惯第四天:赋能和攀比什么和不攀比什么第五天:高效阅读九步法,冥想饮食法,八秒呼吸八秒停顿冥想法和阅读的六大技巧第六天:复习高效阅读九步法第七天:复习高效阅读九步法和学习制作

- 【DAY-10】【核聚进步本实战】20180409

linda_29bc

【学习内容】1、【PPT学习】:创意图表如何玩2、【英语】:Gritisthekeytosuccess(复习8句,背诵4句,今日无抄写,累计抄写共160句)【用时】:总计2.5小时(英语1小时【地铁】,PPT1.5小时)【感受和总结】:光有目标还不行,虽然也完成了一天的任务,但是时间晚,效率不高。要把目标放第一位,尽量争取在早一些的时间完成,且要评估自己在单位时间内的工作效率。拒绝低效率的勤奋。

- day-10

FansYuercero

随便画点"""__author__==God"""importpygameimportrandomdefrand_color():returnrandom.randint(0,255)if__name__=='__main__':pygame.init()screen=pygame.display.set_mode((600,600))screen.fill((255,255,255))font=

- day-10 布鲁布鲁`产品设计、用户验证

萌萌哒哒的果果

当你确定自己想要做一款新产品的时候,你要对自己的这个idea做一个测试:1.痛点问题2.如何解决3.现有解决方案评论4.我们的解决方案5.对我们解决方案的评论。可能我说到以上的这些你有点懵,不知道我想要表达什么。那我们就以,我想自己做汽车来做解说吧。我想做一款功能型很强的汽车,比如:1.定好时候出门,它就能自己启动在我定位的地方等我。2.我上车之后它会通过车钥匙与车上蓝牙之间的感应,知道车主已经上

- 【Day-10】ICO泡沫,可能带来的风险与机会

过俊杰

全球科技领域的投资家王煜全在其最近更新的《得到》专栏文章《ICO:一个酝酿着巨大风险的机会》中,直接提示了ICO存在着泡沫破裂的风险。目前,ICO的概念迅速升温,项目多如牛毛,募资额度动不动就达到数千万元甚至上亿元人民币,群众狂热参与抢筹。这些似乎都是泡沫迅速升温的征兆。如果有志于穿越牛熊,肯定也要看到ICO泡沫可能带来的风险和机会。所谓泡沫,简单理解就是价格其超越其价值的部分——超过越多,泡沫越

- Day-10用户组管理与提权

Lifeisjustafarc

添加用户密码(只有root才能执行)Passwd设定密码[root@oldboy~]#useraddwxb[root@oldboy~]#passwdwxbChangingpasswordforuserwxb.Newpassword:BADPASSWORD:ThepasswordisapalindromeRetypenewpassword:passwd:allauthenticationtokens

- 2018-11-23

七月与安生_384c

Day-10神奇酷炫的下拉菜单学习笔记1、基本用法1.1手工录入方法1:首先输入内容,然后按Alt+↓方法2:数据,数据验证,允许:序列,来源:输入内容(注意:,一定要在英文状态下输入),确定1.2引用数据,数据验证,允许:序列,来源:选择=基础信息表!$A$2:$A$9,确定1.3名称框首先将基础信息表中的需要的数据利用名称框定义名称为:绩效;然后找到数据,数据验证,允许:序列,来源:输入=绩效

- ScalersTalk第7期早起晨读团Day-10 2019-01-02

林以战Arena

原材料引用(Materials)CPRkeepsbloodandoxygenflowingtotheheartandbrain./siː-piː-ɑːkiːpsblʌdændˈɒksɪʤənˈfləʊɪŋtuːðəhɑːtændbreɪn//si-pi-ɑrkipsblʌdændˈɑksəʤənˈfloʊɪŋtuðəhɑrtændbreɪn/信息和事实(Facts)/ə//ʊ//əʊ/一、/ə/这

- 【全栈React】第10天: 交互性

weixin_33941350

本文转载自:众成翻译译者:iOSDevLog链接:http://www.zcfy.cc/article/3823原文:https://www.fullstackreact.com/30-days-of-react/day-10/今天,我们将介绍如何添加交互性到我们的应用,使其具有吸引力和交互性。通过这一点,我们构建了少数几个组件,而没有添加用户交互。今天我们将要改变它。用户交互浏览器是事件驱动的应

- React教程: 第10天 交互性

Jim~LoveQ

前端#全栈React

本文转载自:众成翻译译者:iOSDevLog链接:https://www.zcfy.cc/article/3823原文:https://www.fullstackreact.com/30-days-of-react/day-10/这篇文章是30DaysofReact系列的一部分。在本系列中,我们将从最基本的开始,逐步了解开始React所需的所有知识。如果你曾经想学习反应,这是开始的地方!30Day

- day-10 xctf-cgpwn2

a525024162806525

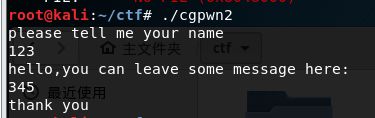

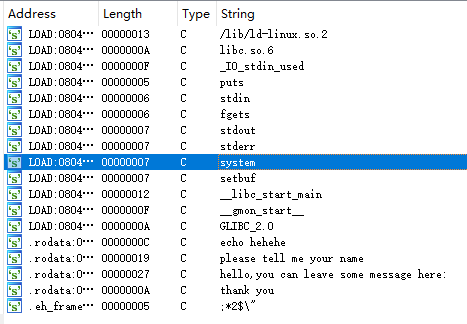

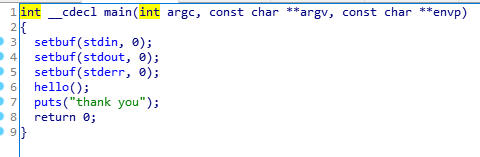

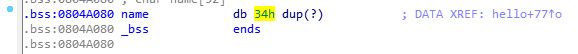

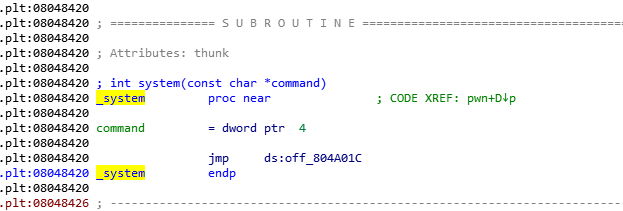

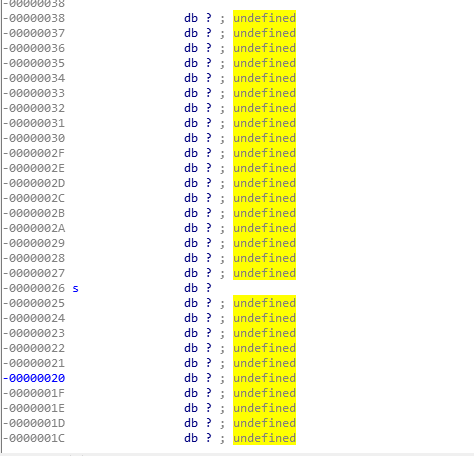

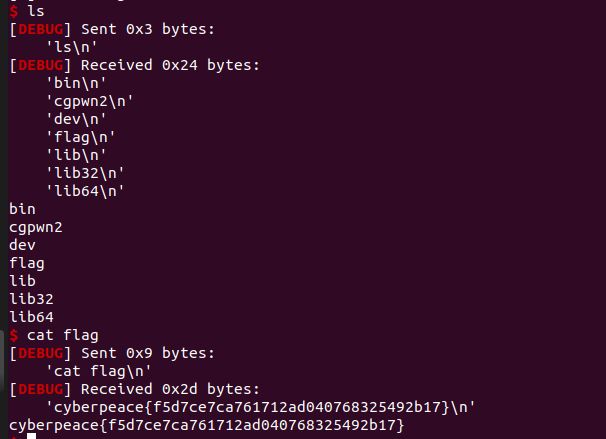

xctf-cgpwn2题目传送门:https://adworld.xctf.org.cn/task/answer?type=pwn&number=2&grade=0&id=5059&page=1拿到题目,checksec,发现Nocanaryfound,唔。。。。运行一下,大概功能是:输入名字,输入message,输出thankyou将其拉入ida查看,查看字符串,只发现了system,看来我们需

- 2018-07-27 day-10

BIGBOSS_93d6

1.在创建的窗口内创建文字并显示创建窗口importpygamepygame.init()screen=pygame.display.set_mode((600,400))whileTrue:foreventinpygame.event.get():ifevent.type==pygame.QUIT:exit()其中(600,400)位窗口大小创建字体对象(找一只笔)创建系统字体SysFont(n

- day-10总结

liuperson

一、Pygameimportpygame1.初始化pygame.init()2.创建游戏窗口set_mode((宽度,高度))screen=pygame.display.set_mode((600,400))3.游戏循环whileTrue:检测事件foreventinpygame.event.get():pass检测窗口上的关闭按钮是否被点击ifevent.type==pygame.QUIT:退出

- Day-10 读书笔记《正念的奇迹》之活在当下

范范_嘟嘟

本周行书GALA读的书有一本是《正面的奇迹》,本周分享的活在当下的部分我依然很喜欢。我就是那种常常没有活在当下的人,虽然做着一件事情,心里想的却是下一件事情要做什么、怎么做等等,这样的行为常常弄得我很焦虑。比如身体虽然是在哄孩子睡觉,但哄睡的时间稍微久一点,我就会开始烦躁,因为这意味着我的学习计划完不成,我可能又没法去跑步了。这些焦虑情绪也导致我不时忍不住对孩子发火,有时候我一凶起来,孩子就哇哇大

- 一天一大 leet(回文数)难度:简单 DAY-10

坑人的小书童

一天一大leet

20200610题目(难度:简单):判断一个整数是否是回文数。回文数是指正序(从左向右)和倒序(从右向左)读都是一样的整数。示例示例1输入:121输出:true示例2输入:-121输出:false解释:从左向右读,为-121。从右向左读,为121-。因此它不是一个回文数。示例3输入:10输出:false解释:从右向左读,为01。因此它不是一个回文数。进阶你能不将整数转为字符串来解决这个问题吗?抛砖

- 2020高考游记

HNOOO

前言作为文化课选手,写写高考游记应该在情理之中吧于是就有了这篇游记因此就从停课复习的时候开始记啦(大概这个时候想起来要写了Day-11研究电磁感应顺着异常的思路提出了一个奇怪的问题足够长的日字形导轨三个横杆处电阻均为R垂直的磁场两边界分别以v和2v同向运动求各点电势差晚上再战宋代货币论述文Day-10三模D1!数学题差点被选择题反向区分可惜导数还是没想出来逆否命题太草了Day-9三模D2!又是组卷

- Day-10 - 函数的应用 (2018-10-11)

雨雨雨90

一、匿名函数1.普通函数:def函数名(参数列表):函数体2.匿名函数:函数名=lambda参数列表:返回值说明:函数名->变量名lambda->关键字参数列表->参数名1,参数名2……返回值->相当于只有一个return语句的函数体匿名函数的调用和普通函数一样:函数名(实参列表),也支持位置参数、关键字参数、参数设置默认值、不定长参数函数体(返回值)是一条语句,并且这条语句是有结果的(赋值语句是

- 2019-08-02 day-10总结

风中逐月fzzy

函数一.匿名函数1.匿名函数匿名函数就是没有函数名的函数;匿名函数可以看成是类型是function的值。注意:匿名函数本质还是函数,函数中除了声明语法之外,其他的都适用于匿名函数。(格式)1)语法lambda参数列表:返回值2)说明lambda - 关键字参数列表 - 参数名1,参数名2,....: - 固定返回值 - 任何有结果的表达式都可以;它是匿名函数的函数体,相当于普通函数中的return

- [JavaScript] (Day-10) - 高阶函数

已重置2020

Lifewaslikeaboxofchocolates,youneverknowwhatyou'regonnaget.生命就像一盒巧克力,结果往往出人意料。一个函数就可以接收另一个函数作为参数,简言之,函数的参数能够接收别的函数,这种函数就称之为高阶函数常见的高阶函数有:Map、Reduce、Filter、SortMapmap可以对一个集合类型的所有元素做一次映射操作实例:将数组中的所有元素求平方

- Day-10 食气

岸边人_

虽说吃饭是一件快乐的事情,可是只觉这顿饭吃的都是“气”。大学是在南方读的,长久以来在饮食上一直都是北方更偏咸,不知不觉间,自己的口味也变得淡了,每年放假回家,吃到妈妈做的饭,我就开始唠叨起来:“妈,太咸了,别吃这么多盐,对身体也不好。”这样的话不知说了多少年了,说了多少遍了,可是妈妈做的饭依旧很咸很咸。今晚的饭又是如此,我自己又挺爱吃咸菜的,便夹了些放到面条里面,结果吃的时候犹如被点燃一般,都咸得

- web报表工具FineReport常见的数据集报错错误代码和解释

老A不折腾

web报表finereport代码可视化工具

在使用finereport制作报表,若预览发生错误,很多朋友便手忙脚乱不知所措了,其实没什么,只要看懂报错代码和含义,可以很快的排除错误,这里我就分享一下finereport的数据集报错错误代码和解释,如果有说的不准确的地方,也请各位小伙伴纠正一下。

NS-war-remote=错误代码\:1117 压缩部署不支持远程设计

NS_LayerReport_MultiDs=错误代码

- Java的WeakReference与WeakHashMap

bylijinnan

java弱引用

首先看看 WeakReference

wiki 上 Weak reference 的一个例子:

public class ReferenceTest {

public static void main(String[] args) throws InterruptedException {

WeakReference r = new Wea

- Linux——(hostname)主机名与ip的映射

eksliang

linuxhostname

一、 什么是主机名

无论在局域网还是INTERNET上,每台主机都有一个IP地址,是为了区分此台主机和彼台主机,也就是说IP地址就是主机的门牌号。但IP地址不方便记忆,所以又有了域名。域名只是在公网(INtERNET)中存在,每个域名都对应一个IP地址,但一个IP地址可有对应多个域名。域名类型 linuxsir.org 这样的;

主机名是用于什么的呢?

答:在一个局域网中,每台机器都有一个主

- oracle 常用技巧

18289753290

oracle常用技巧 ①复制表结构和数据 create table temp_clientloginUser as select distinct userid from tbusrtloginlog ②仅复制数据 如果表结构一样 insert into mytable select * &nb

- 使用c3p0数据库连接池时出现com.mchange.v2.resourcepool.TimeoutException

酷的飞上天空

exception

有一个线上环境使用的是c3p0数据库,为外部提供接口服务。最近访问压力增大后台tomcat的日志里面频繁出现

com.mchange.v2.resourcepool.TimeoutException: A client timed out while waiting to acquire a resource from com.mchange.v2.resourcepool.BasicResou

- IT系统分析师如何学习大数据

蓝儿唯美

大数据

我是一名从事大数据项目的IT系统分析师。在深入这个项目前需要了解些什么呢?学习大数据的最佳方法就是先从了解信息系统是如何工作着手,尤其是数据库和基础设施。同样在开始前还需要了解大数据工具,如Cloudera、Hadoop、Spark、Hive、Pig、Flume、Sqoop与Mesos。系 统分析师需要明白如何组织、管理和保护数据。在市面上有几十款数据管理产品可以用于管理数据。你的大数据数据库可能

- spring学习——简介

a-john

spring

Spring是一个开源框架,是为了解决企业应用开发的复杂性而创建的。Spring使用基本的JavaBean来完成以前只能由EJB完成的事情。然而Spring的用途不仅限于服务器端的开发,从简单性,可测试性和松耦合的角度而言,任何Java应用都可以从Spring中受益。其主要特征是依赖注入、AOP、持久化、事务、SpringMVC以及Acegi Security

为了降低Java开发的复杂性,

- 自定义颜色的xml文件

aijuans

xml

<?xml version="1.0" encoding="utf-8"?> <resources> <color name="white">#FFFFFF</color> <color name="black">#000000</color> &

- 运营到底是做什么的?

aoyouzi

运营到底是做什么的?

文章来源:夏叔叔(微信号:woshixiashushu),欢迎大家关注!很久没有动笔写点东西,近些日子,由于爱狗团产品上线,不断面试,经常会被问道一个问题。问:爱狗团的运营主要做什么?答:带着用户一起嗨。为什么是带着用户玩起来呢?究竟什么是运营?运营到底是做什么的?那么,我们先来回答一个更简单的问题——互联网公司对运营考核什么?以爱狗团为例,绝大部分的移动互联网公司,对运营部门的考核分为三块——用

- js面向对象类和对象

百合不是茶

js面向对象函数创建类和对象

接触js已经有几个月了,但是对js的面向对象的一些概念根本就是模糊的,js是一种面向对象的语言 但又不像java一样有class,js不是严格的面向对象语言 ,js在java web开发的地位和java不相上下 ,其中web的数据的反馈现在主流的使用json,json的语法和js的类和属性的创建相似

下面介绍一些js的类和对象的创建的技术

一:类和对

- web.xml之资源管理对象配置 resource-env-ref

bijian1013

javaweb.xmlservlet

resource-env-ref元素来指定对管理对象的servlet引用的声明,该对象与servlet环境中的资源相关联

<resource-env-ref>

<resource-env-ref-name>资源名</resource-env-ref-name>

<resource-env-ref-type>查找资源时返回的资源类

- Create a composite component with a custom namespace

sunjing

https://weblogs.java.net/blog/mriem/archive/2013/11/22/jsf-tip-45-create-composite-component-custom-namespace

When you developed a composite component the namespace you would be seeing would

- 【MongoDB学习笔记十二】Mongo副本集服务器角色之Arbiter

bit1129

mongodb

一、复本集为什么要加入Arbiter这个角色 回答这个问题,要从复本集的存活条件和Aribter服务器的特性两方面来说。 什么是Artiber? An arbiter does

not have a copy of data set and

cannot become a primary. Replica sets may have arbiters to add a

- Javascript开发笔记

白糖_

JavaScript

获取iframe内的元素

通常我们使用window.frames["frameId"].document.getElementById("divId").innerHTML这样的形式来获取iframe内的元素,这种写法在IE、safari、chrome下都是通过的,唯独在fireforx下不通过。其实jquery的contents方法提供了对if

- Web浏览器Chrome打开一段时间后,运行alert无效

bozch

Webchormealert无效

今天在开发的时候,突然间发现alert在chrome浏览器就没法弹出了,很是怪异。

试了试其他浏览器,发现都是没有问题的。

开始想以为是chorme浏览器有啥机制导致的,就开始尝试各种代码让alert出来。尝试结果是仍然没有显示出来。

这样开发的结果,如果客户在使用的时候没有提示,那会带来致命的体验。哎,没啥办法了 就关闭浏览器重启。

结果就好了,这也太怪异了。难道是cho

- 编程之美-高效地安排会议 图着色问题 贪心算法

bylijinnan

编程之美

import java.util.ArrayList;

import java.util.Collections;

import java.util.List;

import java.util.Random;

public class GraphColoringProblem {

/**编程之美 高效地安排会议 图着色问题 贪心算法

* 假设要用很多个教室对一组

- 机器学习相关概念和开发工具

chenbowen00

算法matlab机器学习

基本概念:

机器学习(Machine Learning, ML)是一门多领域交叉学科,涉及概率论、统计学、逼近论、凸分析、算法复杂度理论等多门学科。专门研究计算机怎样模拟或实现人类的学习行为,以获取新的知识或技能,重新组织已有的知识结构使之不断改善自身的性能。

它是人工智能的核心,是使计算机具有智能的根本途径,其应用遍及人工智能的各个领域,它主要使用归纳、综合而不是演绎。

开发工具

M

- [宇宙经济学]关于在太空建立永久定居点的可能性

comsci

经济

大家都知道,地球上的房地产都比较昂贵,而且土地证经常会因为新的政府的意志而变幻文本格式........

所以,在地球议会尚不具有在太空行使法律和权力的力量之前,我们外太阳系统的友好联盟可以考虑在地月系的某些引力平衡点上面,修建规模较大的定居点

- oracle 11g database control 证书错误

daizj

oracle证书错误oracle 11G 安装

oracle 11g database control 证书错误

win7 安装完oracle11后打开 Database control 后,会打开em管理页面,提示证书错误,点“继续浏览此网站”,还是会继续停留在证书错误页面

解决办法:

是 KB2661254 这个更新补丁引起的,它限制了 RSA 密钥位长度少于 1024 位的证书的使用。具体可以看微软官方公告:

- Java I/O之用FilenameFilter实现根据文件扩展名删除文件

游其是你

FilenameFilter

在Java中,你可以通过实现FilenameFilter类并重写accept(File dir, String name) 方法实现文件过滤功能。

在这个例子中,我们向你展示在“c:\\folder”路径下列出所有“.txt”格式的文件并删除。 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16

- C语言数组的简单以及一维数组的简单排序算法示例,二维数组简单示例

dcj3sjt126com

carray

# include <stdio.h>

int main(void)

{

int a[5] = {1, 2, 3, 4, 5};

//a 是数组的名字 5是表示数组元素的个数,并且这五个元素分别用a[0], a[1]...a[4]

int i;

for (i=0; i<5; ++i)

printf("%d\n",

- PRIMARY, INDEX, UNIQUE 这3种是一类 PRIMARY 主键。 就是 唯一 且 不能为空。 INDEX 索引,普通的 UNIQUE 唯一索引

dcj3sjt126com

primary

PRIMARY, INDEX, UNIQUE 这3种是一类PRIMARY 主键。 就是 唯一 且 不能为空。INDEX 索引,普通的UNIQUE 唯一索引。 不允许有重复。FULLTEXT 是全文索引,用于在一篇文章中,检索文本信息的。举个例子来说,比如你在为某商场做一个会员卡的系统。这个系统有一个会员表有下列字段:会员编号 INT会员姓名

- java集合辅助类 Collections、Arrays

shuizhaosi888

CollectionsArraysHashCode

Arrays、Collections

1 )数组集合之间转换

public static <T> List<T> asList(T... a) {

return new ArrayList<>(a);

}

a)Arrays.asL

- Spring Security(10)——退出登录logout

234390216

logoutSpring Security退出登录logout-urlLogoutFilter

要实现退出登录的功能我们需要在http元素下定义logout元素,这样Spring Security将自动为我们添加用于处理退出登录的过滤器LogoutFilter到FilterChain。当我们指定了http元素的auto-config属性为true时logout定义是会自动配置的,此时我们默认退出登录的URL为“/j_spring_secu

- 透过源码学前端 之 Backbone 三 Model

逐行分析JS源代码

backbone源码分析js学习

Backbone 分析第三部分 Model

概述: Model 提供了数据存储,将数据以JSON的形式保存在 Model的 attributes里,

但重点功能在于其提供了一套功能强大,使用简单的存、取、删、改数据方法,并在不同的操作里加了相应的监听事件,

如每次修改添加里都会触发 change,这在据模型变动来修改视图时很常用,并且与collection建立了关联。

- SpringMVC源码总结(七)mvc:annotation-driven中的HttpMessageConverter

乒乓狂魔

springMVC

这一篇文章主要介绍下HttpMessageConverter整个注册过程包含自定义的HttpMessageConverter,然后对一些HttpMessageConverter进行具体介绍。

HttpMessageConverter接口介绍:

public interface HttpMessageConverter<T> {

/**

* Indicate

- 分布式基础知识和算法理论

bluky999

算法zookeeper分布式一致性哈希paxos

分布式基础知识和算法理论

BY

[email protected]

本文永久链接:http://nodex.iteye.com/blog/2103218

在大数据的背景下,不管是做存储,做搜索,做数据分析,或者做产品或服务本身,面向互联网和移动互联网用户,已经不可避免地要面对分布式环境。笔者在此收录一些分布式相关的基础知识和算法理论介绍,在完善自我知识体系的同

- Android Studio的.gitignore以及gitignore无效的解决

bell0901

androidgitignore

github上.gitignore模板合集,里面有各种.gitignore : https://github.com/github/gitignore

自己用的Android Studio下项目的.gitignore文件,对github上的android.gitignore添加了

# OSX files //mac os下 .DS_Store

- 成为高级程序员的10个步骤

tomcat_oracle

编程

What

软件工程师的职业生涯要历经以下几个阶段:初级、中级,最后才是高级。这篇文章主要是讲如何通过 10 个步骤助你成为一名高级软件工程师。

Why

得到更多的报酬!因为你的薪水会随着你水平的提高而增加

提升你的职业生涯。成为了高级软件工程师之后,就可以朝着架构师、团队负责人、CTO 等职位前进

历经更大的挑战。随着你的成长,各种影响力也会提高。

- mongdb在linux下的安装

xtuhcy

mongodblinux

一、查询linux版本号:

lsb_release -a

LSB Version: :base-4.0-amd64:base-4.0-noarch:core-4.0-amd64:core-4.0-noarch:graphics-4.0-amd64:graphics-4.0-noarch:printing-4.0-amd64:printing-4.0-noa