BUUCTF Misc 部分(一)

01 金三胖:

下载附件得到gif动图,明显闪过flag,试图用眼睛辨认,发现动态视力太差,选择使用 这玩意,查看gif单个图片,得到flag{he11o hongke}

这玩意,查看gif单个图片,得到flag{he11o hongke}

02 二维码:

下载附件得到二维码,

用在线扫描工具得到secret is here,发现不是flag,使用foremost分离得到zip压缩包(别问为啥分离),发现压缩包有密码,文件名

用在线扫描工具得到secret is here,发现不是flag,使用foremost分离得到zip压缩包(别问为啥分离),发现压缩包有密码,文件名![]() 所以你懂得,四位数字暴力破解,密码我忘了,txt里面是

所以你懂得,四位数字暴力破解,密码我忘了,txt里面是 这玩意,输入flag不对,把CTF改为flag正确。

这玩意,输入flag不对,把CTF改为flag正确。

03 N种方法解决

下载附件,是一个exe文件,用winhex看一下发现是这么个情况 明显是一个base64格式的图片,直接在线解码,得到

明显是一个base64格式的图片,直接在线解码,得到 扫码得KEY{dca57f966e4e4e31fd5b15417da63269},以为中间需要md5解密,结果不正确,依旧是把KEY改成flag答案正确。

扫码得KEY{dca57f966e4e4e31fd5b15417da63269},以为中间需要md5解密,结果不正确,依旧是把KEY改成flag答案正确。

04 大白

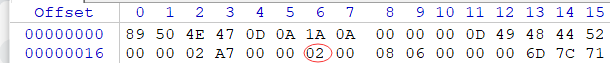

bugku里面有一道一样的,直接改png图片高度, 把之前的01改成02相当于翻一倍,得到flag

把之前的01改成02相当于翻一倍,得到flag flag{He1l0_d4_ba1}

flag{He1l0_d4_ba1}

05 基础破解

下载附件,加密rar,提示4位数,直接暴力破解,密码2563,内容ZmxhZ3s3MDM1NDMwMGE1MTAwYmE3ODA2ODgwNTY2MWI5M2E1Y30= ,解码flag{70354300a5100ba78068805661b93a5c},提交即正确。

06 你竟然赶我走

图片往winhex一扔,最后一行即为flag,flag{stego_is_s0_bor1ing}

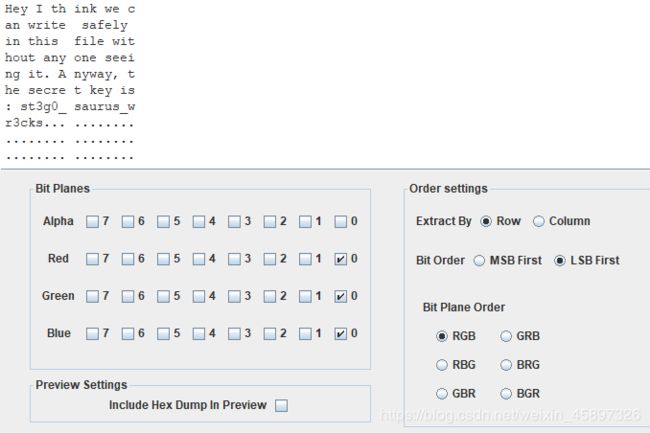

07 LSB

下载附件得到这个图片

扔到 这里面,查看

这里面,查看

发现隐藏的是张png图片,将其导出保存为png格式,得到二维码 扫码得cumtctf{1sb_i4_s0_Ea4y}即为flag。

扫码得cumtctf{1sb_i4_s0_Ea4y}即为flag。

08 乌镇峰会种图

下载附件

放入winhex中搜索flag,即最后一行为flag{97314e7864a8f62627b26f3f998c37f1}

09 rar

四位数暴力破解即得答案flag{1773c5da790bd3caff38e3decd180eb7}

10 qr

11 ningen

foremost跑图片,得到zip压缩包,根据提示,四位数暴力破解,flag{b025fc9ca797a67d2103bfbc407a6d5f}

12 文件中的秘密

下载附件得到图片,右键属性,详细信息里包含flag。flag{870c5a72806115cb5439345d8b014396}

13 wireshark

数据包分析,由题可知,登录密码即为flag,

明显登录行为,点开看底下详细信息 即得flag。

即得flag。

14 镜子里面的世界

题目镜子,猜测LSB隐写,用StegSolve打开, 得flag。

得flag。

15 小明的保险箱

foremost跑图片,四位数暴力破解,flag{75a3d68bf071ee188c418ea6cf0bb043}

16 爱因斯坦

图片属性备注中有![]() 。将图片放入winhex中,搜索flag可以看到有flag.txt。foremost分离得压缩文件,输入密码,的flag{dd22a92bf2cceb6c0cd0d6b83ff51606}。

。将图片放入winhex中,搜索flag可以看到有flag.txt。foremost分离得压缩文件,输入密码,的flag{dd22a92bf2cceb6c0cd0d6b83ff51606}。

17 被嗅探的流量

数据包放入winhex中搜索flag知道里面存在flag.jpg文件,在wireshark中搜索![]() ,导出

,导出 为图片,得到

为图片,得到 winhex最后一行flag{da73d88936010da1eeeb36e945ec4b97}。

winhex最后一行flag{da73d88936010da1eeeb36e945ec4b97}。

18 假如给我三天光明

下载附件一个图片一个加密压缩包,猜测盲文,翻译过来为kmdonowg,解压的wav文件,用![]() 打开,摩尔斯电码,翻译得flag,需要把大写改成小写,去掉CTF改成flag{}。

打开,摩尔斯电码,翻译得flag,需要把大写改成小写,去掉CTF改成flag{}。

19 easycap

20 FLAG

下载附件 用StegSolve查看

用StegSolve查看 发现是lsb隐写。导出为zip格式文件,解压出elf文件,放入linux中执行,得flag。hctf{dd0gf4c3tok3yb0ard4g41n~~~}修改格式提交。

发现是lsb隐写。导出为zip格式文件,解压出elf文件,放入linux中执行,得flag。hctf{dd0gf4c3tok3yb0ard4g41n~~~}修改格式提交。

21 神奇的二维码

以前写过的一道题,分离文件,多次解码base64得到解压密码,解压压缩文件,得到MP3文件,用![]() 这玩意打开,发现是摩尔斯密码。解码得flag。

这玩意打开,发现是摩尔斯密码。解码得flag。