Mr.Robot靶机 - 机器人先生

本文作者:恩格尔-src小组

﹀

﹀

﹀

靶机简介:

靶机主题来自美剧《黑客军团》,这是一部传达极客精神和黑客文化的上佳作品,不同于《硅谷》的搞笑风格,这部剧的主角Eliot患有精神分裂,整部剧的情节都较为压抑,有点类似于电影《搏击俱乐部》中双重人格的斗争。

虽然有影视色彩的加成,但是剧中的黑客技术细节还是足够真实的,起码符合常规的入侵渗透思路,强烈推荐该剧。

本次靶机有三个flag,难度在初级到中级,非常适合新手训练学习,不需要逆向技术,目标就是找到三个key,并且拿到主机root权限

环境介绍

攻击机:kali2019.2

靶机:mr.Robot

靶机界面

靶机下载地址:

https://www.vulnhub.com/entry/mr-robot-1,151/

首先我们把环境搭建好

靶机以及我们的kali我们都要调成桥接模式

开始实战

我们首先kali查询一下自己的ip

由于我们做了桥接模式

就证明了靶机和我们攻击机是同一个网段的

然后我们打开nmap扫描一下

nmap -R 192.168.17.0/24 ##这个是扫网段的/24是全网段

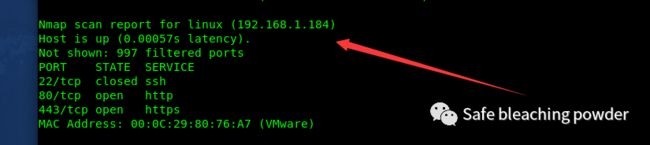

发现靶机ip是192.168.1.184

开放端口如图

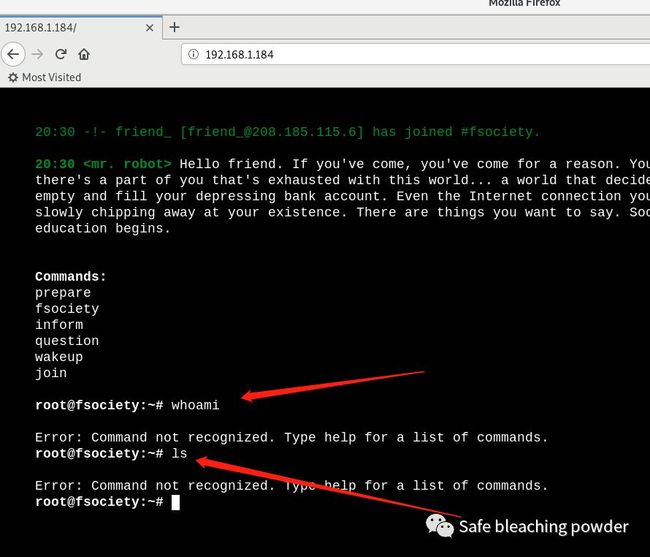

然后我们使用浏览器访问一下这个ip

原来看界面哇擦,是网页版ssh欸执行whoami试试

但事实没那么简单

我们发现什么命令都使用不了 fuck~

什么命令我都执行不了耍我呢,不急我先信息收集一下

扫一下他的目录看看有没有什么敏感信息泄露

在这里我推荐一个工具:gobuster

这工具十分强大

安装命令:sudo apt-get install gobuster

在这里我就使用了这个工具来扫描目录,我使用的模式是dir模式

字典的话我使用了御剑的字典

扫出来的目录

然后我们发现有一个robots.txt

robots.txt经常会泄露一些敏感的文件,他是浏览器用来收录的过滤器,又叫网络蜘蛛

然后我们访问一下,发现2个文件

然后我们访问第一个文件看看

然后我们成功下载下来了

我们看看内容如何

感觉像什么呢?是不是有点像我们使用的密码字典

先保存下来先可能后面有用

然后我们再去访问第二个文件

然后我们使用md5在线平台解密一下:发现啥都没有

唉!那算了我们使用扫描器扫吧:

这里介绍一下nikto

这款扫描器是kali自带的开源扫描器

然后我们现在使用它一下

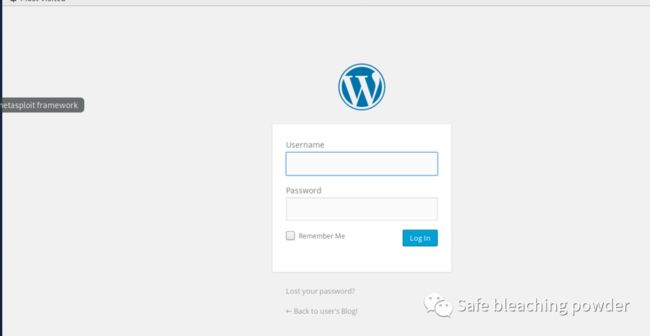

扫描结果:我们发现有一个wordpress login窗口

我们拼接上url看看

发现了一个登录窗口

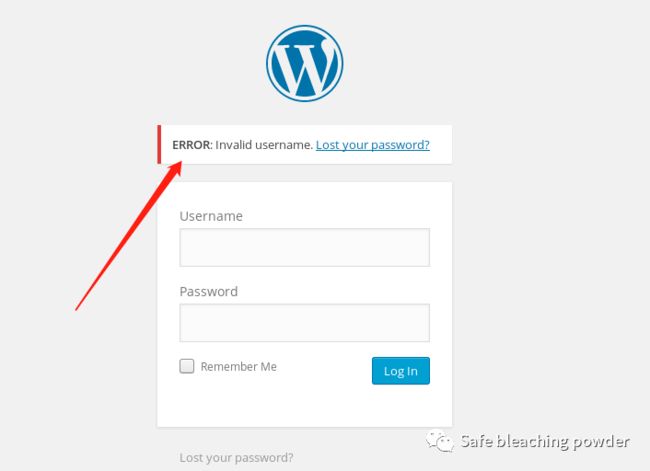

首先我们使用我们的万能常见的密码测试一下

admin admin

test test

admin888

admin666

都不行

显示用户名错误

那我们只能打开我们的神器了:burpsuite

然后我们随便在登录框输入一下账号密码,然后使用burpsuite抓包

然后我们发送到intruder模块爆破

我们是首先爆破用户名,所以我们就设定用户名为变量就可以

然后我们爆破出来了用户名了有2个

我们记录下来

2个账号:Elliot elliot

好了接下来就是得爆破密码了

还记得我们那个fsocity.dic的文件吗?那个像密码字典那个文件

我们使用那个来跑一下密码看看

爆破结果:

然后得到了账号和密码

username:elliot password:ER28-0652

我们登录一下wordpress

我们现在是需要获取权限所有我们要使用一个shell

wordpress是php开发的所有我们得找一个php的反弹shell

我们使用kali自带的吧

使用find命令 学过liunx的应该都知道这个命令

然后我们使用cat命令查看

然后把里面的内容复制

然后回到我们的wordpress,先把里面原本自带的404页面删除

然后粘贴上我们刚刚复制那个php反弹shell的内容粘贴在上面

修改完后,我们保存update file

然后再回到kali

祭出我们的瑞士军刀nc

然后浏览器访问一下我们刚刚的404页面

回到kali,我们的瑞士军刀nc已经监听到了

然后首先看自己的权限

whoami一下

然后我们查看一下文件

ls一下

然后我们要读取一下靶机的密码

命令:cat /etc/passwd

然后我们看看home目录有些什么

然后发现了一个robot文件夹里面有2个文件 key-2-of-3.txt password.raw-md5

我们看看这2个文件是干嘛的

然后我们看看这个能读取的md5是否能解密

然后利用在线的somd5.com的网站解密,这个网站好,上面使用那个查询还需要收费

然后我们看看解密的这个密码是否可以登录robot的用户

命令:su robot

那怎么办呢?我们升级一下shell

利用python生成终端

python -c 'import pty; pty.spawn("/bin/bash")'

#渗透中使用可以获取一个稳定的shell用处大

然后提升了权限,密码是我们之前somd5解密出来的密码

你会发现终端不会只有一个$了,改变成我们现在用户权限的昵称

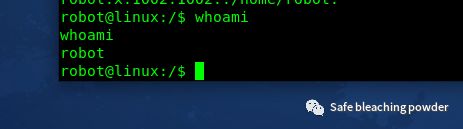

成功登录robot用户:

whoami确认一下当前登录用户

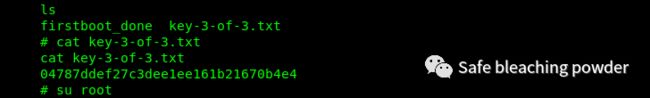

还记得我们在之前的权限home中那个目录中

有个key-2-of-3.txt文件我们没有权限访问吗?

我们利用现在的权限去看看是否能查看

这样第二个key就拿到了

现在我们进行提权

我们首先尝试一下suid提权

参考文章:https://www.anquanke.com/post/id/86979

命令:find / -user root -perm -40002>/dev/null

这个命令将从/目录中查找具有SUID权限位且属主为root的文件并输出它们,

然后将所有错误重定向到/dev/null,从而仅列出该用户具有访问权限的那些二进制文件

然后我们发现一个nmap~

nmap不是我们日常扫描端口的神器吗

我们看看它的版本先

随便对照一下本机的nmap版本

我们查看一个靶机的nmap是什么权限

查看后我们发现是root执行权限

nmap(2.02至5.21)具有交互模式,interactive这个命令 允许用户执行Shell命令

命令:!sh

然后每个用户权限都会有自己的目录

我们进入root目录看看有没有什么发现

我们查看一下

然后拿密码登录就行啦完全拿到root权限

觉得内容还有不足的地方的表哥,

可以在下方评论告诉我或者加我微信,

我会努力改善,

还有疑问的小伙伴也可以加我微信,

关注上面点击关于我即可!

想第一时间知道更新时间

就动一下你的小手指按一下关注嘞!

![]()

扫描下方二维码学习更多WEB安全知识:

![]()

![]()

Ms08067安全实验室

专注于普及网络安全知识。团队已出版《Web安全攻防:渗透测试实战指南》,《内网安全攻防:渗透测试实战指南》,目前在编Python渗透测试,JAVA代码审计和二进制逆向方面的书籍。

团队公众号定期分享关于CTF靶场、内网渗透、APT方面技术干货,从零开始、以实战落地为主,致力于做一个实用的干货分享型公众号。

官方网站:www.ms08067.com