JavaWeb安全性教程入门篇 -- 偷天换日使用者的会话信息(劫持session)

好久没有更新博客了,这段时间打算有空就更新下关于java web项目安全方面的教程文章,包括简单的说明下hacker是如何渗透入侵我们的项目,基于鄙人的技术是比较菜,

所以如有说的不正确的,或者大神觉得我写的文章太过浅显,请多多包涵包涵下,多多指导下吾等菜鸟,在此先谢过各位大神前辈了

我打算讲的第一篇内容是别人如何偷天换日把我们用户信息给偷取获取,然后进行合法的操作

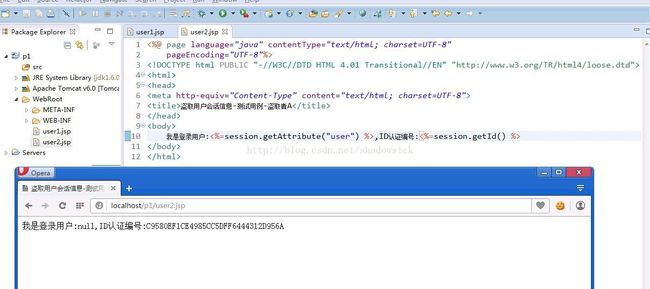

1. 先看看下面我做的一个简单试验,可以看到当前我没有其他代码,就是创建了一个zhangsan的用户信息,然后页面访问后显示信息也是如下图所示,很正常的用户信息界面

2. 我再写一个盗取者使用的信息界面,并没有重新赋上用户信息给这个账号,很明显看到这个盗取者的信息是null

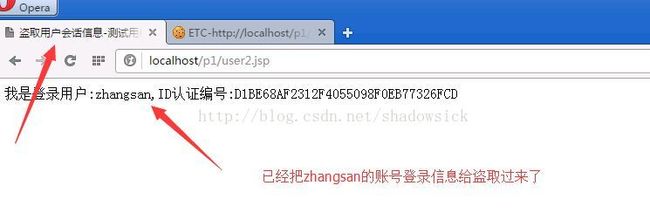

3. 我该如何让这个盗取者信息变成zhangsan用户的信息呢,请看我下面的操作步骤,我是假设已经知道zhangsan用户的登录会话信息ID

4. 经过如上步骤伪造了下cookie的信息,然后我们刷新下盗取者的信息页面

5. 效果我们已经达到了,然后看看我们为何能做到这样的效果,这就要说到我们的tomcat的session管理模块了,相信对tomcat有点研究的人都看过这一块的源码,具体代码我就不贴出来了,大概的tomcat就是每个会话信息用一个集合装起来,然后通过客户端每次传送一个cookie,其中包含jsessionid的值作为唯一标识

想了解的可以参考下这个地址,里面有讲tomcat的源码分析

http://blog.csdn.net/haitao111313/article/details/7735620

6. 上面我是假设知道了对方的登录会话sessionId,那实际中我是通过什么手段获取登录者的会话ID呢?我觉得第一篇的篇幅有点过长了,下一篇文章我们继续,再次感谢大家的收看

版权声明:本文为博主原创文章,未经博主允许不得转载。