端口

各主机之间通过TCP/IP传送接收数据包,目的主机把接收到的数据包传送给特定的进程就是通过端口来实现。

一台拥有IP地址的主机可以提供许多服务,比如Web服务、FTP服务、SMTP服务等,这些服务完全可以通过1个IP地址来实现。那么,主机是怎样区分不同的网络服务呢?显然不能只靠IP地址,因为IP 地址与网络服务的关系是一对多的关系。实际上是通过“IP地址+端口号”来区分不同的服务的。

动态端口:1024~65535;一个进程需要网络通信时,向主机动态申请的端口号,进程关闭时同时释放端口。

常用端口:http://man.chinaunix.net/linux/redhat/rhel-sg-zh_cn-4/ch-ports.html

参考网址:http://blog.csdn.net/liushuang7342/article/details/7541078

防火墙

三种常见防火墙:NAT, 分组过滤器 ,代理

NAT:网络地址转换

分组过滤器:读取每个进出LAN的数据分组,可根据头信息来读取和处理分组,并根据防火墙管理员实施的规则来过滤,linux内核通过netfilter子系统建立分组过滤功能

代理:过滤所有从LAN到代理机器的某种特定协议或类型请求

Netfilter

Netfilter 子系统提供了有状态的或无状态的分组过滤,还提供了 NAT 和 IP 伪装服务。Netfilter 还具备为高级选路和连接状态管理而变形(mangle)IP 头信息的能力

iptables

启动服务

service iptables start

iptables语法分为几个层次,主要层次为“链”

iptables -A 'chain' -j 'target'

iptables 中有三个内建的链(即影响每一个在网络中经过的分组的链):INPUT、OUTPUT、和 FORWARD。这些链是永久性的,不能被删除。-j 'target' 选项指定 iptables 应该“跳”(jump)到规则集中的哪条规则。内建的目标有:ACCEPT、DROP、和 REJECT

(1)基本防火墙policy

阻塞网络上所有的出入分组,并拒绝所有转发分组:

iptables -P INPUT DROP

iptables -P OUTPUT DROP

iptables -P FORWARD DROP

(2)保存和恢复iptables规则

service iptables save

保存在/etc/sysconfig/iptables文件中

常用iptables过滤

如果默认政策被设置为阻塞所有进入、输出、和转发的分组,防火墙/网关和内部 LAN 用户之间的通信就无法进行。要允许用户执行与网络相关的功能以及使用联网应用程序,管理员必须打开某些端口进行通信

如,允许到防火墙上端口80的通信:

iptables -A INPUT -p tcp -m tcp --sport 80 -j ACCEPT

iptables -A OUTPUT -p tcp -m tcp --dport 80 -j ACCEPT

注:命令中 '-m tcp'是调用tcp扩展模块的功能,如--dport,--tcp-flags, --sync 等功能,如果只用'-p tcp'的话,其默认也会调用tcp扩展模块,但这是两个

要允许到安全网站(https://www.example.com/)访问,还需要打开443端口:

iptables -A INPUT -p tcp -m tcp --sport 443 -j ACCEPT

iptables -A OUTPUT -p tcp -m tcp --dport 443 -j ACCEPT

FORWARD和NAT规则

iptables 提供了选路发送和转发政策,你可以实施它们来防止对网络资源的变相利用

(1)LAN口转发通信

FORWARD 政策允许管理员控制分组可以被选路发送到 LAN 内的哪些地方。例如:要允许整个 LAN 的转发(假定防火墙/网关在 eth1 上有一个内部 IP 地址),你可以设置以下规则:

iptables -A FORWARD -i eth1 -j ACCEPT

iptables -A FORWARD -o eth1 -j ACCEPT

该规则令防火墙/网关之后的系统能够进入内部网络。网关把 LAN 节点的分组选路发送到它的目的地,通过 eth1 设备传递所有分组

注:linux内核中IPv4默认禁止了对IP转发的支持,开启IP转发命令:

sysctl -w net.ipv4.ip_forward=1

接受通过防火墙的内部 IP 设备来转发的分组会允许 LAN 节点彼此通信;不过,它们没有被允许和外界(如互联网)通信。要允许带有内部 IP 地址的 LAN 节点和外部的公共网络通信,需要配置防火墙的 IP 伪装(IP masquerading)。这会把来自 LAN 节点的请求都伪装成防火墙的外部设备(在这个例子中是 eth0)的 IP 地址

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

该规则使用 NAT 分组匹配表(-t nat),并在防火墙的外部联网设备(-o eth0)上为 NAT 指定内建的 POSTROUTING 链(-A POSTROUTING)。POSTROUTING 允许分组在离开防火墙的外部设备时被改变。-j MASQUERADE 目标被用来使用防火墙/网关的外部 IP 地址来掩盖节点的内部 IP 地址

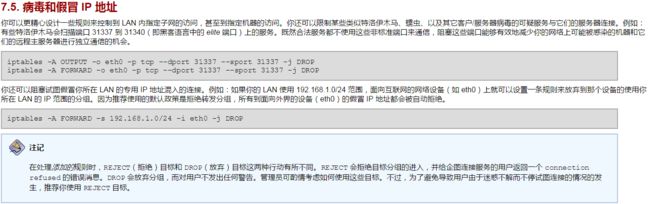

(3)外部通过防火墙访问内部ip

如果你想让内部网络内的某个服务器能够被外部利用,你可以使用 NAT 内 PREROUTING 链的 -j DNAT 目标来指定该向哪个目标 IP 地址以及端口转发请求连接到内部服务的分组。例如,如果你想把进入的 HTTP 请求转发到 172.31.0.23 上的专用 Apache HTTP 服务器服务器系统,运行以下命令

iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 80 -j DNAT --to 172.31.0.23:80

如果 HTTP 服务器被配置接受安全连接,那么端口443也必须被转发

iptables 包括一个模块,它允许管理员使用“连接跟踪”(connection tracking)方法来检查和限制到内部网络中可用服务的连接。连接跟踪把所有连接都保存在一个表格内,它令管理员能够根据以下连接状态来允许或拒绝连接:

NEW — 请求新连接的分组,如 HTTP 请求。

ESTABLISHED — 属于当前连接的一部分的分组。

RELATED — 请求新连接的分组,但是它也是当前连接的一部分,如消极 FTP 连接,其连接端口是 20,但是其传输端口却是 1024 以上的未使用端口。

INVALID — 不属于连接跟踪表内任何连接的分组。

你可以和任何网络协议一起使用 iptables 连接跟踪的状态功能,即便协议本身可能是无状态的(如 UDP)。下面的例子显示的规则使用连接跟踪来只转发与已建立连接相关的分组:

iptables -A FORWARD -m state --state ESTABLISHED,RELATED -j ALLOW