计算机不但包括运行Windows客户端操作系统的个人电脑(PC),还包括运行服务器操作系统的服务器或者域控制器。每台计算机都是一个唯一独立的个体,因此对计算机管理有特殊要求。网络中计算机名称必须唯一,否则将发生冲突。计算机加入域后,只能使用一个计算机账户,而一个计算机账户可关联多个域用户账户,用户可以在不同的计算机(指已经连接到域中的计算机)上使用自己账户登录。在域中存在计算机账户,说明这台计算机是域成员,将受到“域组策略”——“计算机配置”的限制。

计算机类型

作为域管理员应该了解普通计算机(没有加入到活动目录)和域内计算机的区别,本书中计算机不是指可见的计算机硬件设备,指的是逻辑计算机,是一种标识,是安装Windows操作系统后的计算机环境。因此需要了解两种环境中计算机的区别。

计算机名称命名方法

在不同的运行环境中,同一台物理计算机的计算机命名方法不同。

·工作组环境中,使用计算机名。例如计算机名称为xp。

·域环境中,使用的是DNS名称。例如计算机名称为xp.book.com,域名为book.com。

普通计算机

普通计算机:非域内计算机,安装完操作系统后的计算机环境。

1.安装过程中定义计算机名称

注:计算机名称不能超过15个字符,同时计算机名称中不能包括特殊符号,例如“$”。

2.查看定义的计算机名称

操作系统安装完成后,以本地管理员登录计算机。打开“MSDOS命令行”窗口,运行“hostname”命令查看当前计算机名称。Windows操作系统安装完成后,默认隶属于工作组。

3.查看普通计算机的SID

运行注册表编辑器“regedit.exe”,打开“HKEY_USERS”子项,其中“S-1-5-21-3861992616-1877800492-1090884767-1001”中“S-1-5-21-3861992616-1877800492-1090884767”是当前计算机的SID。

或者通过“whoami /user”命令查看当前登录用户的SID,其中最后一个“-”符号之前的所有数据表示当前计算机的SID。

4.重命名

域内计算机

计算机家裕后,原工作组环境的计算机名被重新定义为DNS的FQDN名称(Client0001.book.com),域内计算机名称添加到DNS数据库中。

1.登录变化

客户端计算机成功加域后,以域用户身份登录。

2.计算机名称变化

计算机加域后,工作组环境的计算机被重命名,以DNS名称显示,例如“工作组”中的计算机名称为“Client0001”,加域后的计算机名称为“Client0001.book.com”。

3.“Active Directory用户和计算机”查看计算机名称

打开控制台,选择“Computers”,显示成功加域的计算机(客户端计算机和成员服务器),注意类型为“计算机”。

如果加域后的计算机提升域控制器,则显示在“Domain Controllers”容器中。

4.“DNS”控制台查看计算机名称

5.计算机的SID变化

计算机加入域后,使用“dsquery”命令查询名称为“Client0001”计算机的SID。在命令行提示符下,键入如下命令。

dsquery computer

计算机名命名原则

网络中计算机名表示一台计算机在网络中的身份,因此一台计算机在网络中只能存在一个计算机账户,合理规划计算机名对网络管理十分重要。

命名原则

规划计算机名时,建议遵循以下原则。

·计算机名的长度不要超过128个字符,不能含有空格或下属的任意专用字符:;:"<>*+=\|?。

·如果计算机是专属于一个人使用,则以此人名字的完整拼音字母命令计算机。

·如果一台计算机是多人使用,则以部门名称命名。

·如果一个部门中有多台计算机,命名时以部门简写开始同时添加计算机使用者。

·计算机命名时,建议不要是哦用中文。注意,Windows系统支持中文计算机名。

·重命名计算机名时,如果计算机名超过15个,Netbios名称将自动阶段并保存前15个字符。

·遵循上述原则后仍然出现计算机名重复,建议在计算机名后添加序号表示。

计算机名唯一性

连接到网络的每台计算机都应有唯一名称,Windows网络通过“计算机名”识别到网络中计算机。如果将两台(第一台计算机计算机名称为Client0001,第二台名称相同)同名计算机加入到Active Directory中,后连接的计算机将自动更新DNS中的FQDN名称,DNS数据库中只保留后加入域的主机记录(A记录)。

虽然同名计算机可以加入域中,但是会修改DNS数据库中的主机记录,只有最后一台加域的同名计算机能够正常访问域中的资源,因此域环境中保证计算机名称唯一性是重要的基础管理工作。。

NetBIOS名称

加域后的计算机重命名

客户端计算机已经加入到域中,由于管理需要更改计算机名称。Active Directory中支持域中的计算机更名操作,前提是只有域管理员具备重命名域中计算机的权限,普通用户不具备该权限。

1.普通用户登录

Acitve Directory中每个域用户都具备10次将计算机添加到域的权限,本例中以普通域用户“book/wsj”登录运行Windows 8的客户端计算机。

域用户“book\wsj”添加到本地管理组“administrators”中。

如果域用户“book\wsj”没有添加到本地管理组“administrators”中,打开“系统属性”对话框,单击“更改设置”超链接,显示所示“用户账户控制”对话框。需要提升加域用户的权限。提升成功后,后台使用管理员的权限操作。

域用户“book\wsj”权限提升成功后,打开“计算机名/域更改”对话框,设置新计算机名称。

单击“确定”按钮,显示“Windows安全”对话框,提示需要输入具备重命名权限的用户名和密码,在域中只有域管理员才具备重命名计算机的权限。键入域管理员用户名和密码后,单击“确定”按钮,根据提示重新启动计算机即可。

2.域管理员登录

如果以域管理员身份登录计算机,直接进行域计算机名更改即可,不需要经过客户端计算机的“用户账户控制”和“Windows安全”认证提示。

计算机加域/降域

加域/降域是一个逆过程。前者将计算机加入到域中,后者从域中删除计算机。注意,这里计算机指的是计算机账户。

客户端加域过程

客户端加域过程分为4部分:加域操作、验证输入用户、设置SPN以及DNS注册。

1.第一部分:加域操作

通过“我的电脑”或者“计算机”属性中的“计算机名”选项卡王城加域操作。该过程中:

·客户端计算机将资源服务请求(SRV)发送到DNS服务器,获取域控制器列表。

·客户端计算机选择一个域控制器,然后发送加域请求到域控制器。

2.第二部分:域控制器验证加域用户

域控制器接受到客户端计算机输入具备将计算机加入域权限的用户后:

·域控制器中的Kerberos验证输入的用户和密码。如果正确,创建SMB连接,将客户端计算机连接到“\\域控制器\IPC$”。

·客户端计算机中“Netlogon”服务发送客户端信息到域控制器,查询是否存在同名计算机名称。如果没有注册,“Netlogon”服务在域中注册计算机名称。

3.第三部分:域控制器为客户端计算机设置SPN后缀。

4.第四部分:域中注册SPN客户端计算机,注册A记录到DNS服务器

计算机账户生成模式

企业管理中,域管理员可以通过两种模式管理域中的计算机账户:主动模式和被动模式。两种工作模式相对客户端计算机进行定义。

1.主动模式

使用“Active Directory管理中心”、“Active Directory用户和计算机”、“DS命令组”或者“PowerShell命令”,为没有添加到域的计算机在已有域控制器中实现创建计算机账户,然后客户端计算机根据分配的计算机账户,定义计算机名称然后添加到域。

主动模式的结果:形成有序的计算机名称序列,各个组织单位中的计算机账户结构清晰。从域控制器发起的加域模式为主动模式。

2.被动模式

域管理员不在域控制器中创建计算机账户,DNS服务器启动“允许SRV动态更新”功能,客户端计算机根据需要自行定义计算机名称,然后加域。

被动模式的结果:计算机账户混乱,没有规则,不能从计算机账户名称中简单、直观地分辨计算机所属部分或组织单位。从客户端计算机发起的加域模式为被动模式。

验证客户端域域控制器之间的连通性

“ipconfig”命令查看客户端的网络参数,使用“ping”命令测试客户端计算机和域控制器之间的连通性。

在线加域方法之一

图形化(略)

在线加域方法之二

“网络ID”向导模式(略)

3.验证提升结果

离线加域

在线加域,需要客户端加入域时域控制器必须在线(客户端计算机和域控制器之间必须连通)。从Windows Server 2008 R2的AD DS域服务开始,支持客户端离线加域功能,即客户端计算机加域时域控制器可以不在线(离线)。

1.必要条件

域控制器操作系统版本必须是Windows Server 2008 R2或者Windows Server 2012.

客户端计算机操作系统版本必须是Window 7或者Windows 8版本。

2.离线加域过程

·域管理员在域控制器中,为离线加域的客户端计算机创建一个计算机账户,并将计算机账户信息保存在文本文件中(文本内容被加密)。

·将保存的文件复制到要实现离线加域的客户端计算机,使用命令模式调用该文件实现计算机离线加域。

·离线加域成功后,客户端计算机没有和域控制器连通之前,只能通过访问本地计算机。和域控制器连通后,客户端计算机将认证信息发送到域控制器,真正实现加域功能。

3.创建计算机账户

以域管理员身份登录域控制器,通过“djoin”命令创建计算机账号。例如,域控制器中创建名称为“win8”计算机账户。在命令行提示符下,键入如下命令。

Djoin /PROVISION /DOMAIN book.com /MACHINE WIN8 /SAVEFILE C:\WIN8.TXT

命令执行后,创建指定名称的计算机账户以及账户信息文件,信息文件保存在C盘根目录下。

4.查看新建的计算机账户以及配置文件

5.客户端计算机离线加域

6.注意事项

离线加域注意事项:

·客户端计算机名称在域控制器创建阶段和离线加域阶段名称必须相同。

·域或林的功能级别没有要求,单域控制器必须运行Windows Server 2008 R2或者Windows Server 2012操作系统,客户端计算机必须运行Windows 7以上版本操作系统。

加域后计算机账户验证

客户端计算机加域成功后,客户端计算机默认加入到“Active Directory用户和计算机”的“Computers”容器中。同时在DNS控制台中创建主机记录。

降域

计算机损坏或者重新安装操作系统,致使计算机名和以前不同,管理员可以在“Active Directory用户名和计算机”将不再使用的计算机账户禁用或者删除,建议将计算机脱离域。自动禁用计算机账户。

1.降域(脱离域,略)

2.验证降域结果

降域过程中,如果使用具备删除计算机对象权限的用户执行降域操作,客户端计算机降域成功后,“Active Directory用户和计算机”控制台下“Computers”容器中的计算机被“禁用”。同时DNS控制台中自动删除对应的主机记录(Client0003)。

如果使用“Domain Users”组中的用户或者不存在的用户降域,例如“qqqqqqqqqq”用户,域中不存在该用户。

降域成功后,DNS数据库删除降域计算机的主机记录(A 记录),但是“Active Directory用户和计算机”控制台下“Computers”容器中的计算机没有被“禁用”。

计算机账户密码

客户端计算机加域后,计算机一直处于关机或者未登录状态,客户端计算机在一定时间内将自动脱域。或者计算机加域后,为了维护方便计算机通过“Ghost”等工具备份系统后,系统恢复后计算机不能登录域(如果时间较长)。造成以上故障的原因是计算机账户密码不同步。

计算机账户密码

在域中,每个用户都有密码并且要符合发布的密码策略。实质上计算机账户也有密码。计算机账户使用的密码不叫密码,称为“登录票据”,有域控制器中的“KDC服务”颁发与维护。

默认情况下,加域的计算机每30天会自动更改一次计算机账户密码,密码会分别被保存在计算机本地和域中。同时计算机在本地会保存两份密码:当前密码(票据)和前一次密码(票据)。当计算机尝试和域控制器建立安全通道时,首先使用最新的密码,如果这个密码无效,将尝试使用前一次保存的密码,如果钱一次密码也不能够和域中保存的密码匹配,客户端计算机和域控制器之间的安全通道将被破坏,将不能够通过域用户登录客户端计算机。一般情况下,计算机不能登录到域的时间范围是31-60天。超出该范围,计算机将自动脱域。

计算机账户密码有效时间

脱域的时间不是随机的,由计算机能够联系到域控制器最后一次修改密码的时间决定。例如,计算机需要10天时间更改密码,从这个时候开始,客户端计算机将不再处于域环境中,则不能够登录到域的时间是40天之后。

举例说明密码验证过程。

·客户端计算机域最后一次密码是密码A,剩余有效期为10天。

·10天之后更改密码,改为密码B(有效期30天)。

·此时计算机保存的密码是密码A和密码B,域控制器中保存的密码是密码A。

·第40天时,如果计算机连到域,首先尝试使用密码B和域控制器建立安全通道,由于与控制器没有新密码,认证失败。

·计算机再次尝试使用密码A认证,由于域控制器存在该密码,密码匹配成功,安全通道建立成功,计算机可以登录到域。

·在第50天时,计算机已经第二次修改密码为密码C。计算机当前保存的密码是密码B和密码C,域控制器中保存密码仍然是密码A。当计算机连接到域,尝试只用密码C和密码B和域控制器建立安全通道,由于域控制器中保存的密码是密码A。不能匹配成果,安全通道不能建立,计算机将不能够登录到域环境。

由于无法得知计算机具体在何时更改密码,可以认为计算机不能够登录到域的时间在“31-60天”时间段内,只要超过9个周没有登录到域的计算机就可以作为自动脱离域处理。

查看计算机账户密码策略(略)

修改计算机账户密码策略的有效时间(略)

授权加域权限

部署Windows Server 2012 AD DS域服务后,默认普通域用户不具备将计算机加域的权限,只有域管理员具备加域权限。注意,在Windows Server 2003环境中,默认普通域用户已经具备加域权限。

加域环境

实际应用环境中,如果客户端计算机数量较少且相对比较集中,管理员可以以手动的方式将客户端计算机逐台加入到Active Directory中。

如果客户端计算机比较分散且数量较多,对管理员来说是一个十分繁重的工作。最佳解决方法是每个域用户具备将计算机加入到域的权限,允许用户计算机操作系统安装完成后,不需要别人辅助自己就可以加入到域中。

“将工作站添加到域”安全策略

启用该策略后,默认允许添加10个计算机账户。注意10个账户,而不是加域次数。也允许将10台不同计算机添加到域中。同一台计算机,即使添加100此也按照一台计算机计算。

“创建计算机对象”

“创建计算机对象”对添加的计算机账户数量没有限制,经过授权的用户可以添加任意数量的客户端计算机。

如果用户既有“创建计算机对象”数量没有限制,经过授权的用户可以添加任意数量的客户端计算机。

如果用户既有“创建计算机对象”的权限,又有“将工作站添加到域”的用户权力,则计算机容器权限优先权高于“将工作站添加到域”的用户权力。加域操作完成后,计算机默认添加到“Computers”容器中。

“将工作站添加到域”策略

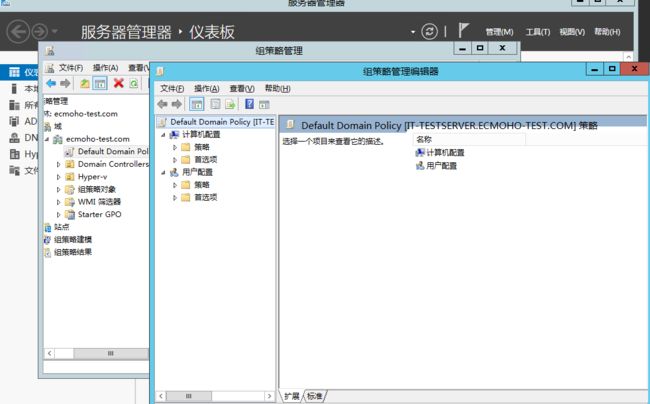

“将工作站添加到域”策略需要通过“组策略管理器”部署,策略发布者必须具备与管理员的权限或者经过委派的管理权限。域部署成功后,默认创建“Default Domain Policy”策略,实际应用中不建议以该策略为基础修改策略,建议新建策略对象发布策略。本例中通过“Default Domain Policy”策略修改策略。

1.部署“将工作站添加到域”策略

第1步,打开组策略管理控制台,选择“组策略管理”-“林:book.com”-“域”-“book.com”-“Default Domain Policy”策略,右击该策略启动“组策略管理编辑器”,选择“Default Domain Policy”-“计算机配置”-“Windows设置”-“安全设置”-“本地策略”-“用户权限分配”选项,显示如图所示的“组策略管理编辑器”窗口。默认状态下“将工作站添加到域”策略没有定义。

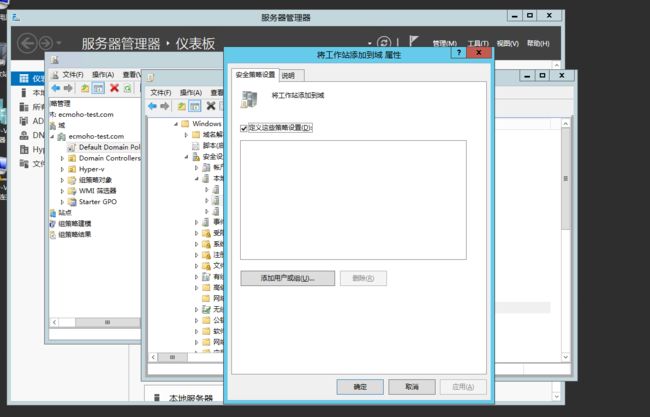

第2步,右击“将工作站添加到域”策略,在弹出的快捷菜单中选择“属性”命令,显示如图所示的“将工作站加入到域 属性”对话框。选择“定义这些策略设置”选项。

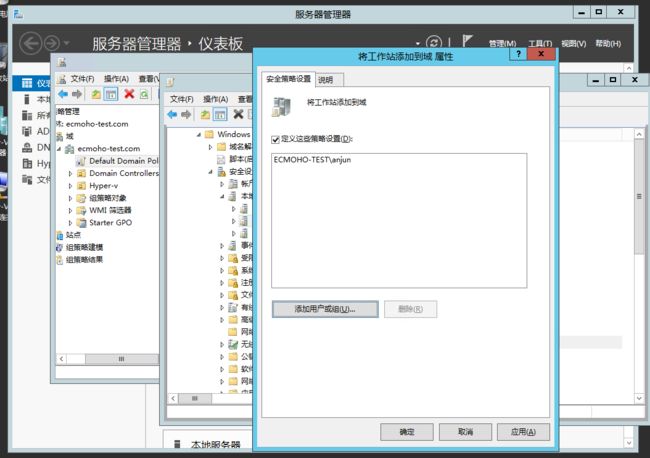

第3步,单击“添加用户或组”按钮,打开“添加用户或组”对话框。设置需要授予的用户或者组名,本例中授予“BOOK\Domain Users”组具备加域的权限。注意用户或者组的书写格式为“域名”+“\”+“组名或用户名”。设置完成的参数如图所示。

第5步,单击“确定”按钮,完成策略的设置,设置完成的策略如图所示。策略设置完成后,可以通过“gpupdate /force”命令立即更新策略。

2.更改默认添加到活动目录的客户端数量

AD DS域服务提供的“将工作站添加到域”策略,允许添加10个计算机账户,管理员可以更改该设置以符合实际的工作需求,例如设置100。

第1步,以域管理员身份登录域控制器,打开“ADSI编辑器”,选择“DC=book,DC=COM”选项。右击“DC=book,DC=COM”,在弹出的快捷菜单中选择“属性”命令,

第2步,命令执行后,打开“DC=book,DC=com”属性对话框,“属性”列表中选择“ms-DS-NachineAccountQuota”属性,默认值为“10

,该值是默认的允许添加域用户的数量。

第3步,选择“ms-DS-MachineAccountQuota”属性,单击“编辑”按钮,显示“证书属性编辑器”对话框。在“值”文本框中,键入允许添加的客户端计算机的数量,例如100。

第4步,单击“确定”按钮,完成添加值的设置。单击“确定”按钮,成功修改加域客户端计算机账户数量。

“创建计算机对象”权限

“将工作站添加到域”安全策略的缺陷是默认只能添加10台计算机。具备“创建计算机对象”权限的用户,则不受此创建10个计算机账户的限制。本例授予用户“demo”具备“创建计算机对象”和“删除计算机对象”的权限。

第1步,打开“Active Directory用户和计算机”窗口,选择“Active Directory用户和计算机”-“book.com”,右击“book.com”,在弹出的快捷菜单中选择“属性”命令,打开域属性对话框。切换到“安全选项卡”。

第2步,单击“高级”按钮,显示“book的高级安全设置”对话框。

第3步,单击“添加”按钮,显示“book的权限项目”对话框。

第4步,单击“选择主体”超链接,显示所示的“选择用户、计算机、服务账户或组”对话框。键入需要授权的用户名称。

第5步,单击“确定”按钮,返回到“book的权限项目”对话框。“权限”区域选择“创建计算机对象”和“删除计算机对象”选项。

单击多次“确定”按钮,完成用户权限设置。设置的用户将具备“创建计算机对象”权限。

计算机账户基础管理

计算机账户是与中重要的域对象,如果不存在计算机账户,将表示域中不存在该计算机,在计算机上登录的用户不能登录到域中,也不能访问网络资源,以及不能应用部署的域策略。

创建计算机账户

本节中介绍的加域模式为主动模式,从域控制器中主动创建计算机账户。

1.“Active Directory用户和计算机”创建计算机账户(略)

2.“NET”创建计算机账户

使用“net computer”命令可以创建计算机账户。在MSDOS命令行提示符下,键入如下命令。

net computer \\HR1/add

命令执行后,创建名称为“HR1”的计算机账户,默认添加到“Computers”容器中。

3.“DSADD”创建计算机账户

使用“DSADD”命令也可以创建计算机账户。在MSDOS命令行提示符下,键入如下命令。

dsadd computer cn=test0005,OU=所有计算机,DC=book,DC=com

命令执行后创建名称为“test0005”的计算机账户,添加到“所有计算机”组织单位中。

4.“Powershell”命令创建计算机账户

使用“New-ADComputer”命令也可以创建计算机账户。键入如下命令,在目标组织单位中创建计算机账户。

New-ADComputer-Name Test0008 -Path "OU=所有计算机,DC=book,DC=com"

命令执行后,创建名称为“Test0008”的计算机账户,添加到“所有计算机”组织单位中。

禁用计算机账户

管理员禁用计算机账户,主要是基于安全考虑,例如员工离职后,首先禁用计算机用户,一段时间后再删除计算机账户。

域成员计算机正常脱离域,其计算机账户也不会被立即删除,而是禁用计算机账户。重新加入域时,自动启用被禁用的账户。

1.“Active Directory用户和计算机”禁用计算机账户(略)

2.“dsmod”命令禁用计算机账户

使用“dsmod”命令可以禁用计算机账户。在MSDOS命令行提示符下,键入如下命令:

dsmod computer cn=client0002,cn=computers,dc=book,dc=com -disabled yes

命令执行后,禁用名称为“client0002”的计算机账户。

启用计算机账户

启用计算机账户是禁用计算机账户的逆过程。使用启用计算机账户功能,重新启用后将正常登陆,不会丢失任何账户信息。

1.Active Directory用户和计算机(略)

2.“dsmod”命令启用计算机账户

使用“dsmod”命令可以启用被禁用的计算机账户。在MSDOS命令行提示符下,键入如下命令。

dsmod computer cn=client0002,cn=computers,dc=book,dc=com -disabled no

命令执行后,启用名称为“client0002”的计算机账户。

删除计算机账户

删除已经失效的计算机账户。如果域用户和被删除的计算机账户绑定,用户将不能从目标计算机中登录。

1.“Active Directory用户和计算机”删除目标计算机账户(略)

2.“NET”删除计算机账户

使用“net computer”命令可以删除计算机账户。在MSDOS命令行提示符下,键入如下命令。

net computer \\HR1 /del

命令执行后,删除名称为“HR1”的计算机账户。

3.“DSRM”删除计算机账户

使用“DSRM”命令也可以删除计算机账户。在MSDOS命令行提示符下,键入如下命令。

dsrm CN=Test10,OU=所有计算机,DC=book,DC=com

命令执行后,删除名称为“Test10”的计算机账户。

4.“Powershell”命令删除计算机账户

使用“Remove-ADComputer”命令也可以删除计算机账户。键入如下命令,在目标组织单位中删除计算机账户。

Remove-ADComputer -Identity Test8

命令执行后,删除目标计算机账户

移动计算机账户

组策略分为“计算机账户”和“用户策略”。计算机账户支持组策略功能,可以将需要应用组策略的计算机账户移动到被管理的组织单位中,通过“计算机配置”策略发布策略。

1.“Active Directory用户和计算机”移动计算机账户(略)

2.“Powershell”命令移动计算机账户

使用“Move-ADObject”命令可以移动计算机账户。键入如下命令,在目标组织单位之间移动计算机账户。

Move-ADObject

-Identity:"CN=DEMO0005,OU=所有计算机,DC=book,DC=com"

-TargetPath:"CN=Computers,DC=book,DC=com"

命令执行后,将名称为“DEMO0005”的计算机账户,从组织单位“所有计算机”移动到“Computers”容器中。

3.“dsmove”创建计算机账户

使用“dsmove”命令也可以移动计算机账户。在MSDOS命令行提示符下,键入如下命令。

dsmove CN=Test0006,CN=Computers,DC=book,DC=com -newparent OU=所有计算机,DC=book,DC=com

命令执行后,将名称为“test0006”的计算机账户,从“Computers”容器移动到组织单位“所有计算机中”

添加计算机账户到组

计算机账户是一种域对象,该对象和用户一样,可以被添加到组中。

1.“Active Directory用户和计算机”添加到目标组(略)

2.“Powershell”命令添加到目标组

使用“Add-ADPrincipalGroupMembership”命令可以将计算机账户添加到目标组。键入命令:

Add-ADPrincipalGroupMembership

-Identity:"CN=CLIENT0002,CN=Computers,DC=book,DC=com"

-MemberOf:"CN=HR,CN=Users,DC=book,DC=com"

命令执行后,将名称为“CLIENT0002”的计算机账户添加到“HR”组中。

3.“dsmod”添加到目标组

使用“dsmod”命令也可以将计算机账户添加到目标组。在MSDOS命令行提示符下,键入如下命令。

dsmod group cn=hr,cn=users,dc=book,dc=com -addmbr cn=test0006,cn=computers,dc=book,dc=com

命令执行后,将名称为“test0006”的计算机账户添加到“HR”组中,通过“Get-ADGroupMember”命令查询计算机账户是否添加成功。

重置账户

计算机账户与域控制器之间存在一个安全通道,安全通道的密码与计算机账户一起储存在域控制器以及本地计算机中。默认计算机账户密码的更换周期为30天。如果由于某种原因该计算机账户密码与域中保存的密码不同步,域用户登录时将出现“计算机账户丢失”提示信息。如果出现此类问题,可以使用重置账户国内功能,完成域账户同步,然后将客户端计算机重新加入域。

1.“Active Directory用户和计算机”重置计算机账户(略)

2.“dsmod”重置账户

使用“dsmod”命令可以重置计算机账户。在MSDOS命令行提示符下,键入如下命令。

dsmod computer CN=Test1,CN=Computers,DC=book,DC=com -reset

命令执行后,重置名称为“Test1”的计算机账户。

用户指定计算机登录

默认已经加入域的用户,可以在域内任何一台计算机中登录,对于安全级别要求较高的环境,管理员可以限制域用户只能在指定的计算机(计算机账户)中登录。

1.“Active Directory用户和计算机”设置目标计算机登录

第1步,打开“Active Directory用户和计算机”窗口,右击需要在指定计算机中登录的用户,在弹出的快捷菜单中选择“属性”命令,打开用户属性对话框,切换到“账户”选项卡。

第2步,单击“登录到”按钮,显示“登录工作站”对话框。默认选择“所有计算机”单选按钮,允许用户从网络中的所有客户端计算机登录。

第3步,选择“下列计算机”单选按钮,在“计算机名”文本框中键入允许登录的计算机NetBIOS名称,单击“添加”按钮添加到列表中。如果需要在多个客户端计算机中登录,注意添加目标计算机。设置完成的参数。单击多次“确定”按钮,完成绑定设置,目标用户只能在所允许的客户端计算机中登录。

2.“PowerShell”命令设置目标计算机登录

使用“Set-ADUser”命令可以将计算机账户和域用户绑定,绑定后的用户只能在目标计算机中登录。键入命令:

Set-ADUser-Identity demo -LogonWorkstations:"test1,test2"

命令执行后,用户“demo”只能在名称为“test1”和“test2”的计算机中登录。

计算机账户管理任务

计算机账户基础管理完成账户的创建、删除、禁用、启用等基础性管理工作,管理任务将更好地维护计算机账户平台。

委派用户加域权限

对于地域分散的分布式企业来说,将计算机加域的最佳方式是为每个分支机构设置一个具备加域权限的用户,通过本地化服务方式将计算机添加到域中。以委派用户“demo”用户权限为例说明如何实现用户授权。注意,通过“委派”方式授予用户“将计算机加入域”权限,没有计算机账户数量(10)的限制。

“将计算机加入域”实质上是在域中创建计算机账户,只要在域级别授予委派用户即可,不需要精确到组织单位。

第1步,以域管理员身份打开“Active Directory用户和计算机”,右击域名,在弹出的快捷菜单中选择“委派控制”命令。

第2步,命令执行后,启动“控制委派向导”,显示“欢迎使用控制委派向导”对话框。

第3步,单击“下一步”按钮,显示“用户或组”对话框。设置需要委派的目标用户或者组,本例中设置“demo”用户的委派权限。

第4步,单击“下一步”按钮,显示“要委派的任务”对话框。“委派常见下列常见任务”李彪中选择“将计算机加入域”选项。

第5步,单击“下一步”按钮,单击“完成”按钮,完成目标用户权限设置。

加域计算机重定向到目标组织单位

默认情况下,加入域的计算机默认加入到“Computers”容器中。“Computers”容器是Windows活动目录中内置管理单元,也是默认放置计算机账户的位置。

1.“Computers”容器的应用缺点

“Computers”容器最大的缺点是不能部署组策略。实际应用环境中,当部署组策略时,有些策略针对计算机账户发布,需要将计算机账户移动到目标组织单位中,才能有效发布策略。

2.应用案例

本例创建名称为“所有计算机”的组织单位,并在该组织单位中创建名称为“人力资源部”的部门。注意,重定向单位至少需要域的功能级别是“Windows Server 2003”

3.验证域功能级别

以域管理员身份登录域控制器。打开“Active Directory用户和计算机”,右击域名“book.com”,在弹出的快捷菜单中选择“提升域功能级别”命令,命令执行后,显示当前域的功能级别。本例中域的功能级别是“Windows Server 2012”

4.重定向组织单位

本例中将默认存储计算机账户的“Computers”容器重定向到“所有计算机”-“人力资源部”中,使用Windows Server 2012操作系统中内置的“redircmp”命令,重定向组织单位。

在命令行提示符下,键入如下命令。

redircmp ou=人力资源部,ou=所有计算机,dc=book,dc=com

命令执行后,重定向存放计算机账户的组织单位

通过“redircmp /?”命令查看“redircmp”的使用方法。

注意:组织单位必须输入DN可分年名称,仅输入OU组织单位名称将出现错误。

5.加域验证

本例中将运行Windows XP操作系统的全新计算机加入到域中,加域成功后,默认计算机账户添加到“所有计算机”-“人力资源部”组织单位中。

6.注意事项

“redircmp”重定向命令仅对全新计算机有效。如果计算机已经加入过域,执行降域操作,然后重新加入域,不能自动重定向到目标组织单位中。例如测试计算机已经加入到“Computers”容器中,执行重定向操作“所有计算机”-“人力资源部”组织单位后,加入域后的计算机仍然在“Computers”容器中。降域成功后,只有从“Computers”容器删除对应的计算机账户,才能将计算机账户添加到目标组织单位中。

如果需要将不同计算机账户添加到不同组织单位,必须要为每个组织单位重定向,重定向完成后重新使用“redircmp”命令将计算机账户恢复到默认容器。

在命令行提示符下,键入如下命令。

redircmp cn=computers,dc=book,dc=com

命令执行后,计算机账户存储位置恢复到默认容器。

计算机改名前后加域可能出现的错误

每台计算机在加域前,首先建议按照事先规划的计算机名称统一更改计算机名称,如果新安装的操作系统使用备份(Ghost)恢复,建议修改每台计算机的SID。

1.加域过程

实际应用中,计算机加入域前,通常执行以下过程。

·第一种模式:首先修改计算机名,第一次重新启动计算机,开始加域,第二次重启启动计算机。

·第二种模式:首先修改计算机名,开始加域,第一次重新启动计算机。该模式中,执行一次重新启动计算机操作。

2.第一种模式

改加域过程,客户端计算机无论运行何种版本的Windows操作系统,都可以正常价域不会出现任何错误,客户端计算机的DNS主机记录、计算机账户都可以正确加入。

3.第二种模式

该加域过程,客户端计算机登录后计算机名称还是原来的名称,虽然加域成功,但是域中的计算机名称没有同步更新成功,并不是每一次都更新不成功。在Windows XP操作系统中,更改计算机名后,“域”属性允许用户继续设置。在Windows 7/8操作系统中,当修改计算机名称后,“域”属性不允许用户继续设置,因此在Windows 7/8操作系统不会出现这种状况,只有重新启动计算机后才能执行加域操作。

4.测试——Windows XP操作小厅

第1步,没有加入域的计算机。首先更改计算机名称,名称修改成功后,提示需要重新启动计算机。单击2次“确定”按钮,关闭“系统属性”对话框。

第2步,不重新启动计算机,重新打开“系统属性”对话框,“域”属性允许用户继续设置,执行加域操作,加域成功后。重新启动计算机,查询计算机名称是否更新。

5.测试——Windows 8操作系统

Windows 8操作系统中,当更改计算机名称后,“域”属性处于锁定状态,只有在重新启动计算机后,才能正常加入域。

禁止用户退出域

Windows客户端操作系统中已经加域的计算机,当前登录用户可以随意退出域,退出域的计算机将不受域策略的管理。因此,实际应用中会部署策略禁止用户随意退出域。

1.加域和退域途径

正常情况下,如果要加域或者退域基本都是通过“我的电脑”或者“计算机”属性的“计算机名”选项卡完成的。因此,取消用户访问“系统属性”的权限就可以放置普通用户将计算机退出域。

2.部署策略

打开“组策略管理器”控制台,选择目标组策略对象,本例以默认“Default Dmmain Policy”为例说明。编辑该策略,选择“用户配置”-“策略”-“管理魔板”-“桌面”选项,启用“从‘计算机’图标上下文菜单中删除‘属性’策略。策略设置完成后,使用“gpupdate /force”命令刷新策略”。

3.策略验证

以域用户身份登录Windows XP操作系统,右击“我的电脑”,弹出的快捷菜单中不显示“属性”命令。

以域用户身份登录Windows 8操作系统,右击“计算机”,窗口下方的工具条中不显示“属性”命令。

清理长期不使用的计算机账户

实际生产环境中,可能有成百上千台计算机加入到域中,客户端计算机可能由于重新安装系统等原因,没有按照操作规程正常退域而直接重新安装操作系统,并且没有遵守计算机命名规范,因此导致域中残留许多无效的计算机账户。

1.清理方法之一

如果域功能级别是“Windows Server 2003”纯模式,管理员可以使用域控制器中的内置命令“dsquery computer -inactive”查询域中处于不活动状态的计算机。不活动状态指的是长期没有登录的计算机。

计算机账户密码规则为每隔30天自动更新计算机账户密码,并且保存上一次计算机密码,如果超过2个默认密码周期(60天)计算机都没有登录域,该计算机账户就可以被视为无效计算机账户。

在命令行提示符下,键入如下命令查询超过9个星期没有登录的计算机,并且将计算机账户设置为“禁用”。

2.清理方法之二

管理员也可以使用第三方工具“oldcmp”工具清理计算机账户。例如,从域中查询超过60天没有更新计算机账户密码的计算机账户并禁用,客户端计算机经过10天验证之后,将没有用户的客户端计算机从域中删除。

在“oldcmp”命令行提示符下,键入如下命令禁用计算机账户。

oldcmp -age 60 -disable -unsafe -forreal

键入如下命令删除已经禁用的计算机账户。

oldcmp -onlydisabled -delete -unsafe -forreal

关于“oldcmp”工具的参数,可以使用“oldcmp /?”查看

查询域中同一类型操作系统的数量

(略)

批量创建计算机账户

测试环境中,管理员经常需要成百上千个测试用户,如果按照单一方法创建,将费时费力。通过使用“net”命令结合“For”语句一次性创建多个计算机账户。

1.批量创建计算机账户

批量创建10个计算机账户,在MSDOS命令行提示符下,键入如下命令。

For /L %a in(1,1,10)do net computer \\Test%a /add

命令执行后,批量创建名称以“\\Test”开头的计算机账户,默认添加到“Computers”容器中。

通过“dsquery computer”命令查看创建的计算机账户

批量删除名称已“\\Test”开头的计算机账户,使用以下命令。

For /L %a in(1,1,10) do net computer \\Test%a /del

2.查看命令行新建计算机账户属性(略)

防止删除计算机账户

域日常管理中,汽油是计算机账户较多时,经常会出现误删除计算机账户等误操作。Windows Server 2008以后版本的AD DS域服务中,提供“防止对象被意外删除”功能,当计算机账户被赋予该功能后,计算机账户不能被删除。主要用于保护重要的计算机账户,例如服务器、管理组使用的计算机等。

1.使用“Active Directory用户和计算机”实现该功能

2.所有计算机启用、禁止“防止对象被意外删除”功能

通过Powershell命令为域中的所有计算机启用“防止对象被意外删除”功能。在命令行提示符下,键入如下命令。

Get-ADComputer -Filter*|Set-ADObject -protectedFromAccidentalDeletion:$true

命令执行后,为域中所有计算机启用“防止对象被意外删除”功能。

执行命令:

Get-ADComputer -Filter* | Set-ADObject -ProtectedFromAccidentalDeletion:$false

命令执行后,为域中所有计算机禁用“防止对象被意外删除”功能。

3.组织单位启用、禁止“防止对象被意外删除”功能

通过Powershell命令,为组织单位“所有计算机”下的计算机账户启用“防止对象被意外删除”功能。在命令行提示符下,键入如下命令。

Get-ADComputer -Filter * -SearchBase 'OU=所有计算机,DC=book,DC=com' | Set-ADObject -ProtectedFromAccidentalDeletion:$true

禁用“防止对象被意外删除”功能,键入命令:

Get-ADComputer -Filter * SearchBase 'OU=所有计算机,DC=book,DC=com' | Set-ADObject -ProtectedFromAccidentalDeletion:$false

常见错误一:拒绝访问

1.故障现象

客户端计算机加域过程中,经常遇到“拒绝访问”错误。

2.故障分析

“拒绝访问”故障基本是由于权限引起的,说明当前客户端计算机可以和域控制器连通,计算机之间连通性正常。错误原因是加域用户不具备加入域的权限。

3.解决方法

使用域管理员加域测试,重新委派加域用户权限,或者提高加域用户加入域账户的数量。

常见错误之二:找不到网络路径

1.故障现象

计算机加入域时提示找不到网络路径。

2.故障分析

由于客户端计算机能够发现域,因此可以确定网络的物理连接和各种协议没有问题。同时该计算机上也能够连接到域控制器,说明DNS解析方面也正常。可能原因为缺少网络协议或者相关的服务没有启动。

3.解决方法

客户端计算机使用净化版本的安装盘安装,净化过的版本为了提高操作系统运行性能,可能关闭部分服务,建议检查下列服务,并检测是否处于启动状态,如果没有启动,则启动服务并设置“启动类型”为“自动”。

·TCP/IP NetBIOS Helper

·Computer Browser

·Workstation

·Server

·Helper

·Remote Registry

·Windows Time

·Netlogon

验证网卡属性中,是否安装“Microsoft网络客户端”协议。

客户端计算机使用GHOST等还原模式安装,域中存在同名的计算机账户以及SID,需要首先使用“Sysprep”或者“Newsid”工具重新封装操作系统,然后检查上述服务。

客户端计算机原始安装盘全新安装,则需要检查用户的权限,默认情况下网络协议和必须的服务都已经启动。

常见故障之三:不能连接域控制器

1.故障现象

客户端计算机以本地管理员登录,客户端计算机域域控制器之间连通正常,加域时出现“无法与域控制器连接

2.故障分析

单击“详细信息”按钮,显示故障详细信息,以及可能产生故障的原因。

注意:此信息主要供网络管理员参考。如果您不是网络管理员,请通知网络管理员您收到了此信息,该信息已记录在文件C:\Windows\debug\dcdiag.txt中。

查询DNS以获取服务位置(SRV)资源记录[此资源记录用于查找域“book.com”的Active Directory域控制器(AD DC)]时遇到错误。

错误是:"没有为本地系统配置DNS服务器"

(错误代码0x0000267C DNS_ERROR_NO_DNS_SERVERS)

此查询用于查找_ldap._tcp.dc_msdcs.book.com的SRV记录

域控制器中集成部署“集成区域DNS服务”,因此可以确认部署DNS服务。故障信息提示SRV记录丢失。

3.解决方法

域控制器中重新注册域控制器的DNS记录。

第1步,以域管理员身份登录域控制器,在命令行提示符下,键入如下命令停止和重新启动AD DS域服务。

net stop NTDS

net start NTDS

第2步,键入以下命令重新注册域控制器的DNS记录

dnscmd /clearcache

ipconfig /flushdns

net stop netlogon

net stop dns

net start dns

net start netolgon

ipconfig /registerdns

常见故障之四

1.故障现象

客户端计算机运行Windows XP操作系统,打开“我的电脑”系统属性,“计算机名”选项卡中“网络ID”按钮不可用。单击“更改”按钮,在弹出的对话框中,“域”和“工作组”选项不可用,“其他”按钮被隐藏。

2.解决方法

出现上述故障的原因是“Workstation”服务没有启用,启动服务后故障消失。