反射型的一些玩法

1:反射型提交xss,get到url后面更上xss攻击代码,再次点击页面所有的A标签都是跳转到目标地址poc代码如下

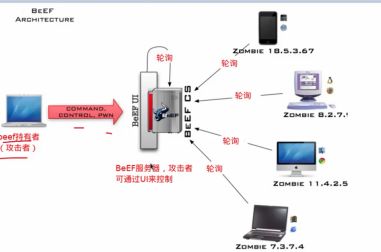

2:使用kali中的 beef 劫持用户浏览器

beef是个ruby开发的框架,kali自带,2006创建,现在还在维护,攻击目的说白了就是让用户勾上你的hook.js文件

执行的过程,就像这种恶意弹窗:

zombie(僵尸)即受害的浏览器。zombie 是被 hook(勾连)的,如果浏览器访问了有勾子(由 js

编写)的页面,就会被 hook,勾连的浏览器会执行初始代码返回一些信息,接着 zombie 会每隔一段时

间(默认为 1 秒)就会向 BeEF 服务器发送一个请求,询问是否有新的代码需要执行。BeEF 服务器本质

上就像一个 Web 应用,被分为前端 UI, 和后端。前端会轮询后端是否有新的数据需要更新,同时前端

也可以向后端发送指示, BeEF 持有者可以通过浏览器来登录 BeEF 的后台管理 UI。

开始: 1:将上图生成的hook.js文件写个一个HTML文件, 然后再次把第一个的代码跳转地址修改成这个HTML文件 , 访问这个HTML文件即加载hook.js ,适当可以做转码处理.

在 kali 上登录 beef 后台迚行查看

http://127.0.0.1:3000/ui/panel

在/usr/share/beef-xss/config.yaml 中查看 beef 初始用户和默认密码

之后可以进行一系列的操作,获取cookie/弹窗之类~

持久型的一些玩法

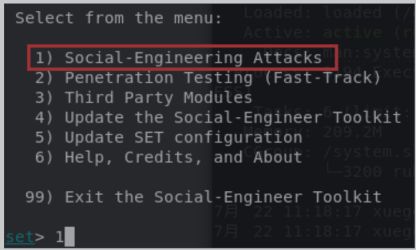

1: 使用setoolkit克隆站点,拿到用户登录站点的密码

Setoolkit 是一个万能的社工工具(社会工程学工具集合)

Kali输入setoolkit即可

**1)社会工程攻击**

**2)渗透测试(快速通道)**

**3)第三方模块**

**4)更新社会工程师工具包**

**5)更新 SET 配置**

**6)帮劣,积分和关于**

**99)退出社会工程师工具包**

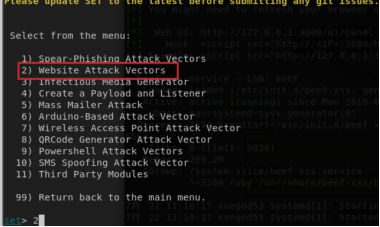

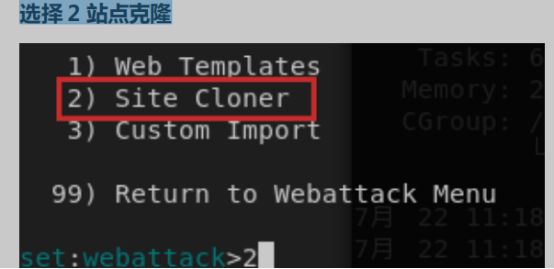

选择 2 网站攻击载体

菜单:

**1)矛网钓鱼攻击载体**

**2)网站攻击载体**

**3)传染媒介发生器**

**4)创建有效负载和侦听器**

**5)群发邮件攻击**

**6)基于 Arduino 的攻击向量**

**7)无线接入点攻击向量**

**8)QRcode 生成器攻击向量**

**9)PowerShell 攻击向量**

**10)短信欺骗攻击载体**

**11)第三方模块**

**99)返回主菜单。**

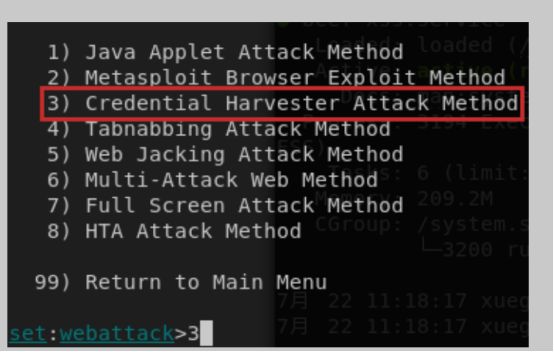

选择 3: 凭证收割机攻击方法

选择 4 站点克隆

设置侦听 IP 地址保持默认回车即可

输入 URL 迚行克隆

**set:webattack> Enter the url to clone:http://192.168.1.63/DVWA-master/login.php

直接回车

注:[]根据目录结构的位置,您可能需要将/var/www/复制到/var/www/html 中

如果你明白我们在这里说的话,请按返回

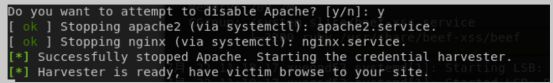

Do you want to attempt to disable Apache? [y/n]: y 因为我们前面小节启劢了 apache 所以

80 端口是占用的状态,所以我们可以在这里输入 y 关闭 apache。

到这里克隆成功。

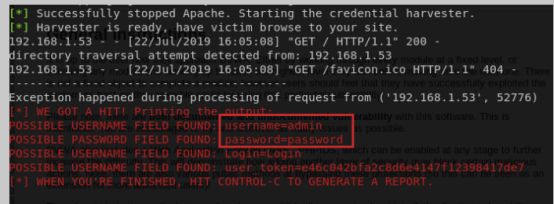

我们打开浏览器访问:http://192.168.1.53