体验了一把frida,感觉像是发现了新大陆一样,不信你继续看~

frida跟xposed对比:

xposed:root + xposed环境 + 写xposed模块

frida:root + 写js脚本

frida只需要设备有root权限,无需刷xposed环境,就能实现hook功能,而且不需要重启App,修改js脚本之后直接注入即可。本文将手把手带你上手frida。

frida github:

https://github.com/frida/frida

一、准备

frida分客户端环境和服务端环境。

在客户端我们可以编写js代码或者Python代码,连接远程设备,提交要注入的代码到远程,接受服务端的发来的消息等。

在服务端,我们需要用Javascript代码注入到目标进程,操作内存数据,给客户端发送消息等操作。我们也可以把客户端理解成控制端,服务端理解成被控端。

假如我们要用PC来对Android设备上的某个进程进行操作,那么PC就是客户端,而Android设备就是服务端。

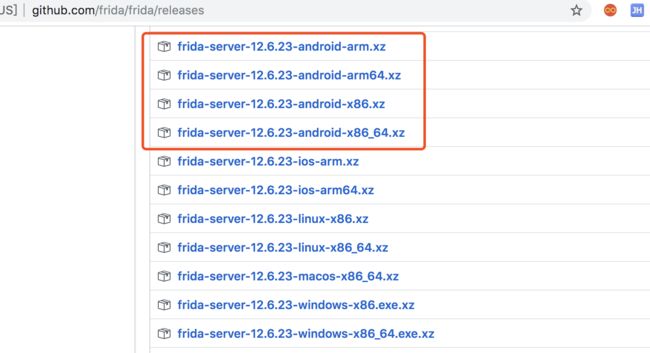

1.1 准备frida服务端环境

根据自己的平台下载frida服务端并解压

https://github.com/frida/frida/releases

解压,重命名为 frida-server

电脑连接手机,通过adb执行以下命令将服务端推到手机的 /data/local/tmp 目录

adb push frida-server /data/local/tmp/frida-server

执行以下命令修改frida-server文件权限

adb shell chmod 777 /data/local/tmp/frida-server

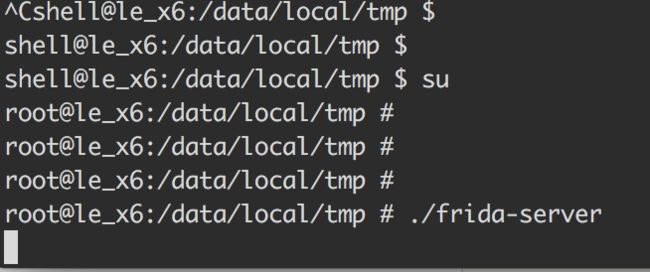

启动服务

adb shell

cd /data/local/tmp

su

./frida-server

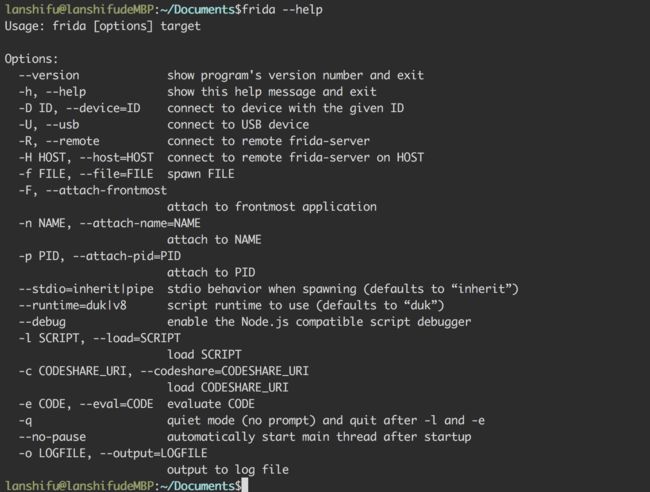

1.2 准备客户端环境

我用的是mac,windows同理,

首先需要python环境,这个自己安装,然后通过pip安装frida

命令如下

pip install frida-tools

pip install frida

等待一会儿,测试frida是否安装成功

1.3 测试

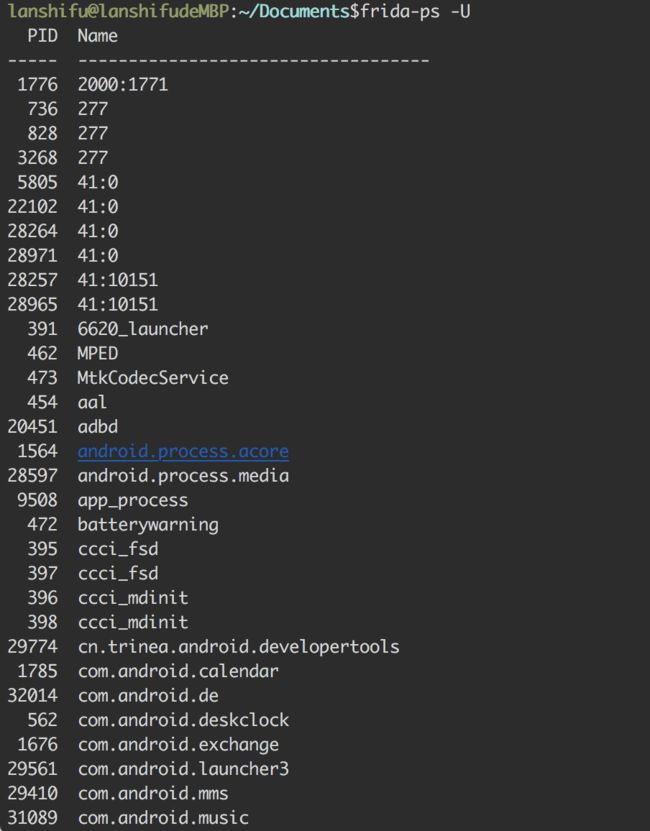

查看进程

frida-ps -U

参数解释:

-U 指定对USB设备操作

-l 指定加载一个Javascript脚本

最后指定一个进程名,如果想指定进程pid,用-p选项。正在运行的进程可以用frida-ps -U命令查看

这个报错是由于服务端没启动,前面的启动服务是不是没成功,回去看 1.1节。

然后在另一个控制台执行 frida-ps -U

可以看到手机正在运行的进程pid都列出来了。

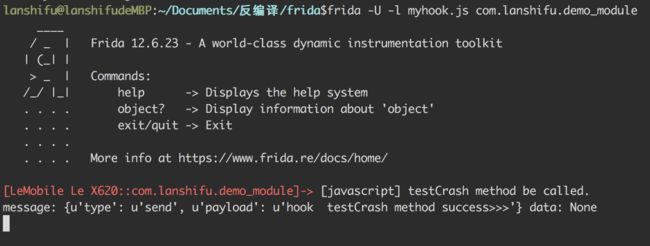

接下来将一个脚本 myhook.js 注入到Android目标进程

frida -U -l myhook.js com.lanshifu.demo_module

成功了,这个myhook.js内容如下

if(Java.available){

Java.perform(function(){

var MainActivity = Java.use("com.lanshifu.demo_module.ui.activity.DemoMainActivity");

MainActivity.testCrash.overload("int").implementation=function(chinese,math){

console.log("[javascript] testCrash method be called.");

send("hook testCrash method success>>>");

return this.testCrash(12345678);

}

});

}

拦截DemoMainActivity 的 testCrash(int)方法,调用的时候打印信息并且将入参改为12345678。日志打印出来了,界面上看也成功了,就不上图了,下面会详细介绍hook的各种操作。

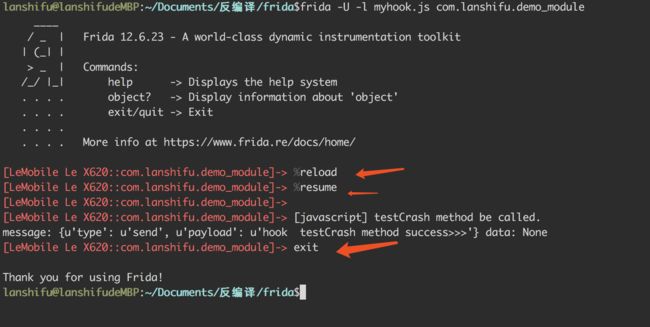

1.4 控制脚本命令

frida运行过程中,执行%resume重新注入,执行%reload来重新加载脚本;执行exit结束脚本注入

一般情况下,修改js脚本,然后输入exit结束脚本注入,再重新输入注入命令即可

二、Hook 实战

2.1 载入类

Java.use方法用于声明一个Java类,在用一个Java类之前首先得声明。比如声明一个String类,要指定完整的类名:

var StringClass=Java.use("java.lang.String");

2.2 参数

修改一个函数的实现是逆向调试中相当有用的。修改一个函数的实现后,如果这个函数被调用,我们的Javascript代码里的函数实现也会被调用。

参数类型表示(跟JNI里面的方法签名基本一样)

对于基本类型,直接用它在Java中的表示方法就可以了,不用改变,例如:

int

short

char

byte

boolean

float

double

long基本类型数组,用左中括号接上基本类型的缩写

基本类型 缩写:

boolean: Z

byte: B

char: C

double: D

float: F

int: I

long: J

short: S

例如:int[]类型,在重载时要写成[I

- 任意类,直接写完整类名即可

例如:java.lang.String

- 对象数组,用左中括号接上完整类名再接上分号

例如:[java.lang.String;

2.3 hook 无参构造函数

//声明一个Java类

var MyClass = Java.use("com.lanshifu.demo_module.ui.activity.DemoHookTestActivity$MyClass");

//hook 无参构造

MyClass.$init.overload().implementation=function(){

//调用原来构造

this.$init();

send("hook 无参构造 ");

}

2.3 hook 有参构造函数

var MyClass = Java.use("com.lanshifu.demo_module.ui.activity.DemoHookTestActivity$MyClass");

//hook 有参构造,入参是 int[]

MyClass.$init.overload('[I').implementation=function(param){

send("hook 有参构造 init(int[] i) method ");

}

2.4 hook 多参数的构造函数的实现

ClassName.$init.overload('[B','int','int').implementation=function(param1,param2,param3){

//do something

}

注意:当构造函数(函数)有多种重载形式,比如一个类中有两个形式的func:void func()和void func(int),要加上overload来对函数进行重载,否则可以省略overload

2.5 hook 一般函数

//void函数

MyClass.method1.overload().implementation=function(){

send("hook method1 ");

}

//有入参的函数

MyClass.method2.overload("int","int").implementation=function(param1,param2){

send("hook method2 ");

this.method2(100,100)

}

2.6 调用函数

和Java一样,创建类实例就是调用构造函数,而在这里用$new表示一个构造函数。

//实例化一个类并调用它的method3方法

var ClassName=Java.use("com.lanshifu.demo_module.ui.activity.DemoHookTestActivity$MyClass");

var instance = ClassName.$new();

instance.method3(1,2,3);

2.7 类型转换

用Java.cast方法来对一个对象进行类型转换,如将variable转换成java.lang.String:

var StringClass=Java.use("java.lang.String");

var NewTypeClass=Java.cast(variable,StringClass);

2.8 Java.perform方法

Java.perform(fn)在Javascript代码成功被附加到目标进程时调用,我们核心的代码要在里面写。格式:

Java.perform(function(){

//do something...

});

三、配置python脚本注入

3.1 创建 FridaDemo.py

我直接在Pycharm 里面创建了 FridaDemo.py,然后代码如下

# -*- coding: UTF-8 -*-

import frida, sys

jscode = """

if(Java.available){

Java.perform(function(){

var MainActivity = Java.use("com.lanshifu.demo_module.ui.activity.DemoMainActivity");

MainActivity.testCrash.overload("int").implementation=function(chinese,math){

console.log("[javascript] testCrash method be called.");

send("hook testCrash method success>>>");

return this.testCrash(12345678);

}

//声明一个Java类

var MyClass = Java.use("com.lanshifu.demo_module.ui.activity.DemoHookTestActivity$MyClass");

//hook 无参构造

MyClass.$init.overload().implementation=function(){

//调用原来构造

this.$init();

send("hook 无参构造 ");

}

//hook 有参构造,入参是 int[]

MyClass.$init.overload('[I').implementation=function(param){

send("hook 有参构造 init(int[] i) method ");

}

//hook 多个参数构造,入参是 int,int

MyClass.$init.overload("int","int").implementation=function(param1,param2){

send("hook success ");

send(param1);

send(param2);

//修改返回值

return 100;

}

//void函数

MyClass.method1.overload().implementation=function(){

send("hook method1 ");

this.method1();

}

//有入参的函数

MyClass.method2.overload("int","int").implementation=function(param1,param2){

send("hook method2 ");

//实例化一个类并调用它的method3方法

var ClassName=Java.use("com.lanshifu.demo_module.ui.activity.DemoHookTestActivity$MyClass");

var instance = ClassName.$new();

instance.method3(1,2,3);

this.method2(100,100)

}

//

MyClass.method3.overload("int","int","int").implementation=function(param1,param2,param3){

send("hook method3 ");

this.method3(100,100,100)

}

});

}

"""

def on_message(message, data):

if message['type'] == 'send':

print("[*] {0}".format(message['payload']))

else:

print(message)

pass

# 查找USB设备并附加到目标进程

session = frida.get_usb_device().attach('com.lanshifu.demo_module')

# 在目标进程里创建脚本

script = session.create_script(jscode)

# 注册消息回调

script.on('message', on_message)

print('[*] Start attach')

# 加载创建好的javascript脚本

script.load()

# 读取系统输入

sys.stdin.read()

执行这个python脚本,手机打开app执行到该方法,看到打印了日志

ctrl + c停止脚本,看起来方便一些。

接下来分析一下步骤:

- 通过调用f

rida.get_usb_device()方法来得到一个连接中的USB设备(Device类)实例 - 调用

attach附加到目标进程 - 调用Session类的

create_script()方法创建一个脚本,传入需要注入的javascript代码并得到Script类实例 - 调用Script类的

on()方法添加一个消息回调,第一个参数是信号名,乖乖传入message就行,第二个是回调函数 - 最后调用Script类的

load()方法来加载刚才创建的脚本。

四、总结

- 手机配置frida 服务端环境

- 电脑配置frida 客户端环境

- 编写js脚本

- 通过adb启动服务,

adb shell 'su -c /data/local/tmp/frida-server' - 电脑执行脚本:

frida -U -l myhook.js com.lanshifu.demo_module - 在命令行输入exit,回车,停止注入代码

体验了一把frida之后, 发现一个很明显的优势,就是不需要写xposed模块,直接一个js脚本,就能马上测试hook点,不需要重启应用。

手机frida服务端的配置踩了一个坑,下载错了,我的6.0 手机是arm架构的,我下载了arm64的,导致注入js之后手机崩溃。

本文参考:

https://www.jianshu.com/p/f98aca8f3c05

https://www.frida.re/docs/examples/android/

如有雷同,纯属copy。

我的主页:

蓝师傅_Android