- 2.0践行没有你的参与就不完美

x秀丽x

亲爱的伙伴们早上好,今天早上我们开了一次班委竞选的会议,全程只有20多个人参与,宫班本着对大家负责任的态度告诉我们,此次竞选作废,原因是这没有达到2.0的100%参会要求,如果没有大家的参与那么这个班委选出来还有什么意义,这说明选出来的人也是不一定是我们大家心目中认可的那个人,所以为了让大家的这个90天能够更好的激发出自己的的“做”的能力,那么要从第一次竞选班委的会议开始做到100%出席会议,竞选

- 读书||陶新华《教育中的积极心理学》1—28

流水淙淙2022

读一本好书,尤如和一位高尚者对话,亦能对人的精神进行洗礼。但是若不能和实践结合起来,也只能落到空读书的状态。读书摘要与感想1、塞利格曼在《持续的幸福》一书中提出了幸福2.0理论,提出幸福由5个元素决定——积极情绪、投入的工作和生活、目标和意义、和谐的人际关系、成就感。2、人的大脑皮层在进行智力活动时,都伴有皮下中枢活动,对这些活动进行体验请假,并由此产生了情感解读。人的情绪情感体验总是优先于大脑的

- MongoDB知识概括

GeorgeLin98

持久层mongodb

MongoDB知识概括MongoDB相关概念单机部署基本常用命令索引-IndexSpirngDataMongoDB集成副本集分片集群安全认证MongoDB相关概念业务应用场景:传统的关系型数据库(如MySQL),在数据操作的“三高”需求以及应对Web2.0的网站需求面前,显得力不从心。解释:“三高”需求:①Highperformance-对数据库高并发读写的需求。②HugeStorage-对海量数

- 使用由 Python 编写的 lxml 实现高性能 XML 解析

hunyxv

python笔记pythonxml

转载自:文章lxml简介Python从来不出现XML库短缺的情况。从2.0版本开始,它就附带了xml.dom.minidom和相关的pulldom以及SimpleAPIforXML(SAX)模块。从2.4开始,它附带了流行的ElementTreeAPI。此外,很多第三方库可以提供更高级别的或更具有python风格的接口。尽管任何XML库都足够处理简单的DocumentObjectModel(DOM

- 《教育信息化2.0素养提升》思考与总结———2019兴成长4⃣️班

宁都5940李娟

迎来了美好的假期生活。你可以放松。但是不可以向自己的惰性妥协。你决定不了太阳几点升起,但你可以决定你何时起床。暑假前一个星期很喜欢这样的生活。上午逛逛超市,中午陪爸妈吃饭。下午午觉或者看看书。洗洗衣服干干活。晚上七点钟开始去上课。晚上回来看看电视。熬夜、这样的生活。没有压力。没有目的。没有成果。看似乎一切都可以。这样的生活最多只能过一个星期。暑假的第一个星期学校就开始安排个为教师的素养提升以及自身

- [转载] NoSQL简介

weixin_30325793

大数据数据库运维

摘自“百度百科”。NoSQL,泛指非关系型的数据库。随着互联网web2.0网站的兴起,传统的关系数据库在应付web2.0网站,特别是超大规模和高并发的SNS类型的web2.0纯动态网站已经显得力不从心,暴露了很多难以克服的问题,而非关系型的数据库则由于其本身的特点得到了非常迅速的发展。NoSQL数据库的产生就是为了解决大规模数据集合多重数据种类带来的挑战,尤其是大数据应用难题。虽然NoSQL流行语

- 详细的等保测评攻略就在这里

快快小毛毛

网络网络安全系统安全

信息安全等级保护,是对信息和信息载体按照重要性等级分级别进行保护的一种工作。目前我国实行的是等保2.0于2019年12月1日开始实施,等保2.0从传统的信息系统,转变成具有基础信息网络平台的多种新兴技术对象,即具有网络服务,有数据的网络服务平台都可以成为新兴的测评对象。等保2.0备案从原来的自主定级改变成系统定级,才能得到公安机关的备案,关于等保测评详细攻略如下:等保2.0定级步骤:确定定级对象—

- Cloud Native Weekly | 华为云抢先发布Redis5.0,红帽宣布收购混合云提供商

weixin_34302561

数据库devops大数据

1——华为云抢先发布Redis5.02——DigitalOceanK8s服务正式上线3——红帽宣布收购混合云提供商NooBaa4——微软发布多项AzureKubernetes服务更新1华为云抢先发布Redis5.012月17日,华为云在DCS2.0的基础上,快人一步,抢先推出了新的Redis5.0产品,这是一个崭新的突破。目前国内在缓存领域的发展普遍停留在Redis4.0阶段,华为云率先发布了Re

- php 实现JWT

每天瞎忙的农民工

phpphp

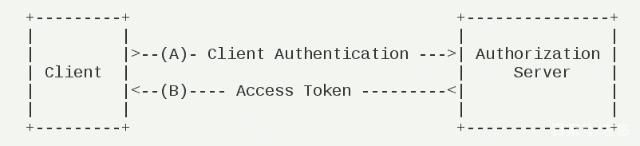

在PHP中,JSONWebToken(JWT)是一种开放标准(RFC7519)用于在各方之间作为JSON对象安全地传输信息。JWT通常用于身份验证系统,如OAuth2或基于令牌的身份验证。以下是一个基本的PHP实现JWT生成和验证的代码示例。JWT的组成部分JWT包含三个部分:Header(头部):说明算法和令牌类型。Payload(有效载荷):包含声明(如用户数据、过期时间等)。Signatur

- springcloud — 微服务鉴权管理Spring Security原理解析(二)

RachelHwang

springcloudspringjavaspringsecurityoauth2springcloud

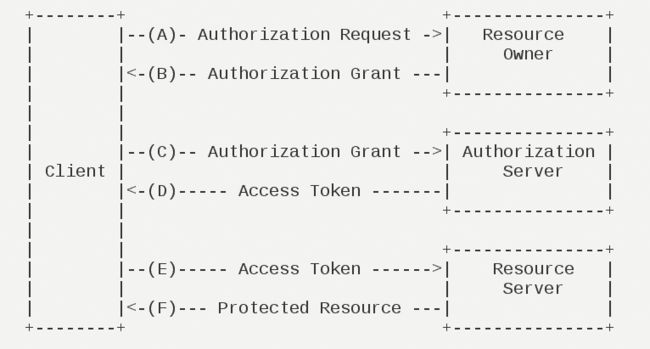

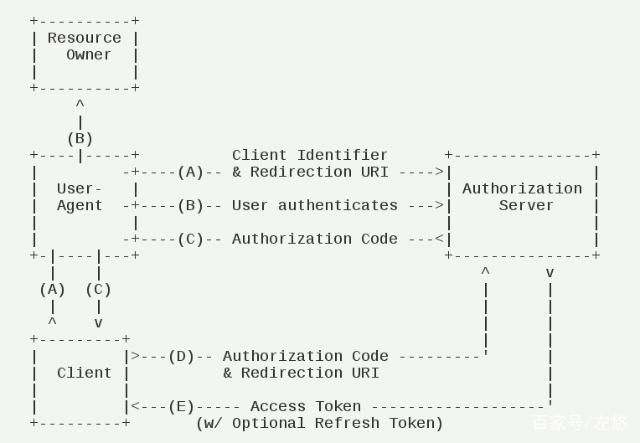

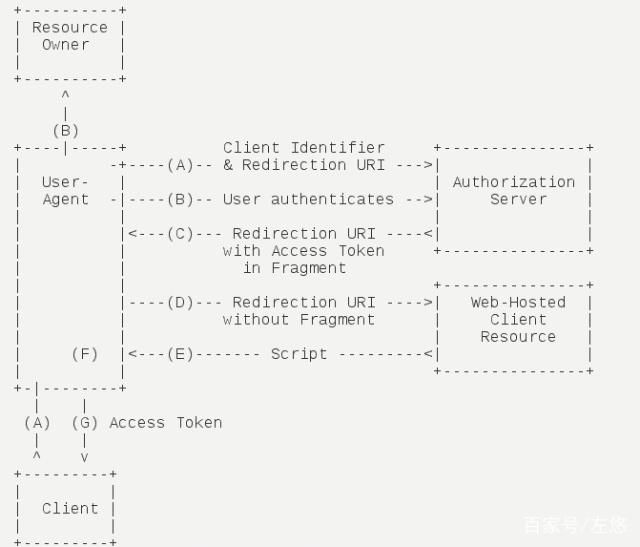

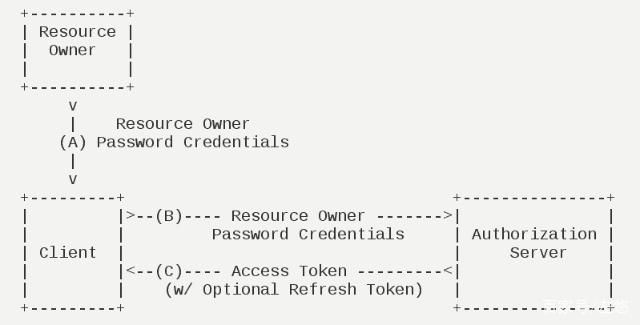

引言:回顾之前介绍的OAuth2简单分析与介绍,微服务鉴权管理之OAuth2原理解析(一),前面的部分,我们关注了SpringSecurity是如何完成认证工作的,但是另外一部分核心的内容:过滤器,一直没有提到,我们已经知道SpringSecurity使用了springSecurityFilterChain作为了安全过滤的入口,这一节主要分析一下这个过滤器链都包含了哪些关键的过滤器,并且各自的使命

- 车联网智能终端GB/T 32960国标协议规范 、国标新能源车联网终端GB/T32960标准T-BOX应用

zsmydz888

车联网解决方案汽车T-Box车机硬件

新能源车联网终端T-BOX符合GB/T32960,标准国标车载智能网联终端4GTBOX,利用车身总线Can2.0控制协议实现终端与汽车的信息交互,结合北斗GPS卫星定位技术、4G蜂窝网络、Internet网传技术,提供多种信息达成对车辆安全防护,通过强大的服务平台可以实现对车辆进行实时远程监管作用,可以为企业和私家车主提供定位、跟踪、防盗、轨迹回放、车况监测和驾驶行为分析等功能,也可以广泛应用于个

- Android界面特效全汇总

小飞鹤

Android开发详解android

(一)Activity页面切换的效果Android2.0之后有了overridePendingTransition(),其中里面两个参数,一个是前一个activity的退出两一个activity的进入,Java代码1.@OverridepublicvoidonCreate(BundlesavedInstanceState){2.super.onCreate(savedInstanceState);

- Web3入门指南:从基础概念到实际应用

dingzd95

去中心化web3区块链人工智能智能合约

Web3,即“去中心化的第三代互联网”,正在逐步改变我们对互联网的传统认知。从最初的静态网页(Web1.0)到互动平台和社交媒体为主的互联网(Web2.0),Web3的目标是让用户重新掌握对数据和数字资产的控制权。什么是Web3?Web3被视为互联网的下一代发展阶段,其核心是去中心化。与以往依赖中心化服务器和大公司控制的数据模式不同,Web3通过区块链技术实现了数据的分布式存储和处理。这一去中心化

- 「读书笔记」《如何阅读一本书》13 如何阅读历史书

兆雪儿的简书

一本书的分类2.0注:深色字体的分类都是在这部分深入讨论过的,浅色字体的分类仅讨论了其上一级的大分类。“一个历史的‘事实’——虽然我们感觉很相信这两个字代表的意义,但却是世上最难以捉摸的。”“历史比较接近小说,而非科学。”因为,跟小说一样,“他们在创造一个世界。这个新世界与我们所居住的世界并非截然不同——事实上,最好不是——而一个诗人也是人,透过人的感官进行自己的学习。”一、2个要点要点一:对你感

- vue IE因Promise无法显示解决办法

Yao请输入昵称

一、ie11打开vue2.0项目空白,控制台报错vuexrequiresaPromisepolyfillinthisbrowserPromise为ES6语法,有的浏览器不支持ES6,所以需要安装babel-polyfill来将ES6转换为浏览器可识别的ES5语法①npminstall--save-devbabel-polyfill②在main.js中引入import"babel-polyfill"

- AFN用什么方式实现多线程

natewang

AF3.03.0基于NSURLsession。网络请求的线程可由NSURLSessionConfiguration的HTTPMaximumConnectionsPerHost控制。delegate回调在一个线程上。AF2.0基于NSOperation、NSOperationQueue。使用常驻线程来发起请求、接受delegate回调数据。可以自己设置NSOperationQueue的最大线程数来控

- 三十五、Gin注册功能实战

Boo_T

gogingolang开发语言后端

目录一、创建请求组二、service下创建register.go文件三、实现密码加密功能四、在register方法中使用encryptPassword函数一、创建请求组const(rootPath="/api/"noAuthPath="/out/api/")//创建请求组noAuth:=r.Group(noAuthPath)//注册功能路由绑定noAuth.POST("cms/register",

- 国家等保 2.0 时代,你的移动安全要如何防护?

Reneeeeee412

移动互联时代,什么对企业最重要?是人才?是技术?在勒索病毒“WannaCry”肆虐全球之后企业更加意识到安全才是关键所在跃至2.0时代国家等级保护范围扩展到新领域在信息安全领域,国家提出了最为深远的保障制度——信息安全等级保护制度。在2017年5月等保制度顺应时代要求一跃升级到2.0,不仅安全等级的评定条件更加严格,保护要求也扩展到移动互联、云计算、大数据、物联网和工业控制等新技术和新应用领域。在

- go向量数据库

leijmdas

golang

在Go语言中,有几个开源的向量数据库项目可供选择。以下是一些受欢迎的选项:1.Milvus:Milvus是一个开源的向量数据库,专为AI应用设计,支持大规模的向量相似性搜索。Milvus2.0版本采用云原生架构,具有存储和计算分离的特点,支持水平扩展以处理数十亿的向量数据。Milvus提供了Go语言的SDK,可以轻松集成到Go应用程序中。Milvus支持多种索引类型,如倒排索引、HNSW、IVF等

- 前端技术简介

2401_83916204

程序员前端

“前端开发”是从“网页制作”演变而来的。从2005年开始,互联网进入web2.0时代,由单一的文字和图片组成的静态网页已经不能满足用户的需求,用户需要更好的体验。在web2.0时代,网页有静态网页和动态网页。所谓动态网页,就是用户不仅仅可以浏览网页,还可以与服务器进行交互。举个例子,你登陆新浪微博,要输入账号密码,这个时候就需要服务器对你的账号和密码进行验证通过才行。web2.0时代的网页不仅包含

- Spring Boot整合Spring Security+JWT+OAuth 2.0 实现认证鉴权登录(框架介绍)

星空下夜猫子

springspringboot数据库

简介SpringSecurity框架描述SpringSecurity是一个基于Spring框架的安全性框架,可以为Web应用程序提供身份验证(Authentication)、授权(Authorization)、攻击防御等安全功能。SpringSecurity框架提供了一整套的身份验证、授权、ACL(访问控制列表)等模块和类库,还提供了一系列的安全过滤器、安全标签等,可以方便地实现常见的安全性控制。

- Meta Force原力元宇宙区块链驱动的财富新引擎

口碑信息传播者

在数字化浪潮席卷全球的今天,区块链技术以其去中心化、透明性和不可篡改的特性,正逐渐改变着传统行业的运营模式。其中,MetaForce2.0原力元宇宙作为区块链技术应用的佼佼者,以其独特的矩阵玩法和智能合约机制,成为了市场竞争的新宠。本文将详细解析MetaForce2.0原力元宇宙的运作机制,以及它如何为参与者带来丰厚的收益。13分钟视频内容讲明白原力元宇宙创富项目,中国区运营服务对接微信:Forc

- Elasticsearch 安装

哒哒-blog

Elasticsearchelasticsearchjenkins大数据

下载安装elasticsearch下载链接运行:bin\elasticsearch.bat设置密码:.\bin\elasticsearch-setup-passwordsinteractive这边设置密码遇到一个坑PSG:\elasticsearch-8.8.1>.\bin\elasticsearch-setup-passwordsinteractiveFailedtoauthenticateus

- 2.0第一周检视(8/16-8/20)

aeb1fe80c479

目标一:早起6:30目标二:运动每周3次以上(跑步,跳绳,瑜珈,冥想,快/慢走10000步……)目标三:早睡23点1.健康:本周精力感觉不足,总是犯困,每天也23点睡觉早上6点多会醒,但是醒来后还是感觉困,睡眠软件记录深眠只有1小时左右,午休做10分钟冥想补充精力;运动:两次美姿雅仪锻炼,一次晚上快走1W+2.学习:上了叶老师的财富公开课和PPT公开课发现有上海班,立即决定预约10月PPT3.线下

- Spring Boot 2.0 解决跨域问题:WebMvcConfiguration implements WebMvcConfigurer

令狐少侠2011

spring前端springbootjava后端

WhenallowCredentialsistrue,allowedOriginscannotcontainthespecialvalue“*“sincethatcannotWhenallowCredentialsistrue,allowedOriginscannotcontainthespecialvalue"*"sincethatcannotbesetonthe“Access-Control-

- Flutter 自绘组件 (CustomPaint与Canvas)绘制虚线、区域、直线(一)

goodhighting

程序员flutter前端javascript

有人也许会疑惑,方案1和方案二不都是采用的绘制吗,那可不一定。有的时候解决问题,我们不遵循常规也可以解决问题,满足一时之需了。1、解决问题奇葩方式一:为什么奇葩呢?我们采用多个Container进行竖直或者水平排列完成了效果,至于性能上我们后面慢慢验证了。_lineContainer(){returnContainer(margin:EdgeInsets.only(top:2.0),color:C

- 易效能2.0精进J班YY82392898第二周大班会

情若能控_

周检视模版【三个标签】1.旅游爱好者。2.财务自由追求者。3.时间管理践行者。【90天目标】目标1:优化检视,每天晨间日记,周检视,月检视不中断目标2:养成每周3次跑步,争取90天跑一次半马。目标3:培养专注,每天阅读半小时。坐标:宁夏银川睡眠:21:30睡觉为健康,5:00起床为梦想。健康:90天减肥(身材恢复到两年前80公斤)家庭:说服自己用爱教育孩子,而不是打骂阅读:听樊登读书会30分钟;9

- 天使2.0践行班级总结→唐斌

斌临城下

各位天使班的天使班,大家早上好。我是2.0天使践行班的班长,唐斌。很荣幸在这100天的日子里作为班长服务大家,带领大家一起践行。在这100天的践行日子里,对我成长进步很大,让我懂得了践行不是一朝一夕的事,是持续终身的事。首先我说说作为班长在这100天践行日子里都做了哪些具体工作:1.开班前期分组,落实学员入组;2.班会,班委会跟各小组班委沟通,确定好主持人和各参会大臣,参与班会排练;3.解决班委会

- Spring Cloud云架构 - SSO单点登录之OAuth2.0 根据token获取用户信息(4)

初夏_91fb

上一篇我根据框架中OAuth2.0的使用总结,画了SSO单点登录之OAuth2.0登出流程,今天我们看一下根据用户token获取yoghurt信息的流程:image/***根据token获取用户信息*@paramaccessToken*@return*@throwsException*/@RequestMapping(value="/user/token/{accesstoken}",method

- 移动WEB开发(第四天)__响应式布局

加蓓努力我先飞

5.移动web开发资料前端

移动WEB开发(第四天)__响应式布局移动端WEB开发之响应式布局1.0响应式开发原理1.1响应式开发原理1.2响应式布局容器2.0bootstrap的介绍2.1Bootstrap简介2.2bootstrap优点2.3版本简介2.4bootstrap基本使用2.5bootstrap布局容器2.6bootstrap栅格系统3.0阿里百秀案例制作3.1技术选型移动端WEB开发之响应式布局1.0响应式开

- jsonp 常用util方法

hw1287789687

jsonpjsonp常用方法jsonp callback

jsonp 常用java方法

(1)以jsonp的形式返回:函数名(json字符串)

/***

* 用于jsonp调用

* @param map : 用于构造json数据

* @param callback : 回调的javascript方法名

* @param filters : <code>SimpleBeanPropertyFilter theFilt

- 多线程场景

alafqq

多线程

0

能不能简单描述一下你在java web开发中需要用到多线程编程的场景?0

对多线程有些了解,但是不太清楚具体的应用场景,能简单说一下你遇到的多线程编程的场景吗?

Java多线程

2012年11月23日 15:41 Young9007 Young9007

4

0 0 4

Comment添加评论关注(2)

3个答案 按时间排序 按投票排序

0

0

最典型的如:

1、

- Maven学习——修改Maven的本地仓库路径

Kai_Ge

maven

安装Maven后我们会在用户目录下发现.m2 文件夹。默认情况下,该文件夹下放置了Maven本地仓库.m2/repository。所有的Maven构件(artifact)都被存储到该仓库中,以方便重用。但是windows用户的操作系统都安装在C盘,把Maven仓库放到C盘是很危险的,为此我们需要修改Maven的本地仓库路径。

- placeholder的浏览器兼容

120153216

placeholder

【前言】

自从html5引入placeholder后,问题就来了,

不支持html5的浏览器也先有这样的效果,

各种兼容,之前考虑,今天测试人员逮住不放,

想了个解决办法,看样子还行,记录一下。

【原理】

不使用placeholder,而是模拟placeholder的效果,

大概就是用focus和focusout效果。

【代码】

<scrip

- debian_用iso文件创建本地apt源

2002wmj

Debian

1.将N个debian-506-amd64-DVD-N.iso存放于本地或其他媒介内,本例是放在本机/iso/目录下

2.创建N个挂载点目录

如下:

debian:~#mkdir –r /media/dvd1

debian:~#mkdir –r /media/dvd2

debian:~#mkdir –r /media/dvd3

….

debian:~#mkdir –r /media

- SQLSERVER耗时最长的SQL

357029540

SQL Server

对于DBA来说,经常要知道存储过程的某些信息:

1. 执行了多少次

2. 执行的执行计划如何

3. 执行的平均读写如何

4. 执行平均需要多少时间

列名 &

- com/genuitec/eclipse/j2eedt/core/J2EEProjectUtil

7454103

eclipse

今天eclipse突然报了com/genuitec/eclipse/j2eedt/core/J2EEProjectUtil 错误,并且工程文件打不开了,在网上找了一下资料,然后按照方法操作了一遍,好了,解决方法如下:

错误提示信息:

An error has occurred.See error log for more details.

Reason:

com/genuitec/

- 用正则删除文本中的html标签

adminjun

javahtml正则表达式去掉html标签

使用文本编辑器录入文章存入数据中的文本是HTML标签格式,由于业务需要对HTML标签进行去除只保留纯净的文本内容,于是乎Java实现自动过滤。

如下:

public static String Html2Text(String inputString) {

String htmlStr = inputString; // 含html标签的字符串

String textSt

- 嵌入式系统设计中常用总线和接口

aijuans

linux 基础

嵌入式系统设计中常用总线和接口

任何一个微处理器都要与一定数量的部件和外围设备连接,但如果将各部件和每一种外围设备都分别用一组线路与CPU直接连接,那么连线

- Java函数调用方式——按值传递

ayaoxinchao

java按值传递对象基础数据类型

Java使用按值传递的函数调用方式,这往往使我感到迷惑。因为在基础数据类型和对象的传递上,我就会纠结于到底是按值传递,还是按引用传递。其实经过学习,Java在任何地方,都一直发挥着按值传递的本色。

首先,让我们看一看基础数据类型是如何按值传递的。

public static void main(String[] args) {

int a = 2;

- ios音量线性下降

bewithme

ios音量

直接上代码吧

//second 几秒内下降为0

- (void)reduceVolume:(int)second {

KGVoicePlayer *player = [KGVoicePlayer defaultPlayer];

if (!_flag) {

_tempVolume = player.volume;

- 与其怨它不如爱它

bijian1013

选择理想职业规划

抱怨工作是年轻人的常态,但爱工作才是积极的心态,与其怨它不如爱它。

一般来说,在公司干了一两年后,不少年轻人容易产生怨言,除了具体的埋怨公司“扭门”,埋怨上司无能以外,也有许多人是因为根本不爱自已的那份工作,工作完全成了谋生的手段,跟自已的性格、专业、爱好都相差甚远。

- 一边时间不够用一边浪费时间

bingyingao

工作时间浪费

一方面感觉时间严重不够用,另一方面又在不停的浪费时间。

每一个周末,晚上熬夜看电影到凌晨一点,早上起不来一直睡到10点钟,10点钟起床,吃饭后玩手机到下午一点。

精神还是很差,下午像一直野鬼在城市里晃荡。

为何不尝试晚上10点钟就睡,早上7点就起,时间完全是一样的,把看电影的时间换到早上,精神好,气色好,一天好状态。

控制让自己周末早睡早起,你就成功了一半。

有多少个工作

- 【Scala八】Scala核心二:隐式转换

bit1129

scala

Implicits work like this: if you call a method on a Scala object, and the Scala compiler does not see a definition for that method in the class definition for that object, the compiler will try to con

- sudoku slover in Haskell (2)

bookjovi

haskellsudoku

继续精简haskell版的sudoku程序,稍微改了一下,这次用了8行,同时性能也提高了很多,对每个空格的所有解不是通过尝试算出来的,而是直接得出。

board = [0,3,4,1,7,0,5,0,0,

0,6,0,0,0,8,3,0,1,

7,0,0,3,0,0,0,0,6,

5,0,0,6,4,0,8,0,7,

- Java-Collections Framework学习与总结-HashSet和LinkedHashSet

BrokenDreams

linkedhashset

本篇总结一下两个常用的集合类HashSet和LinkedHashSet。

它们都实现了相同接口java.util.Set。Set表示一种元素无序且不可重复的集合;之前总结过的java.util.List表示一种元素可重复且有序

- 读《研磨设计模式》-代码笔记-备忘录模式-Memento

bylijinnan

java设计模式

声明: 本文只为方便我个人查阅和理解,详细的分析以及源代码请移步 原作者的博客http://chjavach.iteye.com/

import java.util.ArrayList;

import java.util.List;

/*

* 备忘录模式的功能是,在不破坏封装性的前提下,捕获一个对象的内部状态,并在对象之外保存这个状态,为以后的状态恢复作“备忘”

- 《RAW格式照片处理专业技法》笔记

cherishLC

PS

注意,这不是教程!仅记录楼主之前不太了解的

一、色彩(空间)管理

作者建议采用ProRGB(色域最广),但camera raw中设为ProRGB,而PS中则在ProRGB的基础上,将gamma值设为了1.8(更符合人眼)

注意:bridge、camera raw怎么设置显示、输出的颜色都是正确的(会读取文件内的颜色配置文件),但用PS输出jpg文件时,必须先用Edit->conv

- 使用 Git 下载 Spring 源码 编译 for Eclipse

crabdave

eclipse

使用 Git 下载 Spring 源码 编译 for Eclipse

1、安装gradle,下载 http://www.gradle.org/downloads

配置环境变量GRADLE_HOME,配置PATH %GRADLE_HOME%/bin,cmd,gradle -v

2、spring4 用jdk8 下载 https://jdk8.java.

- mysql连接拒绝问题

daizj

mysql登录权限

mysql中在其它机器连接mysql服务器时报错问题汇总

一、[running]

[email protected]:~$mysql -uroot -h 192.168.9.108 -p //带-p参数,在下一步进行密码输入

Enter password: //无字符串输入

ERROR 1045 (28000): Access

- Google Chrome 为何打压 H.264

dsjt

applehtml5chromeGoogle

Google 今天在 Chromium 官方博客宣布由于 H.264 编解码器并非开放标准,Chrome 将在几个月后正式停止对 H.264 视频解码的支持,全面采用开放的 WebM 和 Theora 格式。

Google 在博客上表示,自从 WebM 视频编解码器推出以后,在性能、厂商支持以及独立性方面已经取得了很大的进步,为了与 Chromium 现有支持的編解码器保持一致,Chrome

- yii 获取控制器名 和方法名

dcj3sjt126com

yiiframework

1. 获取控制器名

在控制器中获取控制器名: $name = $this->getId();

在视图中获取控制器名: $name = Yii::app()->controller->id;

2. 获取动作名

在控制器beforeAction()回调函数中获取动作名: $name =

- Android知识总结(二)

come_for_dream

android

明天要考试了,速速总结如下

1、Activity的启动模式

standard:每次调用Activity的时候都创建一个(可以有多个相同的实例,也允许多个相同Activity叠加。)

singleTop:可以有多个实例,但是不允许多个相同Activity叠加。即,如果Ac

- 高洛峰收徒第二期:寻找未来的“技术大牛” ——折腾一年,奖励20万元

gcq511120594

工作项目管理

高洛峰,兄弟连IT教育合伙人、猿代码创始人、PHP培训第一人、《细说PHP》作者、软件开发工程师、《IT峰播》主创人、PHP讲师的鼻祖!

首期现在的进程刚刚过半,徒弟们真的很棒,人品都没的说,团结互助,学习刻苦,工作认真积极,灵活上进。我几乎会把他们全部留下来,现在已有一多半安排了实际的工作,并取得了很好的成绩。等他们出徒之日,凭他们的能力一定能够拿到高薪,而且我还承诺过一个徒弟,当他拿到大学毕

- linux expect

heipark

expect

1. 创建、编辑文件go.sh

#!/usr/bin/expect

spawn sudo su admin

expect "*password*" { send "13456\r\n" }

interact

2. 设置权限

chmod u+x go.sh 3.

- Spring4.1新特性——静态资源处理增强

jinnianshilongnian

spring 4.1

目录

Spring4.1新特性——综述

Spring4.1新特性——Spring核心部分及其他

Spring4.1新特性——Spring缓存框架增强

Spring4.1新特性——异步调用和事件机制的异常处理

Spring4.1新特性——数据库集成测试脚本初始化

Spring4.1新特性——Spring MVC增强

Spring4.1新特性——页面自动化测试框架Spring MVC T

- idea ubuntuxia 乱码

liyonghui160com

1.首先需要在windows字体目录下或者其它地方找到simsun.ttf 这个 字体文件。

2.在ubuntu 下可以执行下面操作安装该字体:

sudo mkdir /usr/share/fonts/truetype/simsun

sudo cp simsun.ttf /usr/share/fonts/truetype/simsun

fc-cache -f -v

- 改良程序的11技巧

pda158

技巧

有很多理由都能说明为什么我们应该写出清晰、可读性好的程序。最重要的一点,程序你只写一次,但以后会无数次的阅读。当你第二天回头来看你的代码 时,你就要开始阅读它了。当你把代码拿给其他人看时,他必须阅读你的代码。因此,在编写时多花一点时间,你会在阅读它时节省大量的时间。

让我们看一些基本的编程技巧:

尽量保持方法简短

永远永远不要把同一个变量用于多个不同的

- 300个涵盖IT各方面的免费资源(下)——工作与学习篇

shoothao

创业免费资源学习课程远程工作

工作与生产效率:

A. 背景声音

Noisli:背景噪音与颜色生成器。

Noizio:环境声均衡器。

Defonic:世界上任何的声响都可混合成美丽的旋律。

Designers.mx:设计者为设计者所准备的播放列表。

Coffitivity:这里的声音就像咖啡馆里放的一样。

B. 避免注意力分散

Self Co

- 深入浅出RPC

uule

rpc

深入浅出RPC-浅出篇

深入浅出RPC-深入篇

RPC

Remote Procedure Call Protocol

远程过程调用协议

它是一种通过网络从远程计算机程序上请求服务,而不需要了解底层网络技术的协议。RPC协议假定某些传输协议的存在,如TCP或UDP,为通信程序之间携带信息数据。在OSI网络通信模型中,RPC跨越了传输层和应用层。RPC使得开发