【和小白一起练习CTF】攻防世界:web基础练习题(2)

文章目录

-

-

- 1.simple_js

- 2.xff_referer

- 3.weak_auth

- 4.webshell

- 5.command_execution

- 6.simple_php

-

1.simple_js

题目链接:点击这里(第一次点击需要登录之后才能看到)

题解:打开之后,发现有输入密码,但是不管输入什么,永远都提示以下信息。

看来需要查看一下网页源代码来找问题,找到源代码后,如下所示,我们需要把js部分拉出来分析一下。

下面分析一下这段代码。

//定义一个函数

function dechiffre(pass_enc){

//定义字符串pass

var pass = "70,65,85,88,32,80,65,83,83,87,79,82,68,32,72,65,72,65";

//将字符串pass_enc以逗号分割,组成字符串数组tab

var tab = pass_enc.split(',');

//将字符串pass以逗号分割,组成字符串数组tab2

//定义一堆变量,给l和p赋初值,给i赋初值,给j赋初值为tab长度

var tab2 = pass.split(',');var i,j,k,l=0,m,n,o,p = "";i = 0;j = tab.length;

//给k赋初值为j

k = j + (l) + (n=0);

//给n赋初值为tab2长度

n = tab2.length;

//该for循环实现的功能为:将tab2中的前5个数字转换为对应的ASCII码形式

//比如:o=tab2[0]="70",70为F,将F加入p中

//最后循环结束,p="FAUX "

for(i = (o=0); i < (k = j = n); i++ ){o = tab[i-l];p += String.fromCharCode((o = tab2[i]));

if(i == 5)break;}

//该for循环实现的功能为:将tab2中6-16的数字进行解码,与p拼接在一起

//最后循环结果,p="FAUX PASSWORD HAH"

for(i = (o=0); i < (k = j = n); i++ ){

o = tab[i-l];

if(i > 5 && i < k-1)

p += String.fromCharCode((o = tab2[i]));

}

//解码tab2中最后一个数字,最后的p="FAUX PASSWORD HAHA"

p += String.fromCharCode(tab2[17]);

//返回p

pass = p;return pass;

}

String["fromCharCode"](dechiffre("\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30"));

//所以此时无论用户输入什么内容,都只会返回FAUX PASSWORD HAHA

h = window.prompt('Enter password');

alert( dechiffre(h) );

由上述分析可知,此时无论用户输入什么内容,都只会返回FAUX PASSWORD HAHA,我们怀疑可能是dechiffre后面这串编码的结果才是正确内容,于是先对这段进行Base16解码。

再进行ASCII码的解码。

所以最后的flag为Cyberpeace{786OsErtk12}

2.xff_referer

题目链接:点击这里(第一次点击需要登录之后才能看到)

题解:这道题目主要是考察XFF和Referer的知识,首先介绍一下这俩。

-

X-Forwarded-For:简称XFF头,它代表客户端,也就是HTTP的请求端真实的IP,只有在通过了HTTP 代理或者负载均衡服务器时才会添加该项。xff 是http的拓展头部,作用是使Web服务器获取访问用户的IP真实地址(可伪造)。由于很多用户通过代理服务器进行访问,服务器只能获取代理服务器的IP地址,而xff的作用在于记录用户的真实IP,以及代理服务器的IP。格式为:X-Forwarded-For: 本机IP, 代理1IP, 代理2IP, 代理2IP。

-

HTTP Referer:是header的一部分,当浏览器向web服务器发送请求的时候,一般会带上Referer,告诉服务器我是从哪个页面链接过来的,服务器基此可以获得一些信息用于处理。referer 是http的拓展头部,作用是记录当前请求页面的来源页面的地址。服务器使用referer确认访问来源,如果referer内容不符合要求,服务器可以拦截或者重定向请求。

打开网页之后,提示我们ip来源。

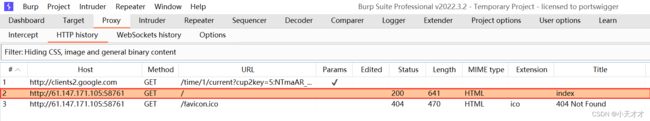

下面我们打开burpsuite,伪造xff。首先打开软件,点击Proxy,在HTTP history中找到源网页,右键发送到repeater。

然后在左边输入X-Forwarded-For:123.123.123.123,点击send,在右边查看新的网页。

发现网页必须来自指定网页才行,所以需要进行伪造,在左边输入Referer:https://www.google.com,再次点击send,就可以得到flag。

3.weak_auth

题目链接:点击这里(第一次点击需要登录之后才能看到)

题解:这题考察的是弱密码,打开之后让我们登录,随便输入一个,最后发现用户名是admin,之后选择暴力破解密码即可。

下面我们在burpsuite中进行暴力破解,右键指定网页发送到Intruder。

在Intruder界面中,选择Payloads,在中间左部的框框中导入弱密码文本,之后点击右上角的运行,最后破解出来的密码的length会与其他不同,得到flag。

下面为大家提供一个弱密码文本,大家可以直接复制下来保存为txt文件。

password

shadow

test001

a123456

1314wanana

forbidden

1314520

cmscms

cmdcms

BLUECMS

phpshe

666666

123321

5211314

777admin

admin777

123abc

zxcvb

aaaaa

abc123

@admin

@admin123

123@admin

code

minnal

admin

admin123

root

root123

daota

dota123

123456

123456789

111111

from91

12345678

123123

5201314

000000

11111111

a123456

163.com

fill.com

123321

123123123

00000000

1314520

7758521

1234567

666666

123456a

1234567890

woaini

a123456789

888888

88888888

147258369

qq123456

654321

zxcvbnm

woaini1314

112233

5211314

123456abc

520520

aaaaaa

123654

987654321

123456789a

12345

7758258

100200

147258

111222

abc123456

111222tianya

121212

1111111

abc123

110110

789456

q123456

123456aa

aa123456

asdasd

999999

123qwe

789456123

1111111111

1314521

iloveyou

qwerty

password

qazwsx

159357

222222

woaini520

woaini123

521521

asd123

qqqqqq

qq1111

1234

qwe123

111111111

1qaz2wsx

qwertyuiop

5201314520

asd123456

159753

31415926

qweqwe

555555

333333

woaini521

abcd1234

ASDFGHJKL

123456qq

11223344

456123

123000

123698745

wangyut2

201314

zxcvbnm123

qazwsxedc

1q2w3e4r

z123456

123abc

a123123

12345678910

asdfgh

456789

qwe123456

321321

123654789

456852

0000000000

WOAIWOJIA

741852963

5845201314

aini1314

0123456789

a321654

123456123

584520

778899

520520520

7777777

q123456789

123789

zzzzzz

qweasdzxc

5845211314

123456q

w123456

12301230

qq123456789

wocaonima

qq123123

a5201314

a12345678

asdasdasd

a1234567

147852

110120

135792468

CAONIMA

963852741

3.1415926

1234560

101010

7758520

753951

666888

zxc123

CWCMS

cwcms

0000000

zhang123

987654

a111111

1233211234567

789789

25257758

7708801314520

zzzxxx

1111

999999999

1357924680

yahoo.com.cn

123456789q

12341234

5841314520

zxc123456

yangyang

168168

123123qaz

abcd123456

456456

963852

as123456

741852

xiaoxiao

1230123

555666

000000000

369369

211314

102030

aaa123456

zxcvbn

110110110

buzhidao

qaz123

123456.

asdfasdf

123456789.

woainima

123456ASD

woshishui

131421

123321123

dearbook

1234qwer

qaz123456

aaaaaaaa

111222333

qq5201314

3344520

147852369

1q2w3e

windows

123456987

zz12369

qweasd

qiulaobai

66666666

12344321

qwer1234

a12345

7894561230

qwqwqw

777777

110120119

951753

wmsxie123

131420

1314520520

369258147

321321321

110119

beijing2008

321654

a000000

147896325

12121212

123456aaa

521521521

22222222

888999

123456789ABC

abc123456789

12345678900

1q2w3e4r5t

1234554321

www123456

w123456789

336699

abcdefg

709394

258369

z123456789

314159

584521

12345678a

7788521

9876543210

258258

111111a

87654321

123asd

5201314a

134679

135246

hotmail.com

123123a

11112222

131313

100200300

11111

1234567899

520530

251314

qq66666

yahoo.cn

123456qwe

worinima

sohu.com

NULL

518518

123457

q1w2e3r4

721521

123456789QQ

584131421

qw123456

123456..

0123456

135790

3344521

980099

a1314520

123456123456

qazwsx123

asdf1234

444444

123456z

120120

wang123456

12345600

7758521521

12369874

abcd123

a12369

li123456

1234567891

wang123

1234abcd

147369

zhangwei

qqqqqqqq

521125

010203

369258

654123

woailaopo

QAZQAZ

121314

1qazxsw2

zxczxc

l123456

111000

jingjing

0000

1472583690

25251325

langzi123

wojiushiwo

7895123

wangjian

123qweasd

110120130

1123581321

142536

584131420

aaa123

aaa111

woaiwoziji

520123

665544

ab123456

a123456a

fuckyou

99999999

5203344

qwertyui

521314

18881888

584201314

woaini@

7654321

20082008

520131

124578

852456

nihaoma

74108520

232323

55555555

zx123456

wwwwww

119119

weiwei

13145200

LOVE1314

564335

123456789123

wo123456

123520

52013145201314

loveyou

wolf8637

112358

5201314123

yuanyuan

zhanglei

zz123456

1234567A

a11111

000000a

321654987

xiaolong

5841314521

shmily

520025

159951

77585210

tiantian

134679852

QWASZX

123456654321

20080808

zhangjian

123465

9958123

159159

5508386

wangwei

5205201314

woaini5201314

888666

52013141314

qweqweqwe

1122334455

123456789z

585858

33333333

aa123123

qwertyuiop123

q111111

9638527410

911911

qqq111

5213344

sunshine

liu123456

abcdef

zhendeaini

007007

555888

qq111111

jiushiaini

mnbvcxz

xiaoqiang

445566

nicholas

dongdong

123456abcd

111qqq

aptx4869

258456

wobuzhidao

qazxsw

123789456

zhang123456

7215217758991

1234567890123

......

huang123

maomao

222333

wangyang

123456789aa

1.23457E+11

1234566

1230456

1a2b3c4d

13141314

a7758521

123456zxc

123456as

forever

s123456

12348765

xxxxxx

asdf123

a1b2c3d4

246810

333666

mingming

000123

jiajia

12qwaszx

ffffff

112233445566

77585211314

520131400

aa123456789

wpc000821

WANGJING

woaini1314520

000111

qq1314520

1234512345

147147

123456qaz

q123123

123456ab

xiaofeng

wodemima

shanshan

w2w2w2

666999

123456w

321456

feifei

dragon

computer

dddddd

zhangjie

baobao

x123456

q1w2e3

chenchen

12345679

131452

caonima123

asdf123456

tangkai

52013140

longlong

ssssss

www123

1234568

q1q1q1q1

asdfghjkl123

14789632

123456711

michael

tingting

woshishei

asd123456789

1314258

sunliu66

qwert12345

235689

565656

1234569

ww123456

1314159

5211314521

123456789w

123123aa

139.com@163.com

111111q

hao123456

52tiance

19830122

y123456

110119120

1231230

sj811212

13579246810

123.123

superman

789123

12345qwert

770880

js77777

zhangyang

686868

@163.com

imzzhan

xiaoyu

7758521a

abc12345

nihao123

wokaonima

q11111

623623623

989898

122333

13800138000

laopowoaini

787878

123456l

a123123123

198611

332211

tom.com

212121

woaini123456

wanglei

yang123456

zhangqiang

zxcvbnm,./

zhangyan

181818

234567

stryker

167669123

laopo520

2597758

aa5201314

139.com

5201314.

8888888888

74107410

zhanghao

77777777

zhangyu

zzb19860526

qwertyu

5201314qq

198612

q5201314

999888

369852

121121

1122334

123456789asd

123zxc

a123321

QWErtyUIO

456456456

qq000000

m123456

q1w2e3r4t5

woainilaopo

123456789*

131425

liuchang

85208520

zhangjing

c123456

asdfghjk

qq1234

asdzxc

hao123

777888

131131

woainia

beyond

zhang520

556688

123456qw

wangchao

woshiniba

168888

7758991

woshizhu

ainiyiwannian

LAOpo521

abcd123456789

qwerasdf

123456ok

woshinidie

huanhuan

1hxboqg2s

meiyoumima

456321

QQQ123456

1314

898989

123456798

pp.com@163.com

mm123456

123698741

a520520

z321321

asasas

YANG123

584211314

1234561

123456789+

miaomiao

789789789

7788520

AAAAAAa

h123456

3838438

l123456789

198511

ABCDEFG123

zhangjun

123qaz

198512

2525775

54545454

789632145

831213

10101010

xiaohe

19861010

10203

woshishen

0987654321

yj2009

wangqiang

198411

1314520a

xiaowei

123456000

123987

love520

caonimabi

qwe123123

010101

qq666666

789987

10161215

liangliang

qwert123

112112

qianqian

1a2b3c

198410

nuttertools

goodluck

zhangxin

18n28n24a5

liuyang

998877

woxiangni

7788250

a147258369

zhangliang

16897168

223344

123123456

a1b2c3

killer

321123

pp.com

chen123456

wangpeng

753159

775852100

1478963

1213141516

369369369

1236987

123369

12345a

bugaosuni

13145201314520

110112

123456...

JIAOJIAO

100100

1314520123

19841010

7758521123

shangxin

woshiwo

12312300

xingxing

yingying

1233210

34416912

qq12345

qweasd123

nishizhu

19861020

qwe123456789

808080

1310613106

456789123

44444444

123123qq

3141592653

556677

xx123456

jianjian

a1111111

0.123456

198610

loveme

tianshi

woxihuanni

11235813

252525

225588

lovelove

mengmeng

7758258520

xiaoming

shanghai

huyiming

6543210

a7758258

7788414

123456789..

Jordan

nishiwode

ZHUZHU

1314woaini

chenjian

131415

xy123456

123456520

a00000

jiang123

WOAIMAMA

monkey

7418529630

lingling

987456321

w5201314

qwer123456

198412

asdasd123

zzzzzzzz

1q1q1q

741741

987456

19851010

2587758

456654

Iloveyou1314

q12345

imissyou

daniel

aipai

2222222

0147258369

123456789l

q1234567

963963

123123123123

125521

womendeai

baobei520

19861015

667788

000000.

zhangtao

yy123456

chen123

nishishui

789654

liu123

19861212

1230

19841020

wangjun

wangliang

zhangpeng

woainimama

zhangchao

5201314q

19841025

123567

aaaa1111

123456+

134679258

668899

811009

qaz123456789

123456789qwe

111112

130130

19861016

wozhiaini

198712

123...

abcde12345

abcd12345

wanggang

llllll

5121314

456258

125125

qq7758521

369963

987987

142857

poiuytrewq

qqq123

323232

baobei

g227w212

962464

mylove

p1a6s3m

202020

19491001

963258

hhhhhh

2582587758

wangfeng

tiancai

11111111111

summer

wangwang

asd123123

19841024

xinxin

0.0.0.

19861012

19861210

8888888

zhanghui

wenwen

635241

ASDFGHJ

19861023

1234567890.

888168

19861120

tianya

123aaa

111aaa

123456789aaa

8008208820

123123q

football

dandan

www123456789

19861026

qingqing

315315

1111122222

171204jg

19861021

5555555

AS123456789

qqqwww

19861024

yahoo.com

19861225

1qaz1qaz

19871010

1029384756

123258

zxcv123

19861123

1314520.

aidejiushini

123qwe123

198711

operation

19861025

yu123456

19851225

wangshuai

19841015

520521

wangyan

19861011

7007

123456zz

521000

198311

299792458

112211

******

00000

qwer123

51201314

qazwsxedcrfv

LOVE5201314

198312

198510

888888888

1314521521

internet

z123123

a147258

696969

1234321

476730751

5201314789

012345

19861022

welcome

aqwe518951

19861121

HUANGwei

868686

wanghao

NIAIWOMA

xiaojian

19851120

19851212

100000

19841022

zhangbin

shadow

mmmmmm

000...

1357913579

77585217758521

19861216

19841016

az123456

zxcv1234

19841023

wu123456

163163

2008520085

pppppp

789654123

EtnXtxSa65

19851025

woaiwolaopo

ww111111

woaini110

123455

19841026

19881010

www163com

159357456

fangfang

19851015

19861013

19861220

12312

19861018

19861028

a11111111

19841018

119911

AI123456

198211

55555

zhangkai

wangxin

xihuanni

19871024

19861218

16899168

1010110

nimabi

19861125

52013143344

131452000

19871020

freedom

baobao520

winner

123456m

12312312

4.webshell

题目链接:点击这里(第一次点击需要登录之后才能看到)

题解:首先介绍一下webshell,webshell就是以asp、php、jsp或者cgi等网页文件形式存在的一种代码执行环境,主要用于网站管理、服务器管理、权限管理等操作,只需上传一个代码文件,通过网址访问,便可进行很多日常操作,极大地方便了使用者对网站和服务器的管理。正因如此,也有小部分人将代码修改后当作后门程序使用,以达到控制网站服务器的目的。

简单地说,webshell是一种通过上传脚本就可以管理网站和服务器的环境,很方便。但如果不注意安全控制,也会方便了黑客入侵。

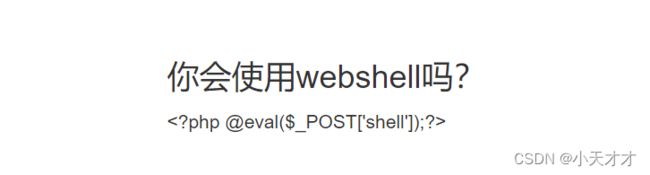

而一句话木马也是黑客控制网站的一个重要东西,举例如下:

@eval($_POST[‘value’]);?>

其中eval函数将括号内的代码通过php语言执行,而括号内就是通过POST方式传递一个名为’value’的表单(value也可以换成其他的名字)。黑客将包含“一句话”的脚本传送到服务器,服务器执行后,黑客便可以利用工具进行连接一句话执行的代码会返回目录的句柄,从而拿到网站服务器的webshell,达到浏览、控制的目的。

下面开始解题,打开页面后,提示如下。

我们考虑用蚁剑进行连接,密码为shell。

打开即可得到flag。

5.command_execution

题目链接:点击这里(第一次点击需要登录之后才能看到)

题解:首先介绍一下命令执行漏洞**(Command Execution**),命令执行漏洞即使用者可以直接在Web应用中执行系统命令,从而获取敏感信息或者拿下shell权限。其造成的原因是Web服务器对用户输入命令安全检测不足(比如没加waf),导致恶意代码被执行。

command1 && command2 先执行 command1,如果为真,再执行 command2

command1 | command2 只执行 command2

command1 & command2 先执行 command2 后执行 command1

command1 || command2 先执行 command1,如果为假,再执行 command2

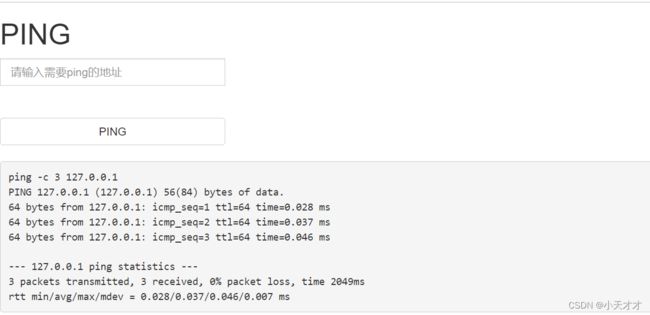

下面我们首先ping一下主机127.0.0.1看看。

然后再找一下看看这个网页里面有没有flag相关文件。

找到之后,直接cat这个文件,即可获得flag。

6.simple_php

题目链接:点击这里(第一次点击需要登录之后才能看到)

题解:本题考察php,首先分析一下代码。

<?php

show_source(__FILE__);

include("config.php");

$a=@$_GET['a'];

$b=@$_GET['b'];

//如果输入的a为0且为真,则返回flag1

if($a==0 and $a){

echo $flag1;

}

//判断输入的b是否为数字

if(is_numeric($b)){

exit();

}

//如果b>1234,则返回flag2

if($b>1234){

echo $flag2;

}

?>