内网学习——0x03 本地工作组信息收集

1、手动收集本地工作组信息

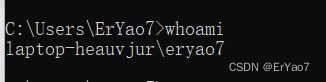

查看当前权限

whoami

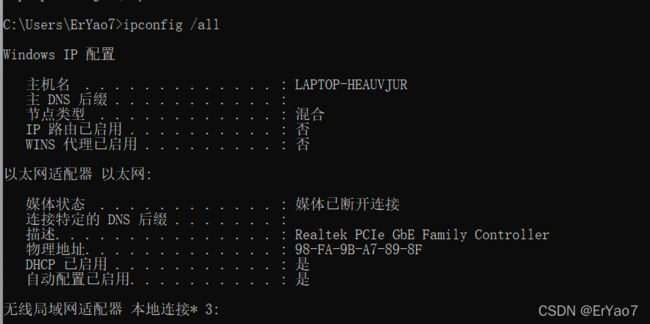

本地网络配置信息

ipconfig /all

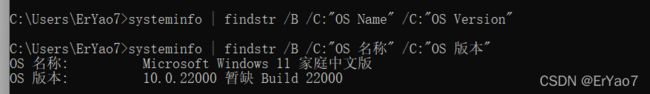

操作系统和版本信息(英文版)

systeminfo | findstr /B /C:"OS Name" /C:"OS Version"操作系统和版本信息(中文版)

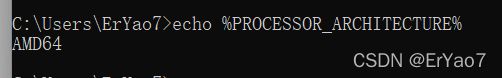

systeminfo | findstr /B /C:"OS 名称" /C:"OS 版本"查看系统体系结构

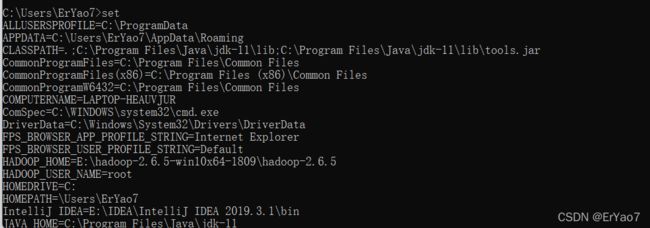

echo %PROCESSOR_ARCHITECTURE%查看系统所有环境变量

set

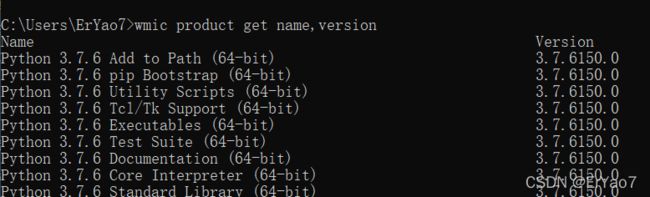

查看安装的软件及版本和路径等信息

wmic product get name,version

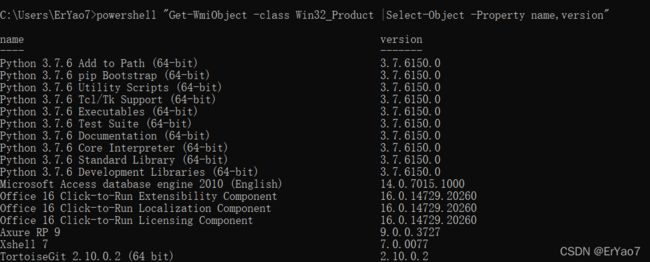

利用 PowerShell 收集软件版本信息

powershell "Get-WmiObject -class Win32_Product |Select-Object -Property name,version"查询本机服务信息

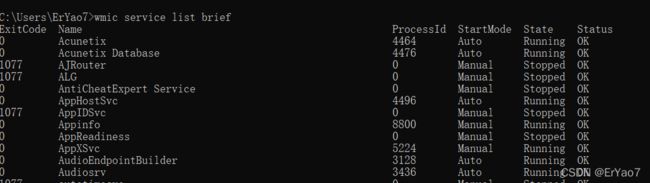

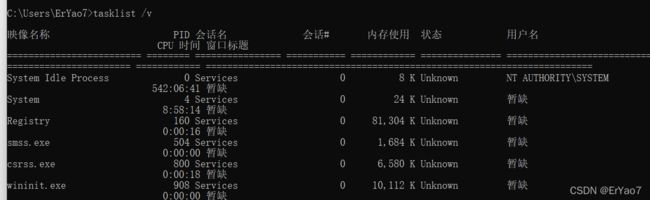

wmic service list brief查询进程列表

tasklist /vwmic 查看进程信息

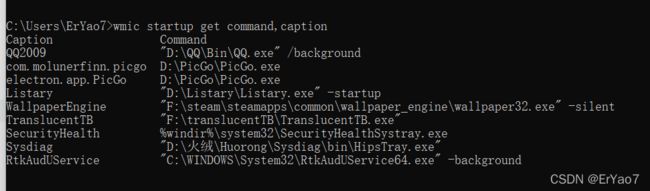

wmic process list brief查看启动程序信息

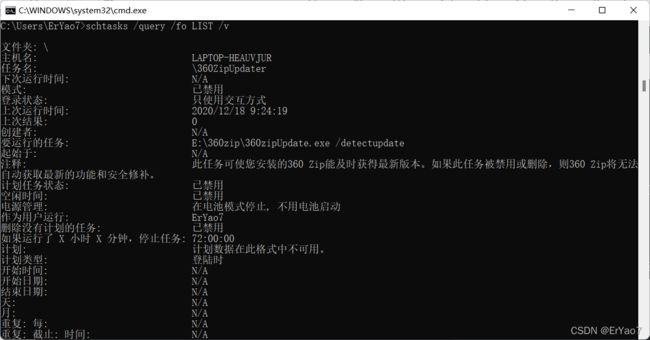

wmic startup get command,caption查看计划任务

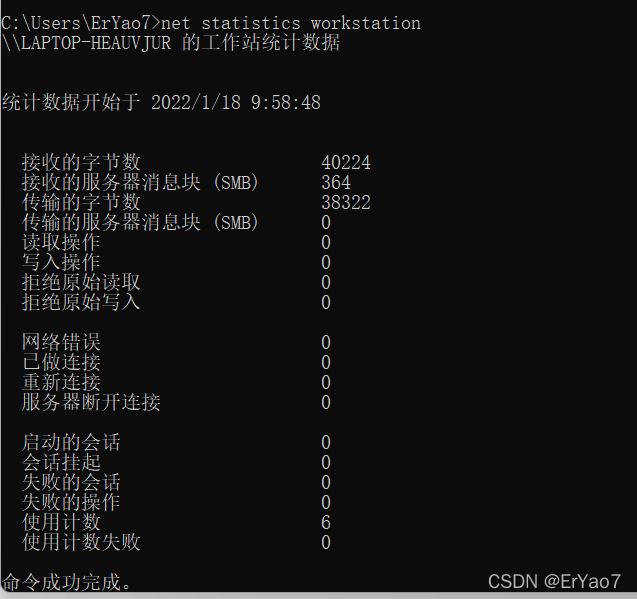

schtasks /query /fo LIST /v查看主机开启时间

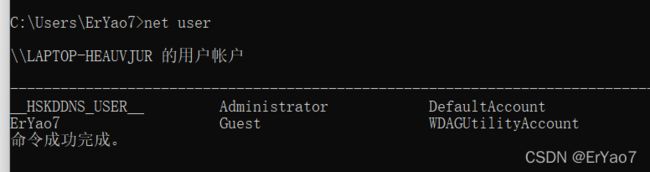

net statistics workstation查询用户列表

net user查看指定用户的信息

net user ErYao7

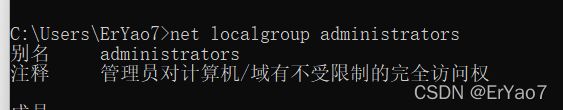

查看本地管理员用户

net localgroup administrators查看当前在线用户

query user || qwinsta

net config workstation列出或断开本地计算机和连接的客户端的会话

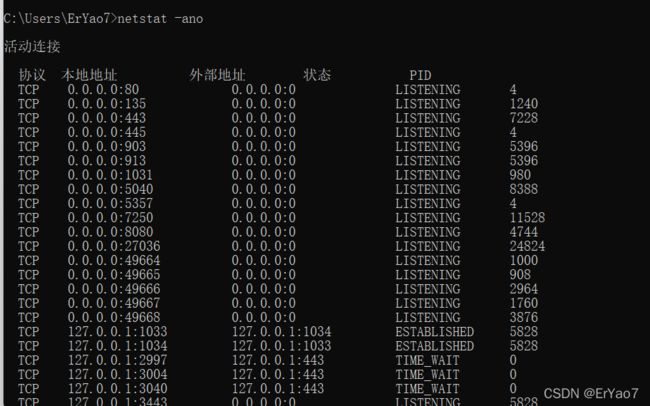

net session查看端口列表

netstat –ano查看补丁列表

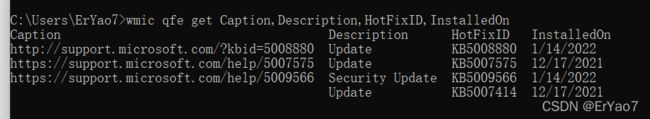

systeminfo使用 wmic 查看补丁列表

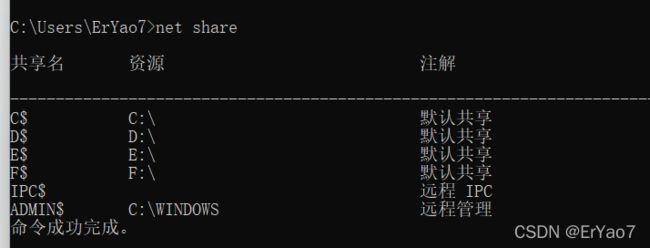

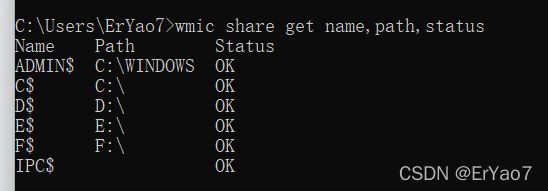

wmic qfe get Caption,Description,HotFixID,InstalledOn查看本机共享

net share使用 wmic 查看共享列表

wmic share get name,path,status查询路由表及所有可用接口的ARP 缓存表

route print

arp –a查询防火墙相关配置

关闭防火墙

netsh firewall set opmode disable (Windows Server 2003 系统及之前版本)

netsh advfirewall set allprofiles state off (Windows Server 2003 系统之后版本)查看防火墙配置

netsh firewall show config修改防火墙配置

Windows Server 2003 系统及之前版本,允许指定程序全部连接,命令如下:

netsh firewall add allowedprogram c:\nc.exe "allow nc" enable

Windows Server 2003 之后系统版本,情况如下:

netsh advfirewall firewall add rule name="pass nc" dir=in action=allow program="C:\nc.exe"自定义防火墙日志储存位置

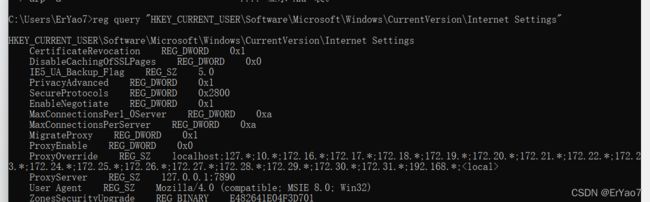

netsh advfirewall set currentprofile logging filename "C:\windows\temp\fw.log"查看计算机代理配置情况

reg query "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings"查询并开启远程连接服务

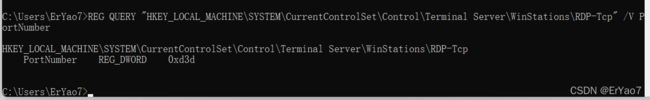

查看远程连接端口(0xd3d换成10进制即3389)

REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /V PortNumber在Windows Server 2003 中开启3389 端口

wmic path win32_terminalservicesetting where (__CLASS !="") call setallowtsconnections 1在Windows Server 2008 和Windows Server 2012 中开启3389 端口

wmic /namespace:\\root\cimv2\terminalservices path win32_terminalservicesetting where (__CLASS !="") call setallowtsconnections 1wmic /namespace:\\root\cimv2\terminals2、自动收集本地工作组信息

wmic 脚本

wmic 脚本下载地址: https://www.fuzzysecurity.com/scripts/files/wmic_info.rar

直接将脚本在目标主机上运行,运行结束后会生成一个 output.html 文件

PowerShsell Empire

PowerShsell Empire中文简称 “ 帝国 ” ,是一款针对 Windows 系统平台而打造的渗透工具,以下是 Empire 和万能的 MSF 的一些区别。

MSF 是全平台的,无论是 win , linux , mac 都可以打,但 Empire 是只针对 Windows 的

MSF 集信息收集,渗透,后渗透,木马,社工的功能为一体,全面多能;而 Empire 专注于内网渗透,它是针对 PowerShell 的

当使用 Empire 使主机上线后,可调用 powershell/situational_awareness/host/winenum 模块查看本机用户信息、系统基本信息、剪贴板等等信息。

调用 powershell/situational_awareness/host/computerdetails 模块可查看更丰富的信息,比如 RDP 登录信息、主机时间日志等等,在运行这个模块时需要管理员权限。