零信任兴起:从理念到实践

如果要问安全行业从业者,近三年最热门的话题是什么,大家一定不约而同地选择“零信任”。随着国内各大安全厂商纷纷推出零信任安全产品及解决方案,大大小小的零信任安全初创公司层出不穷,零信任俨然已经成为当今网络安全领域最火热的明星,实属网络安全“顶流”。

一、风起微澜:从0到1的探索

2004年,一些企业安全专家在Jericho论坛上提出,在复杂的企业网络中,网络边界的概念逐渐模糊和消失。一部分人认为,以防火墙为代表的传统边界安全设备已经成为网络发展的阻碍,应该将企业网中的边界消灭,即“去边界化”;另一部分人则认为,“去边界化”会对网络安全造成巨大冲击,在没有好的替代方案的情况下贸然去边界化,会使企业网络处在巨大的风险中。2010年,Forrester的分析师John Kindervag正式提出了零信任理念,其核心在于“Never Trust, Always Verify”。企业不应自动信任内部或外部的任何人/事/物,应在授权前对任何试图接入企业系统的人/事/物进行验证。

2011年开始,Google就开始探索和实践零信任理念。到2014年,谷歌连续发布6篇关于BeyondCorp的系列研究论文,详细描述了Google将零信任理念落地的过程,Google成为第一个将零信任大规模落地的企业。同年4月,云安全联盟CSA发布《SDP标准规范1.0》,旨在提供按需、动态配置的安全隔离网络。

2017年Gartner在安全与风险管理峰会上发布CARTA模型(持续自适应风险与信任评估),并提出零信任是实现CARTA宏图的初始步骤。2018年,为了让零信任实施变得简单可行,Forrester对零信任架构做了扩展(ZTX),将能力从微隔离扩展到可视化、分析、自动编排等维度。2019年,Gartner提出零信任网络访问ZTNA(零信任网络架构),融合SDP安全模型。同年,美国国家标准与技术研究院NIST发布《零信任架构标准》草案。2020年2月,NIST发布《SP800-207:Zero Trust Architecture》(第二版草案), “零信任”从一种理念逐步走向工程落地实践。

纵观零信任的发展历史,边界安全是理解零信任理念的关键。传统网络模型中,网络边界即是安全边界。企业在满足业务需求的基础上搭建基础网络,再依据自身的网络安全策略部署对应的安全设备,形成安全边界。传统网络安全架构主要关注边界外对边界内的攻击,但忽视了内网用户的攻击动作。在进入21世纪的第一个十年里,网络的区域性还是比较明确的,传统边界安全方案能够较好应对;但进入第二个十年之后,移动互联网的兴起、物联网技术的发展,使得网络业务逐渐向云服务化转变,网络边界逐渐模糊,这就导致安全边界的定义也愈发困难。传统的网络边界已经过时,企业需要更加灵活的、动态的、可控的安全服务,这也是零信任提出并快速兴起的原因。

二、百花齐放:风采各异的落地实践

回溯到零信任的源头,其只是应对边界模糊化场景的一种安全理念,表述的是在没有固定边界时的安全防护思路。零信任本身并不是一种框架或者技术,而以Forrester、Google、Gartner、CSA为代表的组织,或是通过标准或是通过实践,赋予了零信任更加具体的内涵。

咨询机构Forrester是最早提出零信任的组织。John Kindervag离职后,他的继任者Chase Cunningham继续进行零信任的研究,并于2018年提出ZTX(零信任扩展)架构,将零信任的范围从网络扩展到设备、用户和工作负载,将能力从微隔离扩展到可视化与分析、自动化与编排,并提出身份不仅仅针对用户,还包括IP地址、MAC 地址、操作系统等。也就是说具有身份的任何实体包括用户、设备、云资产、网络分段都必须在零信任架构下进行识别、认证和管理。

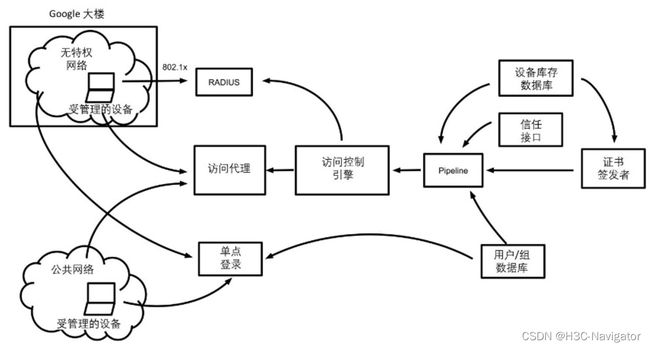

Google是最早进行零信任方案落地的企业,在2014年发布的关于BeyondCorp的论文一经问世就获得了极大的关注。位于外部公共网络和本地网络的设备,在默认情况下都不会授予任何特权,用户必须使用由Google提供且持续管理的设备,通过身份认证,且符合访问控制引擎中的策略要求,才能通过专门的访问代理访问特定的公司内部资源。相应的, Google主要完成了五点工作:

-

准确识别设备;

-

准确识别用户;

-

移除对网络的信任;

-

通过面向互联网的访问代理提供内部应用和工作流;

-

实现基于已知设备和用户的访问控制,并动态更新设备和用户信息。

BeyondCorp组件和访问流程(来源:BeyondCorp: A New Approach to Enterprise Security, Google)

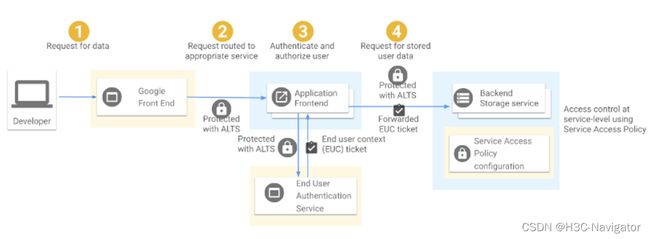

2019年,Google发布技术白皮书《BeyondProd: A new approach to cloud-native security》, 描述了BeyondProd方案的目的是保护微服务安全:“在零信任安全模型中,内部流量之间默认不再有信任……向微服务的转变提供了一个对传统安全模型进行重新思考的机会。当去掉仅仅依赖网络边界这一假设后,就可以按服务(service)对网络进行进一步划分。顺着这个思路,更进一步,可以实现微服务级别的隔离(microservice-level segmentation),而服务之间无固有的信任(no inherent trust between services)。在这种微服务架构下,流量会有不同层次的信任,每层都有不同的控制方式 —— 而不再仅仅依据是内部流量还是外部流量来做区分。”

BeyondProd用户访问流程(来源:BeyondProd: A new approach to cloud-native security,Google)

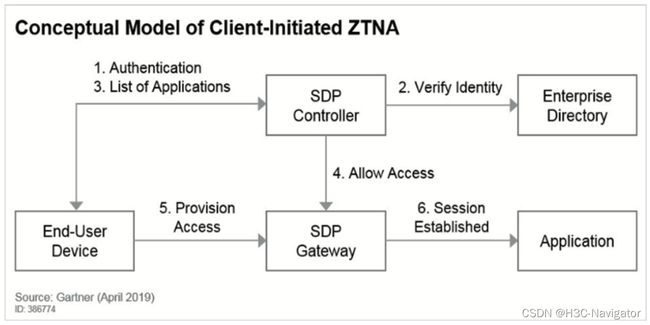

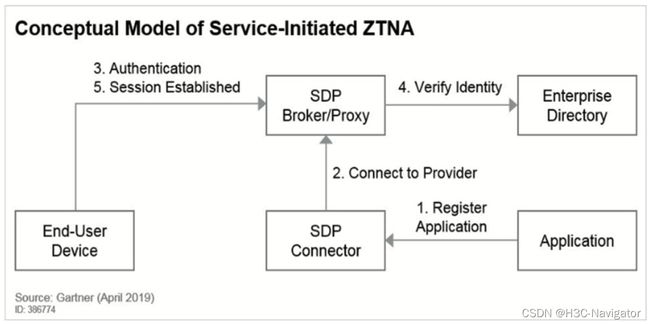

Gartner在2018年十大安全技术趋势中首次提出持续自适应风险与信任评估模型(CARTA),强调通过持续监控和审计来判断安全状况,没有绝对的安全和100%的信任,寻求一种介于0和1之间的风险与信任的平衡。在两年后,Gartner发布了一篇名为《Market Guide for Zero Trust Network Access》(零信任网络访问ZTNA市场指南)的行业报告,进一步阐述了其对零信任的理解。该报告为零信任网络访问做了市场定义:ZTNA也称为软件定义边界(SDP),是围绕某个应用或一组应用创建的基于身份和上下文的逻辑访问边界。ZTNA产品主要有两种概念模型:客户端访问的ZTNA和服务端访问的ZTNA。

基于客户端访问的概念模型图(来源:Gartner)

基于服务端访问的概念模型图(来源:Gartner)

国际云安全联盟于2013年成立SDP工作组,并于2014年发布了《SDP标准规范1.0》等研究成果。SDP作为新一代网络安全解决方案,其中心思想是通过软件的方式,在移动和云化的时代,构建一个虚拟的企业边界,利用基于身份的访问控制,应对边界模糊化带来的粗粒度控制问题,以此达到保护企业数据安全的目的。2021年6月,在青岛的云安全联盟大中华区举办的第二届零信任峰会上,CSA发布了《SDP标准规范2.0》,在SDP 1.0基础上进行了扩展和补充说明。

作为美国商务部直属单位,美国国家标准与技术研究院(NIST)于2019年和2020年发布两版《零信任架构标准》草案,并于2020年8月推出正式版。NIST对零信任架构ZTA的定义如下:利用零信任的企业网络安全规划,包括概念、思路和组件关系的集合,旨在消除在信息系统和服务中实施精准访问策略的不确定性。该标准强调安全防护应该围绕着资源(数据、负载、应用等),零信任适用于一个组织内部或与合作伙伴协助完成的工作环境。

三、殊途同归:三种主流技术路线

近十年,在零信任理念的大旗下,各组织、各机构纷纷以自己的理解去落地实践,各家的方式方法不尽相同,都有自己的“独家绝技”。在不断的探索和演进中,各组织最终都渐渐走到了三条主流的零信任技术路径上。NIST在《零信任架构标准》中总结了这三种技术路径:SDP(软件定义边界);IAM(身份与访问管理);MSG(微隔离),三者统称为“SIM”。

SDP:使用网络基础设施来实现ZTA。PA(策略管理器)充当网络控制器,并根据PE(策略引擎)做出的决策创建和重新配置网络。客户端继续经由PEP(策略执行点)请求访问,PEP由PA组件管理。

IAM:增强身份治理方法,将用户身份作为策略创建的关键组件,基于身份和分配的属性决定企业资源的访问策略,通过其他一些因素改变可信度计算和最终访问授权;确保正确的身份能够在正确的访问环境下,基于正当的理由访问正确的资源。

MSG:将单个资源或资源组放置在由网关安全组件保护的网段上。企业放置NGFW或网关设备作为PEP,来保护每个资源或资源组;这些网关设备动态地授予来自客户端资产的单个请求的访问权。

企业可以使用多种方法为工作业务实施零信任,这些方法因组件和策略规则的来源不同而存在差异,每种方法都实现了零信任的所有原则,但可能使用其中一个或两个(或一个组件)作为策略的主要驱动因素。

四、烈火烹油:网络安全新风口

国际上,随着零信任应用越来越广泛,零信任产业也初具规模,国内安全界也积极开展零信任关键技术研究和产品研制,并结合国内实际应用场景进行落地实践,同时推进零信任标准化进程。

2019年9月工信部公开发布的《关于促进网络安全产业发展的指导意见(征求意见稿)》中,将“零信任安全”列入“着力突破的网络安全关键技术”。2020年10月,国内首个立项的零信任国家标准《信息安全技术 零信任参考体系架构》正式启动。2021年7月,国内首个零信任技术团体标准《零信任系统技术规范》正式发布。在零信任产业方面,目前国内零信任技术主要集中在两种形态,一种是基于零信任整体解决方案的形态,另一种是按照三大技术实践来研发的产品形态。

结束语

人类的需求导致网络架构的变革,网络架构的变革引起安全理念的迭代。零信任的兴起,有其内在的必然性。在移动互联网、云服务、物联网等技术蓬勃发展的当下,零信任或许就是那把解决云、网融合场景下网络安全问题的“金色钥匙”。