华为[ENSP]ACL配置实例(访问控制列表配置实例)

ACL配置实验一(高级ACL)(简单)的拓扑图如下:

一、配置PC1、PC2和Server

二、配置Router(运用高级ACL配置)

相关命令解析:

[Router]acl 3000(进入高级ACL配置,编号为3000)

[Router-acl-adv-3000]route 1 permit source 10.1.7.66 0(0为通配符掩码) destination 20.1.1.2 0(0为通配符掩码)

[Router-acl-adv-3000]route 2 deny source 10.1.7.2 0 destination 20.1.1.2 0

//通配符掩码:0.0.0.0,表示唯一匹配的一个主机地址(对于华为eNSP的命令直接输0也可以)

//rule 1/rule 2表示设立一条规则,编号为一/二

//permit是允许通过的意思,deny是不允许通过的意思

[Router-GigabltEthernet0/0/0]traffic-filter outbound acl 3000

//意思是把acl 3000的配置这条规则放在G0/0/0这个端口之下,并在接口上配置基于ACL对报文进行过滤。traffic-filter命令用来在接口上配置基于ACL对报文进行过滤。

使用实例

# 在Eth2/0/0上配置基于ACL对报文流进行过滤,允许源IP为192.168.0.2/32的报文通过。

system-view

[Huawei] acl 3000

[Huawei-acl-adv-3000] rule 5 permit ip source 192.168.0.2 0

[Huawei-acl-adv-3000] quit

[Huawei] interface ethernet 2/0/0

[Huawei-Ethernet2/0/0] traffic-filter inbound acl 3000 区分反掩码和通配符掩码

反掩码其实就是用255.255.255.255减去掩码,剩下的就为反掩码。反掩码也必须由从右到左连续的“1”和“0”组成 。通配符掩码和反掩码很不同的一点是反掩码必须有连续的"1"和"0"组成,但是通配符的"1"可以被"0"隔开。通配符掩码中"0"代表精确匹配,"1"代表任意匹配。当然,通配符掩码的计算方式类似于反掩码,在细节上又不同于反掩码。

举例1:192.168.1.0 0.0.0.255这条规则匹配了192.168.1.0 /24 这个网段,共有256个地址

把点分十进制组成的0.0.0.255通配符掩码写成二进制,就变为00000000 00000000 00000000 11111111,因为在通配符掩码中,"0"代表精确匹配,"1"代表任意匹配,因此,IP地址只匹配最后八位11111111,共有2^8=256个地址数可供选择,所以,可以匹配的地址就是192.168.1.0~192.168.1.255

三、实验结果(能Ping通PC2但无法Ping通PC1)

ACL配置实验二(基本ACL)的拓扑图如下:

一、配置PC1、PC2和路由器AR1、AR2

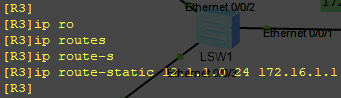

二、配置静态路由使得PC1、PC2能够Ping通AR2

![]()

相关解析:

[R2]ip route-static 172.16.1.0 24 12.1.1.1

//配置静态路由命令,24表示掩码位数,172.16.1.0是目标网段地址,12.1.1.1是AR2路由器的下一跳地址。三、配置基本ACL(使得PC1无法访问(Ping通)AR2,PC2可以访问(Ping通)AR2)

1.在路由器R1上配置基本ACL 并确认ACL配置结果,然后调用ACL并且检查ACL调用结果

命令格式:

执行命令rule [ rule-id ] { deny | permit } [ source { source-address source-wildcard | any } | fragment | logging | time-range time-name | { -instance -instance-name | public } ] *

[R1]acl 2000

[R1-acl-basic-2000]rule 1 deny source 172.16.1.100 0 //不允许PC1访问

[R1-acl-basic-2000]rule 2 permit source 172.16.1.200 0 //允许PC2访问

[R1-acl-basic-2000]rule permit //放行其他流量,系统默认为拒绝所有流量

[R1-acl-basic-2000]dis this //查看ACL配置结果

[R1]int g0/0/1 //进入端口号g0/0/1调用ACL

[R1-GigabitEthernet]traffic-filter outbound 2000 //前面ACL实验一已有详细解释,不再赘述。

[R1-GigabitEthernet]dis this //查看g0/0/1接口的ACL调用情况

2.测试PC1、PC2能否访问路由器R2

3.检查ACL的匹配情况

由图可知,由匹配数字,说明配置的基本ACL生效了,一个基本ACL配置实验完成。

ACL配置实验三(高级ACL)的拓扑图如下:

一、配置R1、R2、R3、R4

二、配置静态路由使得各个路由器可以连通

三、测试Telnet功能

1.开启Telnet

2.测试Telnet

四、配置高级ACL

[R2-acl-adv-3000]rule deny tcp destination 12.1.1.2 0 destination-port

eq 23 source 172.16.1.200 0

//这是一条ACL规则,意思是拒绝目的TCP端口为23号端口的数据包,(telnet使用的是

//tcp23号端口),作用即如果有数据包是访问某IP的telnet端口的,则会被拒绝掉。

//eq 是端口的意思inbound和outbound的区别

inbound代表ACL入接口,outbound代表ACL出接口,可与前面的实验一进行对比。

五、检查实验结果

由图可知路由器R3可以Telnet路由器R2,而路由器R4不能Telnet路由器R2。同时其他业务没有受到影响。

由上面两图可知,ICMP的流量正常。最后,让我们看一下ACL匹配情况。ACL的匹配项验证结果如下图所示:

由上图可知,匹配情况正常,这说明ACL匹配成功,且应用成功。至此,配置实验完毕。

ACL配置实验四(基于时间的ACL及其配置实例)的拓扑图如下:

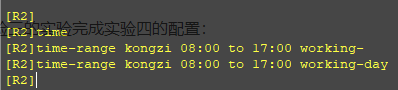

继续实验三的实验完成实验四的配置:

一、配置基于时间的ACL

1.在路由器R2上配置基于时间的ACL

二、测试

1.在路由器R2上查看时间,如下图所示,验证VRP系统的时间

2.由上图可知,在访问时间内,发起Telnet会话,如下图所示,完成有效时间内的网络测试

3.由上图可知,Telnet配置成功。最后我们来查看一下基于时间的ACL是否匹配,如下图所示,进行生效验证。

由上图可知,有的字段为Active,并且由匹配项,这说明是在正确的时间内进行访问的。读者可以测试一下,不在规则的时间内进行访问的结果,测试结果会告诉你,基于时间的ACL可以有效控制网络访问。

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第1张图片](http://img.e-com-net.com/image/info8/900e974175454b608f6a88fd07c5651c.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第2张图片](http://img.e-com-net.com/image/info8/cab8df9ea4fb47ab9547f94764265743.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第3张图片](http://img.e-com-net.com/image/info8/e2b8faadeac64ef3a9b880d127b5d411.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第4张图片](http://img.e-com-net.com/image/info8/5c57e889370d4534b3b6724eac5d071a.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第5张图片](http://img.e-com-net.com/image/info8/02bc492442134c6585e90b0122b299df.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第6张图片](http://img.e-com-net.com/image/info8/dc3f9e8b63d84699b9eee57370de067f.png)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第7张图片](http://img.e-com-net.com/image/info8/d03b9b341c3843999f9af771b212bd1c.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第8张图片](http://img.e-com-net.com/image/info8/670696796de24250860651b15e184c4e.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第9张图片](http://img.e-com-net.com/image/info8/014cbeaf53504aaea267f2caa4c344ac.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第10张图片](http://img.e-com-net.com/image/info8/8a24eff86e814be5bedf9669188a9b94.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第11张图片](http://img.e-com-net.com/image/info8/fbb0b46cd8214d86b940dd89e8ee89f2.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第12张图片](http://img.e-com-net.com/image/info8/e9f1771dce974c93b277e67fdb851239.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第13张图片](http://img.e-com-net.com/image/info8/2152a2c91ffa4ef6be6c487711fb4bb6.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第14张图片](http://img.e-com-net.com/image/info8/5e32ef63f1e8419a8739c18121eae55a.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第15张图片](http://img.e-com-net.com/image/info8/b9bc08a9433044d88f799bed986fdd5a.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第16张图片](http://img.e-com-net.com/image/info8/09a5e57525004076816612eb8cc04d55.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第17张图片](http://img.e-com-net.com/image/info8/1f570764a79f4e75a762e692ea005c02.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第18张图片](http://img.e-com-net.com/image/info8/3895c84edd4745e8835200742fa40ffc.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第19张图片](http://img.e-com-net.com/image/info8/62e51a5539314b639866a94cec87a21b.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第20张图片](http://img.e-com-net.com/image/info8/39b9fc098588478a961d949401796e40.png)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第21张图片](http://img.e-com-net.com/image/info8/a5a20d665c0e441f9776ecd007c38857.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第22张图片](http://img.e-com-net.com/image/info8/ed8f360bd9a24040974f1f0e75745d50.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第23张图片](http://img.e-com-net.com/image/info8/a9a6d8d72edc40208db72cd4c3ee97a7.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第24张图片](http://img.e-com-net.com/image/info8/d3866cc2342241b48cc4234ef528029d.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第25张图片](http://img.e-com-net.com/image/info8/231c1cdaf52b4f33b37273972eba6ef2.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第26张图片](http://img.e-com-net.com/image/info8/a381cb6c86654c08aee38dd4db8de025.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第27张图片](http://img.e-com-net.com/image/info8/dbcbb6c5c489443ea91a3e7148c69d06.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第28张图片](http://img.e-com-net.com/image/info8/0908144ba02e441a96bf96bd0712392b.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第29张图片](http://img.e-com-net.com/image/info8/fca9e720b47f4886a2a793c8bbfb7fed.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第30张图片](http://img.e-com-net.com/image/info8/11d75248916c4678869792a3a44d7289.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第31张图片](http://img.e-com-net.com/image/info8/937f15eb681c4c56add770418f4f5209.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第32张图片](http://img.e-com-net.com/image/info8/f92f50731dc24b749871992a501b9207.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第33张图片](http://img.e-com-net.com/image/info8/34e9f67cc94e46d590016025e144c0f0.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第34张图片](http://img.e-com-net.com/image/info8/8fcad724200b4fe0a378bfb229fff2ae.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第35张图片](http://img.e-com-net.com/image/info8/6687288927564bd7ae6b8b3676691fe0.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第36张图片](http://img.e-com-net.com/image/info8/284ab5b36536449c89200a1885e58184.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第37张图片](http://img.e-com-net.com/image/info8/a6e4491b5f4c4c76b61df0208d3c8e97.jpg)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第38张图片](http://img.e-com-net.com/image/info8/69108852e7f74e75834267f1d0cb8323.png)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第39张图片](http://img.e-com-net.com/image/info8/4df0a2df6d48498e8ecf0baa10734ed0.png)

![华为[ENSP]ACL配置实例(访问控制列表配置实例)_第40张图片](http://img.e-com-net.com/image/info8/57039f4523e344bd97497e59c9c09775.png)