2021 ATT&CK v10版本更新指南

一、什么是ATT&CK

ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge )是一个攻击行为知识库和模型,主要应用于评估攻防能力覆盖、APT情报分析、威胁狩猎及攻击模拟等领域。

二、ATT&CK 发展历史

-

1996年:美空军参谋长罗纳德ž福格尔曼在空军协会研讨会上提出F2T2EA“杀伤链”概念。

-

2011年1月:洛马公司提出使用网空“杀伤链”模型来描述入侵的阶段。

-

2013年9月:MITRE推出了ATT&CK模型,根据网空观察数据来描述和分类敌手行为。

-

2015年5月:ATT&CK模型公开发布,其中包括9种战术下的96种技术。

-

2018年:ATT&CK获得爆发式关注,众多安全厂商开始在产品中增加针对ATT&CK的支持。

-

2019年3月:RSA大会上,有10多个议题讨论ATT&CK的应用。

-

2019年6月:Gartner Security & Risk Management Summit会上,ATT&CK被评为十大关注热点。

-

2020年1月:MITRE公布了针对工业控制系统的ATT&CK知识库ATT&CK for ICS。

-

2021年4月:ATT&CK for Enterprise V9进行了数据源重构,将数据源与攻击行为的检测相关联。

-

2021年8月:ISC 2021设立“ATT&CK安全能力衡量论坛”,聚焦ATT&CK安全能力建设的衡量讨论。

-

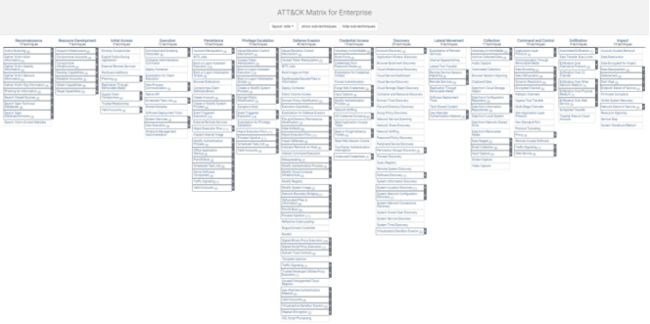

2021年10月:ATT&CK v10发布,包括 14 个战术,188 个技术, 和 379 个子技术,129 个组织、638 个软件。这个版本,一共包括 38 类数据源。

三、ATT&CK 应用场景

ATT&CK在各种日常环境中都很有价值。开展任何防御活动时,可以应用ATT&CK分类法,参考攻击者及其行为。ATT&CK不仅为网络防御者提供通用技术库,还为渗透测试和红队提供了基础。常见的主要应用场景如下:

1) 恶意文件分析

ATT&CK知识库的总结来源之一有APT对抗,并有大量涉及终端的操作,有较多的研究在针对恶意文件的检测与分析中使用了ATT&CK。

2) 威胁检测

“杀伤链”模型较为粗粒度,自定义的威胁模型跟实际威胁的检测需求存在差异,ATT&CK的体系性有助于多维度的威胁检测关联和实际需求映射。

3) 攻击模拟和防御评估

ATT&CK作为攻击知识库,天然地能提供攻击模拟的指导,通过战术阶段提供对攻击过程的宏观认识,也为风险评估研究提供了可参考的风险模型。ATT&CK可用于创建攻击模拟场景,红队、紫队和渗透测试活动的规划、执行和报告可以使用ATT&CK,以便防御者和报告接收者以及其内部之间有一个通用语言。

ATT&CK可以测试和验证针对常见攻击技术的防御方案,ATT&CK可用于构建和测试行为分析方案,以检测环境中的攻击行为。

4) 攻击归因与攻击者画像

攻击溯源与取证是还原攻击过程的重要基础,也有助于完成攻击者的刻画,基于低层级IOC的溯源取证容易被攻击者规避,而ATT&CK层次的攻击手法则反映了攻击者长期且较为本质的特征。

5) 漏洞挖掘与漏洞分析

对漏洞利用的检测、利用方法和造成影响研究分析的话,基于现有CVE和CWE的方法较少体现攻击与防御的联动视角,通过与ATT&CK技战术关联,可丰富漏洞的利用路径、造成影响等上下文。

6) SOC成熟度评估

ATT&CK可用作一种度量,确定SOC在检测、分析和响应入侵方面的有效性。SOC团队可以参考ATT&CK已检测到或未涵盖的技术和战术。这有助于了解防御优势和劣势在哪里,并验证缓解和检测控制措施,并可以发现配置错误和其他操作问题。

四、2021 ATT&CK v10版本更新说明

2021 年 10 月,MITRE ATT&CK 发布了最新版本 V10,包括对 ATT&CK for Enterprise,ATT&CK for Mobile、ATT&CK for ICS 相关的攻击技术、组织、软件的更新。这个版本最大的改变有以下几点:

1. 在 ATT&CK for Enterprise 中新增了一套数据源与数据组件对象,以对 v9 版本发布的数据源更新进行补充。

2. 重命名了 T1185 and T1557 ,弃用了 T1053.004 ,以更好的表达攻击对抗行为。

ATT&CK for Enterprise v10 包括 14 个战术,188 个技术, 和 379 个子技术,129 个组织、638 个软件。这个版本,一共包括 38 类数据源。

4.1 数据源重构

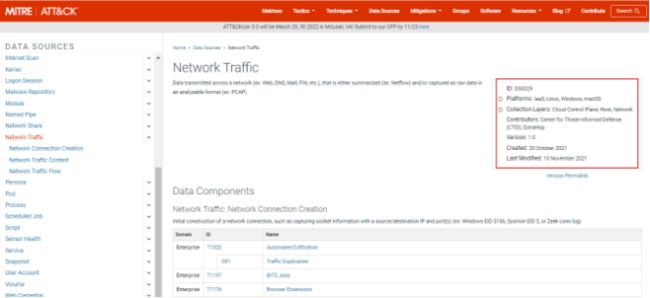

我们知道,在 v9 的更新里,最重大的改变就是数据源重构,在 v10 版本里,对数据源做了更进一步的改进,在 v9 的基础上,重新组织了数据源对象。数据源对象包含了更多的细节,包括:

1. ID

2. 定义

3. 采集层(哪里能采集到数据)

4. 平台(跟哪几个平台相关)

以网络流量数据源为例:

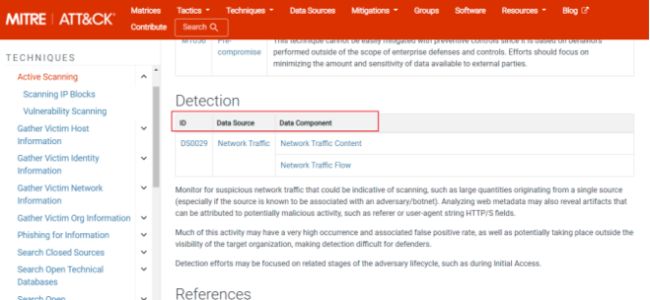

在技术/子技术的页面的检测部分,对数据源进行了更详细的描述,列出了数据源 ID,数据源,数据组件对象,如下图:

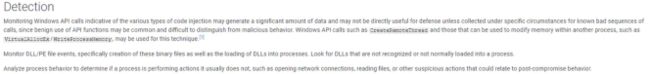

而v9 版本的检测部分的描述示例如下:

ATT&CK for Enterprise 可以使用所有这些数据源,可以展示数据源,数据组件对象,以及检测技术之间的关系。这个版本最大的改变依然是数据源重构,主要目的是将数据源与攻击行为的检测关联起来,进一步为攻击行为检测服务,有利于检测思路及检测规则的细化落地。

4.2 企业战术

| ID |

名称 |

描述 |

| TA0043 |

侦察 |

对手正试图收集可用于规划未来行动的信息。 |

| TA0042 |

资源开发 |

对手正试图建立他们可以用来支持行动的资源。 |

| TA0001 |

初始访问 |

对手正试图进入您的网络。 |

| TA0002 |

执行 |

对手试图运行恶意代码。 |

| TA0003 |

持久化 |

对手正试图保持立足点。 |

| TA0004 |

提权 |

对手试图获得更高级别的权限。 |

| TA0005 |

防御规避 |

对手试图避免被发现。 |

| TA0006 |

凭证访问 |

对手试图窃取帐户名和密码。 |

| TA0007 |

发现 |

对手试图弄清楚你的环境。 |

| TA0008 |

横向移动 |

对手正试图穿过你的环境。 |

| TA0009 |

收集 |

对手正试图收集对其目标感兴趣的数据。 |

| TA0011 |

命令与控制 |

对手正试图与受感染的系统通信以控制它们。 |

| TA0010 |

数据渗出 |

对手正试图窃取数据。 |

| TA0040 |

影响 |

对手试图操纵、中断或破坏您的系统和数据。 |

说明:

1. 侦察

对手正试图收集可用于规划未来行动的信息。

侦察包括涉及对手主动或被动收集可用于支持目标定位的信息的技术。此类信息可能包括受害组织、基础设施或人员的详细信息。攻击者可以利用这些信息来帮助攻击者生命周期的其他阶段,例如使用收集的信息来计划和执行初始访问、确定入侵目标的范围和优先级,或者推动进一步的侦察工作。

2. 资源开发

对手正试图建立他们可以用来支持行动的资源。

资源开发包括涉及对手创建、购买或破坏/窃取可用于支持目标定位的资源的技术。此类资源包括基础设施、帐户或功能。攻击者可以利用这些资源在攻击者生命周期的其他阶段提供帮助,例如使用购买的域来支持命令和控制、将网络钓鱼电子邮件帐户作为初始访问的一部分,或窃取代码签名证书以帮助防御规避。

3. 初始访问

对手正试图进入您的网络。

初始访问包含使用各种方式来在网络中获得初始立足点的技术。用于获得立足点的技术包括有针对性的鱼叉式网络钓鱼和利用面向公众的Web服务器上的弱点。通过初始访问获得的立足点可能允许继续访问,例如有效帐户和使用外部远程服务,或者可能由于更改密码而限制使用。

4. 执行

对手试图运行恶意代码。

执行包含导致在本地或远程系统上运行的由对手控制的代码的技术。运行恶意代码的技术通常与所有其他策略的技术相结合,以实现更广泛的目标,例如探索网络或窃取数据。例如,攻击者可能使用远程访问工具来运行执行远程系统发现的PowerShell脚本。

5. 持久化

对手正试图保持立足点。

持久性包括攻击者用来在重启、更改凭据和其他可能切断其访问的中断期间保持对系统的访问的技术。用于持久性的技术包括任何访问、操作或配置更改,使它们能够在系统上保持立足点,例如替换或劫持合法代码或添加启动代码。

6. 提权

对手试图获得更高级别的权限。

权限提升包括攻击者用来在系统或网络上获得更高级别权限的技术。攻击者通常可以进入并探索具有非特权访问权限的网络,但需要更高的权限才能实现其目标。常见的方法是利用系统弱点、错误配置和漏洞。提升访问权限的示例包括:

• 系统/root权限

• 本地管理员

• 具有管理员权限的用户帐户

• 可以访问特定系统或执行特定功能的用户帐户

这些技术通常与持久化技术重叠。

7. 防御规避

对手试图避免被发现。

防御规避包括攻击者用来在整个入侵过程中避免检测的技术。用于防御规避的技术包括卸载/禁用安全软件或混淆/加密数据和脚本。攻击者还利用和滥用受信任的进程来隐藏和伪装他们的恶意软件。

8. 凭证访问

对手试图窃取帐户名和密码。

凭据访问包括窃取凭据(如帐户名和密码)的技术。用于获取凭据的技术包括键盘记录或凭据转储。使用合法凭证可以让攻击者访问系统,使他们更难被发现,并提供创建更多帐户以帮助实现其目标的机会。

9. 发现

对手试图弄清楚你的环境。

发现包括攻击者可能用来获取有关系统和内部网络的知识的技术。这些技术可帮助对手在决定如何行动之前观察环境并确定自己的方向。它们还允许对手探索他们可以控制的内容以及他们的切入点周围的内容,以发现它如何有利于他们当前的目标。本机操作系统工具通常用于实现后入侵信息收集目标。

10. 横向移动

对手正试图穿越您的环境。

横向移动由攻击者用来进入和控制网络上的远程系统的技术组成。完成他们的主要目标通常需要探索网络以找到他们的目标,然后才能访问它。实现他们的目标通常需要通过多个系统和帐户来获取收益。攻击者可能会安装自己的远程访问工具来完成横向移动,或者使用合法凭据与本机网络和操作系统工具配合使用,这可能会更加隐蔽。

11. 收集

对手正试图收集对其目标感兴趣的数据。

收集包括对手可能用来收集信息的技术,并且收集的信息来源与跟踪对手的目标有关。通常,收集数据后的下一个目标是窃取(泄露)数据。常见的目标源包括各种驱动器类型、浏览器、音频、视频和电子邮件。常见的采集方式包括截屏和键盘输入。

12. 命令与控制

对手正试图与受感染的系统通信以控制它们。

命令和控制由攻击者用来与受害网络中受其控制的系统通信的技术组成。 攻击者通常试图模仿正常的、预期的流量以避免检测。根据受害者的网络结构和防御,攻击者可以通过多种方式建立具有各种隐身级别的指挥和控制。

13. 数据渗出

对手正试图窃取数据。

数据渗出包括攻击者可能用来从您的网络窃取数据的技术。一旦收集到数据,攻击者通常会将其打包以避免在删除时被检测到。这可以包括压缩和加密。从目标网络获取数据的技术通常包括通过其命令和控制通道或备用通道传输数据,还可能包括对传输设置大小限制。

14. 影响

对手试图操纵、中断或破坏您的系统和数据。

影响包括攻击者用来通过操纵业务和操作流程来破坏可用性或破坏完整性的技术。用于影响的技术可能包括破坏或篡改数据。在某些情况下,业务流程看起来不错,但可能已被更改以有利于对手的目标。攻击者可能会使用这些技术来实现其最终目标或为泄露机密提供掩护。

4.3 移动战术

| ID |

名称 |

描述 |

| TA0027 |

初始访问 |

对手正试图进入您的设备。 |

| TA0041 |

执行 |

对手试图运行恶意代码。 |

| TA0028 |

持久化 |

对手正试图保持立足点。 |

| TA0029 |

提权 |

对手试图获得更高级别的权限。 |

| TA0030 |

防御规避 |

对手试图避免被发现。 |

| TA0031 |

凭证访问 |

对手试图窃取帐户名、密码或其他能够访问资源的秘密。 |

| TA0032 |

发现 |

对手试图弄清楚你的环境。 |

| TA0033 |

横向移动 |

对手正试图穿过你的环境。 |

| TA0035 |

收集 |

对手正试图收集对其目标感兴趣的数据。 |

| TA0037 |

命令与控制 |

对手正试图与受感染的系统通信以控制它们。 |

| TA0036 |

数据渗出 |

对手正试图窃取数据。 |

| TA0034 |

影响 |

对手试图操纵、中断或破坏您的设备和数据。 |

| TA0038 |

网络效应 |

对手试图拦截或操纵进出设备的网络流量。 |

| TA0039 |

远程服务效应 |

对手试图使用远程服务控制或监视设备。 |

说明:

1. 初始访问、执行、持久化、提权、防御规避、凭证访问、发现、横向移动、收集、命令与控制、数据渗出、影响这12个战术与企业战术中涉及到的同名战术类似,只是应用于移动领域细节上稍有区别,这里不再赘述。

重点介绍下移动战术特有的网络效应及远程服务效应战术如下:

2. 网络效应

对手试图拦截或操纵进出设备的网络流量。

此类别是指基于网络的技术,攻击者可能能够使用这些技术来实现其目标,而无需访问移动设备本身。这些包括拦截或操纵进出移动设备的网络流量的技术。

3. 远程服务效应

对手试图使用远程服务控制或监视设备。

此类别是指涉及远程服务的技术,例如供应商提供的云服务(例如 Google Drive、Google Find My Device 或 Apple iCloud),或攻击者可能会使用的企业移动管理 (EMM)/移动设备管理 (MDM) 服务能够在不访问移动设备本身的情况下使用它来实现目标。

五、总结

MITRE ATT&CK 是一个全球可访问的基于现实世界观察的对手战术和技术知识库。ATT&CK 知识库被用作在私营部门、政府以及网络安全产品和服务社区中开发特定威胁模型和方法的基础。

ATT&CK v10更新了适用于企业、移动设备和 ICS(工业控制系统)框架的技术、组和软件。最大的变化是在企业 ATT&CK 中增加了一组新的数据源和数据组件对象,这是对 ATT&CK v9 中发布的 ATT&CK 数据源名称更改的补充。在 ATT&CK v10 中更新的内容汇总了有关数据源的这些信息,同时将它们构建为新的 ATT&CK 数据源对象。

敌手不尊重理论边界这一事实是 MITRE 一贯强调的,并认为对于以企业为中心的映射功能至关重要,以便更全面地覆盖软件表现出的所有行为。v10 还包括企业技术到软件的跨域映射,这些映射以前仅在 ICS 矩阵中表示,包括 Stuxnet、Industroyer 和其他几个。特别是对于 Stuxnet 和 Industroyer,这两种恶意软件都在 OT/ICS 网络中运行,但这两起事件展示的技术也在企业矩阵中得到了充分研究和体现。基于此,MITRE为专注于 ICS 的软件创建了企业条目,为网络防御者提供跨越两个矩阵的软件行为视图。希望跨域映射能够让用户更有效地利用知识库。”

对于数据源,MITRE ATT&CK v10 在更新数据源名称方面与 Enterprise ATT&CK 保持一致。ICS 的当前版本反映了 Enterprise 的 v9 数据源更新,在 GitHub 中具有新的名称格式和内容。这些数据源将链接到提供更多详细信息的 YAML 文件,包括数据源是什么以及如何使用它们。ATT&CK v10 for Enterprise包含14个战术、188个技术、379个子技术、129组和638个软件。数据源对象具有数据源的名称以及关键细节和元数据,包括 ID、定义、可以收集它的位置(收集层)、可以在什么平台上找到它,突出显示构成数据源的相关值/属性的组件。

ATT&CK v10 中的数据组件分析每个亮点映射到各种(子)技术,这些技术可以用该特定数据检测到。在个别(子)技术上,数据源和组件已从页面顶部的元数据框重新定位,以与检测内容并置。这些数据源可用于 Enterprise ATT&CK 的所有平台,包括最新添加的涵盖映射到 PRE 平台技术的开源情报 (OSINT) 相关数据源。

更新后的结构在 ATT&CK 的 STIX 表示中也可见,数据源和数据组件都被捕获为自定义 STIX 对象。用户将能够看到这些对象之间的关系,数据源具有一个或多个数据组件,每个组件检测一种或多种技术。

对于未来的版本,MITRE 计划将更精细的资产映射到技术,使组织能够跟踪这些行为如何影响技术,或者这些行为与哪些资产相关联。在检测方面,MITRE 正在幕后工作,为每种技术添加检测,这将反映在未来的版本中,希望检测能够真正帮助追溯和持续监控。在 2022 年,MITRE准备将 ATT&CK Workbench 集成到与 Enterprise 相同的开发平台上,并加入其他领域。