木马攻击与防护

目录

一、初识Trojan木马

1.1 木马概念

1.2 木马特点

1.2.1 欺骗性

1.2.2 隐蔽性

1.2.3 非授权性

1.3 病毒和木马

1.3.1 病毒的特点

1.3.2 病毒的主要目的

1.3.3 病毒例子

1.3.4 木马程序企图

1.3.5 木马危害

1.3.6 病毒与木马的区别

1.4 木马种类

1.4.1 远程访问型木马

1.4.2 键盘记录型

1.4.3 密码发送型

1.4.4 破坏型

1.4.5 代理型

1.4.6 FTP型

1.4.7 下载型

1.5 木马发展

1.5.1 第一代:最原始的木马程序

1.5.2 第二代:冰河

1.5.3 第三代:反弹端口(灰鸽子)

1.5.4 第四代:进程隐藏(广电男生)

1.5.4 第五代:驱动级木马

1.5.5 第六代:黏虫技术类型和特殊及显技术类型

二、Trojan木马攻击与防护

2.1 木马工作工程

2.1.1 配置木马

2.1.2 传播木马

2.1.3 启动木马

2.1.4 建立连接(木马上线)

2.1.5 远程控制

2.2 挂马形式

2.3 木马隐藏技术

2.3.1 最基本的隐藏

2.3.2 进程隐藏

2.4 木马防护

2.4.1 个人木马防治

2.4.2 手工查杀木马

一、初识Trojan木马

1.1 木马概念

把利用漏洞侵入计算机,实现里应外合的C/S程序称为Trojan木马。

特洛伊木马原则上只是一种远程管理工具,其实质是C/S结构的网络程序,是控制端对木马端进行远程控制的程序。

1.2 木马特点

一经进入,后患无穷

1.2.1 欺骗性

木马有很多欺骗手段,能诱骗用户自己主动点击,主动引军入瓮。

1.2.2 隐蔽性

很多时候你中了马都不自知。

1.2.3 非授权性

木马的主要目的就是非授权的访问。

1.3 病毒和木马

1.3.1 病毒的特点

传统病毒能自我复制,本身带伤害性,是一种损人不利已的程序。其具有以下特点:

- 隐藏性

- 传染性

- 潜伏性

- 破坏性

- 繁殖性

1.3.2 病毒的主要目的

- 为了搞破坏,破坏受害主机的资料数据;

- 为了达到某些目的而进行威慑和敲诈勒索;

- 为了单纯炫耀自己的技术。

1.3.3 病毒例子

通过漏洞、邮件和广告推方广进行传播,一旦中病毒,计算机中的Office 文档和图片等文件遭受到格式基改和加密,还会在桌面等明显位置生成勒索提示文件,指导用户去缴纳赎金。

1.3.4 木马程序企图

- 非授权访问资源

- 获取控制权限

- 更改或破坏系统和数据

1.3.5 木马危害

- 赤裸裸的偷偷监视别人,受害机的一言一行都在你的监视中。

- 盗窃别人密码等敏感信息,造成敏感信息或机密泄露,受害机的所育秘密信息对于攻击着而言是透明的。

- 攻击者可以破坏数据和系统,造成受害机数据丢失和系统破坏。

- “中马”的机子还将成为“肉机”,成为攻击者攻击其它计算机的一个跳板。

1.3.6 病毒与木马的区别

| \ | 木马 | 病毒 |

| 传染性 | 无 | 有 |

| 破坏性 | 本身不带 | 本身具有 |

| 目的 | 破坏程序或系统 | 非授权访问 |

1.4 木马种类

1.4.1 远程访问型木马

目前使用最广泛的木马,这类木马可以远程访问被攻击着的硬盘、进行屏幕监视等。

这种木马类型同我们机房或者网吧远程控制软件原理相似。

1.4.2 键盘记录型

这种木马非常简单,只做一件事情,即记录被攻击者的键盘敲击。如果中了这种木马,你输入的任何口令信息都会被记录。

1.4.3 密码发送型

这种木马目的就是找到隐藏信息,并且发送到指定邮箱。

1.4.4 破坏型

破坏并删除文件,可以自动删除计算机上的DLL、INI、EXE文件。

1.4.5 代理型

黑客通常会利用一些计算机,中上代理木马,变成攻击者发动玫击的跳板。很多时候攻击者会设置多级跳板,中马的机子其实就成为了所谓的“肉机”。

1.4.6 FTP型

打开21端口,等待用户连接。

1.4.7 下载型

从网络上下载病毒程序或安装广告软件。由于该类木马的容量一般很小,因此更容易传播,传播速度也更快。

1.5 木马发展

1.5.1 第一代:最原始的木马程序

主要是简单的密码窃取,通过电子邮件发送信息等,具备了木马的最基本功能。

1.5.2 第二代:冰河

在密码窃取、发送等技术上有了很大的进步。

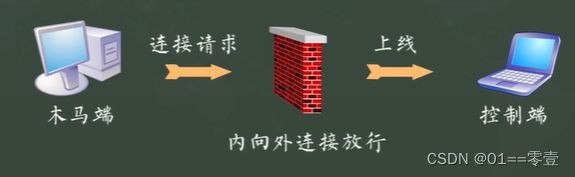

1.5.3 第三代:反弹端口(灰鸽子)

数据传输技术上,又做了不小的改进,出现了ICMP等类型的木马,利用畸形报文传递数据,增加了查杀的难度。

1.5.4 第四代:进程隐藏(广电男生)

在进程隐藏方面,做了很大的改动,采用了内核插入式的嵌入方式,利用远程插入线程技术,嵌入DLL线程,实现木马程序的隐藏。

1.5.4 第五代:驱动级木马

多数都使用了大量的Rootkit技术来达到在深度隐藏的效果,并深入到内核空间,感染后针对杀毒软件和网络防火墙进行攻击。

1.5.5 第六代:黏虫技术类型和特殊及显技术类型

- 黏虫技术类型和特殊及显技术类型代表:PassCopy和暗黑蜘蛛侠

- 随着身份认证UsbKey和杀毒软件主动防御的兴起,黏虫技术类型和特殊及显技术类型木马逐渐开始系统化。前者主要以盗取和篡改用户敏感信息为主,后者以动态口令和证书攻击为主。

二、Trojan木马攻击与防护

2.1 木马工作工程

2.1.1 配置木马

一个设计成熟的木马都育木马配置程序。主要实现木马伪装和信息反馈。

① 木马伪装

- 修改图标:伪装成TXT、HTML等可能认为对系统没育多少危害的文件图标。

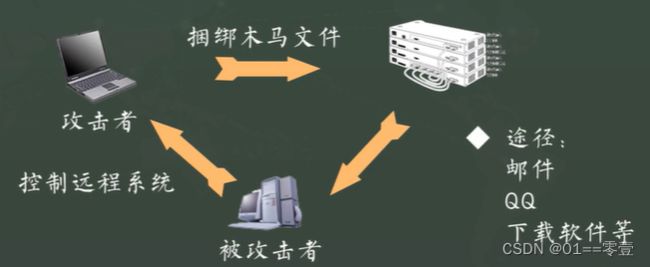

- 捆绑文件:将木马植入到一个正常应用程序中,当安装程序运行的时候,木马在用户毫无觉察的情况下,在后台启动。被捆绑的程序一般是有诱惑的小游戏、带附件的邮件等。

② 定制端口

③ 自我销毁

2.1.2 传播木马

① 欺骗

② 主动攻击

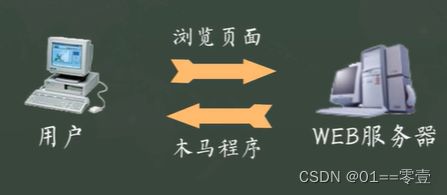

③ 网页木马

2.1.3 启动木马

① 等待主动运行

② 设置触发条件

2.1.4 建立连接(木马上线)

服务器端和客户端均在线的状态下

① 一般木马

② 反弹端口木马

2.1.5 远程控制

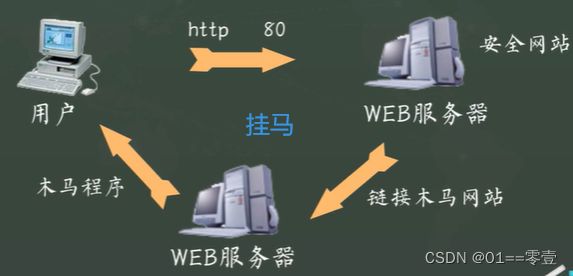

2.2 挂马形式

利用 lframe 浮动帧标签: