C++实现DLL注入的完整过程

1 简介

网上确实有关于DLL注入的过程,但是很多写的都不全,或者内容有点老旧。

- DLL文件注入的原理是:接管被注入应用的控制权,并在应用程序运行的内存中开辟一条线程运行DLL文件中的入口函数的代码。

- 项目需求:向一个.txt文件注入dll,然后会自动弹出一个窗口

- 工具:VS2019

- 本文主要讲解的是对普通程序的注入操作,如果要注入系统进程当中,3、4中的方法是行不通的。需要突破Session0后进行注入。

2 DLL动态链接库的编写

- 在VS2019中新建项目-选择【动态链接库(DLL)】

- 不要勾选:【将解决方案和项目放在同一目录中】

- 创建完项目后,会有四个文件

- framework.h

- pch. h

- dllmain.cpp

- pch.cpp

- 都不要动,进入dllmain.cpp文件,进行改写

- 因为dllmain.cpp中有DLL文件的入口函数,当注入dll文件后,一定会运行该函数,在该函数中有一个switch判断,这是因为这个函数不光是在被注入后会被调用,后续还会被调用到,大家可以自行查查对应的宏是什么意思。这里只用到了DLL_PROCESS_ATTACH这个宏定义,它代表刚注入的时候第一次调用该函数。

- 在入口函数中,我们写了两条代码,即当注入成功后,会弹出窗口。

// dllmain.cpp : 定义 DLL 应用程序的入口点。

#include "pch.h"

#include "windows.h"

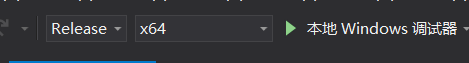

#include - 在生成解决方案前需要注意,需要修改配置

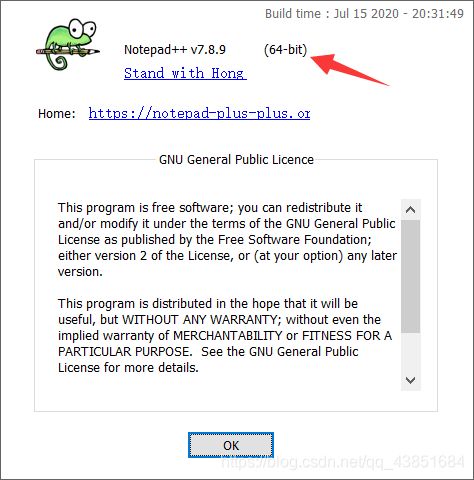

- x64还是x86需要根据操作的软件的版本确定,如果注入失败,很可能是这里选择错误了。后面写的MFC窗口程序也要注意这个地方。

- 我用的notepad++是x64的,所以这里选择x64

- 右键该项目-【生成】

- 在输出目录下(默认在解决方案/x64/Release目录下),找到dll文件,该文件就是我们要注入的

3 MFC 窗口程序编写

-

这里就很好办了

-

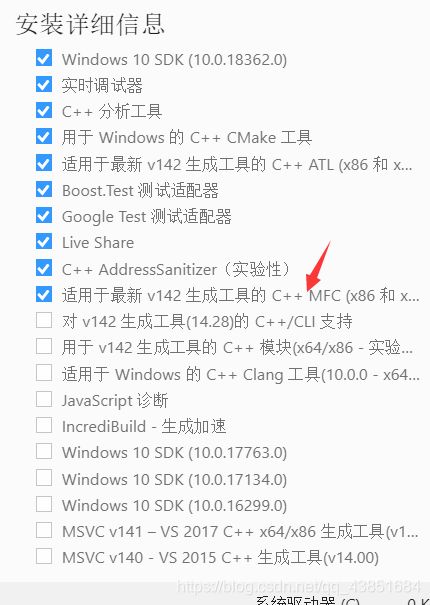

创建MFC 应用,注意,如果没有的话,点击【工具】-【获取工具和功能】

-

MFC 应用程序的使用方法这里不详细说明了。

-

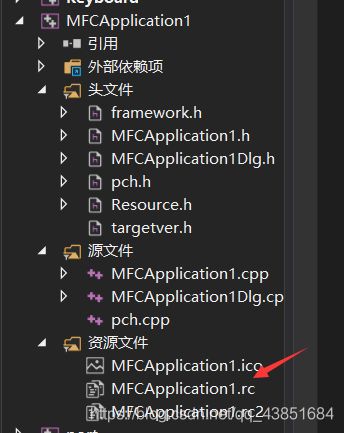

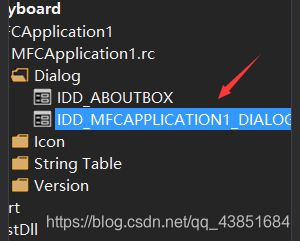

建立好MFC应用程序后,打开资源文件

-

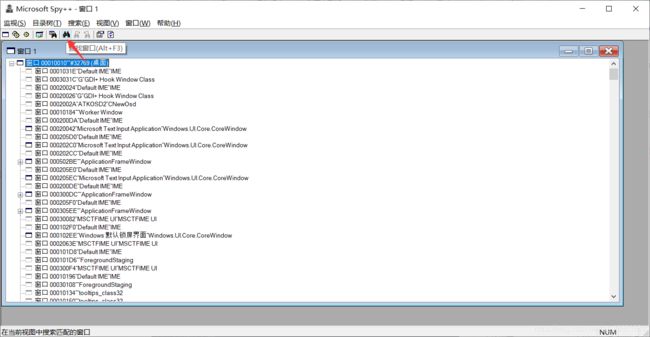

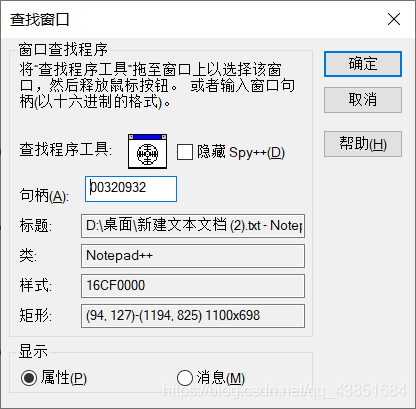

在注入之前,你需要获得被注入程序的相关信息。通过SPY++获取(VS的内置工具)

-

拖拽【查找程序窗口工具】到记事本窗口窗顶

-

自动显示相关的内容

-

以下是注入程序的内容(写在与Button绑定的事件函数中)

- 需要引用#include

- 网上其他的代码可能会在求字符串长度那里出问题!下文中使用的是CString类型的所以长度需要按照文中的方式求解。

- 指的是m_StrDLLPath 长度的求解方式

- 如果是wchar_t * wStr类型的字符串,可通过 size_t wSize = (wcslen(wStr) + 1) * sizeof(wchar_t) 得到字节数,如果字节数给少了的话,依然是无法注入的

- 需要引用#include

// m_StrDLLPath 为DLL文件的绝对路径,例如CString m_StrDLLPath(L"D:\\桌面\\testDLL.DLL")

if (m_StrDLLPath.IsEmpty()) {

MessageBox(_T("请选择DLL模块"));

return;

}

// :: 代表全局查找,后面的内容可以通过SPY++获取

// 【参数1】类

// 【参数2】标题

HWND hwnd = ::FindWindow(L"Notepad++", L"D:\\桌面\\新建文本文档 (2).txt - Notepad++");

if (hwnd == NULL) {

MessageBox(L"没有找到");

return;

}

// 获取窗口所在的PID

DWORD dwPID = 0;

GetWindowThreadProcessId(hwnd, &dwPID);

if (dwPID == 0) {

MessageBox(L"获取PID失败");

return;

}

// 通过PID获取进程的句柄

// 获取句柄后,可以完全控制进程

HANDLE hProcess = OpenProcess(PROCESS_ALL_ACCESS, FALSE, dwPID);

if (hProcess == NULL) {

MessageBox(L"进程的句柄获取失败");

return;

}

// TerminateProcess(hProcess, 0);//关闭句柄对象

// 实现注入

// 1.首先要提升权限,打开进程的访问令牌

// 【参数1】当前程序

// 【参数2】权限,可添加的权限|可查询的权限

HANDLE hToken;

if (FALSE == OpenProcessToken(GetCurrentProcess(), TOKEN_ADJUST_PRIVILEGES | TOKEN_QUERY, &hToken)) {

// 权限修改失败

MessageBox(L"权限修改失败");

return;

}

//2.查看与进程相关的特权信息

LUID luid;

if (FALSE == LookupPrivilegeValue(NULL, SE_DEBUG_NAME, &luid)) {

// 特权信息查询失败

MessageBox(L"特权信息查询失败");

return;

};

//3.调节进程的访问令牌的特权属性

// 这几行代码固定不变

TOKEN_PRIVILEGES tkp;

tkp.PrivilegeCount = 1;

tkp.Privileges[0].Luid = luid;

tkp.Privileges[0].Attributes = SE_PRIVILEGE_ENABLED; // 打开特权

// 【参数1】访问令牌

// 【参数2】是否禁用特权

// 【参数3】新特权所占的字节数

// 【参数4】原来的特权是否需要保存

// 【参数5】原特权的长度

if (FALSE == AdjustTokenPrivileges(hToken, FALSE, &tkp, sizeof(tkp), NULL, NULL)) {

// 提升特权失败

MessageBox(L"提升特权失败");

return;

};

//在远程进程中申请内存空间

// 【参数1】程序的句柄对象

// 【参数2】申请的内存地址,由系统分配,所以为NULL

// 【参数3】申请的内存长度

// 【参数4】调用物理存储器

// 【参数5】这块内存可读可写,可执行

// 【返回】申请到的地址

LPVOID lpAddr = VirtualAllocEx(hProcess, NULL, m_StrDLLPath.GetLength() * 2+2,MEM_COMMIT,PAGE_EXECUTE_READWRITE);

if (lpAddr == NULL) {

// 在远程进程中申请内存失败

MessageBox(L"在远程进程中申请内存失败");

return;

}

// 把DLL路径写入到远程进程中

// 强行修改程序的内存

// 【参数1】程序的句柄

// 【参数2】申请到的内存首地址

// 【参数3】写入的内容

// 【参数4】要写入的字节数

// 【参数5】

if (FALSE == WriteProcessMemory(hProcess, lpAddr, m_StrDLLPath, m_StrDLLPath.GetLength() * 2, NULL)) {

// 在远程进程中写入数据失败

MessageBox(L"在远程进程中写入数据失败");

return;

};

// 调用Kernel32.dll中的LoadLibraryW方法用以加载DLL文件

PTHREAD_START_ROUTINE pfnStartAssr = (PTHREAD_START_ROUTINE)GetProcAddress(GetModuleHandle(L"Kernel32.dll"), "LoadLibraryW");

// 在远程进程中开辟线程

// 【参数1】远程线程的句柄

// 【参数2】线程属性。NULL表示使用默认属性

// 【参数3】堆栈大小。0代表默认

// 【参数4】加载DLL文件的对象

// 【参数5】加载文件的路径

// 【参数6】延迟时间。0代表立即启动

// 【参数7】线程ID。为NULL就行了

HANDLE hThread = CreateRemoteThread(hProcess, NULL, 0, pfnStartAssr, lpAddr, 0, NULL);

if (hThread == NULL) {

// 创建远程线程失败

MessageBox(L"创建远程线程失败");

return;

}

MessageBox(L"注入成功");

- 然后以Release ,x64 的方式运行该应用程序。

- 打开被注入的应用程序,点击注入按钮,如果弹出窗口,则代表注入成功!

4 更普遍的例子

- 3中使用的是MFC程序,下面咱们直接使用控制台程序编写。

- 这里的逻辑是这样的:先通过任务管理器,找到要注入的程序,右键属性,得到要注入的进程的名称EditPlus.exe。然后通过这个名称找到PID值,通过PID再进行后续的注入操作

#include 5 突破Session0进行注入

- 这种方式可以注入到系统进程当中

#include 后话

- 这是最简单的DLL注入的实现,在此基础,你可以完善MFC程序,想办法让获取DLL文件的路径和获取被注入程序的信息变得更加智能

- 你还可以修改DLL文件中的注入程序,执行其他的代码