汽车网络安全渗透测试概述

目录

1.汽车网络安全法规概述

1.1 国外标准

1.2 国内标准

2.汽车网络安全威胁分析

2.1 汽车网络安全资产定义

2.2 汽车网络安全影响场景及评级示例

3.汽车网络安全渗透测试描述

3.1 参考法规

3.2 渗透测试内容

4.小结

1.汽车网络安全法规概述

近年来,汽车智能化程度快速提升,SOTA\FOTA的便利(上车下载,下车更新)、远程车控(夏天空调的提前打开,远程车门解锁)、中控屏的各种APP以及网络互联,给我们的生活确实带来了极大的便利;但凡事阴阳不可调和,有便利就会有风险,汽车的网络安全、个人隐私安全、OTA安全以及整车数据安全成为了重点关注对象。

就我本身来说,首次感觉到个人隐私安全威胁是有一次发现车里在后视镜位置居然有一个摄像头,出于好奇网上查找了一番,居然发现黑客大神可以通过技术手段直接启动这个摄像头进行拍摄,严重侵犯了个人隐私(当然,我现在已经用创口贴给它封上了,但是谈话内容应该还是被监听并上传至服务器)

基于此,各种关于汽车网络安全的法律法规要求开始被提出。

1.1 国外标准

2020年,UN/WP.29(联合国世界车辆法规协调论坛)发布了首个汽车网络安全强制法规R155,其内容框架如下:

联合国第155号法规:

Uniform provisions concerning the approval of vehicles with regards to cyber security and cyber security management system

其主要适用范围包括了欧洲、日本、 韩国等“1958 协议” 缔约国(以下简称“58 协议国” ),要求2024年7月在“58协议国”上市的汽车必须通过网络安全管理体系认证和车辆类型审批认证。

CSMS:Cyber Security Management System 网络安全管理体系

VTA :Vehicle Type Approval 车辆型式审批认证

根据法规要求, OEM 必须获得 CSMS 认证证书, 并且在特定车型研发及量产项目上充分证明其认证体系中涵盖的流程能够充分且有效运行之后, 才具备申请VTA的资格。

上述法规限制在体系的认证,而车辆完整生命周期的网络安全实施落地则需要进一步细化,因此SAE和ISO基于R155于2021年8月底发布了汽车网络安全领域的首个国标,即现在很火的ISO/SAE 21434。

ISO:International Organization for Standardization

SAE:Society of Automotive Engineers

ISO/SAE 21434:Road Vehicles-Cybersecurity engineering

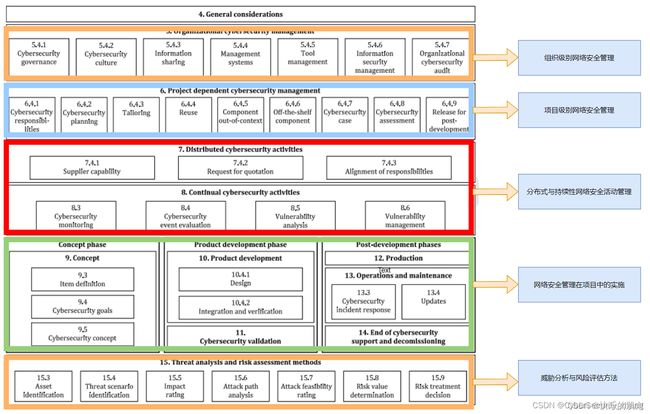

提出从风险评估管理、 产品开发、 运行维护、 流程审核等四方面来保障汽车网络安全工作开展,重点内容包括建立合理的安全保障管理制度, 在车辆全生命周期(研发、 量产、 运行和维护阶段)建立流程管理体系, 如需求管理、 追溯性管理、 变更管理、配置管理、 信息安全/网络安全管理监控和信息安全管理/网络安全事件管理, 以及相关的应急响应机制, 保障产品免受

网络安全攻击。其框架如下:

R155和ISO/SAE 21434有比较多的关联和交叉,根据SAE官方材料,下图比较好的展示了他们的关联:

据了解,目前国内外已经有很多OEM、供应商完成了ISO/SAE 21434认证,如下表

| 企业分类 | 公司名 | 认证机构 |

| 芯片厂 | NXP | TÜV南德 |

| 地平线 | TÜV莱茵 | |

| 亿咖通 | BSI(英国标准协会) | |

| 英飞凌 | TÜV南德 | |

| 华邦电子 | TÜV北德 | |

| 一二级供应商 | 汇川联合动力 | TÜV莱茵 |

| 德赛西威 | TÜV南德 | |

| 东软睿驰 | SGS | |

| 华为 | 德凯 | |

| OEM | 零束科技 | TÜV北德 |

| 比亚迪商用车 | DNV |

为此,我也去看了下对于该项认证各个企业的工作思路基本如下:

- 建立一套汽车网络安全的规范管理文件作为顶层设计

- 建立执行上述规范文件的程序文件

- 分析是否涵盖R155和21434的所有领域

- 提供执行上述程序文件的表单记录文件

1.2 国内标准

国家强制标准计划《汽车整车信息安全技术要求》、《汽车软件升级通用技术要求》由工业和信息化部组织起草,由全国汽车标准化技术委员会智能网联汽车分会进行执行,目前已处于批准阶段,约2024年进行发布。

《信息安全技术要求》标准涵盖外部连接安全、 车辆通信安全、 软件升级安全和数据代码安全, 并给出了对应的测试方法。《升级通用技术要求》对车企的软件升级管理体系提出了要求,以规避OTA面临的各种安全风险。

除此之外,关于汽车数据管理若干规定、关于试行汽车安全沙盒监管制度的通告等等不一而足,目前还没看的了那么多,后面看了之后再说。

2.汽车网络安全威胁分析

基于TARA建模的网络安全威胁分析方法论,我之前已经简述过了,这里不再重复。

今天主要是聊一下关于在车联网背景下需要保护的资产如何定义,以及一些典型的场景。

首先搞清楚功能安全和信息安全的区别:

很明显,信息安全(即网络安全)更倾向于对人身隐私安全、整车数据安全等资产的保护,下面具体来看看汽车网络安全视角下的资产定义。

2.1 汽车网络安全资产定义

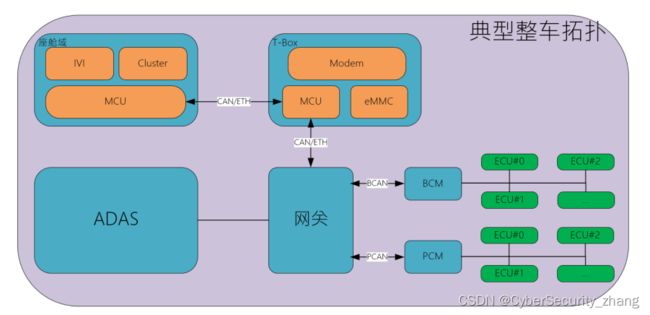

首先我们来看下当前比较典型的整车拓扑结构:

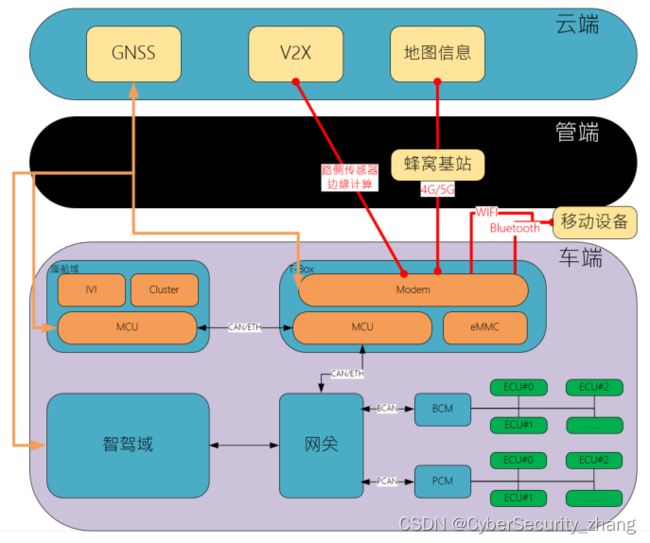

可以看到,该架构下网关处于非常关键的中转位置,负责车内网络数据的传输;那汽车如何与外界进行数据交互呢?根据聊聊汽车OTA升级的信息安全风险-CSDN博客里面的描述,我们在上述架构中添加外界的管端和与云端,如下:

很明显,汽车网络资产定义可以分为如下三个大方向:

云端

黑客伪装成云端向车辆下发指令,比如解锁车辆、启动车辆,影响人身安全;此外云端通常会保存大量车主个人数据、车辆状态信息,一旦被攻破势必会严重威胁个人隐私。

因此资产有:云端服务器(个人数据、车辆状态数据)、GNSS数据、地图信息等

管端

黑客伪装基站,下发伪造的指令,同样影响人身安全,这里暂时没有识别到资产

车端

车端就比较负责,车上每个控制器都可以作为核心资产进行保护,例如T-Box作为整车对外的核心模块、IVI属于人机交互核心模块、网关属于整车网络通信大脑、PCM和BCM作为整车控制的核心模块,均需要被保护。

上述的划分方式是基于整车的架构进行资产定义的,如果针对单个ECU,还需要进一步拆分,细化到哪些数据作为敏感数据存放到独立安全岛中、哪些报文作为敏感报文是必须要进行验签的等等。

2.2 汽车网络安全影响场景及评级示例

有了上述资产的分析,我们根据ISO/SAE 21434第15.5.2章节的描述,对影响场景从功能安全、财产、车辆运行、个人隐私等几个方面的严重等级做出分析。

影响等级定义如下:

- Severe

- Major

- Moderate

- Negligible

可以按照如下表格拆分:

| 破坏场景 | 评估方向 | 影响等级 | |||

| Safety | Financial | Operational | Privacy | ||

| xxx | 无伤害分数 | 轻微影响分数 | 中度影响分数 | 重度影响分数 | Severe |

此外,再延伸一点关于破坏场景及渗透路径分析表格示例:

| 核心资产 | 安全资产特性 | 破坏场景 | |||

| 完整性 | 可用性 | 真实性 | 新鲜性 | ||

| xxx | √ | × | √ | × | xxxx |

3.汽车网络安全渗透测试描述

3.1 参考法规

根据Vector之前关于汽车网络安全的在线培训,目前国内需要遵循的标准有:

其中,10、11现在处于正在批准阶段,预估明年实施,届时势必会在国内掀起比较大的风浪。

目前OEM、国内对这方面的重视程度还比较一般,预估明后年会出现一个人才需求的大缺口。毕竟做这方面,需要的知识有点太多了:信息密码学基础知识、汽车整车架构知识、汽车安全芯片知识等等,都是以前传统车企的研发人员所缺失的;再加之目前主流的芯片厂如瑞萨、英飞凌、NXP对Security方案保密要求比较严格,大家学起来确实要花大工夫的。

3.2 渗透测试内容

基于上述提到的车联网整体拓扑,渗透测试的内容应该分为4大类

1.数据传输信息安全测试

主要是针对云-管-车的传输安全测试,包括伪造信息入侵、重放攻击、劫持攻击、拒绝服务攻击、云端对外通信接口攻击以及病毒入侵等。

2.车端-设备端外部连接安全测试

WIFI、蓝牙的安全测试:钓鱼WiFi、密码显示攻击、端口扫描、漏洞探测等等

无钥匙进入的安全测试:通信加密及身份认证等

GNSS的安全测试:GNSS欺骗及干扰。

3.敏感数据保护安全测试

很典型的,代码的防逆向、防提取、真实性、完整性的测试;

车主信息的保护测试:未授权访问、个人信息安全存储、个人信息的非法篡改等

车内信息的保护测试:未授权访问、车内信息安全存储、车内信息的非法篡改(如里程数据、密钥窃取)等

4.基于物理接口攻击安全测试

常见的攻击端口在OBD切入,伪装成网关进行域内的数据通信;除此之外,IVI侧还有USB的端口的非授权侵入测试。

4.小结

本篇内容从国内外汽车网络安全的法规,详细描述了R155和ISO/SAE 21434的联系和交叉,基于21434简单阐述了资产定义、威胁等级定义等示例;最后描述了从整车角度出发,汽车网络渗透测试所要关注的测试内容。

接下来,我将以一个车灯系统的demo为例(21434提供),看看是如何定义出一个满足ISO/SAE 21434的系统。