【流量分析】USB键盘与鼠标流量分析

0x00 USB流量包分析

USB流量指的是USB设备接口的流量,攻击者能够通过监听usb接口流量获取键盘敲击键、鼠标移动与点击、存储设备的铭文传输通信、USB无线网卡网络传输内容等等。

在CTF中,USB流量分析主要以键盘和鼠标流量为主。

下面通过简单的讲解与例题的展示,分析键盘流量与鼠标流量。

例子中用到的文件为usb.pcap和usb2.pcap,我一起打包了放在云盘上,链接如下:

蓝奏云-usb.zip

0x01 键盘流量分析

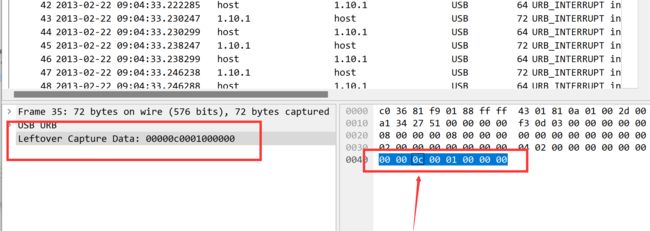

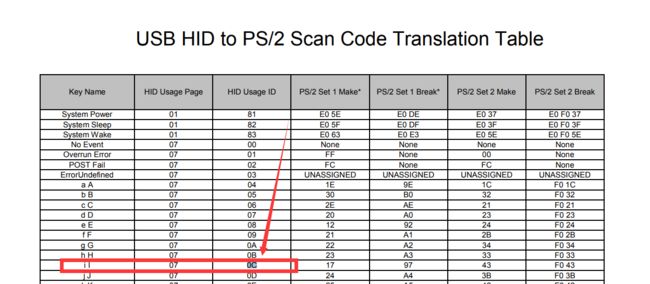

USB协议数据部分在Leftover Capture Data域中,数据长度为八个字节,其中键盘击健信息集中在第三个字节中,相关对应信息如下链接中所示;

- 在线-USB HID to PS/2 Scan Code Translation Table

- 蓝奏云-USB HID to PS/2 Scan Code Translation Table.pdf

- 在线-USB协议中HID设备描述符以及键盘按键值对应编码表

- 蓝奏云-USB协议中HID设备描述符以及键盘按键值对应编码表.pdf

如下所示,在使用wireshark捕捉到的流量中,我们主要看第三个字节的内容,将它与按键值相对以得出按键内容。

题目背景

安全测评人员在对某银行卡密码输入系统进行渗透测试,截获了一段通过USB键盘输入6位数字密码的流量,其中也包含了一些其他无关的USB设备的流量,你能从中恢复出6位数字密码吗?最终提交的flag格式为flag{xxxxxx}。

解题思路

使用 kali linux中的tshark命令把cap data 提取出来,

根据《USB键盘协议中的键码》中的HID Usage ID将数据还原成键位;

1 使用命令tshark把cap data 提取出来

Linux中使用tshark

安装:sudo apt-get install tshark

tshark -v

tshark -h

tshark -r usb.pcap -T fields -e usb.capdata | sed '/^\s*$/d' > usbdata.txt

-r:设置tshark 分析的输入文件

-T:设置解码结果输出的格式。包括fields,text,ps,psml和pdml,默认为text

如图可以看到生成了usbdata.txt

Windows中使用tshark

wireshark在安装时会自带一些工具,tshark便是其中之一,它可以在wireshark的安装路径中找到。

#使用cmd或powershell进入安装路径后,执行以下命令

.\tshark.exe -r D:\Downloads\usb.pcap -T fields -e usb.capdata >D:\Downloads\usbdata.txt

在D:\Downloads\目录下便可看到文件usbdata.txt,此时的文件还有着默认的空行,我们使用脚本(或其他方式)删除空行

#使用脚本删除空行

with open('usbdata.txt', 'r', encoding='utf-8') as f:

lines = f.readlines()

lines = filter(lambda x: x.strip(), lines)

with open('usbdata.txt', 'w', encoding='utf-8') as f:

f.writelines(lines)

2 将文件用冒号进行分隔

#将上面的文件用脚本分隔,加上冒号;

f=open('usbdata.txt','r')

fi=open('out.txt','w')

while 1:

a=f.readline().strip()

if a:

if len(a)==16:#键盘流量的话len为16鼠标为8

out=''

for i in range(0,len(a),2):

if i+2 != len(a):

out+=a[i]+a[i+1]+":"

else:

out+=a[i]+a[i+1]

fi.write(out)

fi.write('\n')

else:

break

fi.close()

3 最后用脚本提取

#最后用脚本提取

# print((line[6:8])) #输出6到8之间的值

#取出6到8之间的值

mappings = { 0x04:"A", 0x05:"B", 0x06:"C", 0x07:"D", 0x08:"E", 0x09:"F", 0x0A:"G", 0x0B:"H", 0x0C:"I", 0x0D:"J", 0x0E:"K", 0x0F:"L", 0x10:"M", 0x11:"N",0x12:"O", 0x13:"P", 0x14:"Q", 0x15:"R", 0x16:"S", 0x17:"T", 0x18:"U",0x19:"V", 0x1A:"W", 0x1B:"X", 0x1C:"Y", 0x1D:"Z", 0x1E:"1", 0x1F:"2", 0x20:"3", 0x21:"4", 0x22:"5", 0x23:"6", 0x24:"7", 0x25:"8", 0x26:"9", 0x27:"0", 0x28:"\n", 0x2a:"[DEL]", 0X2B:" ", 0x2C:" ", 0x2D:"-", 0x2E:"=", 0x2F:"[", 0x30:"]", 0x31:"\\", 0x32:"~", 0x33:";", 0x34:"'", 0x36:",", 0x37:"." }

nums = []

keys = open('out.txt')

for line in keys:

if line[0]!='0' or line[1]!='0' or line[3]!='0' or line[4]!='0' or line[9]!='0' or line[10]!='0' or line[12]!='0' or line[13]!='0' or line[15]!='0' or line[16]!='0' or line[18]!='0' or line[19]!='0' or line[21]!='0' or line[22]!='0':

continue

nums.append(int(line[6:8],16))

keys.close()

output = ""

for n in nums:

if n == 0 :

continue

if n in mappings:

output += mappings[n]

else:

output += '[unknown]'

print 'output :\n' + output

flag{7200[DEL]53[DEL]93}

0x02 鼠标流量分析

USB协议鼠标数据部分在Leftover Capture Data域中,数据长度为四个字节。

其中,

第一个字节代表按键,当取0x00时,代表没有按键,为0x01时,代表按左按键,为0x02时,代表当前按键为右键;

第二个字节可以成是一个signed byte类型,其最高位为符号位,当这个值为正时,代表鼠标水平右移动多少像素,为负时,代表水平左移多少像素;

第三个字节与第二个字节类似,代表垂直上下移动的偏移。

如图0x00002000,表示鼠标垂直向上移动20。

题目背景

flag藏于usb流量中,通过USB协议数据中的鼠标移动轨迹转换成flag

解题思路:

1 使用命令tshark提取数据

tshark命令如下:

tshark -r usb2.pcap -T fields -e usb.capdata | sed '/^\s*$/d' > usbdata.txt

2 将文件用冒号进行分隔

#将上面的文件用脚本分隔,加上冒号;

f=open('usbdata.txt','r')

fi=open('out.txt','w')

while 1:

a=f.readline().strip()

if a:

if len(a)==8:#键盘流量的话len为16鼠标为8

out=''

for i in range(0,len(a),2):

if i+2 != len(a):

out+=a[i]+a[i+1]+":"

else:

out+=a[i]+a[i+1]

fi.write(out)

fi.write('\n')

else:

break

fi.close()

3 使用脚本提取坐标数据

nums = []

keys = open('Python\\USBread\\mouse\\out.txt','r',encoding="utf_16")

f = open('Python\\USBread\\mouse\\xy.txt','w',encoding="utf_16")

posx = 0

posy = 0

for line in keys:

# if len(line) != 11:

# continue

x=int(line[3:5],16)

y=int(line[6:8],16)

if x>127:

print ("aaa")

x-=256

if y>127:

print ("bbb")

y-=256

posx += x

posy += y

btn_flag = int(line[0:2],16) #1 for left,2 for right , 0 for nothing

if btn_flag == 0:#此处的0可以修改为0(未按按键)、1(左键)、2(右键),将单独输出相应坐标文件。

print (posx,posy)

f.write(str(posx))

f.write(' ')

f.write(str(posy))

f.write('\n')

f.close()

4 将坐标转换成图片

from PIL import Image

img = Image.new('RGB',(2000,2000),(255,255,255))#创建Image对象

f =open('xy.txt')#xy.txt文件

for line in f.readlines():

point =line.split()

img.putpixel((int(point[0]),int(point[1])),(0,0,0))#读取文件中的每一行,并修改像素

f.close()

img.show()