DC的网络连接端口与防火墙设置[为企业部署Windows Server 2008系列十]

DC的网络连接端口与防火墙设置[为企业部署Windows Server 2008系列十]

原转自: http://angerfire.blog.51cto.com/198455/200130

在前面9篇文章中跟大家分享了2008上dc的搭建以及core模式下的一些应用,当我们为企业部署好基础架构服务后为了安全起见都会启动windows server 2008自带的windows 防火墙,并且很多企业还会单独部署一些安全解决产品(如ISA)。那么,要很好的完成这些产品的部署,我们就要了解活动目录的服务以及DC上的网络连接端口,以便大家在部署防火墙产品的时候开放必要的端口来让我们的企业合法用户及时连接服务。

DC的网络连接端口:在这里我解释为DC上为域用户和成员计算机提供的与域相关的应用服务所开放的端口号。

下面我们来具体看看会提供哪些服务并开放哪些端口:

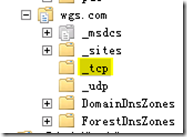

首先,在DC上打开DNS服务管理工具,展开正向查找区域的域名wgs.com(这里以wgs.com域为例),里面有_tcp和_udp这两项SRV资源记录,而通过查看SRV资源记录就可以看到DC上提供活动目录相关服务所开放的连接端口:

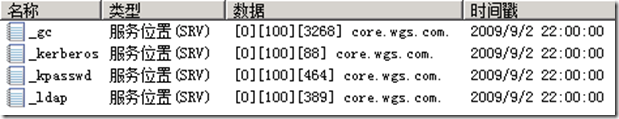

a . 选择_tcp,查看DC上活动目录相关服务所开放的TCP端口

b. 大家可以看到有_ldap(端口为tcp的389)、_kpasswd(端口为tcp的464) 、_kerberos(端口为tcp的88)、_gc(端口为tcp的3268)

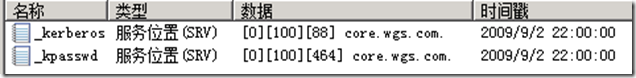

c. 选择_tcp,查看DC上活动目录相关服务开放的UDP端口

d. 大家可以看到有_kerberos(端口为UDP的88) _kpasswd(端口为UDP的464)

小结:以上看到的端口都是需要开放的,各自有不同的作用,并相互配合完成域环境中的各种业务交付:

_ldap(TCP[389])是活动目录复制服务的端口:允许客户机在指定域中找到ldap服务器

_gc(TCP[3268])是全局编录查询的时候所要使用的服务端口:允许客户机找到使用活动目录根域的全局目录服务器

_kerberos(TCP[88])票据管理服务的端口:允许客户机找到对本域的kerberosKDC服务

_kpasswd(TCP[464])密码更改相关服务端口:允许客户机找到域中的kerberos改变密码服

----------------------------------------------------------------------------------------

_kerberos(UDP[88])票据管理服务的端口:允许客户机找到对本域的kerberosKDC服务

_kpasswd(UDP[464])密码更改相关服务端口:允许客户机找到域中的kerberos改变密码服务

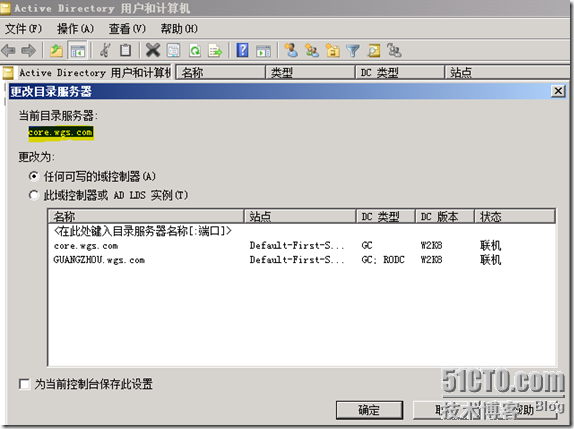

接下来,我们来用一台加入域的成员计算机使用 'Active Directory 用户和计算机'工具连接DC上的活动目录服务,并且观察一下连接端口:

通过上面两副截图大家可以看到当192.168.99.11(成员计算机)使用 'Active Directory 用户和计算机'工具连接DC上的活动目录服务时,在192.168.99.2(DC)上运行netstat 命令查看到DC的389端口被成员计算机连接使用。

ok,结合上面大家了解到的端口,现在我们就可以在跨地域的网络中通过发布活动目录相关服务端口的方式让互联网中的用户来连接到DC了(加入域/登录域,并享受域环境中的资源)。

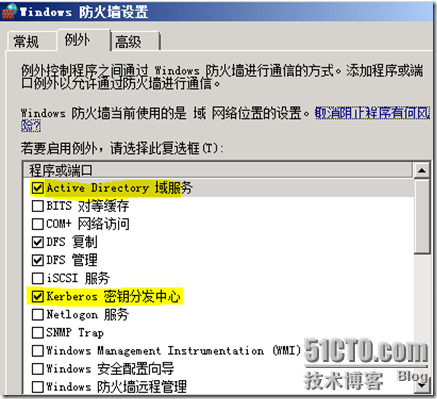

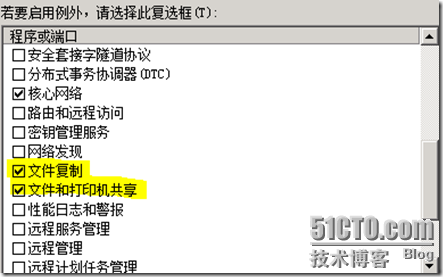

下面,我们看看如何设置windows 防火墙来满足上面的企业应用需求(让互联网中的用户来连接到DC)。

如上面两副图片所示,您的防火墙必须例外设置 Active Directory 域服务[389][3268] Kerberos密钥分发中心[88][464] 文件复制[389] 文件和打印机共享[445][139]

在了解到上面的这些必须添加到例外的服务之后,我们再遇到活动目录服务不可用的提示时就可以根据这些服务的默认端口来判断问题所在,并采取相应措施了。

PS:如果您的服务器放至在内网,您要通过端口映射来实现外网用户对此服务器的访问,现在您也可以更具本文中谈及的端口来做映射了。