关键数据的保险箱,AD RMS服务器部署指南

关键数据的保险箱,

AD RMS

服务器部署指南

我们在无数的好莱坞影片中看到过商业间谍为了窃取企业的机密数据而斗智斗勇,绞尽脑汁的精彩镜头,但我们有没有想到过,如果这一幕就发生在我们身边,我们该如何加以防范呢?微软公司的RMS

(Rights Management Services

版权管理服务)服务器就是为此应运而生的。RMS

可以保护企业内的重要文件,授权只有特定用户才能访问这些文件。当然,有读者会指出,文件服务器的权限也可以做到这一点。不要着急,继续听我介绍,RMS

还可以允许文件不能被复制,打印,转发,甚至离开了公司就无法打开这些文件。怎么样,这些功能靠文件服务器的权限就无法实现了吧,EFS

也无能为力。

RMS

设计的这些功能显然是为了防止一些用户把公司的机密文件利用U

盘带出公司,或通过电子邮件转发出去,毕竟古人有言在先:千防万防,家贼难防啊!RMS

要求用户每次打开文件,都要在RMS

服务器上申请凭据,然后才能打开被加密的文件内容。一旦文件离开了公司环境,访问者就无法联系RMS

服务器了,文件内容也就无法阅读了。即使在公司内,RMS

也可以允许用户只能阅读,无法打印,复制,通过邮件转发,极大地提高了窃取机密内容的难度。当然,RMS

不可能实现百分之百的安全,万一有个用户使用DV

把屏幕上的文件内容都录制下来,或者直接用笔记录下来,那文件内容的泄露还是不可避免的。只是,间谍当到这个份上,杯具啊….

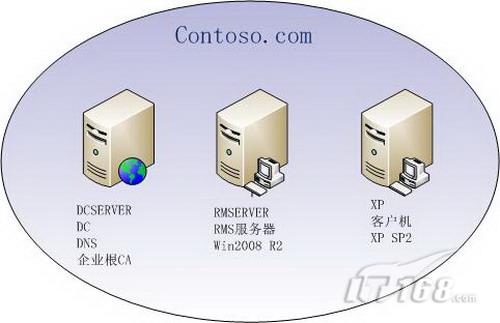

介绍了RMS

的大致功能,我们要通过一个实例为大家实际演练一下。我们的实验拓扑如下图所示,RMSERVER

的操作系统是Win 2008 R2

,我们要在RMSERVER

上实现RMS

服务。DCSERVER

的操作系统是Win2003

,DCSERVER

的角色是域控制器,DNS

服务器,还是一个企业根CA

。XP

的操作系统是XP SP2

,用于测试的客户机。

一

RMS

部署前准备

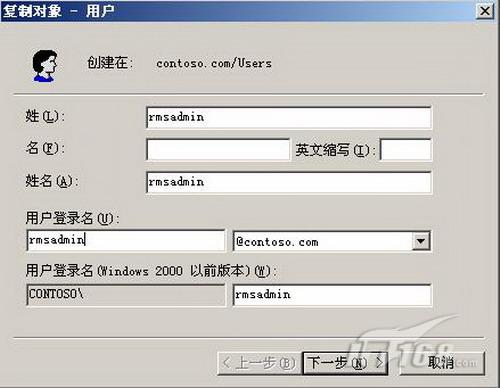

RMS

服务在部署之前要先做一些准备工作。首先,我们需要在域控制器上创建一个RMS

管理员账号,这是因为RMS

服务器安装时不允许使用域中的administrator

账号。打开域控制器上的Active Directory

用户和计算机,如图1

所示,创建一个名为RMSADMIN

的用户。这个用户也具有域管理员权限,我们要使用RMSADMIN

用户在RMSERVER

上登录。

图1

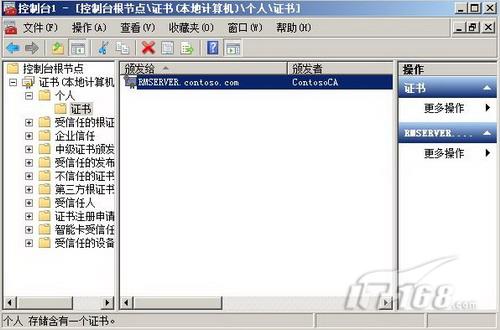

创建完用户后,我们还需要为RMS

服务器申请一个服务器证书。我们以RMSADMIN

的身份在RMSERVER

上登录,通过MMC

控制台定制出一个管理本地计算机证书的管理单元。然后通过申请证书任务为RMSERVER

在企业根CA

上申请证书,如图2

所示,我们已经申请到了一个RMSERVER.CONTOSO.COM

的计算机证书,这个证书可以用于服务器验证,也可以用于客户机验证,能够满足我们的实验需求。

图2

二

RMS

服务器部署

RMS

服务在Win2008

之后的操作系统中已经被内置了,我们在Win2008 R2

上可以很方便地通过添加服务器角色来安装RMS

。如图3

所示,我们在RMSERVER

上打开服务器管理器,选择“添加角色”。

图3

如图4

所示,我们在角色列表中勾选了“Active Directory Right Management Services

”后,角色向导提示我们RMS

还需要IIS

,消息队列等其他的组件配合。点击“添加所需的角色服务”,角色向导就会自动把需要的角色都安装上。

图4

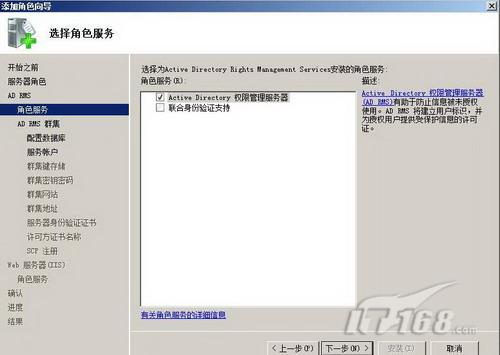

如图5

所示,接下来我们要为RMS

选择角色服务。我们没有勾选“联合身份验证支持”,这时因为联合身份验证的作用是允许不同企业间共同使用一方的AD RMS

群集,而我们本次的实验中并不涉及这方面的内容。

图5

如图6

所示,接下来我们要选择是创建一个RMS

群集还是加入一个RMS

群集。由于目前我们没有现成的RMS

群集,因此我们只能选择创建一个RMS

群集。RMSERVER

将是这个群集中的根服务器,后期加入的RMS

服务器则是叶服务器。

图6

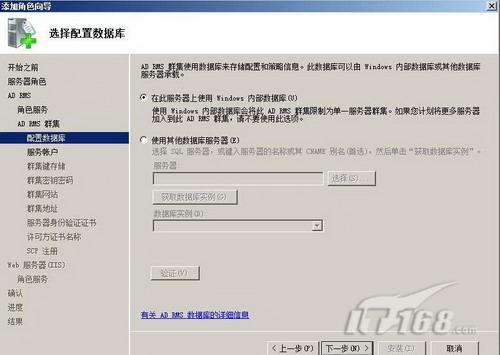

如图7

所示,接下来我们要为RMS

选择数据库。我们可以使用Win2008 R2

中自带的内部数据库,也可以使用其他的数据库实例。本例中我们使用服务器自带的Windows

内部数据库。

图7

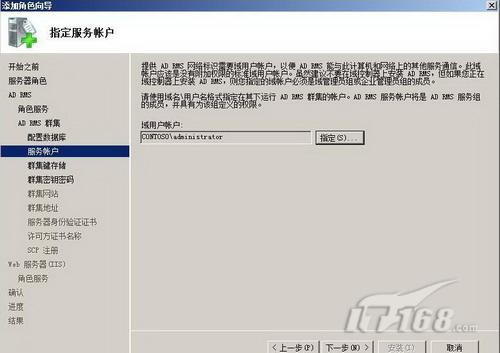

如图8

所示,我们需要提供一个域账号用于为让RMS

可以和RMS

服务器上的其他网络服务通信。我们只需要提供一个普通的域用户账号即可,在本次实验环境下,为简单起见,我们提供了administrator

账号,在生产环境下不建议这么做!

图8

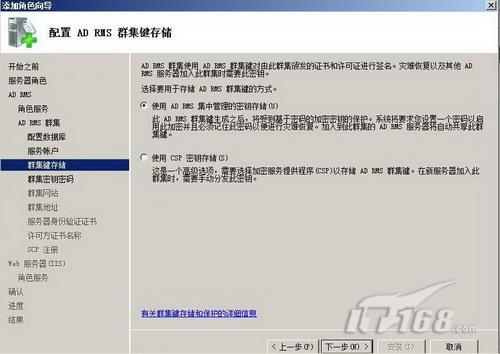

如图9

所示,我们要为AD RMS

群集键选择存储方式,系统默认是在服务器本地存储密钥,这个密钥可以用于AD RMS

群集的灾难重建。如果选择使用CSP

密钥存储,安全性会更高但配置起来会更复杂。本例中我们使用系统默认值,在服务器本地存储密钥。

图9

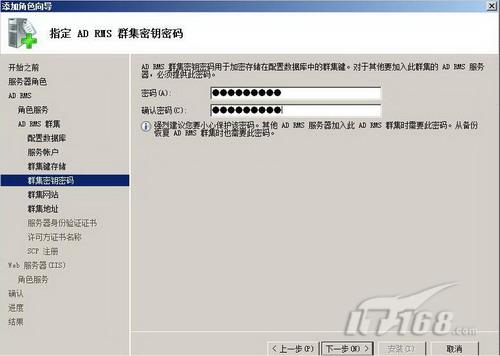

如图10

所示,我们接下来要指定一个密钥,用于加密群集键。

图10

如图11

所示,我们要为RMS

群集选择所使用的网站,我们使用IIS

中的默认网站即可。

图11

如图12

所示,接下来要选择RMS

群集和客户机通讯时所使用的协议,可以选择HTTP

或HTTPS

协议,为了安全起见,当然应该选择使用HTTPS

。在完全限定域名中应该输入RMSERVER.CONTOSO.COM,

注意,这个域名应该和RMS

服务器所申请证书上的计算机名称一致。

图12

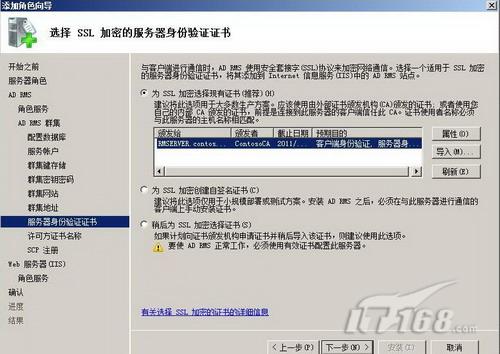

如图13

所示,选择了HTTPS

协议后,我们要为HTTPS

协议选择证书,之前申请的计算机证书现在可以派上用场了。最好不要使用自签名证书,因为客户机并不信任自签名证书的颁发机构,必须手工让客户机信任,操作很麻烦,建议还是使用企业根CA

比较好。

图13

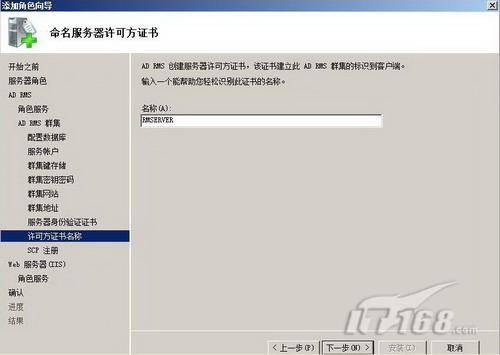

如图14

所示,接下来要设置命名服务器许可方证书,默认这个证书名称和RMS

服务器的NETBIOS

名称相同,我们保存默认值即可。

图14

如图15

所示,我们要为RMS

群集在Active Directory

中注册服务连接点。注册了服务连接点后,客户机可以很方便地通过Active Directory

查询到RMS

群集。

图15

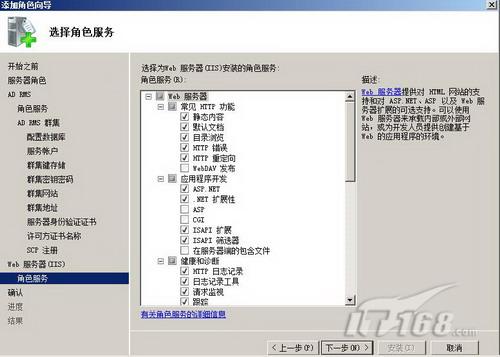

如图16

所示,RMS

需要IIS7

角色,角色向导列出了所需要的IIS7

角色服务列表,我们一般情况下都无需修改这个列表。

图16

如图17

所示,确认摘要中的各项信息没有错误,点击“安装”按钮就可以开始RMS

角色的部署了。RMS

角色部署完毕后,我们将在下一篇博文中为大家介绍RMS

服务器的一些基本配置。

图17

本文出自 “ 岳雷的微软网络课堂” 博客,请务必保留此出处 http://yuelei.blog.51cto.com/202879/313989