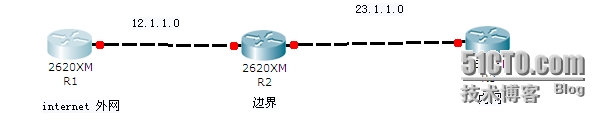

动态ACL在网络安全上的应用

实验要求:通过动态ACL实现:Internet外网上的用户R1需要访问内网R3,需要先到边界路由器R2上进行

身份验证,验证过后则可以访问内网,配置如下:

在R1上:

en

conf t

int s1/1

ip add 12.1.1.1 255.255.255.0

no shu

exit

enable password 123

line vty 0 4

password 123

login

exit

ip route 0.0.0.0 0.0.0.0 12.1.1.2

在R3上:

int s1/0

ip add 23.1.1.3 255.255.255.0

no shu

exit

enable password 123

line vty 0 4

password 123

login

exit

ip route 0.0.0.0 0.0.0.0 23.1.1.2(配置去外网的默认路由)

在R2上配置:

int s1/0

ip add 12.1.1.2 255.255.255.0

no shu

int s1/1

ip add 23.1.1.2 255.255.255.0

no shu

exit

access-list 100 permit tcp any host 12.1.1.2 eq 23(允许外网用户telnet到R2上进行身份验证)

access-list 100 permit tcp any host 12.1.1.2 eq 3001(允许外网用户通过telnet3001端口对R2进 行管理,实际工程中很少在Internet上使用telnet,因为是明文密码不安全,如果工程中还使用其他协议,记得打开相应的端口)

access-list 100 dynamic D-ACL timeout 240 permit ip any any(创建动态ACL,名字是D-ACL,语句中的第一个any将被通过验证用户的主机ip地址代替,第二个any指的是内网所有主机,这样做的结果就是,即使外网用户通过了验证,也只能访问内网特定的主机,这里还可以把IP协议换成其他的协议,如:TCP的80端口,就是访问内网的web页面,这里的timeout指的是绝对时间可以随意设定)

username cisco password cisco(创建用户cisco,密码cisco,用于对外网用户身份验证)

line vty 0 3 (虚拟终端用户0 1 2 3 可以自己设定)

login local (使用路由器本地用户名密码进行身份验证)

autocommand access-enable host timeout 5(意思是验证主机的源IP代替动态ACL中的any 这里的timeout是指空闲时间 5分钟可以自己设定时间 过了空闲时间,就会断开访问)

line vty 4

login local(使用路由器本地密码验证)

rotary 1 (设置虚拟线路4为管理员使用,用来对R2进行远程管理 端口是3001)

int s1/0

ip access-group 100 in (在路由器外网接口上应用ACL)

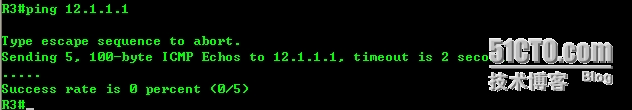

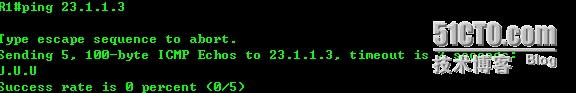

配置完成后进行测试:

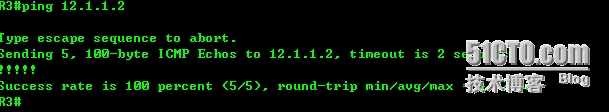

这时候我们发现R3ping不通R1 R1也Ping不通R3,但是R3可以ping通R2的外网接口12.1.1.2,这是因为从R3发出去的流量没有问题,但是从R1返回到R3的流量经过了R2的ACL,被ACL给拒绝了;而R1访问R3时,流量经过R2被直接拒绝。那么我们如果要实现R1与R3之间的访问该怎么做呢?

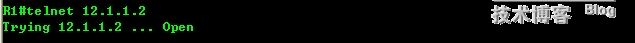

我们可以在R1上通过telnet到R2上进行身份验证,验证通过了就可以实现互访,如下图:

其中的

其中的

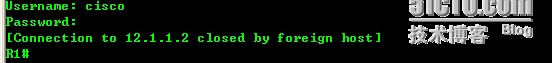

说明telnet连接被关闭,这时候验证就

说明telnet连接被关闭,这时候验证就

通过了,这里的telnet被关闭时因为动态ACL的原因,只要验证通过后就立刻关闭,这也是为什么我们

要创建虚拟线路4作为管理员使用的原因。

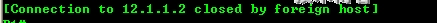

验证通过后可以测试:

显示在R1上可以ping和telnet到R3上,R3同样也可以。

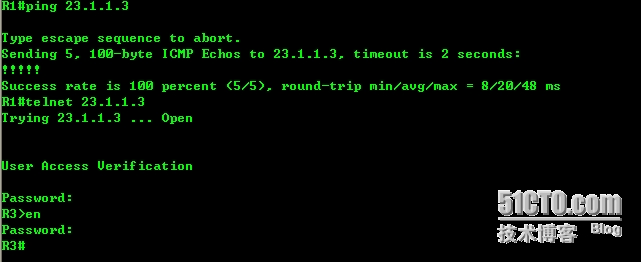

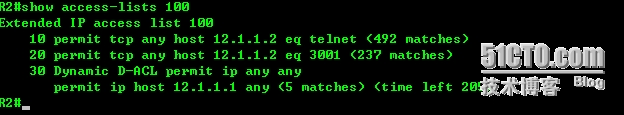

我们在R2上”show access-list 100“

中的

中的

这个条目是被动态ACL临时添加的,

这个条目是被动态ACL临时添加的, 表示再过170s就会删除,类似于反射ACL一样。

表示再过170s就会删除,类似于反射ACL一样。

在动态ACL中,1、当路由器产生临时条目时,该临时条目的空闲计时器和绝对计时器被启用。空闲计时器每当有一个报文匹配动态ACL时会进行复位,空闲计时器时间到期时,临时条目会被删除。2、当绝对计时器到期时,这个时候无论空闲计时器还有多长时间,临时条目都会被删除,直接忽略空闲计时器的时间,绝对计时器是永久不能复位的,所以我们一般设置的时候绝对时间设置大些比较好,远远大于空闲时间。3、当临时条目被删除后,连接就断开了,要想再次连接,就得重新telnet到R2上进行身份验证。

本文出自 “rookie cisco” 博客,谢绝转载!