发布Exchange OWA方法及故障分析(十七)

Exchange OWA发布方法及故障分析

Exchange

服务器是微软公司重量级的邮件服务器,也是目 前企业内网中邮件解决方案的代表作,鉴于

Exchange

服务器在微软产品中的重要性,我们准备组织几篇文章,以专题的形式系统地介绍如何用

ISA

发布

Exchange

服务器。今天我们从介绍发布

Exchange

OWA

开始,

OWA

是

Outlook Web Access

的缩写,

OWA

允许用户通过浏览器访问

Exchange

邮箱,是使用最广泛的

Exchange

访问方法之一,下面我们就通过实例来来说明

Exchange OWA

具体应该如何发布,实验完成后后再分析一下常 见的

Exchange OWA

发布故障。

实验拓扑如下图所示,

Denver

是

Contoso.com

域中的域控制器,

DNS

服务器,

Exchange

服务器和

CA

服务器。

Beijing

是

ISA2006

服务器,

Istanbul

是外网的测试客户机。

实验前已做好下列准备:

一

Denver

已经创建

CA

服务器,类型是企业根,已被所有的计算机承认。

二

Istanbul

已经利用

Hosts

文件把

denver.contoso.com

解析为

ISA

的外网地址

192.168.1.254

我们推荐的发布方法是利用

SSL

保护

OWA

数据,

ISA

使用桥接方法检查外网发来的加密数据,在

ISA

上启用表单验证,这样对

Exchange

的安全非常有利,具体步骤如下:

一

证书申请

发布

Exchange OWA

可以使用

HTTP

,也可以使用

HTTPS

,从安全角度考虑,我们推荐使用

HTTPS

对数据进行加密保护。既然想用

HTTPS

,那肯定要在

Denver

的

IIS

上申请证书,在

Denver

的

IIS

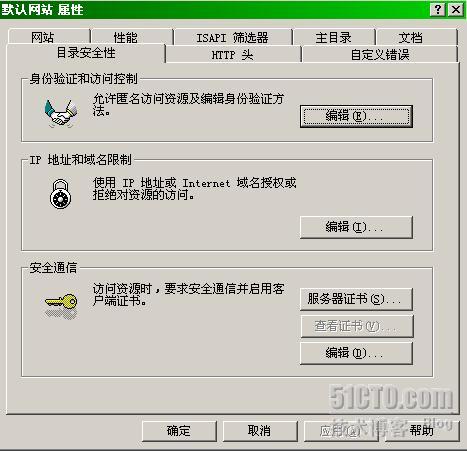

管理器中打开默认站点属性,切换到目录安全性 标签,如下图所示,点击“服务器证书”。

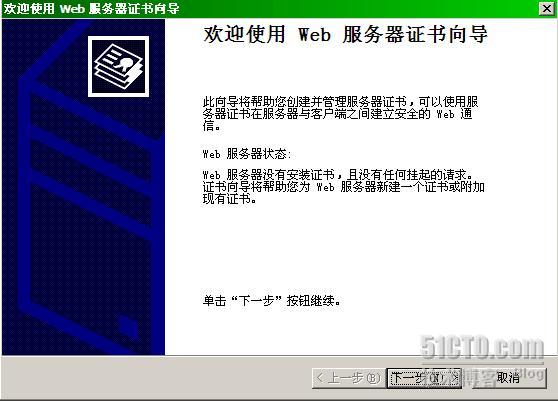

出现

Web

服务器证书申请向导,下一步。

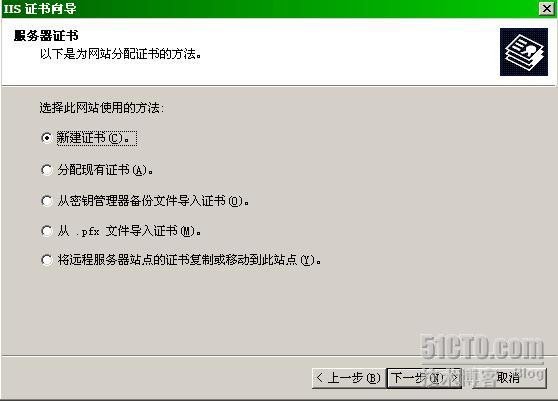

选择“新建证书”。

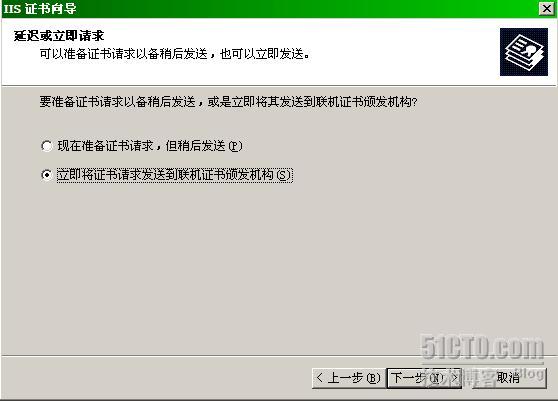

由于

Denver

上的证书服务器是企业根,支持在线颁发证书,因此我们选择“立即把证书请求发送到联机证书颁发机构”。

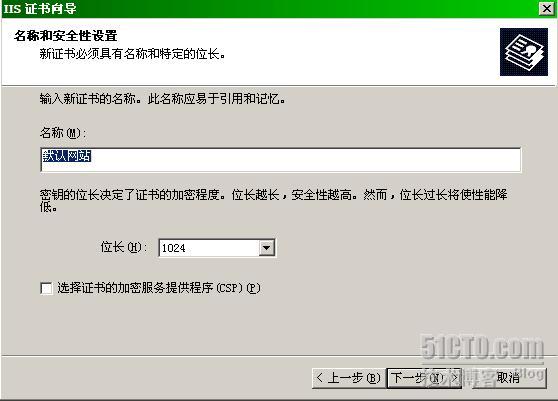

证书的名称和位长都可以使用默认值。

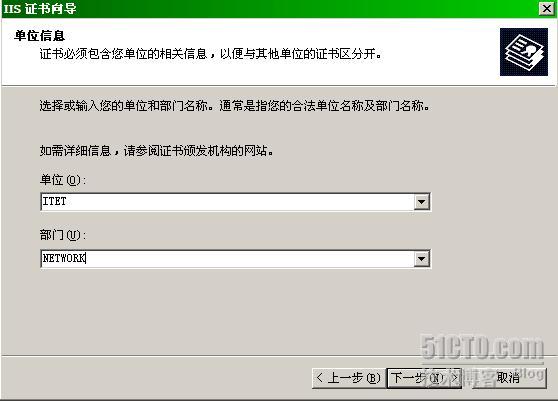

单位和部门属于描述信息,随便填填就可以了。

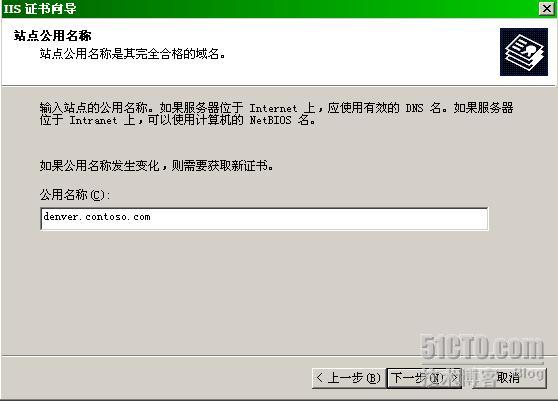

证书的公用名称是关键,这个名称需要和

Exchange

服务器发布到公网上的完 全合格域名一模一样,而且

ISA

在发布规则中也需要使用这个名称来表示

Exchange

服务器。

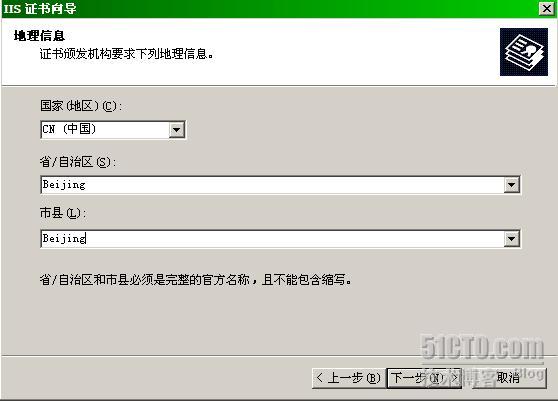

填写证书的地理信息,这些不是关键参数,随便填填就可以了。

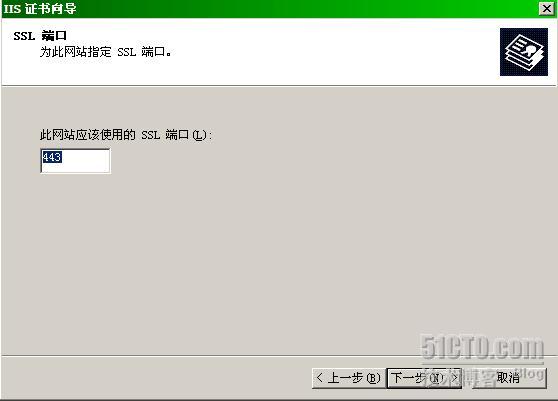

使用

SSL

的默认端口

443

。

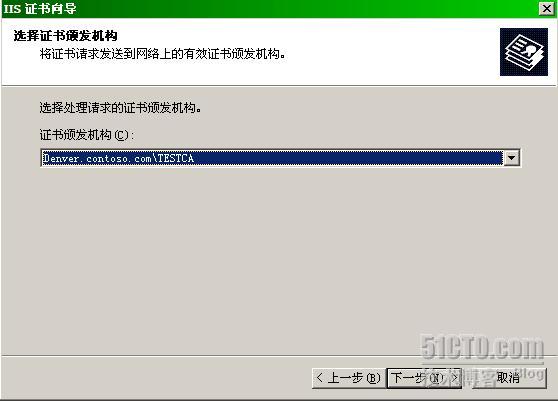

把证书申请直接发送到

Active Directory

中的

CA

服务器。

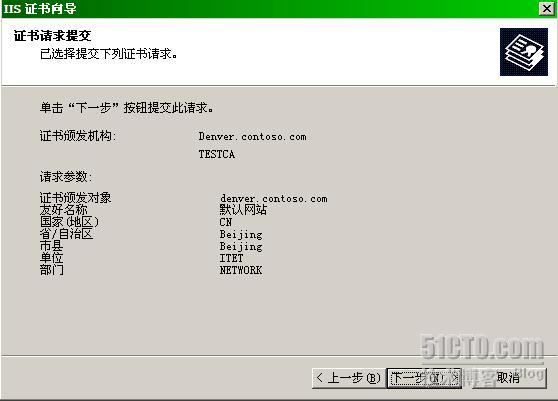

开始提交证书申请。

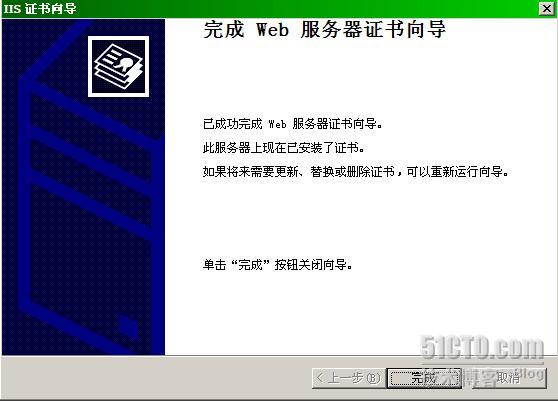

证书申请成功,

CA

服务器已经满足了

IIS

的证书申请要求。

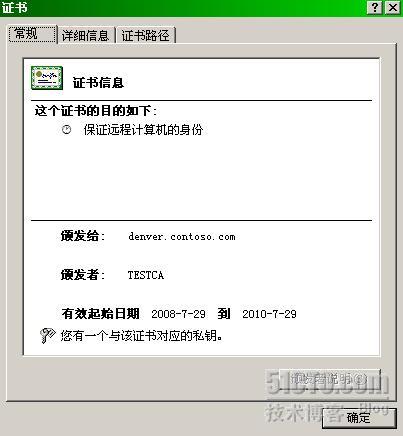

在

IIS

默认站点属性中切换到 目录安全性标签,点击“查看证书”,如下图所示,证书是由

CA

服务器颁发给

denver.contoso.com

服务器的。

二

导出证书

IIS

申请证书之后,由于

ISA

准备采用桥接的方法发布

Exchange

站点,因此

ISA

服务器需要用证书向外网用户证明自己就是他们 要访问的

denver.contoso.com

,

ISA

需要的证书从何而来呢? 答案是从

Denver

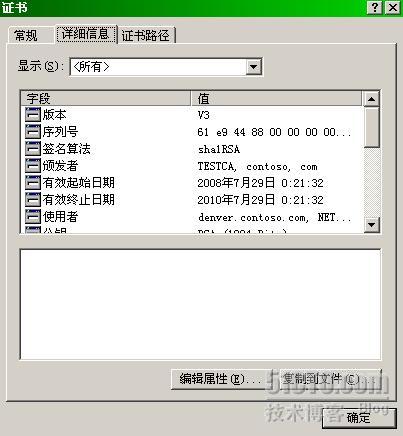

上导出。下面我们就来看 看如何进行证书导出,在

denver

的

IIS

管理器中打开默认站点属 性,切换到目录安全性标签,点击“查看证书”,切换到证书的“详细信息”标签,如下图所示,点击“复制到文件”。

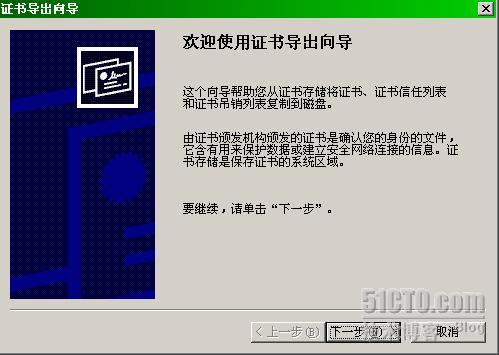

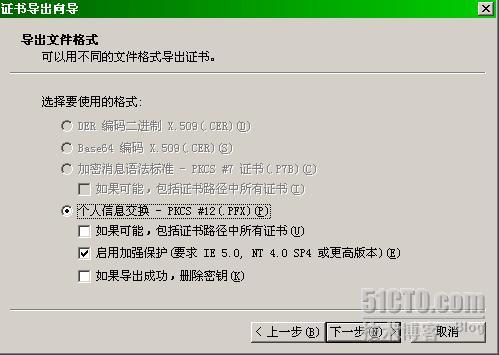

出现证书导出向导,下一步。

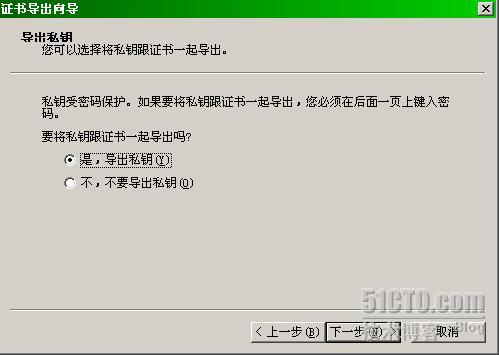

注意,必须导出私钥,否则

ISA

服务器无法解密数据。

导出为

PFX

格式的证书文件。

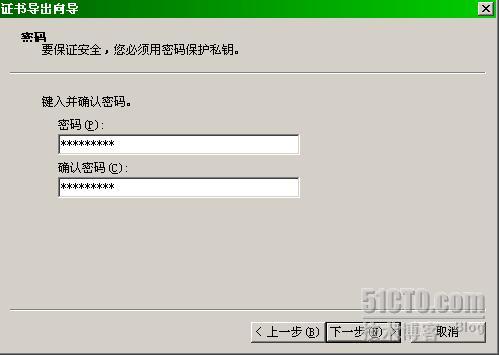

输入保护私钥的密码,导入证书时必须回答出此密码才能导入私钥。

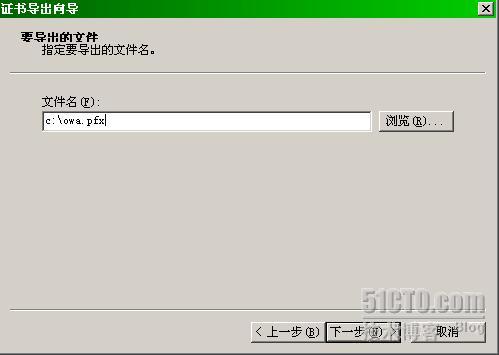

设置导出文件的路径和文件名。

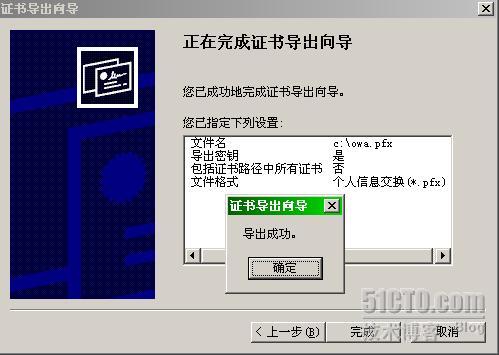

如下图所示,证书导出成功,接下来我们把证书文件复制到

ISA

服务器上,为下一步的证书导入做好准备。

三

导入证书

ISA

服务器需要导入此前

Denver

导出的证书,这样才能用于

Web

侦听器上加密外网用户发来的数据。在

ISA

服务器上用

MMC

自定义一个证书管理工具,负责管理计算机存储 的证书(具体的定义方法请参见之前博文),如下图所示,在证书管理工具中选择“导 入”。

出现证书导入向导,下一步。

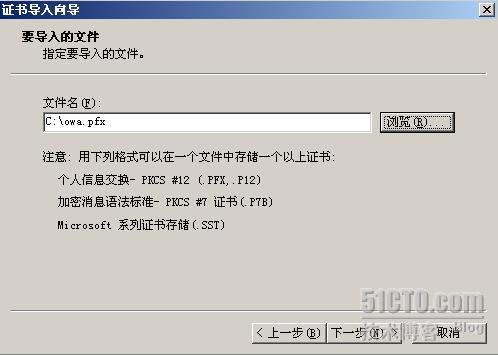

导入的

owa.pfx

文件就是

Denver

导出的证书文件。

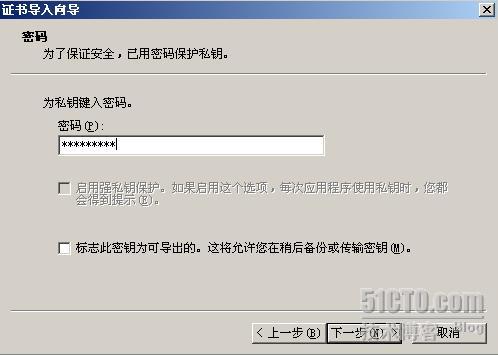

输入私钥保护密码。

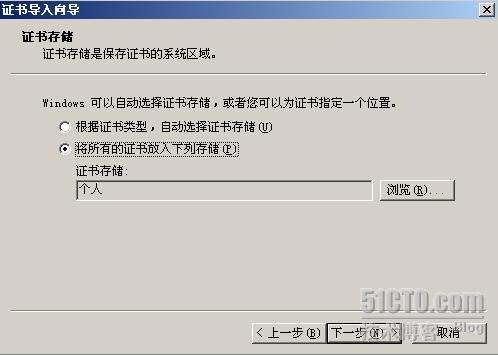

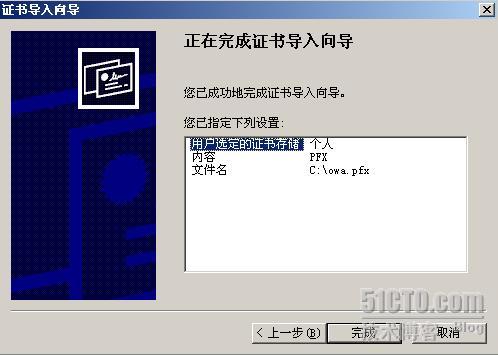

将证书存储在个人区域。

如下图所示,证书导入成功。

四

创建

OWA

发布规则

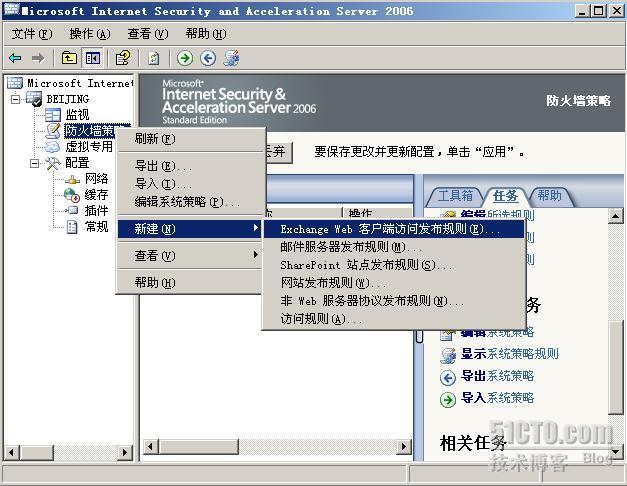

证书的申请,导出,导入等工作已经完成,接下来就可以在

ISA

服务器上进行

Exchange

的

OWA

发布了,如下图所示,我 们在

ISA

服务器上选择新建“

Exchange Web

客户端访问发布规则”。其实

ISA

只有两个发布规则,

Web

服务器和非

Web

服务器,其余的都是在上述两种发布规则的基础上衍生出来的。

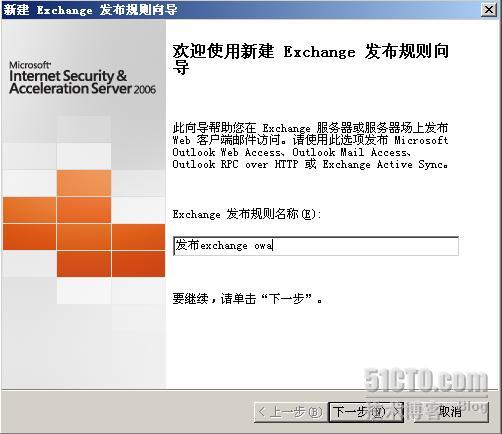

输入发布规则的名称。

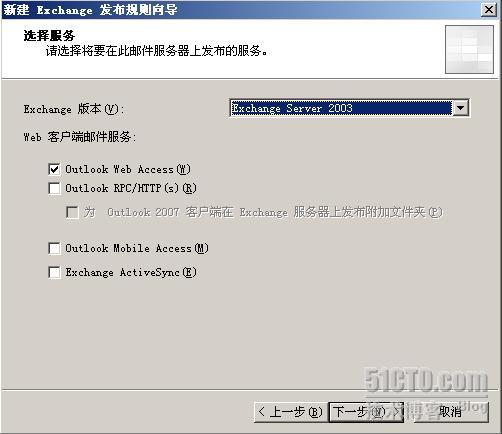

选择

Exchange

版本为

Exchange 2003

,客户端的访问方式是

Outlook Web Access

。

网站发布类型为发布单个网站。

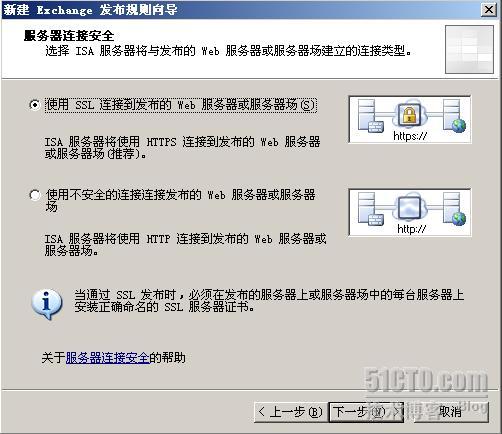

选择使用

SSL

连接到被发布的

Exchange

服务器。

内部站点名称为

denver.contoso.com

,注意,这个名称应该和证书的公用名称保持一致

。

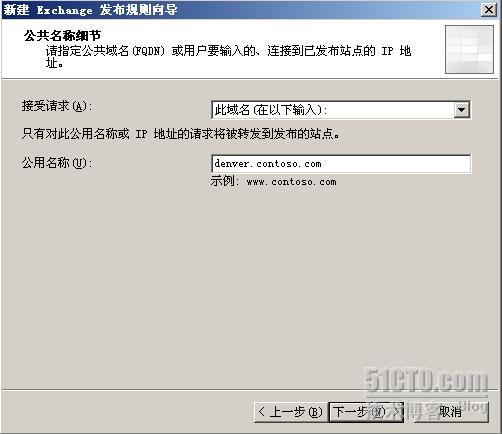

Exchange

服务器对外的公用域名也是

denver.contoso.com

。

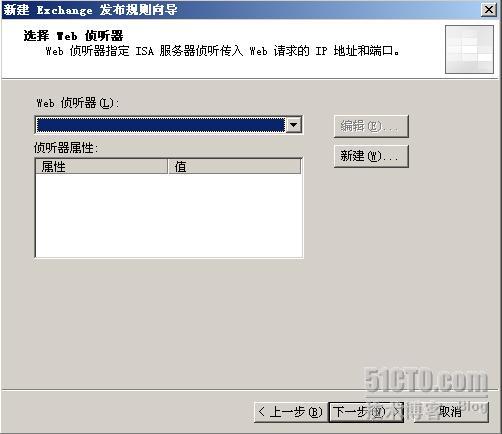

由于没有

Web

侦听器,我们选择新建一个。

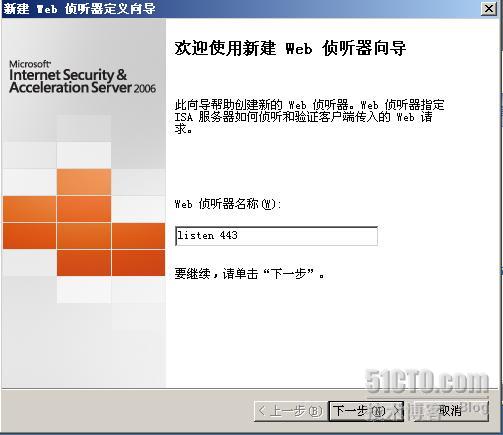

出现新建

Web

侦听器向导,我们为侦听器取名为

listen 443

。

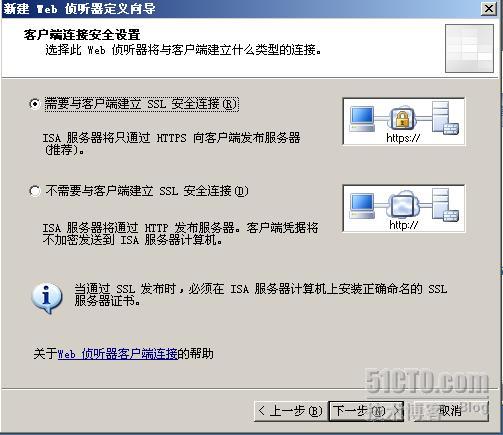

侦听器与外网访问者之间的数据传递也用

SSL

进行加密。

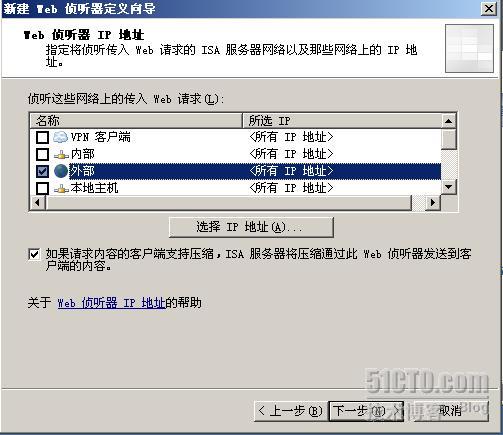

侦听器监听的区域是外网。

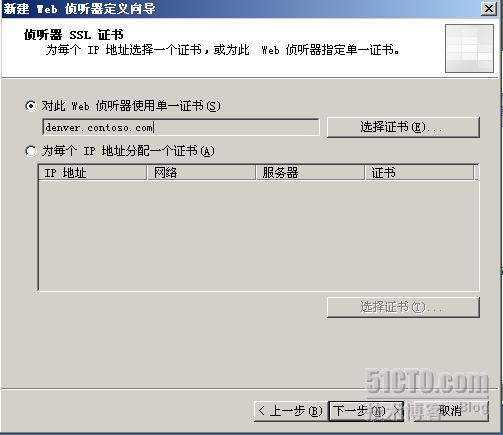

在侦听器中选择使用导入的

denver.contoso.com

证书。

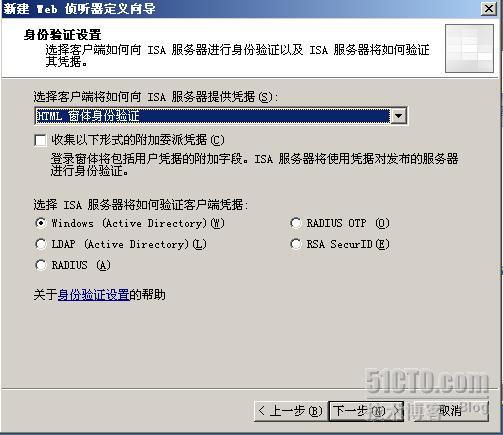

客户端验证方式可以选择

HTML

窗体验证,窗体验证对于使用公用计算机的外网用户来说更加灵活安全。

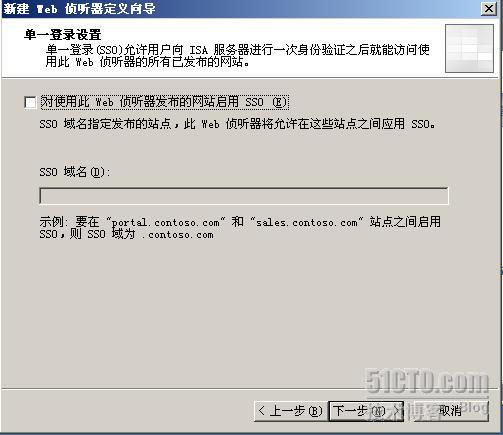

在本例中我们不需要使用单一登录设置。

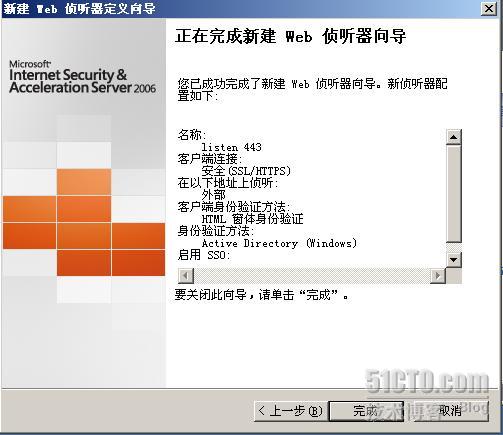

好了,

Web

侦听器创建完毕。

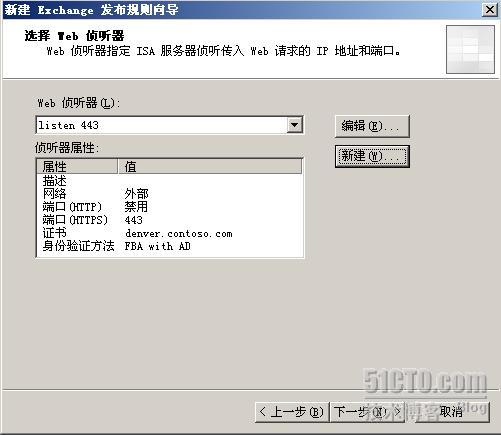

在

Exchange OWA

的发布规则中选择使用刚创建的

Web

侦听器。

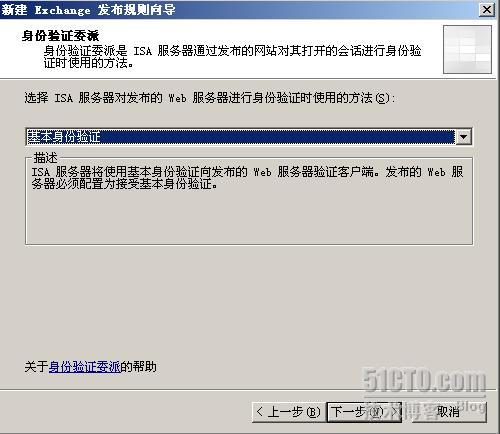

ISA

使用基本身份验证来进行验证委派,虽然基本身 份验本身对数据没有进行加密保护,但由于使用了SSL

,基本身份验证也是很安全的。如果使用集成验 证委派,那需要我们在Active Directory

中配置相关的SPN

。

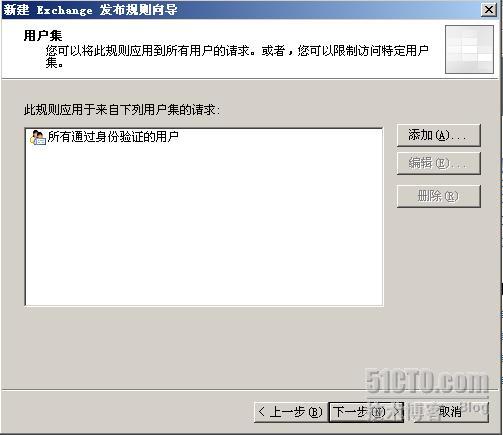

由于发布的

Exchange OWA

需要对用户进行身份验证,因此发布规则针对的用户应该是所有通过身份验证的用户。

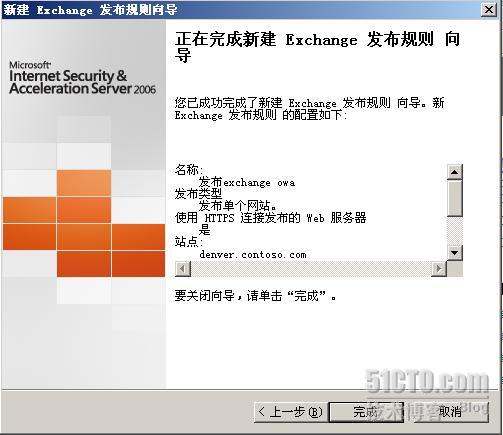

好了,终于完成了发布规则!

五

测试

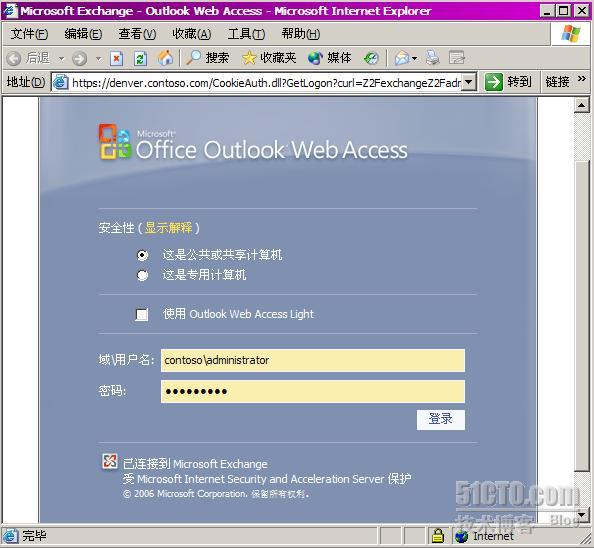

完成了

OWA

的发布之后,我们在外网的

Istanbul

上测试一下,在

Istanbul

的浏览器中输入

[url]https://denver.contoso.com/exchange/administrator[/url]

,结果如下图所示,出现表单登录界 面,选择我们使用的计算机是公用计算机上,输入用户名和密码,点击登录。

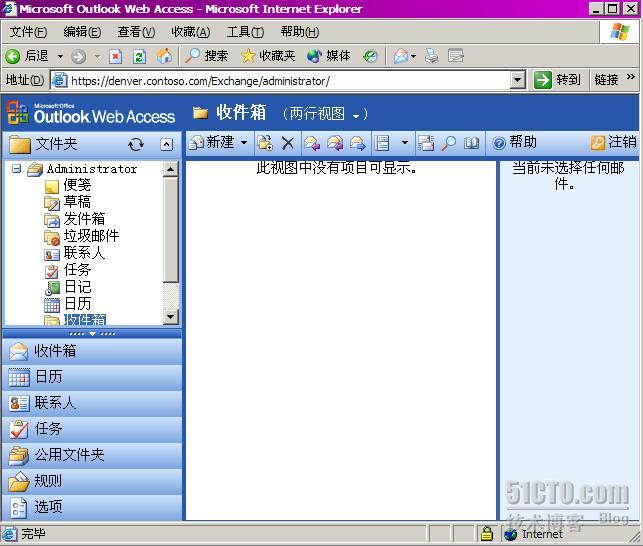

登录后的结果如下图所示,我们进入了

Exchange

邮箱,

OWA

发布成功!

上述是我们推荐的

Exchange OWA

发布方法,建议大家参考使用,在此将发布

OWA

时的一些常见问题共总结如下:

1

建议发布

OWA

时使用

HTTPS

保护数据安全,注意,如果证书是从自己创建的

CA

服务器申请的,那公网的访问者必须信任证书颁 发机构,否则访问会失败。

2

如果发布

OWA

时使用

HTTP

协议,那要注意

ISA2006

默认不允许在

HTTP

协议中进行身份验证,客户机访问

Exchange

时会被

ISA

拒绝,前不久为一位博友解决的

Exchange OWA

发布故障就是因为这个原因。解决方法是在

Web

侦听器属性-身份验证-高级中勾选“允许通过

HTTP

进行客户端身份验证”。

3

如果在

ISA

中不是通过创建

Exchange Web

访问规则来发布

OWA

,而是通过创建网站发布规则来发布

OWA

,那有可能会出现无法显示邮箱的故障。原因是 发布规则的

HTTP

过滤中阻止了高位字符,汉字也在被阻止的范围 之内,因此无法显示中文邮箱。解决方法是在发布规则中配置

HTTP

过滤,取消阻止高位字符即可。