keystone V3 与Microsoft Active Directory(AD)的集成

一 环境准备

1. 安装或在现有的windows server2008,操作Microsoft Acitve Directory(以下简称AD)。欲了解AD请看系列文章[深入浅出ActiveDirectory http://terryli.blog.51cto.com/704315/141686 ]。配置了AD后这台windows server会自成一个DNS服务器。配置相应的hostname和域 ad-ldap.opentest.com ,并且保证装有keystone服务的节点可以ping通它。

若在部署OpenStack环境中各个密码无法达到windows server密码复杂度要求,在此之前请先disable掉AD用户密码复杂度的要求,参考http://tanyanbo2.blog.163.com/blog/static/973391592011222102326909/ 。并且将windows server原始的管理员用户名 Adminstrator更名为admin。修改管理员用户名的步骤是:依次点击开始,管理工具,Active Directory管理中心;选中右边的tab,可以看到opentest(本地);点击Users可以看到右边列出了所有的用户;选中Adminstrator右击鼠标,然后点属性,更改“全名”和“用户”即可。

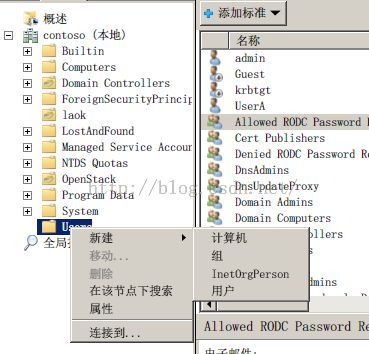

2. 选中Users 右键 新建 用户

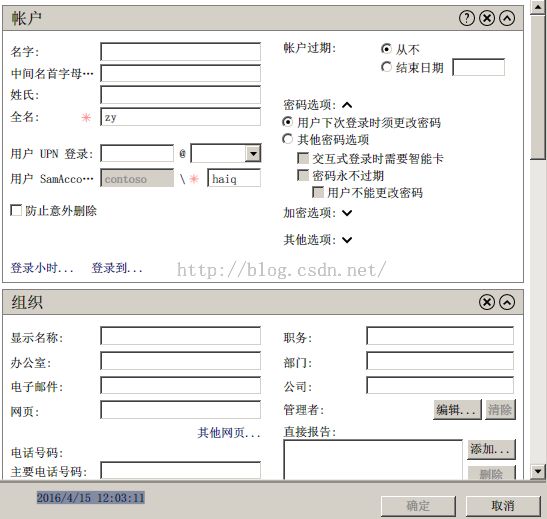

3. 填入 全名和用户名 确定即可

二、Keystone 的配置 首先保证使用的是 keystone V3

1. 修改配置

# vim /etc/keystone/keystone.conf

[identity]

domain_specific_drivers_enabled= true

domain_config_dir= /etc/keystone/domains

2.新建一个domain

Openstack domain create laok

在/etc/keystone/下面新建立domains

3. 在domains下面建比如我们一个域keystone.laok.conf

[ldap]

url=ldap://192.168.0.12

user=cn=admin,cn=Users,dc=contoso,dc=com

password= passwd

suffix=dc=contoso,dc=com

user_name_attribute=sAMAccountName

user_allow_create=False

user_objectclass=organizationalPerson

user_pass_attribute=userPassword

user_allow_delete=False

user_enabled_default=512

user_id_attribute=cn

query_scope=sub

user_filter=

user_enabled_attribute=userAccountControl

user_allow_update=False

#user_tree_dn=ou=laok,dc=contoso,dc=com

user_tree_dn=cn=Users,dc=contoso,dc=com

user_enabled_mask=2

#group_tree_dn=ou=laok,dc=contoso,dc=com

group_tree_dn=cn=Users,dc=contoso,dc=com

group_allow_create=True

group_allow_delete=True

group_allow_update=True

group_id_attribute=cn

group_name_attribute=cn

group_objectclass=group

[identity]

driver=keystone.identity.backends.ldap.Identity

[assignment]

driver = keystone.assignment.backends.sql.Assignment

4. 重启keystone 服务

Dashboard 支持多域 (如果要使用horizon)

vi /etc/openstack-dashboard/local_settings

OPENSTACK_API_VERSIONS = {

"identity": 3

}

OPENSTACK_KEYSTONE_MULTIDOMAIN_SUPPORT =True

OPENSTACK_KEYSTONE_DEFAULT_DOMAIN ='Default'

OPENSTACK_KEYSTONE_URL=http://192.168.11.106:5000/v3

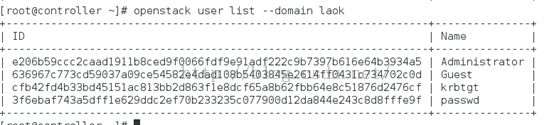

结果:

上面keystone 中的查询出来的用户 对应下面 AD域中Users里的四个用户

参考文章:

http://www.ibm.com/developerworks/cloud/library/cl-configure-keystone-ldap-and-active-directory/index.html

http://richmegginson.livejournal.com/25846.html

https://docs.hpcloud.com/commercial/GA1/1.1commerical.services-identity-integrate-ldap.html#topic9275__per-domain-ldap-backend-configuration-post-installation

http://blog.csdn.net/qq_21398167/article/details/51158716